OpenVPN PKI: Site-to-Site инструкция для обсуждения

-

У меня в настройках клиента :

keepalive 5 10

ping-timer-remЭто слишком часто , согласен, смените, например, на :

keepalive 60 120

http://tuxnotes.ru/articles.php?a_id=26 :

keepalive < seconds > < seconds > - является совмещением сразу двух команд - ping и ping-restart. Использует сразу два параметра в секундах, перечисленных через пробел. Пример:

keepalive 10 180

Означает следующее: каждые 10 секунд посылать ping на удаленный хост, и, если за 180 секунд не было получено ни одного пакета - то перезапускать туннель.На клиенте в Advanced configuration добавить```

keepalive 60 120 -

Верно. Пробуйте.

-

werter

Увеличил keepalive 60 300 и по прежнему происходит реконнект.May 22 13:31:10 openvpn[15065]: Initialization Sequence Completed May 22 13:31:10 openvpn[15065]: Preserving previous TUN/TAP instance: ovpnc2 May 22 13:31:08 openvpn[15065]: [srv-r1.domain.ru] Peer Connection Initiated with [AF_INET]xxx.xxx.xxx.xxx:11194 May 22 13:31:08 openvpn[15065]: UDPv4 link remote: [AF_INET]xxx.xxx.xxx.xxx:11194 May 22 13:31:08 openvpn[15065]: UDPv4 link local (bound): [AF_INET]yyy.yyy.yyy.yyy May 22 13:31:08 openvpn[15065]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts May 22 13:31:08 openvpn[15065]: WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info. May 22 13:31:06 openvpn[15065]: SIGUSR1[soft,ping-restart] received, process restarting May 22 13:31:06 openvpn[15065]: [srv-r1.domain.ru] Inactivity timeout (--ping-restart), restartingВ чем еще может быть проблема?

-

1.

keepalive 60 300

Слишком много . Хотя бы :

keepalive 10 60

2. Далее, возможно что-то с настройками сервиса OpenVPN на сервере\клиенте.

Попробуйте грознуть и настройить с нуля.3. След. момент - проблемы у провайдера с каналом. Как с одной так и с другой стороны.

-

Подскажите пожалуйста…

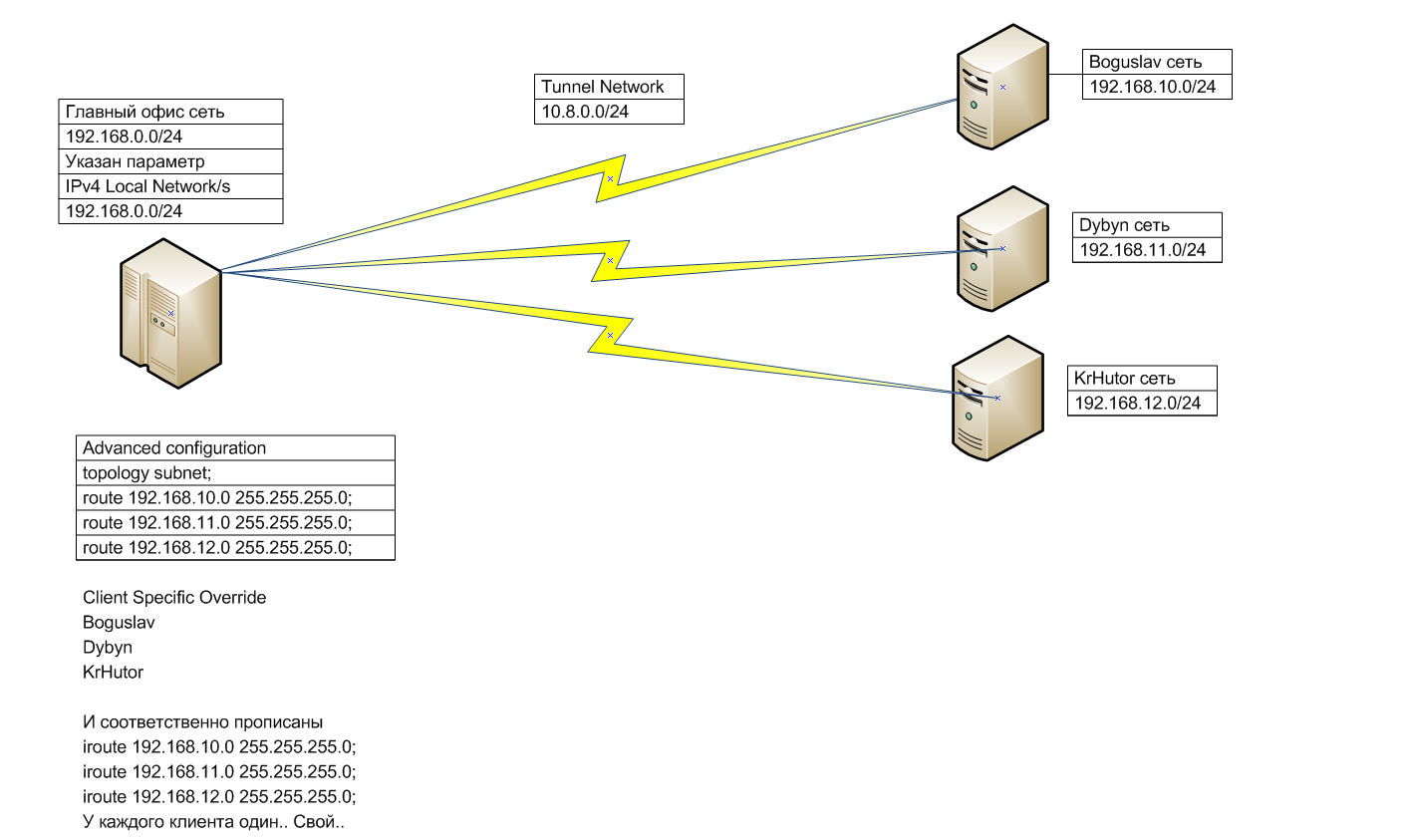

настроил по инструкции... работает.... но только с 1 филиалом... не могу добавить еще двух..Сеть офиса - 192.168.0.0/24

Сеть филиала №1 - 192.168.10.0/24

Сеть филиала №2 - 192.168.11.0/24

Сеть филиала №3 - 192.168.12.0/24в настройках Сервера

указал сеть IPv4 Local Network/s - 192.168.0.0/24

поле IPv4 Remote Network/s оставил пустым

и добавил маршруты в поле Advanced

route 192.168.10.0 255.255.255.0;

route 192.168.11.0 255.255.255.0;

route 192.168.12.0 255.255.255.0;В Client Specific Override создал записи с командой iroute

названия соответствуют common name в сгенерированных сертификатах

у каждого клиента iroute на свою сетьв фаерволе на вкладке OpenVPN создал разрешающие правила на сервере и клиентах…

с первым соеденилось успешно пинги бегают связь есть... а другие соединение OpenVPN поднимается.... но доступа нет и пингов нет... пингует клиент №2 и №3 только свой виртуальный IP а виртуальный сервера - нет и другого клиента - нет....

не пойму что и как первый раз настраиваю pfsense и OpenVPN

отличие от инструкции это поле Comon Name я тут прописал названия городов филиалов а не "opvnc1" как в примере... вижу просто в таблице Роутинга в столбике Netif как раз фигурируют opvnc1 у первого клиента opvnc2 у второго и opvnc3 у третьего..... это имеет значение?... нужно ли переделывать сертификаты с "common name" - opvnc1 ...2 ...3 ???

а в Client Specific Override-> Tunnel Settings : Tunnel Network

точно ничего указывать не нужно на сервере? -

@ EternalTear

Рисуйте схему со всеми адресами и укажите что хотите получить.

-

сейчас добавил команду на сервер в поле Advanced

topology subnet;

так понятнее один сервер и клиенты

так же поле IPv4 Remote Network/s оставил пустым и добавил в Advancedroute 192.168.10.0 255.255.255.0;

route 192.168.11.0 255.255.255.0;

route 192.168.12.0 255.255.255.0;тут не нужно указывать gateway и метрику?

Клиенты получают адреса

10.8.0.2

10.8.0.3

10.8.0.4с 10.8.0.2 пинги на 10.8.0.1 есть.. а с остальных нет… сами себя пингуют а ни сервер 0.1... ни друг друга... не видят...

правила в фаерволе есть... на вкладке OpenVPN разрешено все + отдельно разрешен протокол ICMP тоже отовсюду и вездеStatus - OpenVPN там ниже есть Show Routing Table

Common Name Real Address Target Network Last Used

Boguslav zzz.zz.z.55:12017 10.8.0.2 Sun Jun 1 18:44:17 2014

KrHutor yyy.y.yy.47:38106 192.168.12.0/24 Sun Jun 1 18:36:46 2014

Boguslav zzz.zz.z.55:12017 192.168.10.0/24 Sun Jun 1 18:35:34 2014

KrHutor yyy.y.yy.47:38106 10.8.0.4 Sun Jun 1 18:40:39 2014

Dybyn xxx.x.xx.171:3465 192.168.11.0/24 Sun Jun 1 18:42:32 2014

Dybyn xxx.x.xx.171:3465 10.8.0.3 Sun Jun 1 18:44:14 2014тут маршруты есть.... а вот в Diagnostics - Routes на сервере ничего не вижу......

хм.... в поле IPv4 Remote Network/s можно писать несколько сетей?

-

Хм… странно раньше маршруты добавлялись...

изменил в Advanced роуты с добавлением gatewayroute 192.168.10.0 255.255.255.0 10.8.0.1;

route 192.168.11.0 255.255.255.0 10.8.0.1;

route 192.168.12.0 255.255.255.0 10.8.0.1;заработало... теперь к двум станциям есть таки доступ.... одна выделывается... постоянно рвется связь...

этот совет нашел здесь

хотя тут написано что нужно как в примерекстати там же на форуме пишет человек что и в Client Specific Override где команда iroute так же указывать vpn_gateway и когда я так попробовал….. то произошло вообще нечто фантастическое..... те станции что уже работали перестали пинговаться... а вот та что никак не пинговалась стала работать .... Оо

мдее ничего не понятно... а можно как-то сделать что бы Virtual Address клиентам выдавало всегда один и тот же...?

-

http://fastinetserver.wordpress.com/2013/03/09/pfsense-openvpn-static-ip-for-clients/

http://www.iceflatline.com/2014/01/how-to-assign-static-ip-addresses-to-openvpn-clients-in-pfsense/

-

Oo ….мдее..... очередной раз перезагрузил удаленные роутеры, перезагрузил свой..... и все запустилось.... но только с указанием gateway в командах iroute и route а не только сети и маски....

Заметил так же что правила фаервола иногда применяются сразу... а иногда нужно обязательно перезагрузить... очень путает... :(

за ссылки благодарю... завтра поэксперементирую...

-

Можно попробовать вместо ребута делать reset states.

P.s. А версия продукта-то у вас какая ? Не х64 часом?

-

С радостью увидел бы ваши окончательные настройки.

Настройка OpenVPN в pfSense 2.1.х - весьма своеобразный квест.

-

P.s. А версия продукта-то у вас какая ? Не х64 часом?

У всех стоит

2.1.3-RELEASE (i386)

built on Thu May 01 15:52:17 EDT 2014

FreeBSD 8.3-RELEASE-p16С радостью увидел бы ваши окончательные настройки.

чуть позже…. хотя у меня все как в инструкции... на первой странице....

только в поле Advanced на сервере добавил (выделено жирным)

topology subnet;

route 192.168.10.0 255.255.255.0 10.8.0.1;

route 192.168.11.0 255.255.255.0 10.8.0.1;

route 192.168.12.0 255.255.255.0 10.8.0.1;

route 192.168.13.0 255.255.255.0 10.8.0.1;где 10.8.0.1 - адрес VPN сервера в тунеле… а сети 192.168.10.0 - .....11.0 - .....12.0 - .....13.0 - это сети филиалов которые подключаются как клиенты

и Client Specific Override выглядит так:

для каждого клиента свой IP (192.168.10.0 - .....11.0 - .....12.0 - .....13.0)

iroute 192.168.10.0 255.255.255.0 10.8.0.1главное в точности написать Common Name (CN - в сертификате клиента)

В фаерволе на интерфейсах WAN (у меня их аж три :D ) не забыть открыть доступ на тот порт на котором настроен сервер OpenVPN

Ну и не забывайте перезагружать все устройства ;) на всякий случай… если что-то не запустилось, а настроено правильно... (будьте внимательны 8) если что я не виноват коли вы себе доступ на ВебИнтерфейс закроете) -

А если 10.8.0.1 сменить на vpn_gateway; . Ибо явно указывать адрес шлюза - не комильфо.

-

Спасибо за настройки.

Сервер в режиме Remote Access?

topology subnet - обязательно? C topology subnet вроде как невозможно подключить Windows-клиентов.Мне тоже приходилось использовать директиву с указанием gateway, правда помещал ее в Client Specific Override:

push route "%network% %mask% %gateway%"

Без нее не получал маршрут один из клиентов (железных) в сеть другого клиента.

-

Спасибо за статью!

А как быть с windows клиентами, подключающимися к данной схеме?

Между сетями на PfSense трафик ходит в обе стороны, но при подключении к такому серверу с обычного windows клиента, трафик идет только от клиента к серверу.

Подскажите, если кто сталкивался.Конфиг клиента windows:

tls-client

client

dev tun

remote xxx.xxx.xxx.xxx 1194 udp

cipher AES-256-CBC

verb 3

ns-cert-type server

ca internal-ca.crt

cert ovpnc1-cert.crt

key ovpnc1-cert.key -

@ ngubz

трафик идет только от клиента к серверу.

Т.е. сеть за сервером клиенту видна, а сети за сервером клиентская сеть - нет?

-

Удаленному клиенту (домашнему пользователю), подключающемуся с windows клиента Openvpn, сети офисов пингуются, а компьютеры в офисах не пингуют такого удаленного клиента. Очень нужно, чтоб трафик ходил и от клиента, т.к. в сети работает VoIP, а у удаленных (домашних) пользователей сейчас голос ходит только в одну сторону (они слышат, их - нет).

С портами все в порядке, я знаю, что дело в OpenVPN, но не знаю, что я таком случае делать. Не ставить же каждому домашнему пользователю сервер с PfSense)

-

Рисуйте схему.

-

Рисуйте схему.

Трафик между пользователями офисов ходит во все стороны. OpenVPN сервер и клиентов настраивал по этой статье.

С удаленными пользователями (у которых Windows OpenVPN клиент) трафик идет только к ним. От них ответа нет. Удаленные клиенты пингуют пользователей любого филиала, но никто не может пинговать удаленных пользователей.Собственно и вопрос, как подключать таких пользователей. Что писать в конфигах openvpn клиентов и нужно ли так же создавать правила Client Specific Overrides для них.