Ipsec /16 + openvpn /24

-

Доброго времени суток!

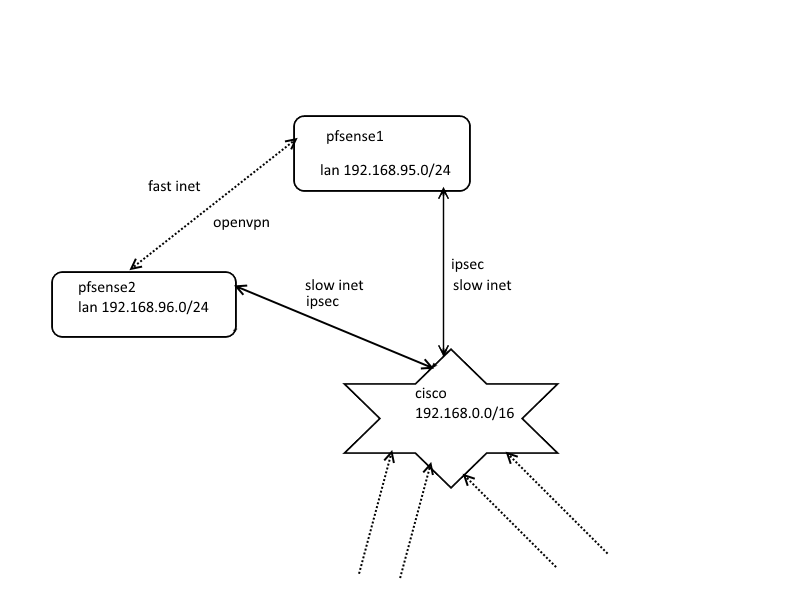

Есть такая сеть

Через туннели ipsec бегает трафик по маске 192.168.0.0/16 на циску и она его разруливает дальше.

Но! Необходимо выкусить из /16-й сети сети 192.168.95.0/24 и 192.168.96.0/24 и завернуть их маршрутизацию через openvpn минуя циску (между ними более толстый канал).

ПРи этом нужно сохранить маршрутизацию 192.168.0.0/16 (за исключением 192.168.95.0/24 и 192.168.96.0/24) на циску через ipsecМожет кто-то сталкивался? Без pfsense на голой системе такое можно сделать вот так: https://wiki.debian.org/IPsec/ToLargeSubnet

Может кто-то что-то подскажет?

-

Вообще говоря, при выборе подходящего маршрута всегда побеждает маршрут с наибольшей маской (Longest Prefix Match - LPM). И тут, казалось бы все должно работать и так, но IPSEC - это особый случай. Условно можно сказать, что он заворачивает в туннель трафик подходящий под Security Policy и плевать хотел на системную маршрутизацию.

Поскольку через GUI реализовать рецепт предложенный в вашей ссылке невозможно, короткий ответ: используйте не OpenVPN между двумя pfSense, а тоже IPSEC. Хотя легкое гугление по "IPSEC longest prefix" приводит к противоречивым результатам, все-равно даже там, где пишут, что оно не поддерживается, говориться, что поиск по SPD берет из базы первый попавшийся вариант. Т.е. сначала заводите phase2 для 192.168.95.0/24, а затем для 192.168.0.0/16. Нужно пробовать. -

Построить туннели между серверами на ipsec мы уже пробовали - в результате все туннели начинали вести себя не адекватно - так как куда он завернет пакет никто не мог предсказать.

-

сначала заводите phase2 для 192.168.95.0/24, а затем для 192.168.0.0/16.

Вы уверены, что когда вы пробовали это было так и настройки серверов были согласованы?