Mise en place d'un serveur Radius

-

On garde le même plan de "communication" non ? C'est à dire qu'on a le portail captif qui est relié au Radius et ensuite Radius qui va aller interroger Active Directory ?

Oui. ça peut difficilement être fait autrement

Parce que ça ressemble pas trop à ce que je vois ici… : https://forum.pfsense.org/index.php?topic=44689.0

Peux-tu préciser la nature de tes interrogations ? Pour moi, ce qui est montré dans ces copies d'écran correspond à ce que nous disons

Aussi, je précise, les seules informations dont je dispose sur l'AD sont son adresse, son FQDN (CN, OU etc…) et un compte valide sur celui-ci à savoir le mien pour tester les authentifications, ça me paraît peu suffisant.

Pourquoi ? il est possible que pour la mise en prod il faille adapter quelques privilèges et éventuellement créer un compte de service mais tu devrais pouvoir faire des tests avec ton propre compte.

Si créer ultérieurement un compte de service pose un problème, c'est probablement parce que tu mets ne place quelque chose qui n'a pas l'aval du gestionnaire du domaine. Dans ce cas, je ne peux pas t'aider et de conseillerai plutôt de renoncer à déployer quelque chose qui serait au final une verrue dans l'infrastructure de l'entreprise 8) -

On garde le même plan de "communication" non ? C'est à dire qu'on a le portail captif qui est relié au Radius et ensuite Radius qui va aller interroger Active Directory ?

Oui. ça peut difficilement être fait autrement

Quote

Parce que ça ressemble pas trop à ce que je vois ici… : https://forum.pfsense.org/index.php?topic=44689.0

Peux-tu préciser la nature de tes interrogations ? Pour moi, ce qui est montré dans ces copies d'écran correspond à ce que nous disons

Dans ce qui est dit, effectivement on ajoute l'AD à PfSense, mais d'une part, je ne vois Radius nulle part là dedans alors que pourtant il est d'ores et déjà possible de faire des tests d'authentification… ?

Et ensuite, je n'ai pas touché à ça dans mes précédents tests d'authentification (uniquement avec FreeRadius en local)

Au final, mes interrogations peuvent se résumer à.... à quoi peut bien servir cette section ?

Ensuite dans la même section, il est courant (je l'ai vu sur plein de tutos différents) de ne pas accepter les "anonymous binds", mais des identifiants sont nécessaires et là du coup je ne vois pas bien lesquels. ça ne peut pas être ceux de mon compte étant que mon compte me servira pour me connecter au portail captif, si ?

-

ok, je comprends enfin ce qui n'est pas clair pour toi :) Désolé mais j'ai été un peu long à la détente :-[

Ce que tu montres dans ton lien, c'est la manière de configurer AD en tant que serveur LDAP en back-end de la gestion des utilisateurs, indépendamment des services qui vont l'utiliser. C'est un paramétrage fait au niveau du "système" pfSense.Au lieu de comptes locaux (ce qui est vraiment la dernière des solutions à retenir), pfSense permet de s'appuyer sur une base de compte externe existante, par exemple un serveur LDAP. Et AD est un serveur LDAP, certes à la mode Microsoft mais LDAP quand même ;)

Ce tutoriel n'est donc utile que pour voir, à défaut de comprendre ;), comment accéder à AD en tant que serveur LDAP.

Ta contrainte est un peu différente: l’implémentation du portail captif de pfSense semble n'autoriser que des comptes locaux ou via Radius. -

Hum d'accord, c'est en partie clair, mais bon ce que je retiens c'est que ça devient inutile si on s'en tient à implémenter l'authentification LDAP pour des services réels, mais que ça peut être utile pour des tests.

Ta contrainte est un peu différente: l’implémentation du portail captif de pfSense semble n'autoriser que des comptes locaux ou via Radius.

Alors je suis à la fois surpris mais sans plus. C'est apparemment mis en avant dans tous les tutos et docs que j'ai trouvé, comme dans celui que j'ai partagé dans les posts précédents, mais je n'ai vu aucune implémentation concrète.

Si quelqu'un peut confirmer qu'effectivement AD ne peut pas être utilisé en tant que serveur d'authentification pour un portail captif.

-

Je n'ai pas implémenté cette solution mais j'ai l'impression que le portail captif de pfSense ne permet pas autre chose que ce qui est décrit dans l'interface, à savoir "base locale" ou "Radius"

Et base locale ne semble pas offrir d'alternative pour utiliser les différents back-end que tu pourrais avoir configuré au niveau système.

Donc en dehors de Radius, sauf erreur, je ne vois pas comment externaliser l'authentification.https://forum.pfsense.org/index.php?topic=83822.0

http://wiki.freeradius.org/guide/FreeRADIUS-Active-Directory-Integration-HOWTO

-

-

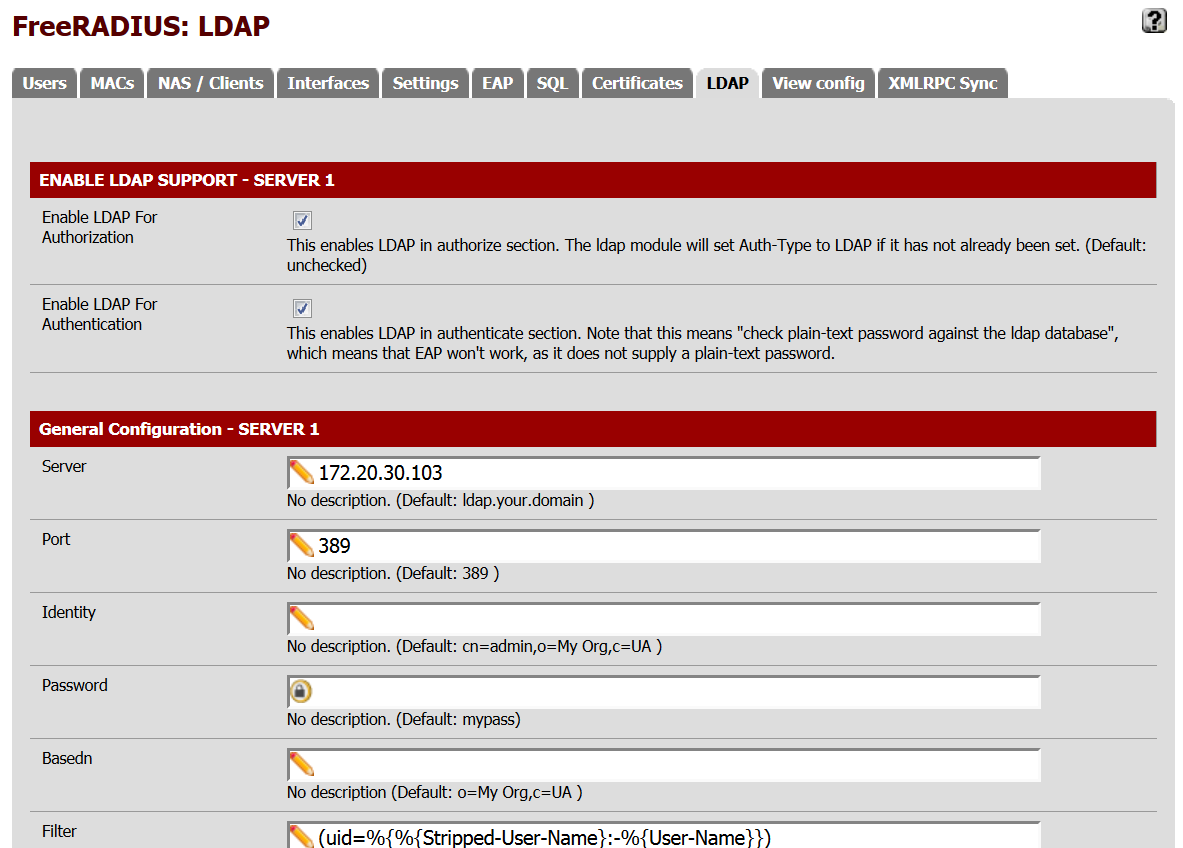

Mais si on pluggue le service FreeRadius de PfSense sur AD ?

Il y a un onglet LDAP dans l'interface, je pense que ça doit être possibleJe ne comprends juste pas ton propos.

Tu es en train de dire: "je pense qu'il est possible de faire captive portal => Radius => LDAP (AD)" c'est bien ça ?

Si oui, effectivement et c'est ce qu'on dit depuis le début ::) ou alors il y a un truc qui m'échappe ??? -

Ok donc on est d'accord là dessus :P

Aussi, on ne fait pas de distinction Radius dédié / Package FreeRadius PfSense si ?

Dans le second cas, la configuration m'échappe encore, je ne suis même pas sur de réussir à contacter l'AD depuis FreeRadius.

-

Cette distinction se fait, le cas échéant, au niveau du portail captif pour lequel tu peux configurer un serveur Radius local ou distant.

Il n’y a pas de vraie différence dans la logique de fonctionnement mais peut-être des différences dans ce que le Radius de pfSense permet (expose) en terme de configuration par rapport à un Freeradius "standalone"