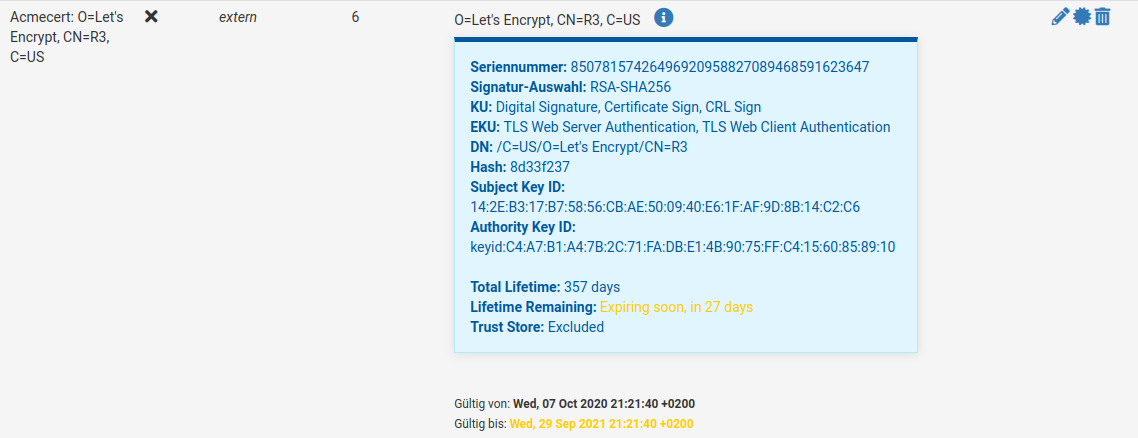

ACME Lets Encrypt CN=R3, Gültig bis: Wed, 29 Sep 2021

-

Hallo zusammen,

seit heute bekomme ich die Meldung bzw. Email von der pfSense das demnächst ein Lets Encrypt Zertifikat abläuft.

Muss ich mir da Sorgen machen, oder etwas tun? Es wurden mit diesen Zwischenzertifikat 6 Zertifikate ausgestellt die auch weiterhin funktionieren sollen.

Viele Grüße und Danke!

-

@nonick Würde ich mal nachsehen wann/ob die 6 Zertifikate alle renewed wurden. Entweder kommt da für das Intermediate noch nen Update demnächst oder die Zerts bekommen beim Refresh nen neues Intermediate. Einfach mal eines davon manuell refreshen und nachschauen was passiert. Normalerweise läuft das Rollover nahtlos. Zudem wundert mich, dass dein "Intermediate"(!) kein Upstream Cert hat (steht nur extern) - das darf eigentlich nicht sein. Das Intermediate hat immer das Issuer Cert vom Root drin und das Root wird mit in der CA Ansicht angezeigt (und hat dann external als Issuer).

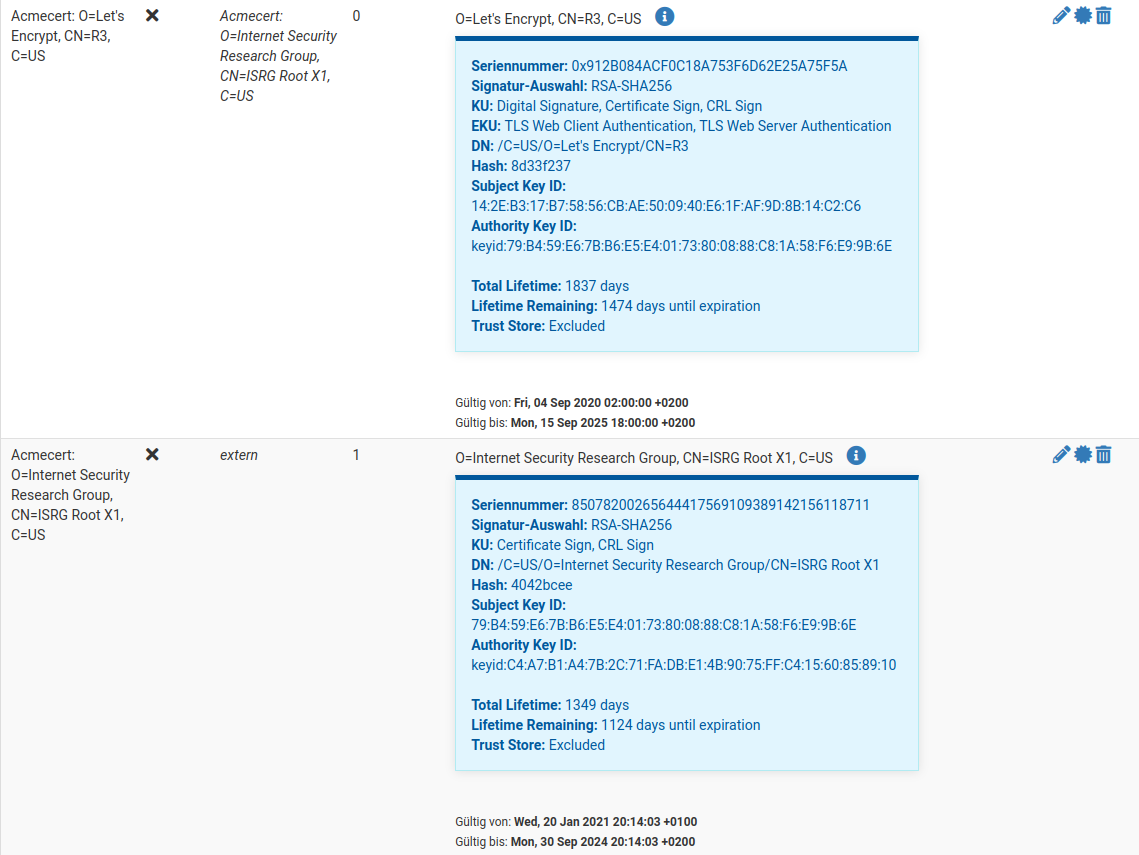

Mein R3 hat da das ISRG Root X1 als Issuer und läuft von 2020 bis 2025 - also ist da irgendwas ziemlich alt bei dir. Alte Version von pfSense und Acme Plugin?

-

@jegr Hallo Jens,

die pfSense hat die Version 2.5.2 und das ACME Plugin die Version 0.6.10. Ich denke das müsste alles aktuell sein. Das einzige was etwas älter ist, ist die pfSense Konfiguration. Diese wurde nach der Neuinstallation von pfSense 2.5.2 wieder eingespielt.Das neue Lets Encrypt Root- und Intermediate-Zertifikat sind auch in der Zertifikatsverwaltung zu sehen, nur werden diese aktuell nicht genutzt.

Es werden aktuell noch alle Zertifikate von dem alten Intermediate-Zertifikat ausgestellt. Das ist mir ein Rätsel, da die neu ausgestellten Zertifikate dadurch länger gültig sind wie das Intermediate-Zertifikat selbst.

Gruß Micha

-

Ich habe die Lösung gefunden.

Man muss alle! (auch die aktuellen ISRG Root X1 und R3 Zertifikate) von Lets Encrypt in der Zertifikatsverwaltung löschen. Danach wird bei einer Zertifikatserneuerung automatisch das ISRG Root X1 und R3 wieder korrekt in der Zertifikatsverwaltung angelegt und das neu erstellte Zertifikat hat dann anschließend auch diesen Trusted Zertifikats Pfad.

Nur das löschen des alten Lets Encrypt R3 Zwischenzertifikat reicht nicht aus.

-

@nonick said in ACME Lets Encrypt CN=R3, Gültig bis: Wed, 29 Sep 2021:

Man muss alle! (auch die aktuellen ISRG Root X1 und R3 Zertifikate) von Lets Encrypt in der Zertifikatsverwaltung löschen. Danach wird bei einer Zertifikatserneuerung automatisch das ISRG Root X1 und R3 wieder korrekt in der Zertifikatsverwaltung angelegt und das neu erstellte Zertifikat hat dann anschließend auch diesen Trusted Zertifikats Pfad.

Nicht ganz. Ich habe heute morgen auch mal eine meiner Lab VMs gefunden, wo das Szenario mit dem R3 auftritt. Das neue R3 war bereits da. Dann einfach das alte R3 gelöscht und das Zertifikat renewed und schon wurde das neue R3 genutzt. Die neuen CAs müssen nicht gelöscht werden. Warum acme.sh bzw. LE da das Zertifikat mit dem alten R3 überhaupt erneuert hat und nicht mit dem neuen kann ich aktuell nicht sagen, bei anderen Fällen in denen das Intermediate ausgelaufen war, ging das automatisch vonstatten und es wurde mit dem neuen Intermediate erneuert. Keine Ahnung warum/was da dieses Mal schief lief. Mal im Auge behalten :)

-

Zusatz hierzu: https://forum.netgate.com/topic/166269/heads-up-dst-root-ca-x3-expiration-september-2021

Genau dieses Thema und genau der Lösungsansatz wie beschrieben:

- Sicherstellen, dass das aktuelle Root CA und Intermediate R3 von LE vorhanden ist

- Es sollten dann 2 R3 Zerts da sein, ein neues, ein auslaufendes

- Das ALTE R3 manuell löschen

- Im Acme Package die entsprechenden Zertifikate alle einmal durch-erneuern (manuell)

- im Cert-Manager nachschauen - hier müsste jetzt die korrekte Verbindung zum neuen R3 hergestellt sein

- Nicht vergessen alle Dienste, die die Zerts benutzen ebenfalls neu zu starten sofern ihr das nicht eh schon im Acme Job selbst mit angegeben habt.

-

Der Beitrag von Jim Pingle kam für mich etwas zu spät, oder ich war wieder mal zu schnell

.

.Wenn ich nur das alte R3 gelöscht und ein Zertifikat erneuert habe (der HAProxy wurde auch neu gestartet), dann sah das in der Sense zwar alles gut aus, aber bei einem Test auf SSL Labs wurde weiterhin noch der alte Trusted Certificate Path angezeigt.

Das Löschen der Root- und Intermediate-Zertifikate von Lets Encrypt ist grundsätzlich kein Problem, da das ACME Plugin bei einer Zertifikatserneuerung die immer wieder neu anlegt. Möchte man in der Zertifikatsverwaltung mal ordentlich aufräumen, dann kann man das ruhig tun.

-

@nonick said in ACME Lets Encrypt CN=R3, Gültig bis: Wed, 29 Sep 2021:

Der Beitrag von Jim Pingle kam für mich etwas zu spät, oder ich war wieder mal zu schnell.

Kein Ding, der kam jetzt wahrscheinlich wegen mehreren Reports :)

Wenn ich nur das alte R3 gelöscht und ein Zertifikat erneuert habe (der HAProxy wurde auch neu gestartet), dann sah das in der Sense zwar alles gut aus, aber bei einem Test auf SSL Labs wurde weiterhin noch der alte Trusted Certificate Path angezeigt.

Also in meinem Test lief es problemlos. Aber klar, notfalls kann man alle CAs von LE weghauen, die kommen dann automatisch wieder. :)