Rede LAN acessar serviço interno através do IP Público

-

@douglas-costa Pelo que entendi, você optou pelo NAT reflection e não preferiu usar a opção recomendada, mais rápida e com menos uso de recursos, que é o split DNS.

Alguma razão para isso? Seria essa o fato de o acesso ser feito apenas por IP onde não há hostname disponível ? Hoje em dia tem tantos serviços de DYNDNS gratuitos, que inclusive você poderia usar o acme (let's encrypt), para gerar certificados SSL gratuitos também..

Lembrando que o NAT reflection é um 'hack', tipo uma gambiarra, o certo é acessar diretamente o servidor pelo IP, usando o split DNS.

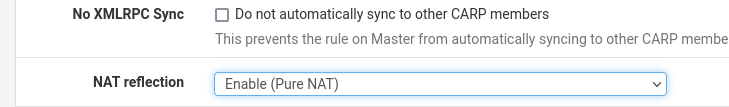

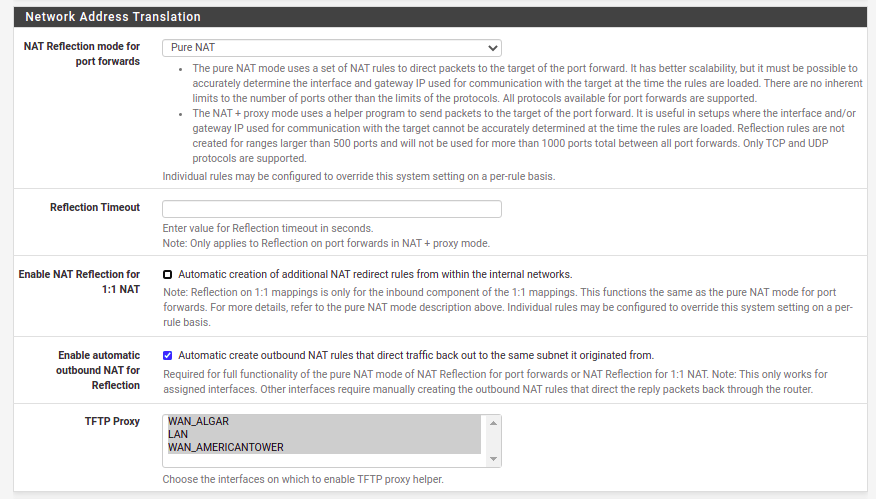

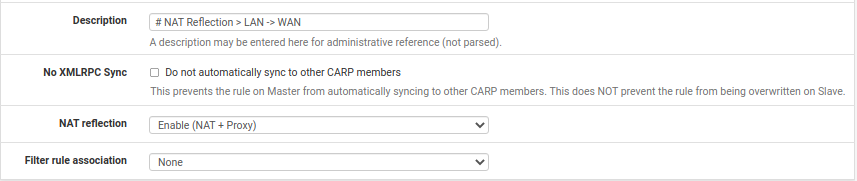

Mas caso realmente queira prosseguir dessa forma, eu não habilitaria o NAT reflection globalmente, habilitaria apenas na regra de NAT que já existe e que está funcionando conforme você mesmo disse acima. Basta editar a regra de NAT e alterar o NAT reflection para Pure NAT

Edit: Se a opção Pure NAT não funcionar, tente a NAT + Proxy

-

Não usei o DNS Split, pois a informação com o endereço publico foi informada para mais de 200 funcionários que já tem o costume de usar.

Fiz a alteração na regra de NAT conforme orientado, porém ainda não funciona.

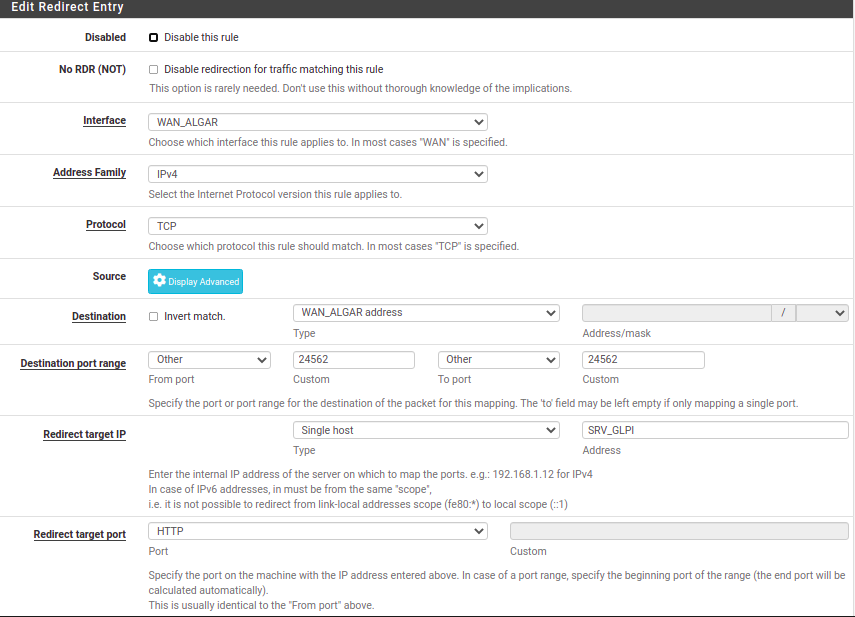

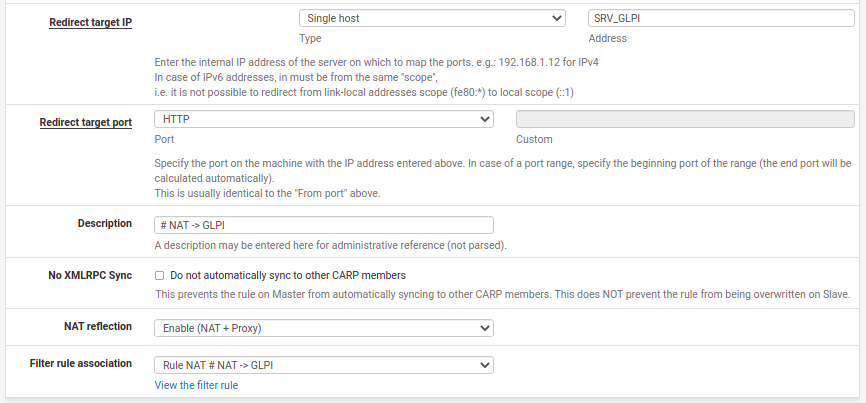

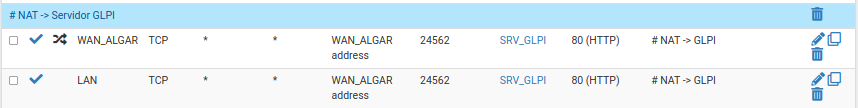

A regra está da seguinte forma :

-

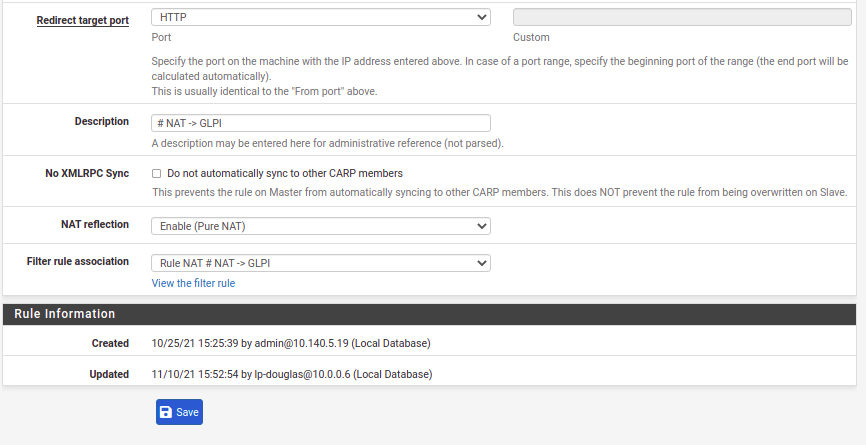

@douglas-costa Ok, deixe essa regra como está, agora:

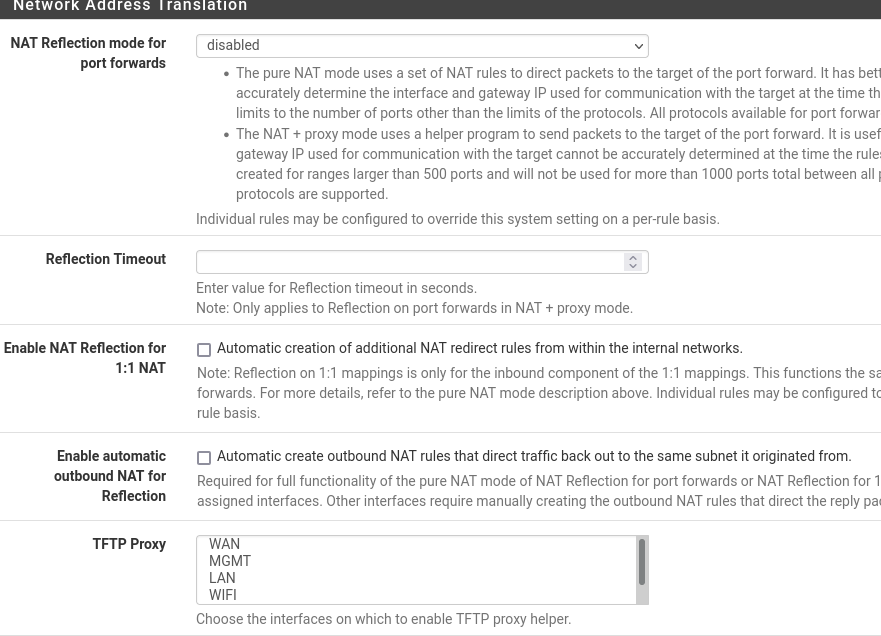

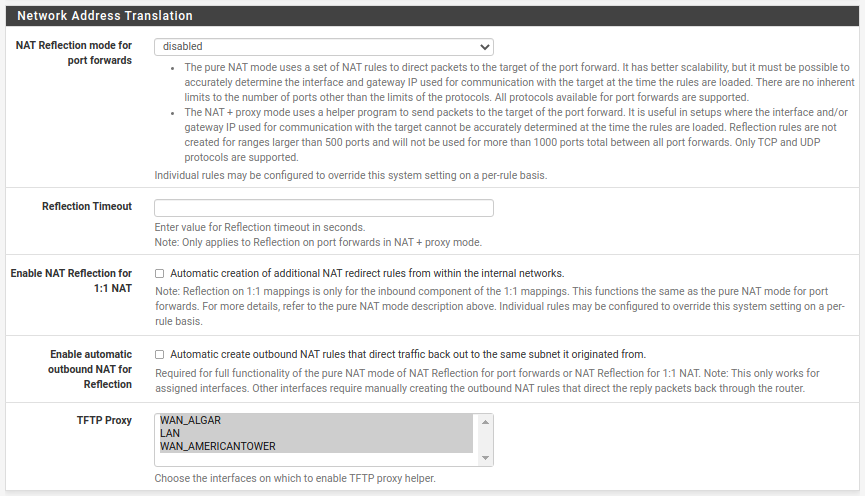

Vá em System > Advanced > Firewall & NAT

Habilite Enable automatic outbound NAT for Reflection:

-

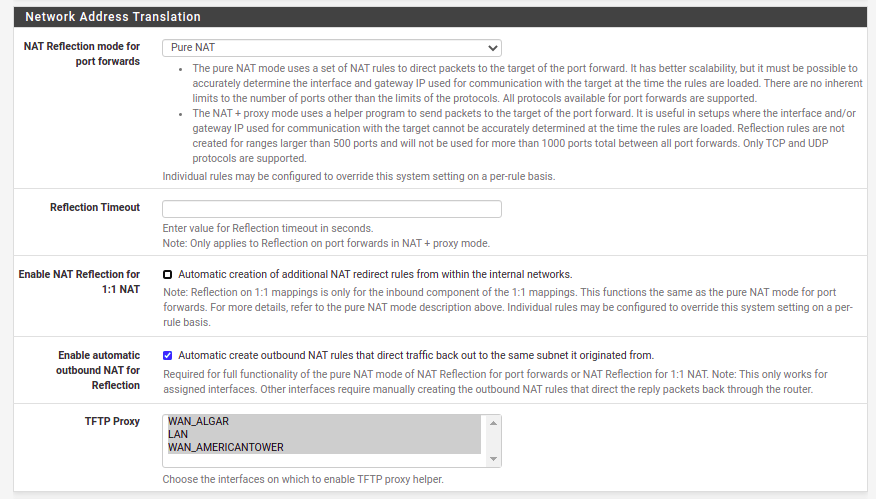

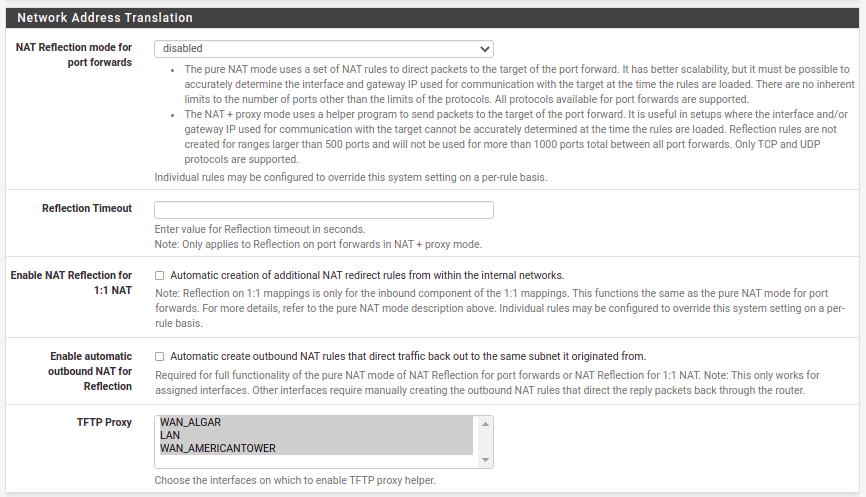

Ok, fiz isso e ficou da seguinte forma.

-

@douglas-costa said in Rede LAN acessar serviço interno através do IP Público:

Ok, fiz isso e ficou da seguinte forma.

Bem, fez diferente do que eu sugeri, você habilitou globalmente, e não apenas na regra como eu havia sugerido..

Mas mesmo assim, da maneira que está agora, está funcionando? -

@mcury posso ter interpretado de forma errônea, o que sugeriu.

Como posso desabilitar globalmente ?

Mesmo usando desta forma ainda não funciona.

-

@douglas-costa No link abaixo tem tudo que te expliquei:

https://docs.netgate.com/pfsense/en/latest/nat/reflection.html

-

@mcury combinado.

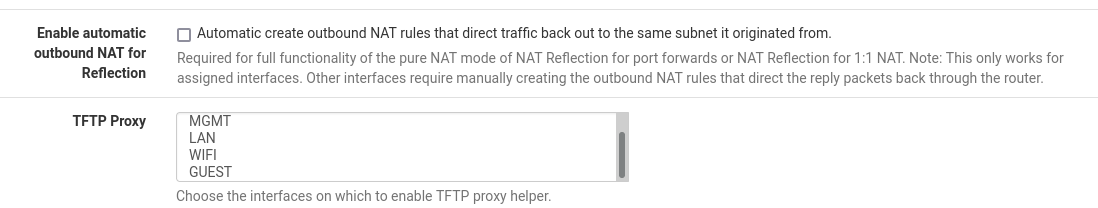

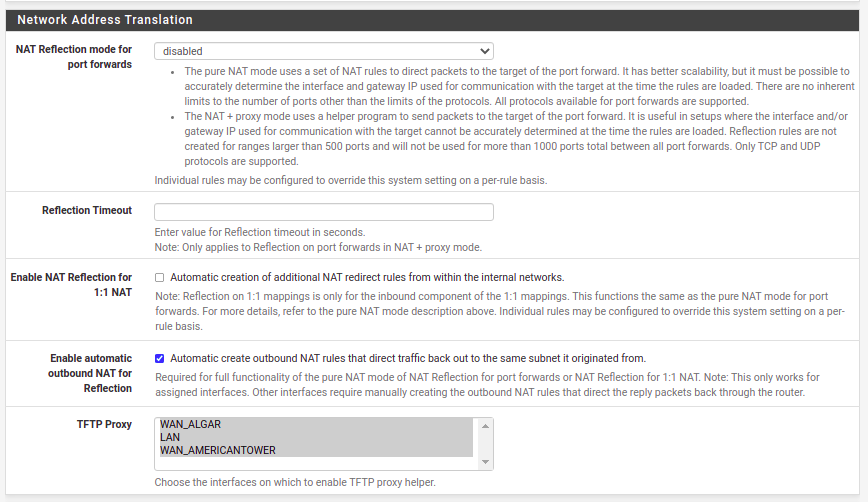

Fiz conforme o tutorial e veja como ficou:

Porém ainda não consigo acesso da rede interna.

-

Apaga seu IP externo da imagem

Edit: Vou habilitar aqui no meu para ver se funciona, um segundo.

-

@mcury Ok.

-

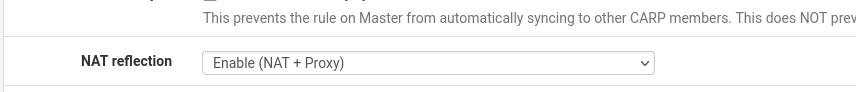

@douglas-costa Aqui funcionou.

Testa http:// , as vezes o navegador põe um https:// automaticamente e pode te atrapalhar aí dependendo de como você configurou o acesso.Segue como eu fiz a configuração:

-

As configurações ficaram assim:

Porém ainda sem sucesso.

E antes funcionava em um IPtables, migrei para PFsense e com isso não funcionou mais. -

Aqui foi.. Realmente não estou entendendo o que pode estar acontecendo apor aí..

Tenta forçar o http:// conforme te falei antes pois o navegador pode estar incluindo o https:// automaticamente -

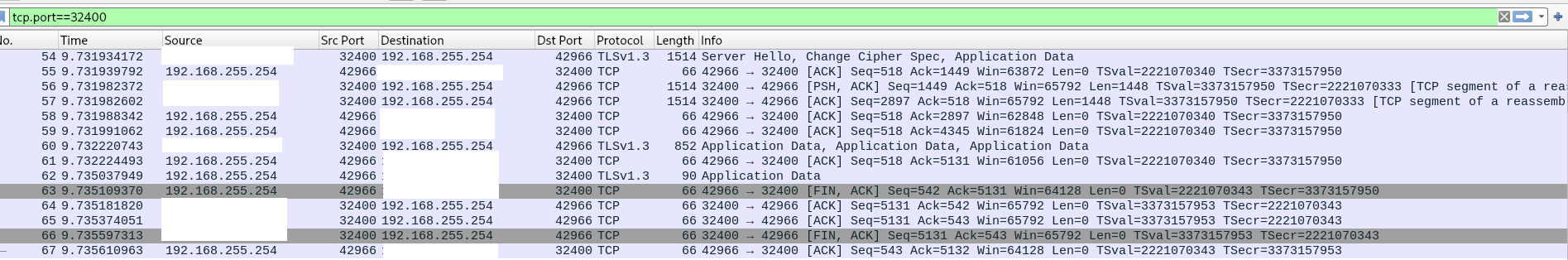

Vou tentar um sniffer da rede para ver o que possa estar ocorrendo.

@mcury desde já agradeço muito pela orientações

-

Boa noite @mcury ,

Finalmente descobri o erro que estava ocorrendo, fazendo a snifer pelo Wireshark na interface LAN percebi que a interface WAN não recebia nenhum pacote, o ambiente possui um SW core no meio desse caminho, o PFsense estava em uma VLAN, diferente do servidor de aplicação GLPI, o roteamento está sendo feito pelo SW core.

Esse foi o motivo de estar fazendo o procedimento de acordo com a documentação e o erro persistir.

Solução: Criar uma Police Firewall / NAT / Port Forward ( LAN -> WAN Adress ) na porta da aplicação 24562.

Segue como ficaram as regras abaixo:

@mcury mais uma vez agradeço e muito obrigado por todo apoio.

Att,

Douglas Costa