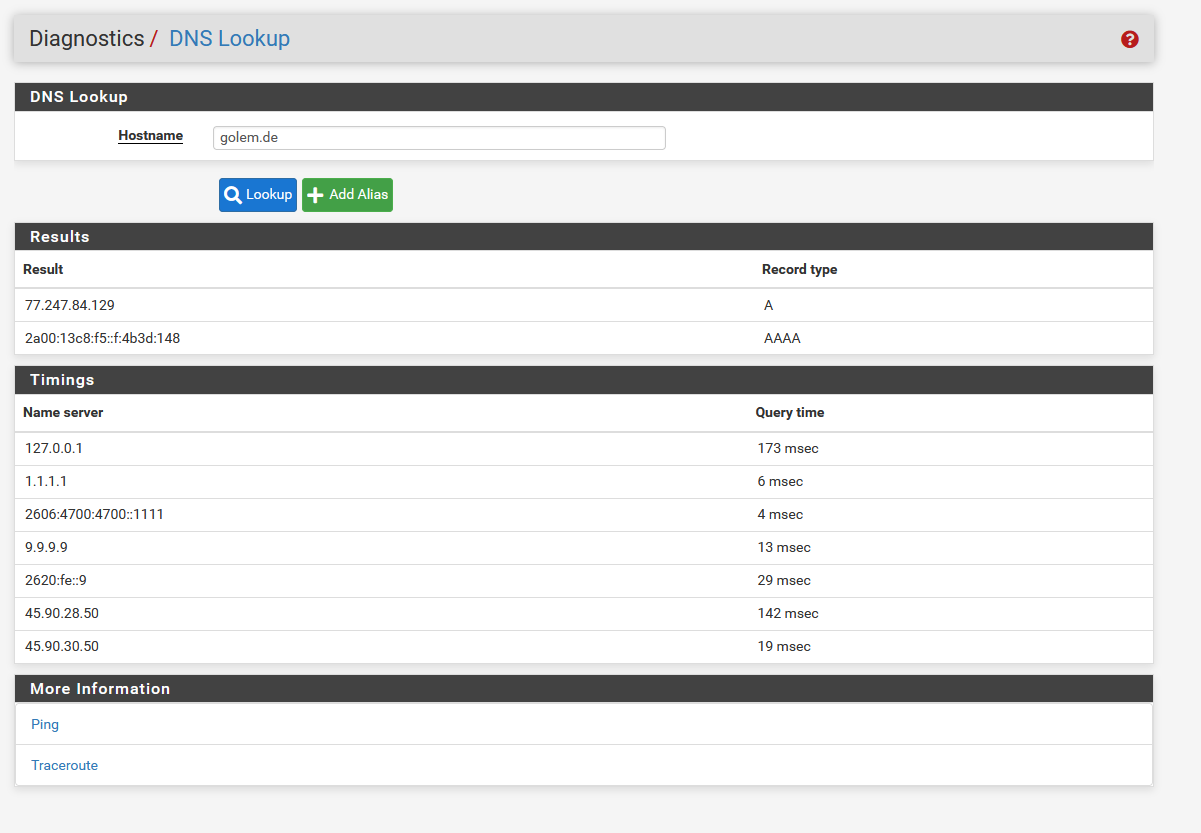

DNS over TLS + Diagnostic > DNS Lookup

-

Hallo,

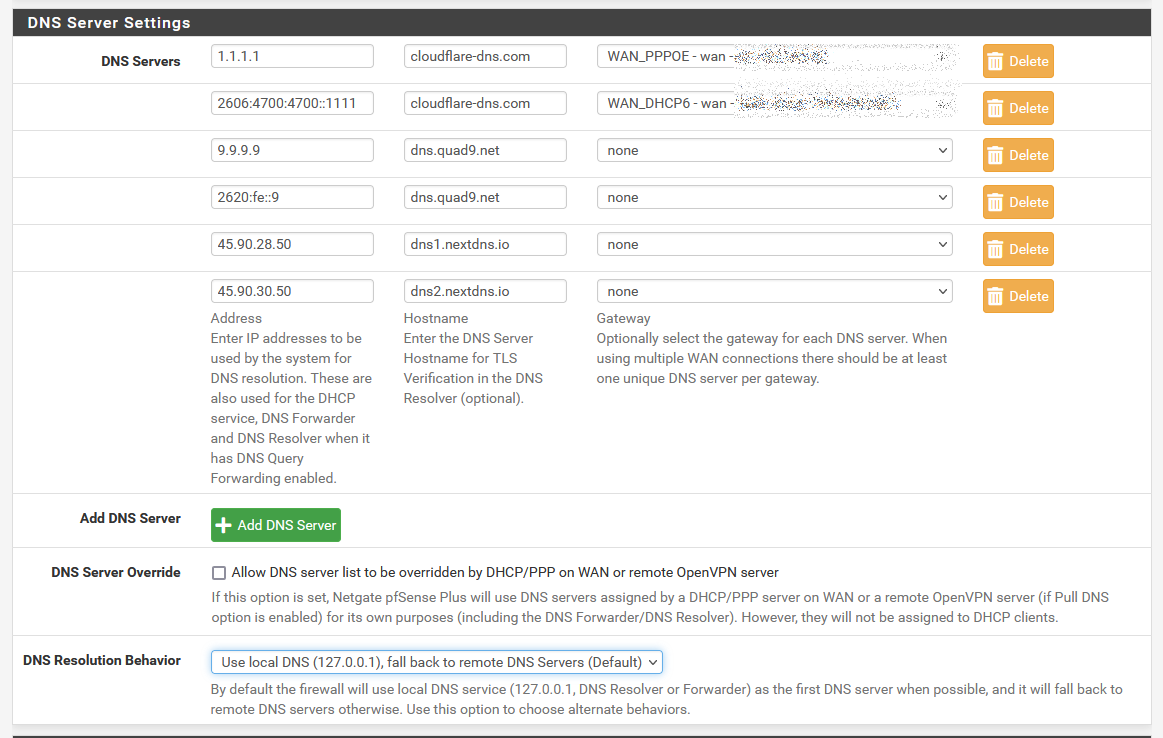

um DNS Requests an unserem Provider vorbei zu schleusen habe ich vor 2 Wochen DNS over TLS eingerichtet.

Ich habe mir dazu auf https://de.wikipedia.org/wiki/DNS_over_TLS ein paar Server ausgesucht, die das unterstützen und laut Angaben nicht loggen und diese in den General Settings eingetragen und eingestellt, dass ausschließlich der Resolver genutzt wird.

Im Resolver habe ich "DNS Query Forwarding" und "Use SSL/TLS for outgoing DNS Queries" aktiviert.

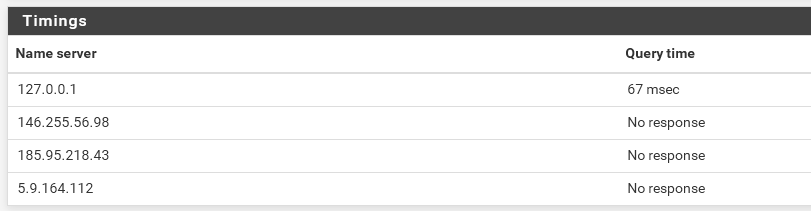

Und zu meiner Freude hat das auch gleich auf Anhieb funktioniert und bislang gibt es keine DNS Probleme auf den Clients.Doch ein Problem macht nun allerdings Diagnostics > DNS Lookup, das DoT nicht verwendet und die Requests unverschlüsselt auf die in System > General eingetragenen Server schickt. Diese hören aber gar nicht auf Port 53 und das Tool wartet für jeden der drei Server den unvermeidlichen Timeout ab.

Damit dauert es knapp 1 Minute, bis man das Ergebnis erhält. Das DNS Lookup Werkzeug ist so nicht mehr zu gebrauchen.Kennt jemand eine Möglichkeit, der pfSense zu sagen, dass sie ebenfalls DoT verwenden soll, oder die Abfrage der externen Server überhaupt zu deaktivieren?

Letzteres sollte ja aus der "DNS Resolution Behavior" Einstellung ohnehin hervorgehen. -

-

@bob-dig

Hi,vermutlich, weil deine Server allesamt auch unverschlüsseltes DNS machen.

Ich hatte aber eine so glückliche Auswahl getroffen, dass das auf keinen einzigen Server zutrifft.

Wäre jetzt zu blöd, die DNS Lookup Server nur wegen des des Tools zu ändern.

Von einem Windows oder Linux Client im LAN kann ich ja einen Lookup über DoT machen, aber die pfSense macht es nicht und das Tool hatte ich gerne genutzt, weil es schnell zur Stelle ist.

Daher wäre die Frage, ob man das wo aktivieren könnte. -

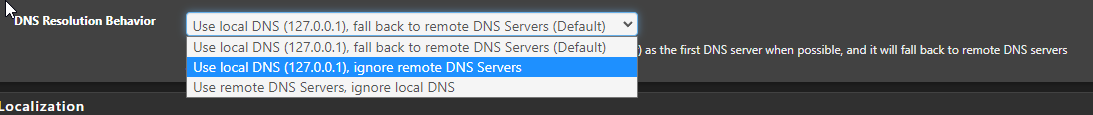

@viragomann Du kannst ab 2.6 in den General Settings ja das Handling von DNS einstellen. Wenn du nur verschlüsselt sprechen willst, darfst du die DNSe im General nicht unverschlüsselt direkt verwenden lassen. Also beim DNS Res Behavior einstellen, dass NUR 127.0.0.1 genutzt werden soll, dann werden auch keine Requests unverschlüsselt an die IPs geschickt.

Cheers :)

-

@jegr

Hallo,hatte gedacht, dass es Sinn machen könnte, die Version noch mit anzugeben: 2.5.2

Allerdings, die in deinem Screenshot gezeigte Einstellung gibt es da auch und ist auch so gesetzt. Das habe ich ja oben geschrieben.

Das dürfte auch soweit einwandfrei funktionieren. Einzig das DNS Lookup Tool der pfSense versucht dennoch, die eingetragenen DNS Server abzufragen.

-

@viragomann Oh my bad, ich hatte da nicht richtig hingesehen. Stimmt das Lookup Tool versucht stumpf immer alle DNSe zu erreichen. Müsste man ggf. mal als Bug eintüten oder mit nem Feature Request verpacken, dass man ggf. trotz Einstellung alle testen kann. Aber da hast du recht, der versucht einfach stumpf gegen alle.

-

@jegr Und nutzt nie 853. Weiß aber nicht, ob ich das wirklich schlimm finden soll oder man einfach mindestens einen DNS Server nutzt, der auch Port 53 kann.

-

@jegr

Wäre interessant, was da im Hintergrund läuft. In der Shell bietet pfSense sowohl dig als auch nslookup.

Mit dig kann ich DoT-Server abfragen, mit nslookup hatte ich das nur auf Windows geschafft. -

@bob-dig said in DNS over TLS + Diagnostic > DNS Lookup:

oder man einfach mindestens einen DNS Server nutzt, der auch Port 53 kann.

Dann bleibe mir immer noch, die Timeouts der anderen abzuwarten, um ein Ergebnis zu sehen.

-

@viragomann Wo bei mir gerade gar nichts ging, kamen auch sofort die timeouts...

Das Logging aller DNS requests hat meine Sense außerdem in die Knie gezwängt, musste ich feststellen. -

@bob-dig said in DNS over TLS + Diagnostic > DNS Lookup:

Das Logging aller DNS requests hat meine Sense außerdem in die Knie gezwenkt, musste ich feststellen.

?

Was loggst du da? -

@viragomann hab mal alles mit Port 53 und 853 loggen wollen, hab außerdem währenddessen das Logfile löschen wollen, damit kam sie dann nicht mehr so recht klar...

-

@bob-dig

Packet capture mit full-details?

Hast wohl eine Menge DNS Abfragen. -

Was ist denn eigentlich der große Nutzen von DoH oder DoT, wenn die IP aus der aufgelösten DNS-Query dann doch danach wieder direkt "kontaktiert" wird?

Ich nutze Unbound in Resolver-Modus, das LAN redirected auf die pfSense, DoH-Server blockiert.

-

@wkn

Das Vertrauen in unseren Provider ist nicht mehr gegeben und wir werden uns mittelfristig auch von ihm trennen. Aber bis dahin möchte ich unser Netz möglichst von ihm abschotten.Unverschlüsseltes DNS könnte auf einen eigenen Server umgeleitet und mit Overrides belegt werden. Mit DoT oder DoH geht das nicht.

-

@viragomann said in DNS over TLS + Diagnostic > DNS Lookup:

Aber bis dahin möchte ich unser Netz möglichst von ihm abschotten.

WireGuard auf einen Server des Vertrauens ... done

Unverschlüsseltes DNS könnte auf einen eigenen Server umgeleitet und mit Overrides belegt werden. Mit DoT oder DoH geht das nicht.

Ohne DoT oder DoH auch nicht, denn DNSSEC sichert die Integrität der unverschlüsselten DNS Antwort ab.

-

@thiasaef

VPN ist jetzt nicht die Option. Wir nutzen IPs des Providers für eingehende Verbindungen.Danke für den Link zum DNSSEC Guide.

DNSSEC setzt demnach voraus, dass die erfragte Domain signiert ist. Wie verbreitet ist denn das? Das ist irgendwie schlecht greifbar für mich.

Ich nehme an, dass die "Großen", die für beispw. Updates kontaktiert werden, alle signierte Domains haben.(?) Damit wäre wohl das Wichtigste eh schon abgedeckt. -

@viragomann said in DNS over TLS + Diagnostic > DNS Lookup:

DNSSEC setzt demnach voraus, dass die erfragte Domain signiert ist.

Nein!Authentizität != Integrität.Wie verbreitet ist denn das?

-

@thiasaef said in DNS over TLS + Diagnostic > DNS Lookup:

Nein! Authentizität != Integrität.

Dann versteh ich wohl nicht, wie DNSSEC die Integrität sicherstellt. So wie ich das lese, ist die Signatur dafür nötig.

-

@viragomann ich bin bisher davon ausgegangen, dass es zur Wahrung der Integrität der Antwort genügt, wenn der verantwortliche autoritative Nameserver DNSSEC unterstützt, aber jetzt, wo du nachfragst, bin ich mir nicht mehr sicher, ob das stimmt.