Wireguard Newbee Fragen

-

@toddehb Soweit ich weiß, werden die Keys in der jeweiligen Installation erstellt und müssen dann in die jeweils andere übernommen werden, so hab ich das zumindest gemacht. Bin aber auch nicht vom Fach.

-

@toddehb said in Wireguard Newbee Fragen:

Sind es die des remote Tunnels?

Die des remote peers würde ich sagen.

-

@bob-dig

Wenn ich den ersten Peer anlege, wird der Key schon abgefragt, von daher kann er nicht vom remote Peer kommen, da dort das gleiche Spiel stattfindet ;-)

-

@toddehb Doch, die Schlüssel werden auf den jeweiligen Peers selbst erzeugt und die öffentlichen müssen dann jeweils beim anderen eingetragen werden.

-

@bob-dig

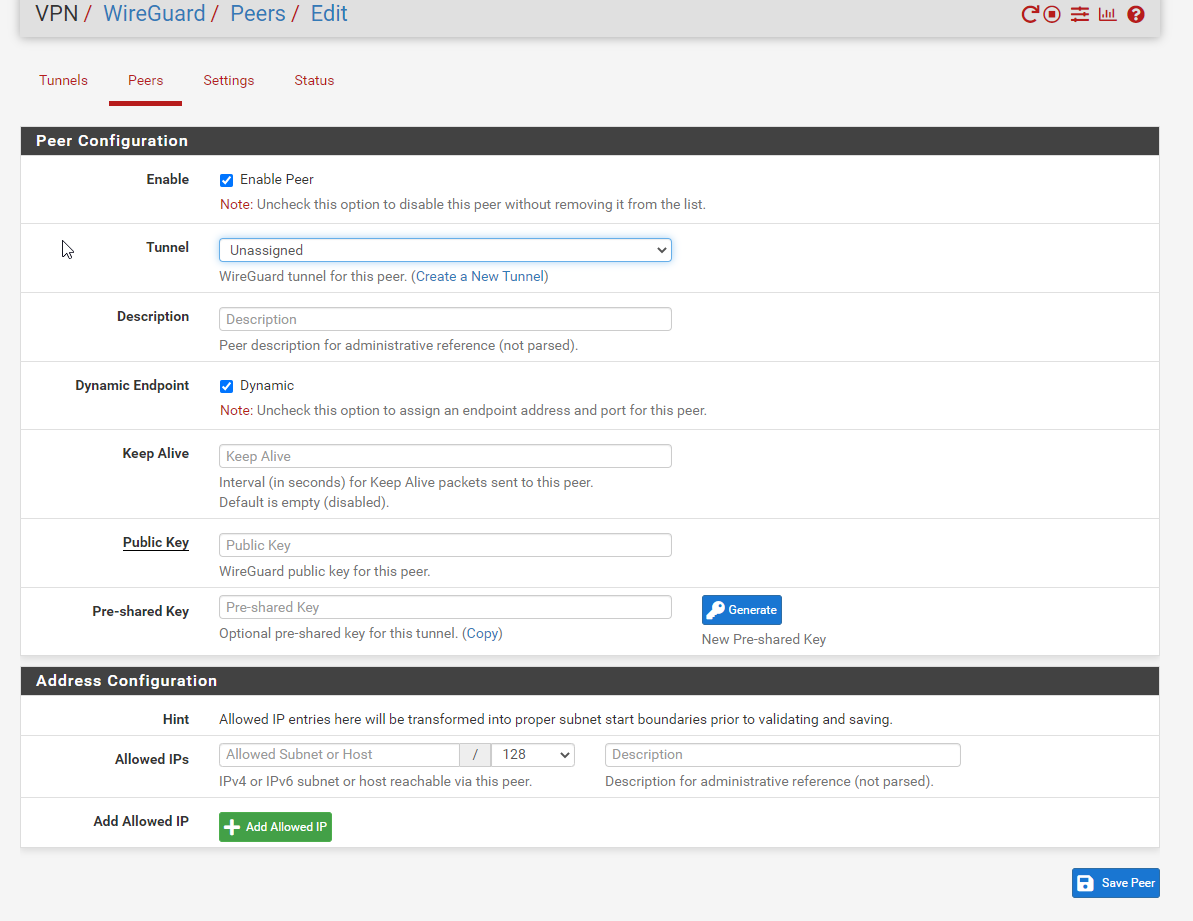

Versteh ich immer noch nicht so recht. Im Pfsense habe ich nirgendwo die Möglichkeit bei Erstellung eines Peers auch Keys zu erzeugen. Habe diesen Link gefunden:

https://docs.netgate.com/pfsense/en/latest/recipes/wireguard-ra.htmlDort wir beschrieben, dass man Keys auf der Konsole erzeugt. Hast Du das auch so gemacht?

-

@toddehb said in Wireguard Newbee Fragen:

https://docs.netgate.com/pfsense/en/latest/recipes/wireguard-ra.html

Noch mal, du kreierst das andere Schlüsselpaar auf dem Debian System, wenn Du dort WG einrichtest.

-

@bob-dig

Hab mir den Part im Video nochmals genau angeschaut. Den Public key des Tunnels trage ich jeweils im Peer auf den anderen Seite ein, z.B so

Site1:

Tunnel wg0 PublicKey: 989zbg87z0&%&H=2

Peer1: nmj/&/b66754RFVSite2:

Tunnel wg0 PublicKey: nmj/&/b66754RFV

Peer1: 989zbg87z0&%&H=2 -

@toddehb said in Wireguard Newbee Fragen:

Wenn ich den ersten Peer anlege, wird der Key schon abgefragt, von daher kann er nicht vom remote Peer kommen, da dort das gleiche Spiel stattfindet ;-)

Natürlich kann er das. Beim Tunnel Setup wird ein Schlüsselpaar erzeugt - Privat (ausgesternt) und Public. Der Public muss dann bei der anderen Seite (dein Debian) im Wireguard PEER SETUP als Key der Gegenseite rein.

Genauso kriert man auf dem Debian ein Schlüsselpaar und kopiert sich den Public Key, dessen Wert dann beim PEER SETUP auf der Sense rein muss.Die Public Keys der beiden Kisten werden ausgetauscht wie bei jedem anderen Asym. Schlüsseldienst (aka PGP etc.) auch.

Cheers

BTW: vielleicht einfach mal in die OFFIZIELLE Doku von pfSense reinschauen? :)

-> https://docs.netgate.com/pfsense/en/latest/recipes/wireguard-s2s.html

-

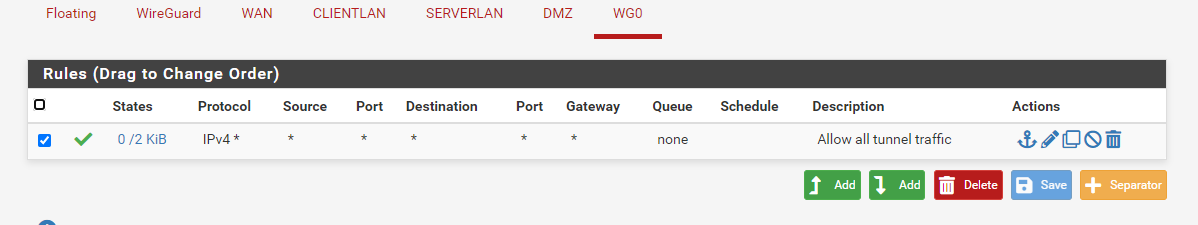

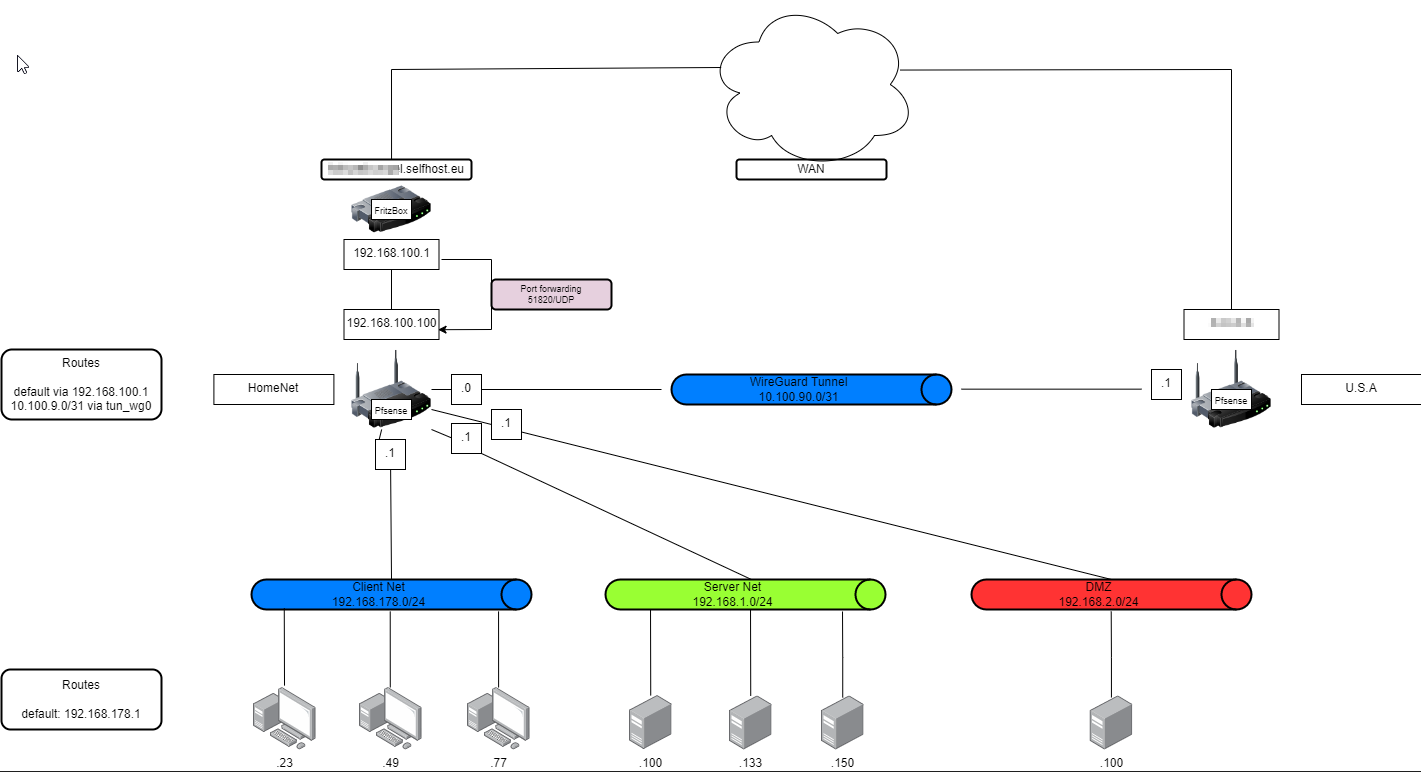

Mein Hoster war so nett und hat ein PFsense Image zur Installation zur Verfügung gestellt :-) Nun habe ich auf beiden Seiten die gleichen Voraussetzungen, wie im Video geschildert. Tunnel steht auch bereits. Von beiden Pfsense Boxen kann ich die andere Seite des Tunnels anpingen. Der Client im Netz 1 kann seinen Tunnelendpunkt anpingen, aber nicht die Gegenseite. Von den Firewall Rules sollte alles gut sein, denke ich.

-

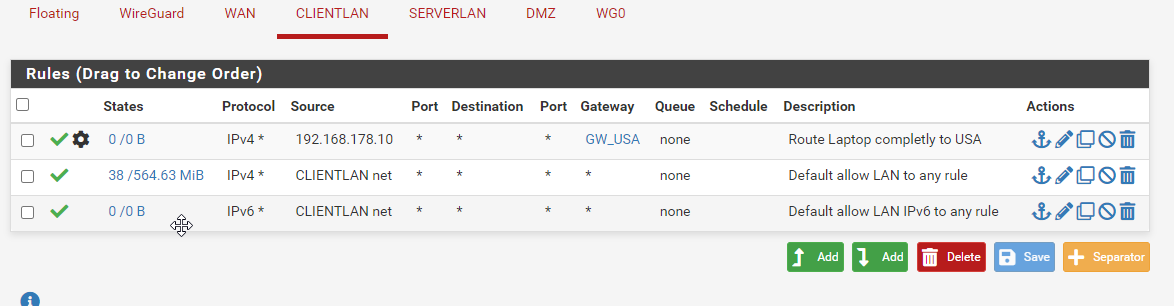

Auf der Hoster Seite musste ich noch eine statische Route setzen zum HomeNet. AUch der DNS Resolver musste noch so konfiguriert werden, dass er Anfragen vom HomeNet annimmt. Gut soweit. Mit der Policy Based Routng Einstellung wird nun der gesamt Traffic des einen Testclients durch den Tunnel geschickt, nur leider scheint noch irgendwas zu blockieren. Seiten im Browser bzw. auch ping zu hosts außerhalb über WAN werden noch blockiert.

-

-

@bob-dig

Habs umgestellt. NAT wird nun erfolgreich gemacht, aber Blockade ist damit nicht beseitigt. Komme vom HomeNet via Browser auf die Pfsense Box, aber Seiten außerhalb des Tunnels sind nach wie vor gesperrt.

-

@toddehb Nicht nur umstellen, auch die WG Verbindung einrichten.

Ansonsten wird es Zeit für viele Bildchen, insbesondere von der WG Config auf beiden Seiten. -

@bob-dig said in Wireguard Newbee Fragen:

@toddehb Nicht nur umstellen, auch die WG Verbindung einrichten.

Ansonsten wird es Zeit für viele Bildchen, insbesondere von der WG Config auf beiden Seiten.Der Tunnel steht doch und die WireGuard KOnfiguration selbst ist doch ziemlich überschaubar ;-)

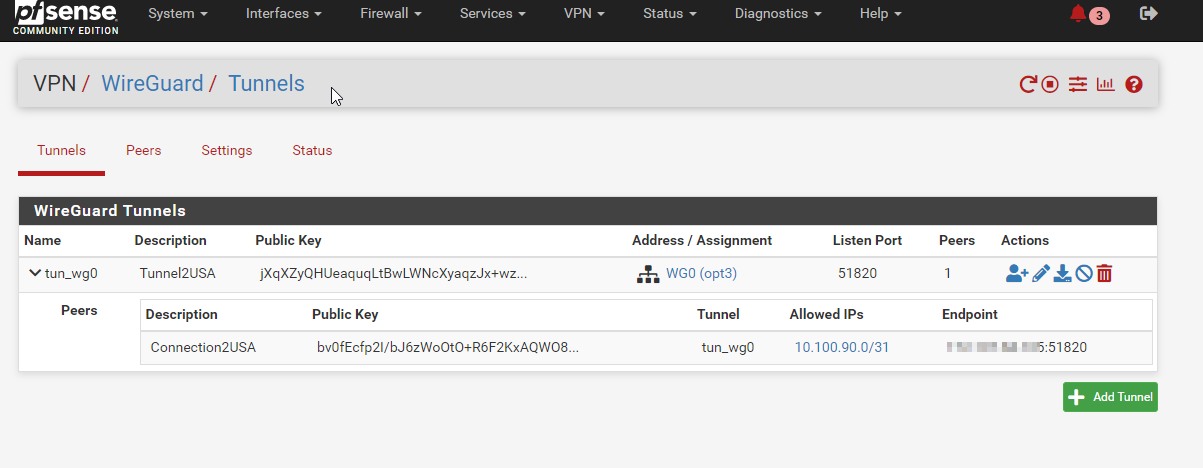

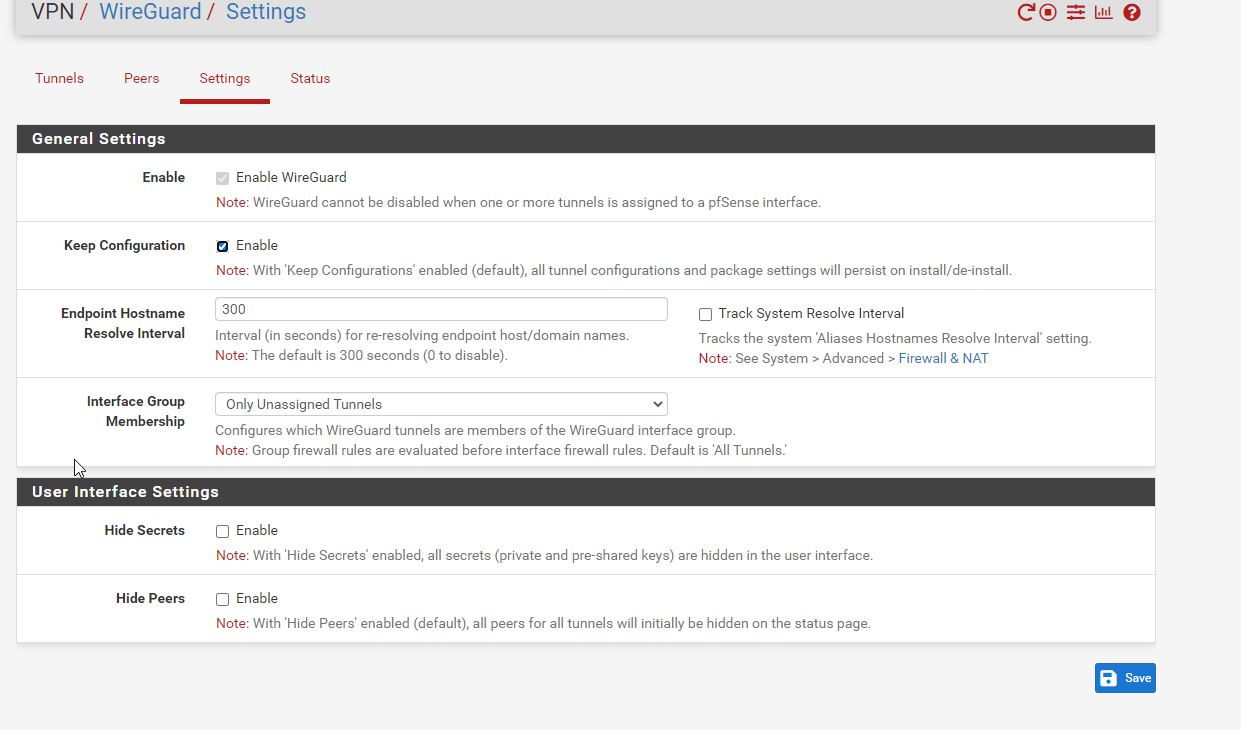

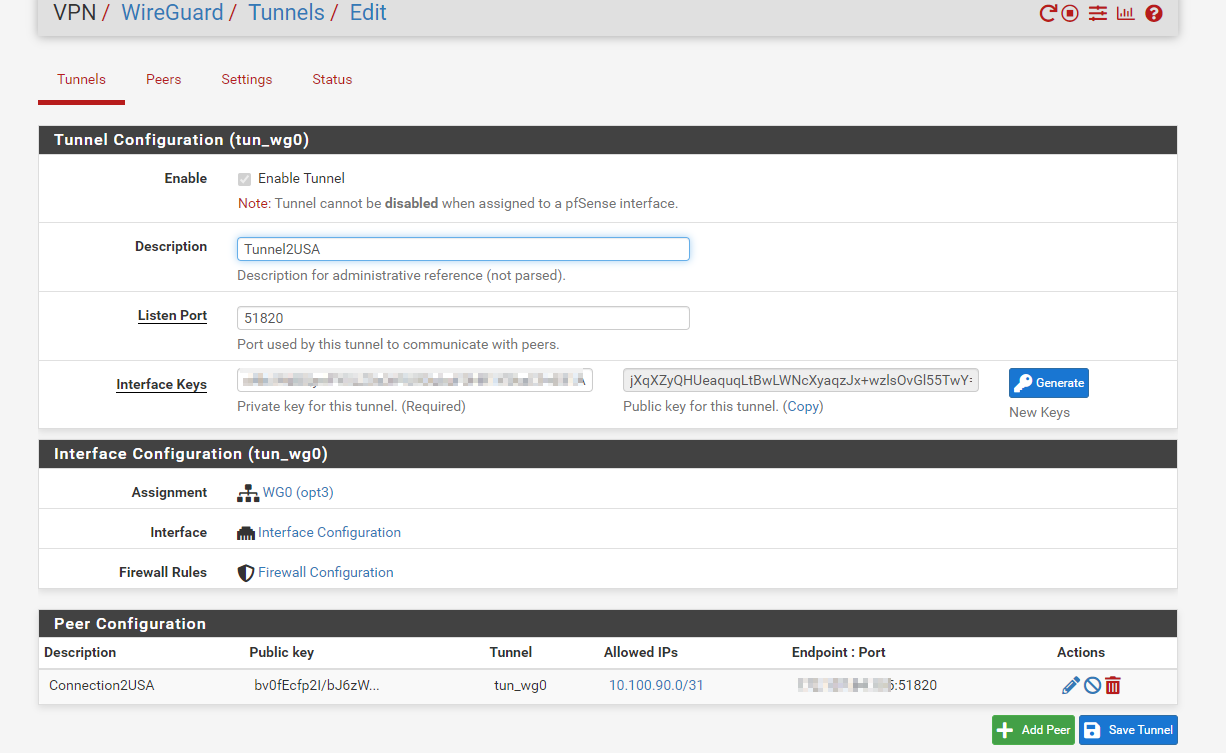

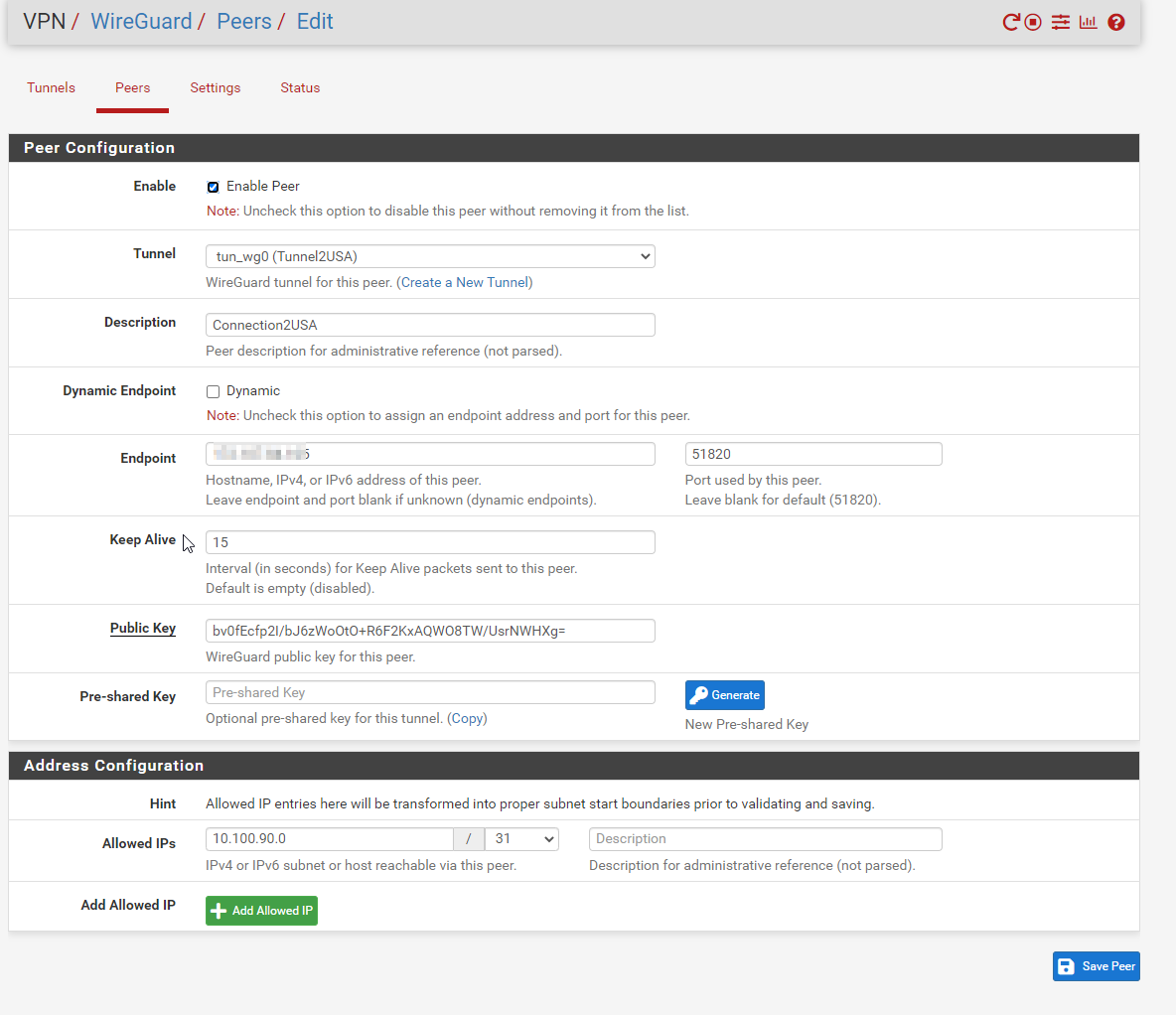

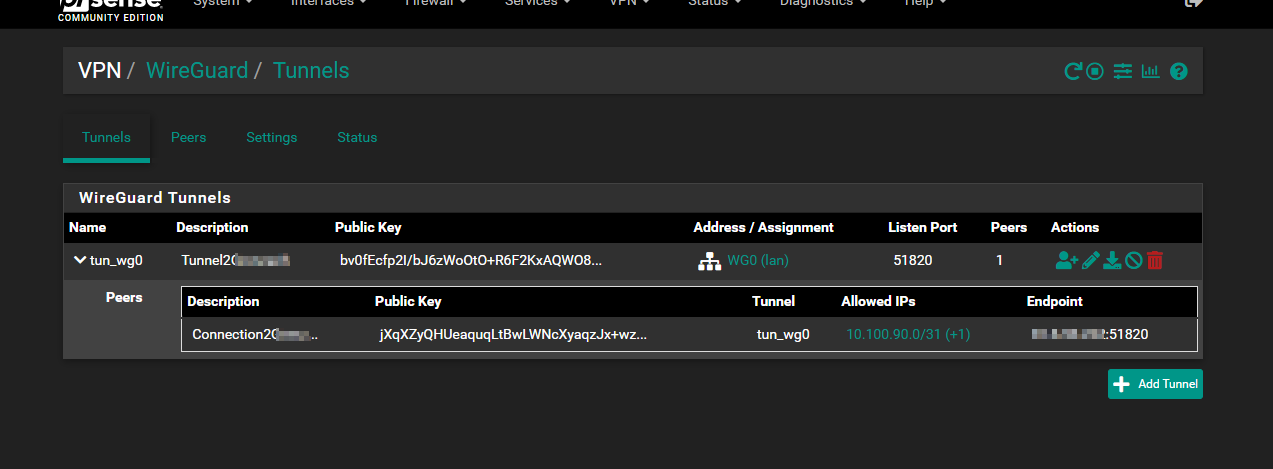

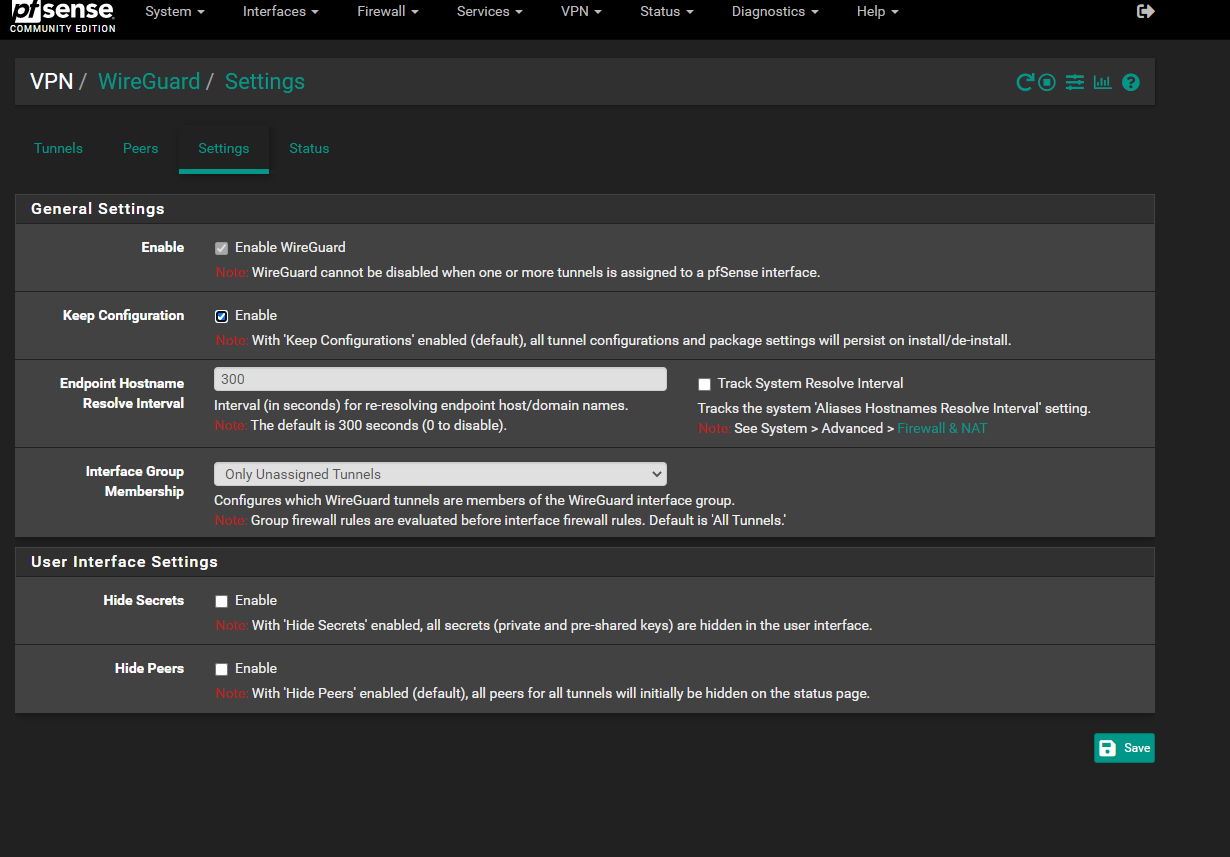

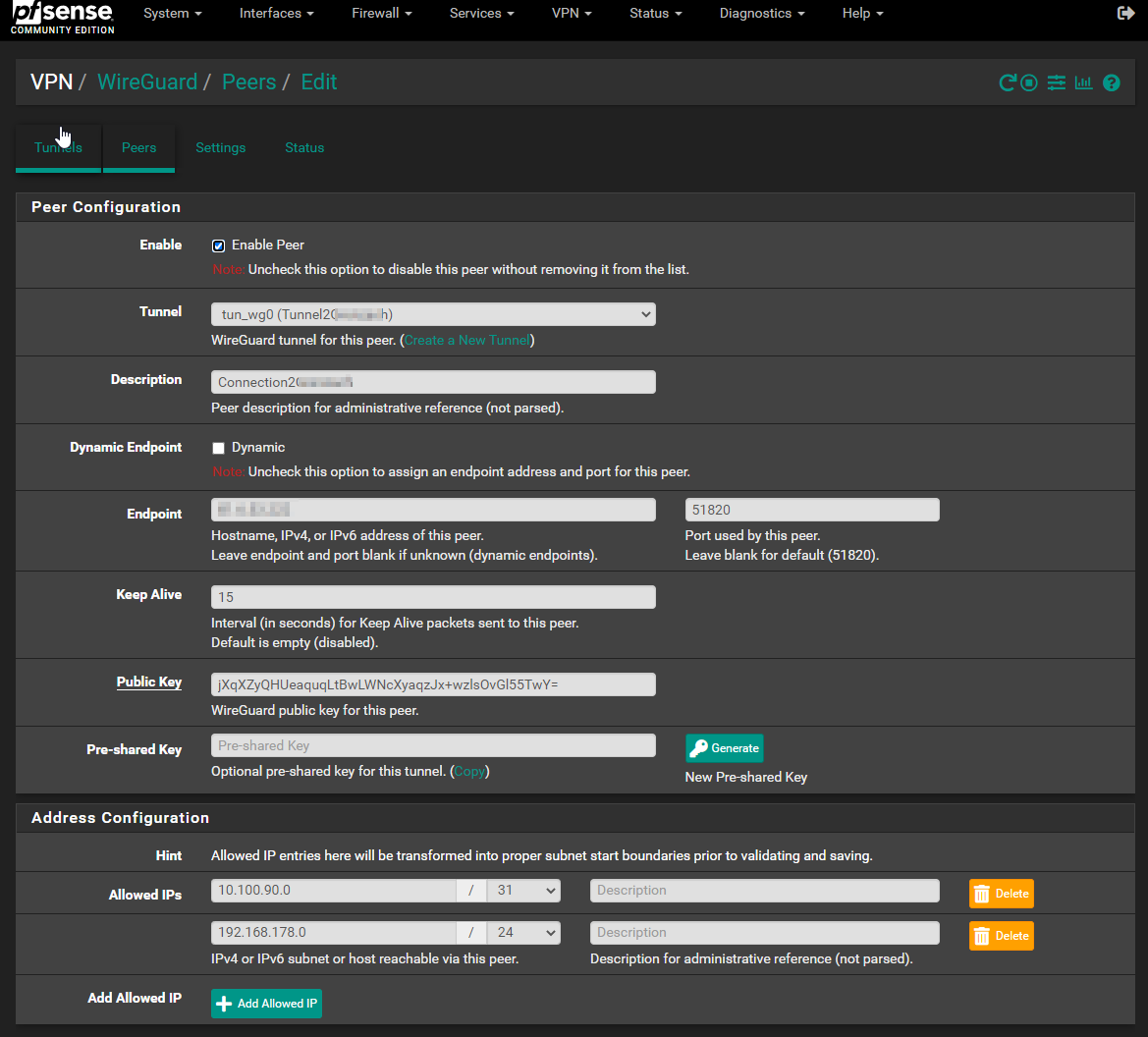

Hier mal eine Gesamtübersicht:

Hier Homenet:

Hier USANET:

-

-

@bob-dig said in Wireguard Newbee Fragen:

@toddehb Im homenet fehlt schon mam die 0.0.0.0 beim peer, hatte ich oben extra für dich gepostet.

Yo, das ist mir durchgerutscht. Mist. So klappt es jetzt auch :-)

-

@toddehb said in Wireguard Newbee Fragen:

Yo, das ist mir durchgerutscht. Mist. So klappt es jetzt auch :-)

Na supi, dann waren ja die Mühen auf allen Seiten nicht umsonst.

-

@bob-dig said in Wireguard Newbee Fragen:

@toddehb said in Wireguard Newbee Fragen:

Yo, das ist mir durchgerutscht. Mist. So klappt es jetzt auch :-)

Na supi, dann waren ja die Mühen auf allen Seiten nicht umsonst.

:-) Dir besten Dank für die Unterstützung