(solved) MAC Auth mit Unifi APs und freeradius auf der pfSense

-

Mahlzeit.

Aktuell haben wir ein WLAN Netz mit 3 SSIDs hier aufgespannt, IoT, Gäste und das Hauptnetz. IoT und Hauptnetz läuft über WPA2-PSK, das Gästenetz per WPA-EAP inkl VLAN Zuordnung.

Nun möchte ich das "MAC Auth" der Unifi APs nutzen, damit die "einfacheren" WLAN- Gerätschaften wie Internetradio, Zigbee-Gateways, IoT-Geraffel, usw... einfach und sicher in das richtige Subnetz zugeordnet werden. Diese Zuordnung funzt beim TV oder Mediaplayer per Netzwerkkabel am Switch einwandfrei, Danke nochmal an @JeGr :)

Nur per WLAN kriege ich es irgenwie nicht gebacken. :(

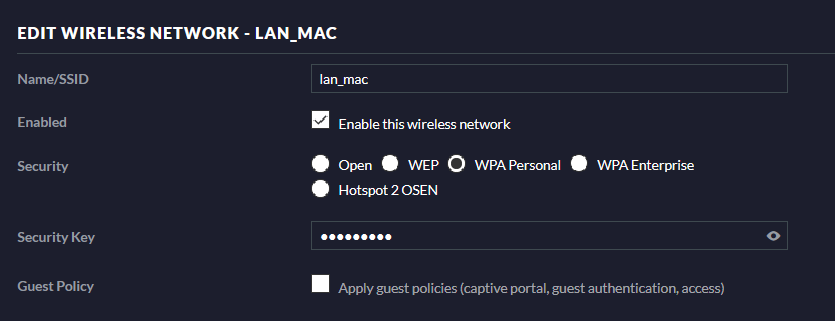

Habe hier Test Netz aufgespannt mit WPA EAP inkl. MAC Auth und MAC Format: aa:bb:cc:dd:ee:ff.

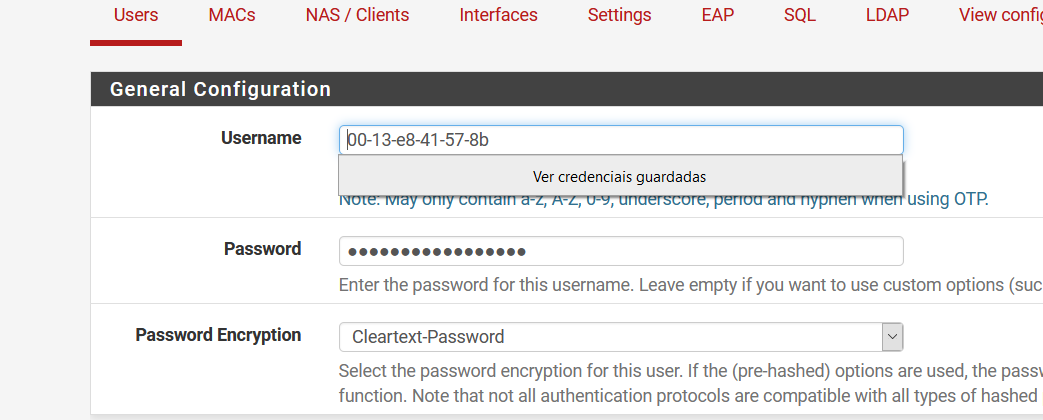

Einen User mit aa:bb:cc:dd:ee:ff, pass: aa:bb:cc:dd:ee:ff als Format inkl VLAN-Weiterleitung in das Gästenetz in der pfSense angelegt.

Der Client ist eine Yamaha MusicCast Box. WLAN Sicherheit "none" und dhcp aktiviert. Nach einem Neustart passiert....nichts. :(

Keine Logs unter radiusd im debug, Unifi Controller findet den Client nicht, keine Verbindung zum Netzwerk.Hat jemand eine Idee? Beim Clienten gibt es kein Spielraum auser WPA-PSK, WEP und none...

Und die entscheidende Frage, ist es überhaupt möglich, sowas zu realisieren?Gruß

Edit1:

So, einen Schritt weiter, MAC Authentifizierung funktioniert mit den AP ACs. Der Haken ist: Das W-LAN Netz muss offen sein.

Bei drahtgebunden Gerätschaften macht Mac Auth ja Sinn imho, aber im W-LAN unverschlüsselt ist ein nogo. Glaube, das wird nichts, alles unter einer SSID zu packen. -

Google Übersetzer

Versuche dies:

Wähle einen Pass

Sie können dasselbe Freeradius-Profil verwenden, das Sie konfiguriert haben

Benutzername und Passwort sind identisch

-

Hello @Hugovsky,

I`m searching for a solution to combine IEEE-802.1X kompatible devices with "dumber" devices like zigbee gateways to reduce the number of SSIDs. Your solution require PSK pass and use RADIUS 802.1Q for VLAN tagging, nice, but not the target.

Edit:

But... this solution works very good, reduced to 2 SSIDs, thanks. :)Edit2:

Sehe gerade, dass die oben gestellte Frage nicht gerade präzise gestellt wurde. @Hugovsky hat sie so richtig beantwortet, Danke.

Das beides, VLAN tagging per Radius und WPA2-PSK Verschlüsselung, kombiniert werden kann war mir neu. Auf alle Fälle ist das Ziel erreicht, WLAN Zugang per user:pass für alle Clients und eine SSID für den ganzen Schmunz der noch übrig bleibt. -

froh, dass ich Helfen kann

-

@mike69

sorry, wenn ich nach so langer zeit um die ecke komme, aber ich habe gerade die heruasforderung 4 vLANs auf MAC basierend bzw. Zertifikatsbasierte Authentifizierung umstellen zu müssen. das MAC basierte vLAN wäre auch bei mir für MusicCast Komponenten . daher hoffen ich, das du mir bitte (gerne auch als PM) die Konfigurationsbeispiele zukommen lassen könntest. Ich würde das dann auch meiner pfSense gerne implementieren.

. daher hoffen ich, das du mir bitte (gerne auch als PM) die Konfigurationsbeispiele zukommen lassen könntest. Ich würde das dann auch meiner pfSense gerne implementieren.

Ich hatte damit einmal begonnen, musste aber wegen Covid und tauch meiner externen Layer7 Firewall mit der Implementierung pausieren

Vielen Dank im voraus

Andy -

Moin.

Kein Problem, aber nicht über PM, sollte jeder daran teilhaben können.Wie weit bist Du denn?

Gruß

-

@mike69 said in (solved) MAC Auth mit Unifi APs und freeradius auf der pfSense:

Moin.

Kein Problem, aber nicht über PM, sollte jeder daran teilhaben können.Wie weit bist Du denn?

Gruß

Schließe ich mich gern an zu helfen, ich hab das hier ja auch laufen :)

-

Hallo zusammen,

vielen Dank für euer schnelles Feedback.... Wo stehe ich gerade.- FreeRadius ist auf der PfSense installiert

User

- Einen User mit Passwort angelegt (zum test)

- mOTP = deaktiviert

NAS/Clients

ClientIP = 127.0.0.1

IP Version = IPv4

ShortName = RadiusServer

Shared Secret = total-secure-keypassword

Protocol = UDP

Client Type = other

Require Mes.-Out = NoInterfaces

-

Interface IP = *

-

Port = 1812

-

Type = auth

-

IP Version = IPV4

-

Description = Authentication

-

Interface IP = *

-

Port = 1813

-

Type = acc

-

IP Version = IPV4

-

Description = Accountable

AP per MAC Auth

ClientIP = 172.16.xxx.yyy

IP Version = IPv4

ShortName = Unifi AP 1

Shared Secret = total-secure-keypassword from Raduis

Protocol = UDP

Client Type = other

Require Mes.-Out = NoEAP

Disable Weak EAP Types = yes

EAP Type = PEAP

SSL CA Certificate = WLAN_IssuingCA

SSL Certificate = Certificate der pfSense für das Webinterface

OCSP Responder = http://127.0.0.1/ocsp/Hier bin ich noch recht blank in der EAP Konfiguration.

Diagnostics/Authentication

Der anlgelete testuser wird in diesem Test korrekt angegeben, sprich "Authentifizierung erfolgreich".Aktuelles Etappenziel

Ich kann meine 4 SSID's auf eine zentrale SSID umstellen, d.h. eine Gast SSID und die restlichen per Certifikatsauthentication mit dynamischer VID.Unifi Controller

Der Unifi Controller ist in der aktuellen 7'er Version in Betrieb.

Vom Controller kommt bei einer WPA2-Enterprise SSID kein bit an der sense an.Aktuell stehe ich auf dem Schlauch, oder ssehe den Wald vor lauter Bäumen nicht, wo der Kommunikationsbruch vom UnifiAP zu sense ist, oder was auf dem Controller nich konfiguriert werden muss, damit die Anfragen eines WLAN Clients auch an der sense ankommen. Die aktuell genutzten SSID laufen im WPA2-Personal super.

Ich würde mich schon rießig freuen, wenn ich eines SSID auf Zertifikatsbasierte Authentifizierung bekomme und dann nach und nach alle SSID's über WPA2-Enterprise nutzen kann.

Sollten noch weitere Fragen jetz aufkommen .... einfach Fragen

Gruß

Andy -

@andyger said in (solved) MAC Auth mit Unifi APs und freeradius auf der pfSense:

Hallo zusammen,

vielen Dank für euer schnelles Feedback.... Wo stehe ich gerade.- FreeRadius ist auf der PfSense installiert

Interfaces

- Interface IP = *

...

Wildcard geht bei der Sense / BSD nicht, gebe mal die IP der Sense aus dem Netzwerk ein, wo die Switches und die APs sind.

Unter NAS/Client die APs eintragen mit IP und Key.

Unter User deine User :) einrichten, Name Passwort und VLAN reichen.

Unter EAP ist soweit alles Standard hier. Bis auf "Use Tunneled Reply", das bitte aktivieren.

VLANs und die dazugehörigen Interfaces auf der Sense hast schon erstellt?

Du kannst nicht die Clients per 802.1Q in das gleiche Netzwerk schubsen, wo sich der AP aufhält. Die APs haben ein eigenes Subnet.

Beim Unifi Controller unter Zahnrad/Profiles/Radius ein neues Profil erstellen, die IP und den Key von der Sense (FreeRadius Server) eintragen.

In deinem WLAN mit WPA Enterprise das erstellte Radius Profil auswählen. Jetzt können alle Geräte, die das können, per 802.1X sich Authentifizieren und werden ins richtige Subnetz gedrückt.

Einfachere Geräte wie, IOT Devices, könne sich dann nur mit der MAC Adresse authentifizieren, das ging mit WPA Enterprise soweit nicht, eventuell geht es aktuell. Da weiß Jens oder andere bestimmt mehr.

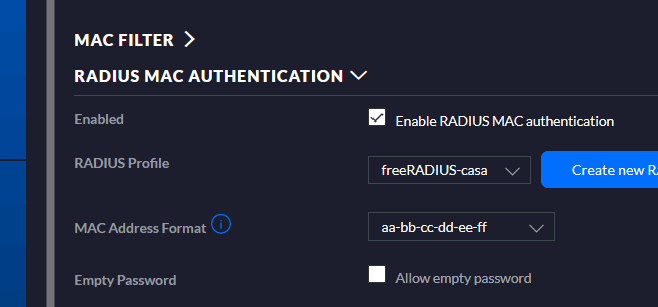

Also 2tes WLAN aufspannen mit WPA2/WPA3, unter "Device Filtering" das Radius MAC Auth aktivieren, Radius Profil auswählen und das Format anpassen. Bei mir ist es aa:bb:cc, also klein mit Doppelpunkt.

Das wärs von meiner Seite aus

-

@jegr said in (solved) MAC Auth mit Unifi APs und freeradius auf der pfSense:

Schließe ich mich gern an zu helfen, ich hab das hier ja auch laufen :)

Selbst Jim Pingle hat es so laufen.

-

@mike69 Nur aus Neugierde, was genau soll hier vereinfacht werden? Hab es immer noch nicht geschnallt, trotz mehrmaligem Lesen.

-

@bob-dig

@AndyGER möchte seine WLAN Clienten in versch. Netze schupsen. So habe ich das verstanden.

-

@mike69 Ich meinte bei Dir damals. Unterschiedliche Netze (und SSIDs) sind doch vermutlich kein Problem, aber wozu Radius usw.

-

@bob-dig said in (solved) MAC Auth mit Unifi APs und freeradius auf der pfSense:

@mike69 Ich meinte bei Dir damals. Unterschiedliche Netze und SSIDs sind doch kein Problem, aber wozu Radius usw.

Ach so. :)

Hatte 3 WLAN aufgespannt, wollte es auf ein WLAN reduzieren. Sind dann 2 geworden, Weil man WPA Enterprise und WPA2 nicht kombinieren kann.

-

@mike69 Und MAC Auth bedeutet, dass ich mehrere VLANs haben kann unter einer SSID?

-

@bob-dig said in (solved) MAC Auth mit Unifi APs und freeradius auf der pfSense:

@mike69 Und MAC Auth bedeutet, dass ich mehrere VLANs haben kann unter einer SSID?

Jo, genau das.

@Bob-Dig

Hast Du dein Post geändert gehabt? -

@mike69 said in (solved) MAC Auth mit Unifi APs und freeradius auf der pfSense:

Hast Du dein Post geändert gehabt?

Jupp, da fehlte ein "kein".

-

@bob-dig said in (solved) MAC Auth mit Unifi APs und freeradius auf der pfSense:

@mike69 Und MAC Auth bedeutet, dass ich mehrere VLANs haben kann unter einer SSID?

Primär nicht, das heißt erstmal nur, dass der User an Hand der MAC identifiziert und konfiguriert werden kann (am Switch) oder sich via MAC (vom AP) dann am Radius anmeldet. Die mehreren VLANs ergeben sich schlicht daraus, dass Radius eben noch als Attribut diverse Sachen mit an Switche oder APs weitergeben kann, wie eben ein VLAN Tag, Loginzeiten, gewünschte IP Adressen (geht nicht an Switche aber an OpenVPN bspw.) etc.

Es hängt dann vom Setup und den Geräten ab, was alles von Radius akzeptiert wird als Schalter.Wären nicht einige Geräte so runtergedummt dass sie mit WPA2-Enterprise nicht klarkommen sondern nur TKIP o.ä. verstehen, könnte man auf multiSSIDs komplett verzichten. Zusatznutzen: jeder meldet sich mit User/PW an statt mit einem PSK der nach ein paar Tagen eh überall bekannt ist und den sich jeder irgendwo gegenseitig zuschiebt oder der von irgendwelchen Tools (Google/Amazon ich schaue euch an!) in die Cloud geballert wird, damit mans "einfacher" hat beim Neueinrichten ;)

Zudem kann man dann im Fehlerfall auch mal schnell ein Gerät in ein anderes VLAN umhängen und einfach neu connecten - zack ist er im anderen Netz ohne am WLAN was ändern zu müssen. Haken aktuell eher daran ist, dass die Zertifikate jetzt gültig und prüfbar sein müssen. Seit Android 12 und iOS xy meckern die Geräte jetzt rum, wenn der Radius Server kein valides Zert hat. Android ist da noch recht einfach, dem muss man nur die CA unterjubeln, dann ist alles fein. Aber nervt eben etwas. Die Intention für große Netze ist verständlich, für zu Hause doof, denn ich kann selbst prüfen, ob mein Zert noch mein Zert ist

Cheers :)

-

Interfaces

Interface IP =*Hier habe ich jetzt die Gateway IP des ersten vLANs eingetragen und damit den Wildcard entfernt.

Unter NAS/Client die APs eintragen mit IP und Key.

Ist bereits mit IP und Key eingetragenUnter EAP

Use Tunnel replay wurde aktiviertVLANs und die dazugehörigen Interfaces

Diese sind bereits auf der Sense und meinem Managed PoE Switch alle eingetragen und laufen mit WPA2-Personal auch über den UniFi AP.In deinem WLAN mit WPA Enterprise das erstellte Radius Profil auswählen

Auch hier eine SSID zum Test angelegt und auf das existente Gäste WLAN gebunden und das erstellte Radius Profil ausgewählt.Die APs haben ein eigenes Subnet.

Auch bei mir haben die APs und der WLAN-Controller und Switche ein eigenes Subnetz.Damit müsste die Voraussetzung für ein MusicCast System das reine MAC-Auth umsetzen soll kein Problem sein.... Ich melde mich nach dem Wochenende mit dem aktuellen Stand meines weiterkommens.

Gruß

Andy -

@andyger said in (solved) MAC Auth mit Unifi APs und freeradius auf der pfSense:

...

Unter NAS/Client die APs eintragen mit IP und Key.

Ist bereits mit IP und Key eingetragen

...

VLANs und die dazugehörigen Interfaces

Diese sind bereits auf der Sense und meinem Managed PoE Switch alle eingetragen und laufen mit WPA2-Personal auch über den UniFi AP.

...Die APs haben ein eigenes Subnet.

Auch bei mir haben die APs und der WLAN-Controller und Switche ein eigenes Subnetz.

...Daher die Frage, wie weit Du bist, hätte mir bissl Tipperei sparen können.

@jegr said in (solved) MAC Auth mit Unifi APs und freeradius auf der pfSense:

Wären nicht einige Geräte so runtergedummt dass sie mit WPA2-Enterprise nicht klarkommen sondern nur TKIP o.ä. verstehen, könnte man auf multiSSIDs komplett verzichten.

Ja, das wäre was.:)

@AndyGER

Bin gespannt auf die Resultate.

Dein MusicCast bleibt aber im gleichen Subnet, oder? Netzübergreifend funzt das nicht.