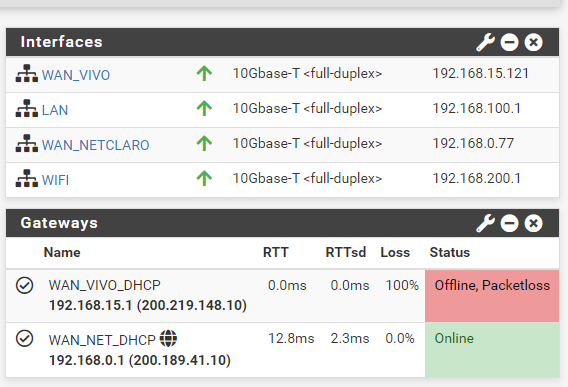

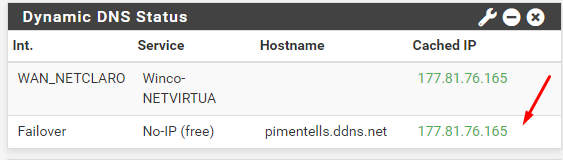

Link secundario no NOIP não funciona ao cair o primario

-

@mcury n entendi

pq quando cai o vivo nem o acesse pela web funciona, como criaria essa NAT?

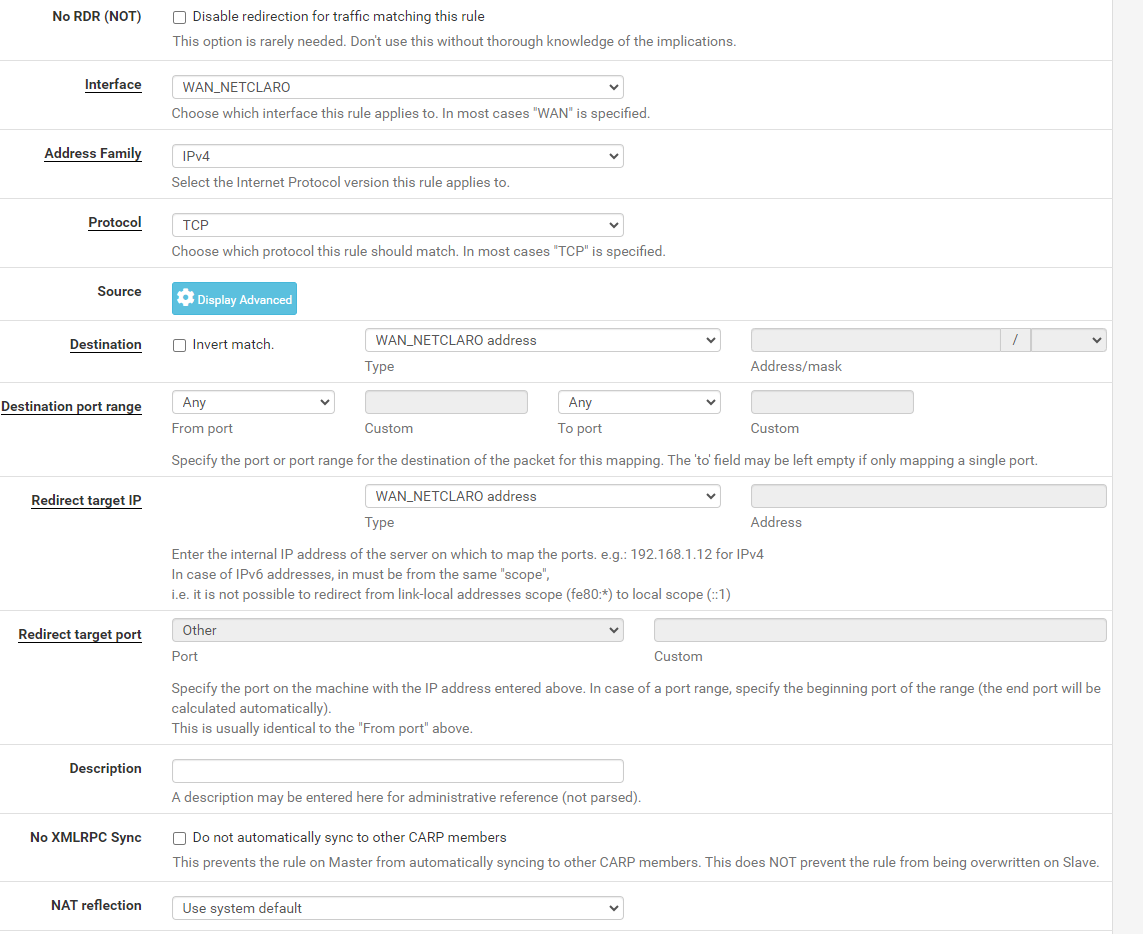

Mandei a imagem para ficar melhor

-

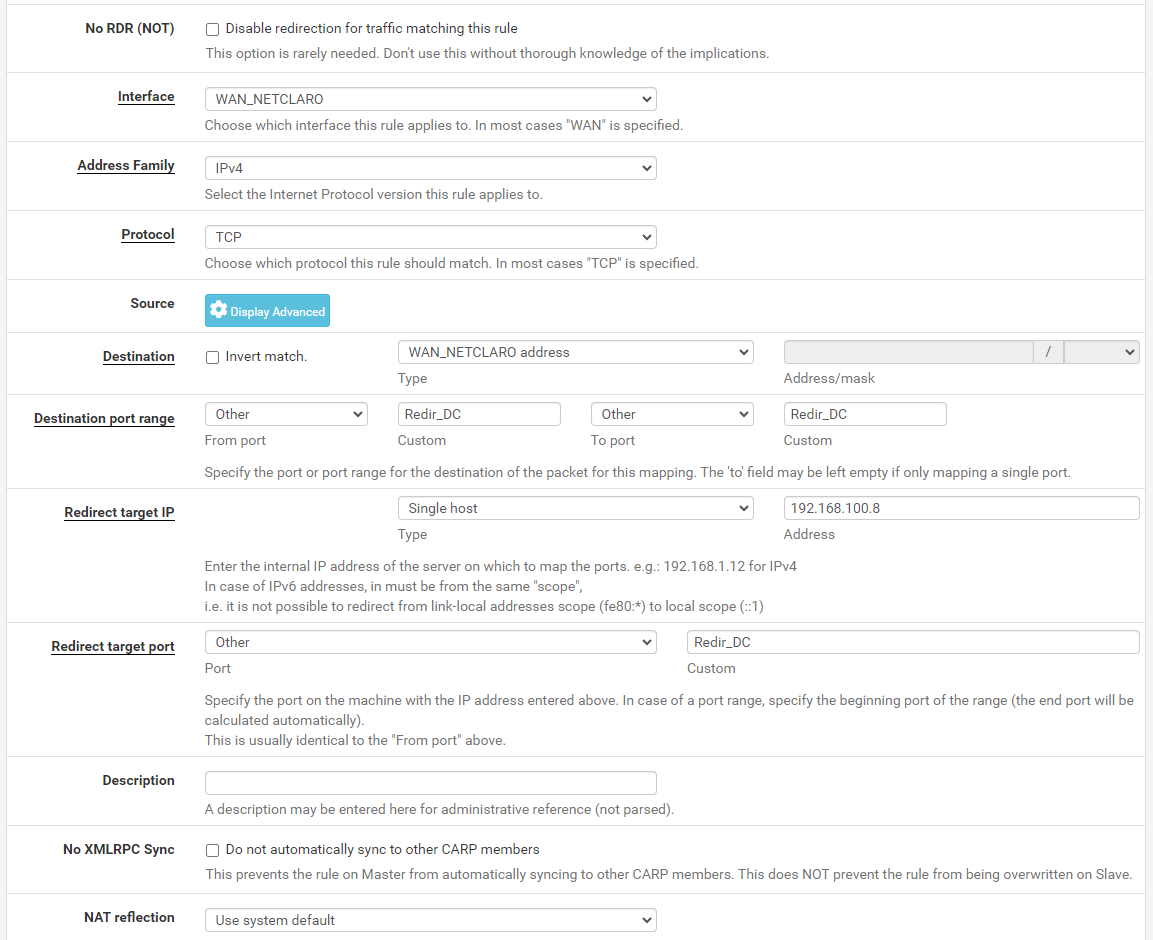

@idanielluiz É dessa forma mesmo.

O NAT precisa existir para as duas WANs, tanto para a VIVO como para Claro. -

-

@mcury acho q fiz errado.rs

-

@idanielluiz said in Link secundario no NOIP não funciona ao cair o primario:

@mcury acho q fiz errado.rs

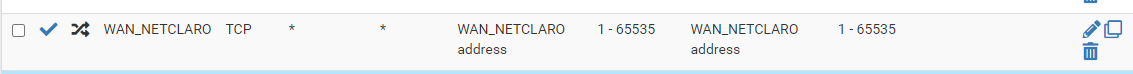

fez errado, apague esse que você criou, e clone o que já existe da VIVO.

Só altere a interface e o destination IP para os respectivos da CLARO. -

@mcury feito, mais ae esta minha duvida, essa regra é para um rdp especifcio.

Mais na verdade externamente não funcioana nada via no ip

-

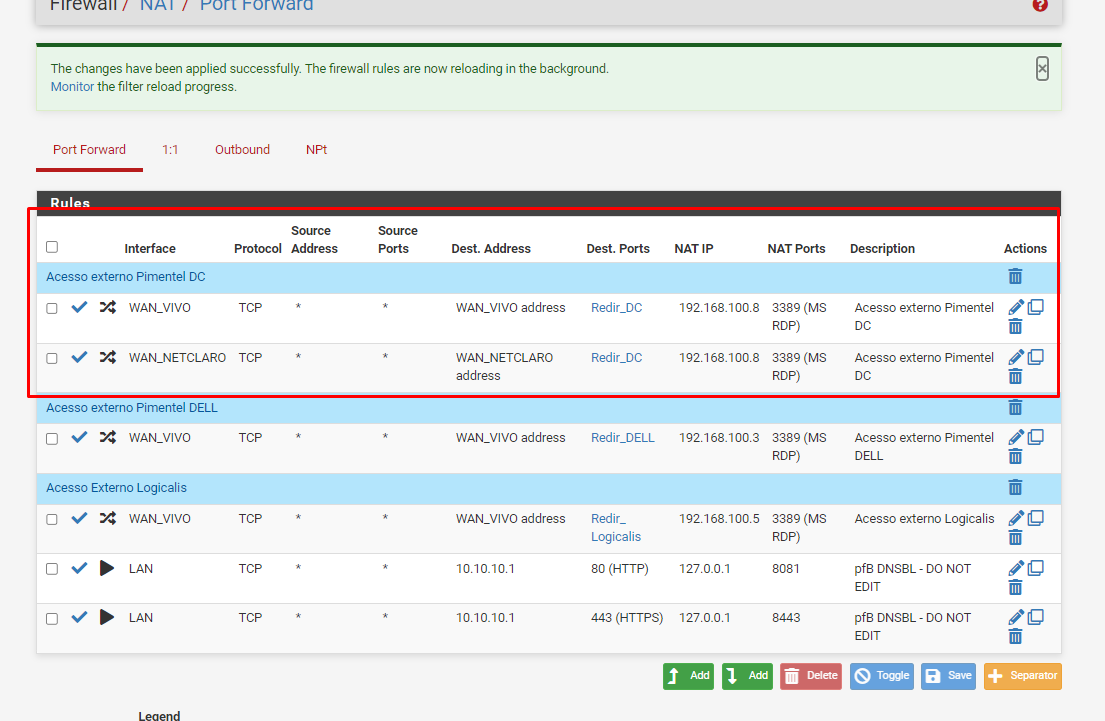

@idanielluiz Agora os NATs estão corretos.

Se bater no IP da Claro na porta que tem no alias Redir_DC, o acesso vai ser direcionado para o IP 192.168.100.8 na porta 3389 TCP.Se bater no IP da VIVO na porta que tem no alias Redir_DC, o acesso vai ser direcionado para o IP 192.168.100.8 na porta 3389 TCP.

Ou seja, o IP que o DNS estiver atualizado para ser, tanto VIVO como NET, vão direcionar para o IP interno.

-

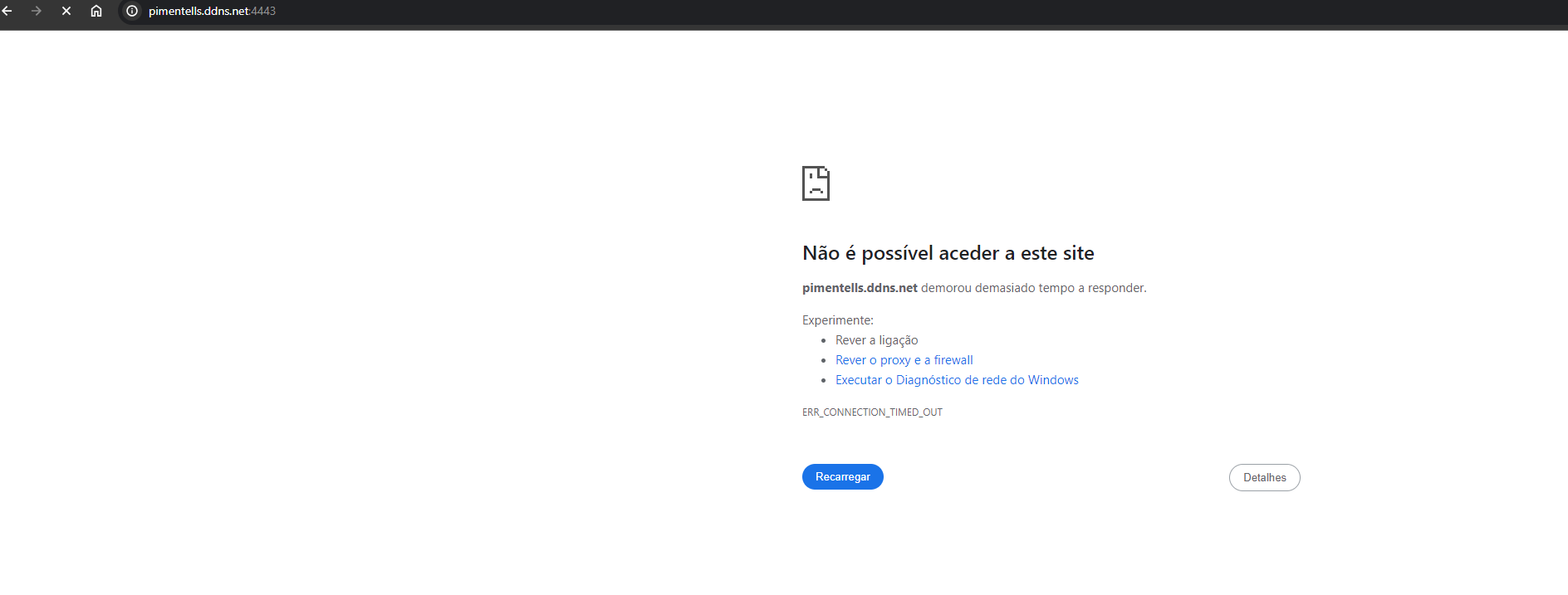

@mcury O acesso externo para pfsense ainda não funcioan

-

@idanielluiz o acesso para o pfsense é uma coisa, o acesso para um host interno é outra coisa.

Para acessar o pfsense, você não precisa de portforward, apenas uma regra de firewall nas duas WANs do pfSense, permitindo acesso ao IP de gerência é suficiente.

Para acessar um host interno, na porta 3389, você vai precisar dos portforwards, que já estão corretos agora.

Pelo que vi agora nos posts acima, das suas regras de Firewall na WAN da Claro, a regra abaixo está correta:

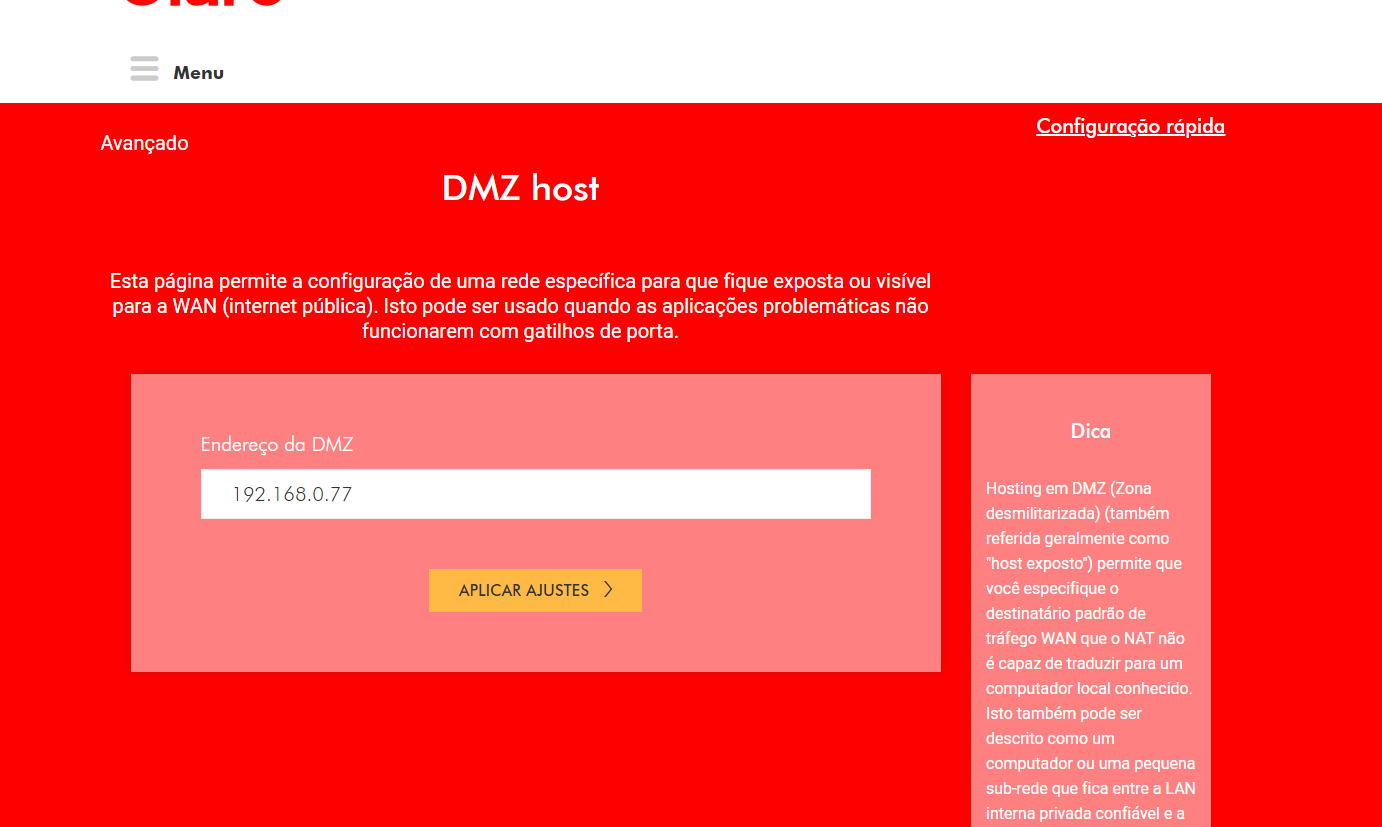

Mas me parece que nada chega ao pfSense, oq sugere que você não fez a parte do modem da Claro corretamente, você precisa por o IP do pfSense na DMZ do modem ou por o modem em bridge, apenas isso.

Você apagou os portforwards que criou lá no modem como solicitei anteriormente ?Edit: A porta de gerência do firewall é essa mesma né? 4443

-

@mcury Sim realizei no modem

-

@idanielluiz Ok, agora a configuração do modem está correta.

Esse alias Redir_DC, Redir_DELL e Redir_Logicalis, nenhum deles inclui a porta 4443, certo ?

Caso a resposta para a pergunta acima tenha sido SIM, vamos agora confirmar se algo está realmente chegando na WAN da sua NET, pois me parece que não está.

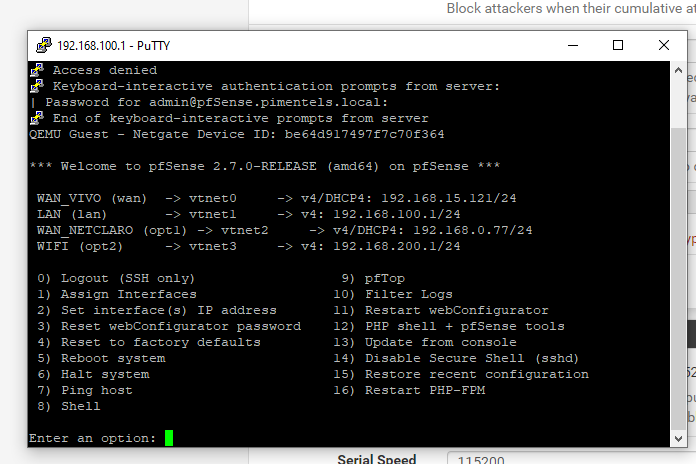

Você consegue conectar por SSH no seu Firewall, para fazermos uma captura de pacote nessa interface ?

-

-

@idanielluiz Ok.

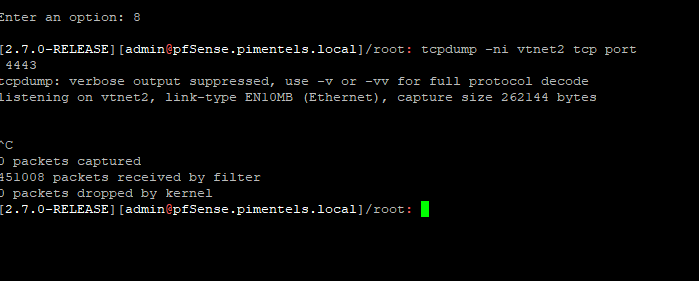

agora no SSH, pressiona opção 8 para entrar no Shell e digite:

tcpdump -ni vtnet2 tcp port 4443Deixe rodando, e tente conectar nessa porta vindo por fora, usando outra internet.

E confirme se algo bateu ai no tcpdump, é para aparecer o IP remoto chegando no pfsense nessa interface e nessa porta.

Para desativar o tcpdump aperte CTRL+C

-

@mcury so fica nessa tela

-

@idanielluiz Ok, então assumindo que, você ligou o tcpdump corretamente e tentou pela Internet, atingir o IP do pfsense da Claro, e nada chegou ao pfSense, você deve confirmar com a provedora se eles estão realmente te entregando um IP e não um CGNAT.

Pois o pacote precisa chegar ao pfSense e se não chega, só pode ser na provedora.

-

@mcury outro teste seria eu por em bridge ne?

-

@idanielluiz said in Link secundario no NOIP não funciona ao cair o primario:

@mcury outro teste seria eu por em bridge ne?

seria sim, ai o IP externo vai chegar diretamente na WAN do pfsense e não mais o 192.168.0.77.

Ai você não precisaria mais mexer em nada no modem. -

@mcury acho q quando tentei ele nao tava ficando em bridge, vou tentar de novo e se nao for vou ver com a operadora

muito obrigado msm -

@idanielluiz Tenta sim, depois de por o modem em bridge precisa desligar e ligar ele de novo ok ?