Bintec-VPN Site-to-Site hinter pfSense

-

Hallo,

wenn ich einen Bintec-VPN Router für einen Site-to-Site Tunnel betreiben muss, wie kann ich das realisieren. Hätte jetzt ein zweites WAN für den Bintec erstellt, um das Transientnetzwerk als statitsche Route mit dem Bintec als Gateway zu verwenden.

Leider braucht der Bintec eine Internetverbindung. Dafür müsste er WAN1 verwenden. Stehe leider auf dem Schlauch und habe keine Idee wie und ob das überhaupt funktioniert.

Ich würde lieber den Tunnel über die Sense aufbauen, aber leider ist die Vorgabe Bintec. Vielleicht hat jemand ne Idee.

Danke schonmal.

-

@bahsig

An der Internetverbindung sollte es nicht scheitern, die kann ja über das Transitnetz laufen, also WAN mit pfSense verbinden und auf der pfSense das VPN-Protokoll weiterleiten.Dann eben noch die statischen Routen auf der pfSense setzen für das Tunnel-Subnetz und auf dem Bintec für das LAN.

-

@viragomann

also, der Bintec hängt im LAN. Nehme ich für die statische Route auf der pfSense WAN oder Null4? Woher weiß denn die pfSense, dass sie über den Bintec routen soll, wenn dieses Gateway gar nicht bekannt ist?Muss ich auch noch Outbound-NAT Regeln erstellen?

-

@bahsig said in Bintec-VPN Site-to-Site hinter pfSense:

@viragomann

also, der Bintec hängt im LAN.Das darf nicht sein. Das führt zu asymmetrischem Routing.

Du hast doch oben selbst ein Transitnetzwerk erwähnt, das ist der richtige Weg, einen anderen Upstream-Router einzubinden.Woher weiß denn die pfSense, dass sie über den Bintec routen soll, wenn dieses Gateway gar nicht bekannt ist?

Der Bintec muss als Gateway auf der pfSense angelegt werden. Das ist Voraussetzung für eine statische Route darauf.

Dann routest du alle Ziele dahin, bspw. das VPN Tunnelnetz.

Wenn du deine Netze hier anführst, könnte man auch konkretere Anleitungen geben.Muss ich auch noch Outbound-NAT Regeln erstellen?

Das wäre nur am Bintec nötig, fall du ihn tatsächlich ins LAN einbinden möchtest.

Dann würden die lokalen Geräte aber nur die Bintec-IP als Quelle der Zugriffe von den VPN Clients sehen. -

@viragomann

ok, also Gateway für den Bintec anlegen.Tunnelnetz zwischen Bintec und Bintec ist 192.168.152.0/23.

Der Bintec, der bei mir steht bräuchte dann ein anderes nicht verwendetes Subnet wie 192.168.150.0/24

Bintec 192.168.150.1/24

pfsense WAN2 192.168.150.2/24 GW 192.168.150.1/24statische Route: 192.168.152.0/23 GW: WAN2

Firewallregel WAN2: allow IPSEC zu 192.168.150.1/24

Passt das soweit?

-

@bahsig said in Bintec-VPN Site-to-Site hinter pfSense:

Tunnelnetz zwischen Bintec und Bintec ist 192.168.152.0/23.

Das klingt nach einer Site2Site. Allerdings brächte eine solche kein /23 Subnetz.

In diesem Fall wäre das Tunnelnetz uninteressant, wäre lediglich ein Transitnetz.

Dann müssten die statischen Routen für die Netzwerke gesetzt werden, die über die VPN zu erreichen sind.Bintec 192.168.150.1/24

pfsense WAN2 192.168.150.2/24 GW 192.168.150.1/24statische Route: 192.168.152.0/23 GW: WAN2

Wie gesagt, die IP 192.168.150.1 erst als Gateway anlegen und dieses dann in der statischen Route verwenden.

Der Bintec verwendet die pfSense als Standardgateway, dann braucht auf diesem keine spezielle Route gesetzt zu werden.

-

wenn der Bintec 192.168.150.1/24 mit dem Gateway 192.168.150.2 hat, ist das dann nicht ein loop? Oder habe ich da falsch verstanden?

Ich versuchs noch zu sortieren.

-

@bahsig

Nein. Am Bintec ist die pfSense 192.168.150.2 das Standardgateway. D.h., da schickt er alles hin, was nicht ein Ziel in seinen anderen Netzwerken (bspw. Tunnel) hat und wofür er keine statische Routen hat.

Ist es eine Site2Site, was ich leider immer noch nicht in Erfahrung bringen konnte (würde Eventualitäten in den Formulierungen ersparen), braucht er Routen für die Netze auf der Remoteseite.Auf der pfSense ist der Bintec, also 192.168.150.1, als Gateway eingerichtet und Routen für die Remotenetze bzw. das Tunnelnetz gesetzt.

Da ist soweit alles klar.

-

steht doch im Titel, dass es Site-to-Site ist.

@viragomann said in Bintec-VPN Site-to-Site hinter pfSense:

Nein. Am Bintec ist die pfSense 192.168.150.2 das Standardgateway. D.h., da schickt er alles hin, was nicht ein Ziel in seinen anderen Netzwerken (bspw. Tunnel) hat und wofür er keine statische Routen hat.

Macht Sinn.

@viragomann said in Bintec-VPN Site-to-Site hinter pfSense:

Ist es eine Site2Site, was ich leider immer noch nicht in Erfahrung bringen konnte (würde Eventualitäten in den Formulierungen ersparen), braucht er Routen für die Netze auf der Remoteseite.

Die Routen habe ich ja auf der pfSense eingerichtet.

Muss ich trotzdem den eingehenden IPSEC Traffic auf WAN2 freigeben?

Danke für deine Geduld.

-

@bahsig said in Bintec-VPN Site-to-Site hinter pfSense:

steht doch im Titel, dass es Site-to-Site ist.

Ah ja. Hatte ich nicht mehr am Schirm...

Muss ich trotzdem den eingehenden IPSEC Traffic auf WAN2 freigeben?

Port Forwarding auf den Bintec:

UDP 500

TCP/UDP 4500Ich nehme an, es ist eine NAT-T Verbindung. Ansonsten musst du auch ESP weiterleiten, soweit ich das mal für eigene Zwecke recherchiert hatte.

-

Outbound-Nat muss aber nicht konfigurieren, oder?

Eingehend muss auch WAN1 sein mit Ziel Bintec und nicht WAN2.

Bei WAN2 müsste dann sicherlich der Zugriff auf die lokalen Subnetze hinter der pfSense rein.

-

@bahsig said in Bintec-VPN Site-to-Site hinter pfSense:

Outbound-Nat muss aber nicht konfigurieren, oder?

Wenn es nicht auf manuellem Mode steht, sollte die Regel automatisch eingerichtet werden.

Eingehend muss auch WAN1 sein mit Ziel Bintec und nicht WAN2.

Ja, die Ziel-IP ist WAN1 IP, deine öffentliche.

Redirecet Target (Weiterleitung) ist die Bintec IP.Bei WAN2 müsste dann sicherlich der Zugriff auf die lokalen Subnetze hinter der pfSense rein.

Korrekt.

-

@viragomann said in Bintec-VPN Site-to-Site hinter pfSense:

Wenn es nicht auf manuellem Mode steht, sollte die Regel automatisch eingerichtet werden.

natürlich nicht.

aber denke mal so.

-

@bahsig

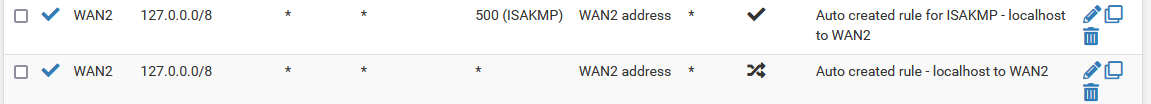

Diese Regeln brauchst du am WAN1 für den ausgehenden Traffic ins Internet.Edit:

Wenn pfSense diese Regeln automatisch erstellt hat, hast du die Bintec IP in den WAN2 Interface Settings als Gateway eingetragen. Das sollte nicht sein. -

-

@bahsig

Ebenso wie diese für die Source networks_local, jedoch das Interface ist WAN1 sein, in Source muss "WAN2 net" enthalten sein und die Translation Address ist WAN1 CARP IP.

Die für Zielport 500 muss Static Port aktiviert haben und in der Reihenfolge oberhalb stehen. -

-

Gibt es keine Infos wie der Arbeitgeber die Nutzung vorgeschrieben/vorgesehen hat.

Ich denke er wird sich zur Gegenstelle ausgehend einwählen und nicht umgekehrt.

Kann mit auch vorstellen, das WAN und LAN hat an einem bekommt er die Internetverbindung und ist eingehend nicht erreichbar. Auf LAN Seite erwartet er den Client und hat ggf. eine Statusseite.

Wenn er wie eine Sophos RedBox funktioniert. -

Bei einer Site-2-Site Verbindung wird der Tunnel wahlweise von einer oder der anderen Seite aufgebaut.

Die beiden Standorte nutzen eigenes Internet. Es soll über den VPN-Tunnel nur der Zugriff auf lokale Ressourcen am jeweiligen Standort ermöglicht werden.

Leider weigert sich die IT (Bequemlichkeit oder Unwissenheit) den Zugriff direkt über die pfSense aufzubauen.

Der Admin ist der Meinung, dass ich den Bintec einfach ins LAN hänge und ne statische Route erstelle. Das funktioniert überall. Habe ihm erklärt, dass ich dann einen Routing loop habe. Hat er nicht verstanden.

tracert 192.168.152.1

-> pfsense

-> bintec

-> pfsense

-> bintec

...Der Tunnel wird zwar aufgebaut, aber kein Traffic. Wie auch?

Edit: ist Bintec RS123

-

@bahsig said in Bintec-VPN Site-to-Site hinter pfSense:

Der Admin ist der Meinung, dass ich den Bintec einfach ins LAN hänge und ne statische Route erstelle.

Das kann schon funktionieren, wenn dieser Bintec die Verbindung zum Remote-Endpunkt aufbaut. Dann braucht es auch die ganzen Weiterleitungen nicht.

Die statische Route würdest du aber auf jedem Gerät benötigen, das mit der Remoteseite kommunizieren soll. Mit nur einer auf der pfSense funktioniert es nicht.