Routing Probleme, pfsense und WAN aus LAN nicht erreichbar

-

@tmevent said in Routing Probleme, pfsense und WAN aus LAN nicht erreichbar:

Was heist PolycaBased

Die Phase 2 im Tunnel Mode.

und was sind SPDs ?

Findest du in Status > IPsec > SPDs.

Da werden die verbunden Netzwerke aufgelistet.Ich würde im Ersten Schritt gerne erreichen, das die VMs auf Azure sowohl WAN als auch die Firewall erreichen.

Ich dachte, die Firewall LAN Seite geht?

Welches WAN? -

Ok, Phase2 klingt vertrauter - im Lancom ist es dann eh wieder ganz anders ... g

WAN ist für mich das WAN der Pfsense, also das Internet.

Die Kommunikation geht ins Azure LAN eingehend aber ausgehend geht nichts, das ist mein Haupt Problem aktuell.

-

@tmevent

Was willst du am WAN?

Die pfSense hat IPSec Tunnel aufgebaut, über die du eine bidirektionale Verbindung erreichen möchtest.

Am WAN siehst du da lediglich die IPSec Pakete.Daher die Fragen, wie es um die Tunnel steht, ob die Pakete am IPSec "Interface" noch sichtbar sind und ob die Remoteseite den Zugriff erlaubt.

-

@viragomann

Ich möchte von meiner VM in Azure auch aufs Internet zugreifen, Updates .... und auch von dort die PfSense erreichen, ich komme von der VM aber nicht nach draußen (auch nicht in die Tunnel) -

@tmevent

Ich vermute das es an der Routing Tabelle liegt oder am Outbound NAT -

192.168.0.1 ist die von Azure zugewiesene GW Adresse fürs Internet

-

@tmevent said in Routing Probleme, pfsense und WAN aus LAN nicht erreichbar:

Ich möchte von meiner VM in Azure auch aufs Internet zugreifen

Über die pfSense?

Die hat ja eine private IP. Also nutzt du vermutlich noch einen Router, um ins Internet zu kommen.

Das Gateway ist in den WAN Interface Einstellungen gesetzt? Dann sollte auch das Outbound NAT korrekt arbeiten, wenn im automatischen Modus.Am WAN Interface in Azure musst du dann auch das Forwarding aktivieren, so wie am LAN auch, nehme ich an. Ist das gemacht?

Allerdings solltest du von der pfSense selbst ins Internet auch ohne das kommen.

-

@tmevent said in Routing Probleme, pfsense und WAN aus LAN nicht erreichbar:

192.168.0.1 ist die von Azure zugewiesene GW Adresse fürs Internet

Das sind ja das LAN Subnetz und die VPN Remote Netzwerke. Die möchtest du doch nicht aufs WAN Gateway routen.

Einfache das Gateway in der WAN Einstellung setzen. Dann wird es als Standardgateway verwendet.

Statische Routen braucht es da gar nicht, wenn ich dein Netzwerk nicht völlig falsch verstanden habe.

-

an der Pfsense sind ja folgende NICs:

WAN (hn0)

192.168.0.4 mit der öffentlichen IP von Azure und der 192.168.0.1 als GW

Von mir aus ist da keine weitere GW eingerichtetLAN (hn1)

10.3.0.5Das Gateway ist in den WAN Einstellungen gesetzt, Outbound NAT ist im automatischen Modus.

In Azure am WAN Interface der pfsense ist port forwarding aktiviert

Auf dem LAN Interface ist es nicht aktiviert ! -

@viragomann

192.168.0.0/24 ist mein WAN Netz, die Pfsense bekommt über dieses Netz über 192.168.0.1 den Zugriff aufs Internet

Ich kenn mich da mit Azure zu wenig aus um das genauer beschreiben zu können

In dem Netz habe ich noch NSGs definiert die Eingehenden Datenverkehr regeln. -

@viragomann

Meine genutzten Netze sind alle im 10er Bereich -

@tmevent said in Routing Probleme, pfsense und WAN aus LAN nicht erreichbar:

Auf dem LAN Interface ist es nicht aktiviert !

Ich würde mir nicht erwarten, dass ohne "IP Forwading" am Interface irgendein Paket über die pfSense von einer VPN Remoteseite oder aus dem Internet auf einer VM ankommt.

In dem Netz habe ich noch NSGs definiert die Eingehenden Datenverkehr regeln.

Ausgehender Verkehr muss da ebenso erlaubt werden.

-

WAN

|

Azure 192.168.0.1

|

Pfsense 192.168.0.4

|

PfSense 10.3.0.5

|

Azure-LAN (von mir meist als LAN bezeichnet oben)

|

Azure VM 10.3.0.4Die Tunnel habe ich außen vor gelassen

die Azure VM ist erreichbar aus den Tunneln und von der Pfsense.

Ich erreiche von der Azure VM aus aber nichts

-

@viragomann

Da bin ich nun einen Schritt weiter.Ich habe nun an allen Interfaces Port Forwarding aktiviert.

(Korrektur zu vorher, an 10.3.0.5 war es aktiviert, das hatte ich falsch im Kopf)

Nun erreiche ich die Pfsense von der Azure-VM aus, aber noch nicht das InternetDa ich von der PfSense aus ins Internet pingen kann, glaube ich nicht das es an der NSG Konfiguration von 192.168.0.0/24 liegt

-

@tmevent said in Routing Probleme, pfsense und WAN aus LAN nicht erreichbar:

Da ich von der PfSense aus ins Internet pingen kann,

Das ist aber auch neu?

glaube ich nicht das es an der NSG Konfiguration von 192.168.0.0/24 liegt

Nein, nicht wenn das Outbound NAT richtig arbeitet.

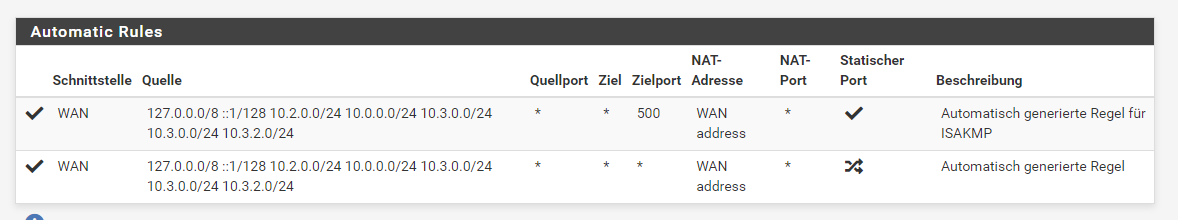

Was sind da für automatische Regeln konfiguriert?

-

@viragomann

Die Pfsense kam die ganze Zeit ins Internet.Ich erreiche von der GUI der Pfsense sowohl meine Azure Server, als auch das Internet.

-

@tmevent

Eine Regel für das LAN ist ja da. Aber warum gleich drei mal?

Und warum die anderen Netze?In Status > Interfaces hast du nur WAN und LAN?

Oder hast du doch etwas routed-IPSec (VTI) Tunnel konfiguriert? -

@viragomann

Unter Interfaces habe ich nur WAN und LANIch habe aktuell aber noch die statischen Routen eingetragen, die brauche ich nicht?

Dann lösche ich die. -

@tmevent

Wenn IPSec im Tunnel Mode (policy-based) ist, sind keine Routen nötig.

Das Routing wird automatisch von IPSec übernommen. In der Routingtabelle ist das aber nicht sichtbar.

Daher die Frage nach den SPDs. -

@viragomann

pfsense und Azure-VM erreichen sich jetzt gegenseitigüber die Tunnel erreiche ich aber meine VM nicht mehr

und das sind die SPD's denke ich mal ?