VPN pfSense Fritte

-

@EuroPC said in VPN pfSense Fritte:

Evtl mache ich da etwas falsch.

Nein, dass es aus den systemutils ist sieht man erst nach der Installation.

System / Package Manager zeigt die Category nur im Reiter Installed Packages an, leider nicht im Reiter Available Packages. Somit sieht man die Kategorie (wie eben sysutils, security, net, etc.) aus der das Paket stammt erst nach der Installation.

PS: und frag bitte nicht nach warum welches Paket zu welcher Kategorie zugeordnet wurde. Manchmal scheint das einfach ausgewürfelt zu werden ;-)

WireGuard gehört zur Kategorie net

openvpn-client-export gehört zur Kategorie security

Warum das eine VPN-Adon zu net, das andere zu security gehört erscheint mir nicht unbedingt etwas mit Logik zu tun zu haben. -

@eagle61 said in VPN pfSense Fritte:

openvpn-client-export gehört zur Kategorie security

da das ein Netgate eigenes Paket ist und das nicht im FreeBSD Standard Portstree ist - wurde das tatsächlich einfach von Netgate so einkategorisiert :) Der Rest ist schlicht die FreeBSD-eigene Kategorie in deren Ports/Paketbaum.

-

Moin,

Laut Ping sind meine DNS Einträge in Ordnung, es gibt ipv4 und IPv6 Adressen.Ich teste nun, ob wenigstens Phase1 durch läuft. Das log endet aber immer auf

„ Sep 13 20:55:35 charon 93038 10[CFG] vici client 3164 connected

Sep 13 20:55:35 charon 93038 09[CFG] vici client 3164 registered for: list-sa

Sep 13 20:55:35 charon 93038 09[CFG] vici client 3164 requests: list-sas

Sep 13 20:55:35 charon 93038 10[CFG] vici client 3164 disconnected

Sep 13 20:55:37 charon 93038 09[CFG] vici client 3165 connected

Sep 13 20:55:37 charon 93038 10[CFG] vici client 3165 registered for: list-sa

Sep 13 20:55:37 charon 93038 11[CFG] vici client 3165 requests: list-sas

Sep 13 20:55:37 charon 93038 10[CFG] vici client 3165 disconnected

Sep 13 20:55:41 charon 93038 10[CFG] vici client 3166 connected

Sep 13 20:55:41 charon 93038 06[CFG] vici client 3166 registered for: list-sa

Sep 13 20:55:41 charon 93038 11[CFG] vici client 3166 requests: list-sas

Sep 13 20:55:41 charon 93038 07[CFG] vici client 3166 disconnected

Sep 13 20:55:41 charon 93038 10[CFG] vici client 3167 connected

Sep 13 20:55:41 charon 93038 10[CFG] vici client 3167 registered for: control-log

Sep 13 20:55:41 charon 93038 07[CFG] vici client 3167 requests: initiate

Sep 13 20:55:41 charon 93038 07[CFG] vici initiate CHILD_SA 'con2_2'

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing ISAKMP_VENDOR task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing ISAKMP_CERT_PRE task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing AGGRESSIVE_MODE task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing ISAKMP_CERT_POST task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing ISAKMP_NATD task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing QUICK_MODE task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating new tasks

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating ISAKMP_VENDOR task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating ISAKMP_CERT_PRE task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating AGGRESSIVE_MODE task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating ISAKMP_CERT_POST task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating ISAKMP_NATD task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> sending XAuth vendor ID

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> sending DPD vendor ID

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> sending FRAGMENTATION vendor ID

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> sending NAT-T (RFC 3947) vendor ID

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> sending draft-ietf-ipsec-nat-t-ike-02\n vendor ID

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> initiating Aggressive Mode IKE_SA con2[5326] to 217.195.149.89

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> IKE_SA con2[5326] state change: CREATED => CONNECTING

Sep 13 20:55:41 charon 93038 10[CFG] <con2|5326> configured proposals: IKE:AES_CBC_256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:AES_CBC_192/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

Sep 13 20:55:41 charon 93038 10[ENC] <con2|5326> generating AGGRESSIVE request 0 [ SA KE No ID V V V V V ]

Sep 13 20:55:41 charon 93038 10[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:55:43 charon 93038 11[CFG] vici client 3168 connected

Sep 13 20:55:43 charon 93038 08[CFG] vici client 3168 registered for: list-sa

Sep 13 20:55:43 charon 93038 08[CFG] vici client 3168 requests: list-sas

Sep 13 20:55:43 charon 93038 11[CFG] vici client 3168 disconnected

Sep 13 20:55:45 charon 93038 08[IKE] <con2|5326> sending retransmit 1 of request message ID 0, seq 1

Sep 13 20:55:45 charon 93038 08[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:55:46 charon 93038 08[CFG] vici client 3167 disconnected

Sep 13 20:55:48 charon 93038 08[CFG] vici client 3169 connected

Sep 13 20:55:48 charon 93038 07[CFG] vici client 3169 registered for: list-sa

Sep 13 20:55:48 charon 93038 08[CFG] vici client 3169 requests: list-sas

Sep 13 20:55:48 charon 93038 07[CFG] vici client 3169 disconnected

Sep 13 20:55:52 charon 93038 07[IKE] <con2|5326> sending retransmit 2 of request message ID 0, seq 1

Sep 13 20:55:52 charon 93038 07[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:55:53 charon 93038 12[CFG] vici client 3170 connected

Sep 13 20:55:53 charon 93038 07[CFG] vici client 3170 registered for: list-sa

Sep 13 20:55:53 charon 93038 12[CFG] vici client 3170 requests: list-sas

Sep 13 20:55:53 charon 93038 07[CFG] vici client 3170 disconnected

Sep 13 20:55:58 charon 93038 07[CFG] vici client 3171 connected

Sep 13 20:55:58 charon 93038 16[CFG] vici client 3171 registered for: list-sa

Sep 13 20:55:58 charon 93038 16[CFG] vici client 3171 requests: list-sas

Sep 13 20:55:58 charon 93038 12[CFG] vici client 3171 disconnected

Sep 13 20:56:04 charon 93038 12[CFG] vici client 3172 connected

Sep 13 20:56:04 charon 93038 16[CFG] vici client 3172 registered for: list-sa

Sep 13 20:56:04 charon 93038 15[CFG] vici client 3172 requests: list-sas

Sep 13 20:56:04 charon 93038 16[CFG] vici client 3172 disconnected

Sep 13 20:56:05 charon 93038 15[IKE] <con2|5326> sending retransmit 3 of request message ID 0, seq 1

Sep 13 20:56:05 charon 93038 15[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:56:09 charon 93038 16[CFG] vici client 3173 connected

Sep 13 20:56:09 charon 93038 15[CFG] vici client 3173 registered for: list-sa

Sep 13 20:56:09 charon 93038 16[CFG] vici client 3173 requests: list-sas

Sep 13 20:56:09 charon 93038 16[CFG] vici client 3173 disconnected

Sep 13 20:56:14 charon 93038 16[CFG] vici client 3174 connected

Sep 13 20:56:14 charon 93038 05[CFG] vici client 3174 registered for: list-sa

Sep 13 20:56:14 charon 93038 05[CFG] vici client 3174 requests: list-sas

Sep 13 20:56:14 charon 93038 14[CFG] vici client 3174 disconnected

Sep 13 20:56:19 charon 93038 05[CFG] vici client 3175 connected

Sep 13 20:56:19 charon 93038 16[CFG] vici client 3175 registered for: list-sa

Sep 13 20:56:19 charon 93038 16[CFG] vici client 3175 requests: list-sas

Sep 13 20:56:19 charon 93038 05[CFG] vici client 3175 disconnected

Sep 13 20:56:25 charon 93038 05[CFG] vici client 3176 connected

Sep 13 20:56:25 charon 93038 16[CFG] vici client 3176 registered for: list-sa

Sep 13 20:56:25 charon 93038 13[CFG] vici client 3176 requests: list-sas

Sep 13 20:56:25 charon 93038 16[CFG] vici client 3176 disconnected

Sep 13 20:56:28 charon 93038 13[IKE] <con2|5326> sending retransmit 4 of request message ID 0, seq 1

Sep 13 20:56:28 charon 93038 13[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:57:10 charon 93038 13[IKE] <con2|5326> sending retransmit 5 of request message ID 0, seq 1

Sep 13 20:57:10 charon 93038 13[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:58:26 charon 93038 13[IKE] <con2|5326> giving up after 5 retransmits

Sep 13 20:58:26 charon 93038 13[IKE] <con2|5326> establishing IKE_SA failed, peer not responding

Sep 13 20:58:26 charon 93038 13[IKE] <con2|5326> IKE_SA con2[5326] state change: CONNECTING => DESTROYING

Sep 13 21:00:36 charon 93038 16[CFG] vici client 3177 connected

Sep 13 21:00:36 charon 93038 13[CFG] vici client 3177 registered for: list-sa

Sep 13 21:00:36 charon 93038 09[CFG] vici client 3177 requests: list-sas

Sep 13 21:00:36 charon 93038 09[CFG] vici client 3177 disconnected“Hat Du eine Idee?

Damich gerade am IPad sitze, bekomme ich das leider nicht schöner hin.

Gruß

EuroPC

-

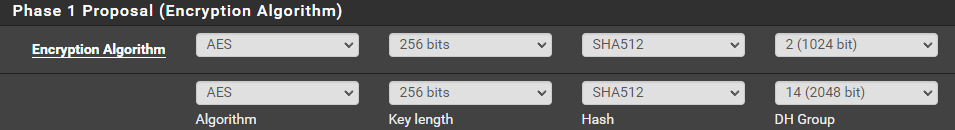

Die Frit kann default nur.

IKEv1 Aggressive Mode

AEC CBC 256 SHA512 DH2

AEC CBC 256 SHA512 DH14Erst wenn du eine funktionieren andere config importiert bekommst oder aber mit dem Java Tool die Konfiguration der Fritzbox exportierst, editierst und wieder importierst, kann du den Main Mode nutzen.

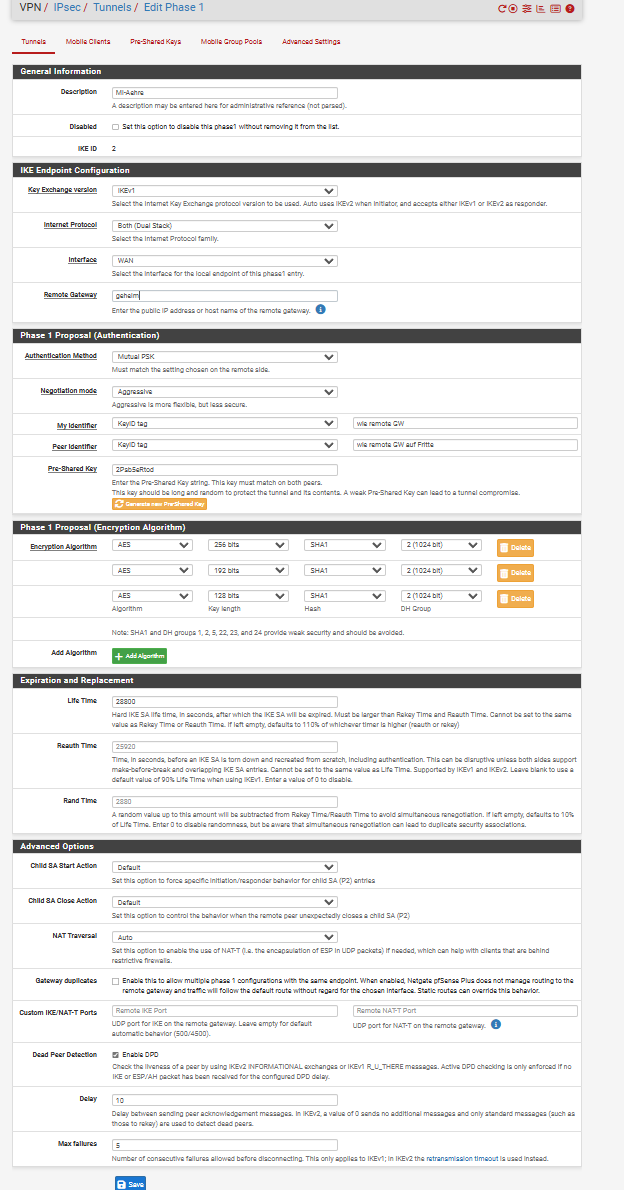

Ziege noch mal deine Parameter für die Phase 1.

-

@NOCling Bitte entschuldige die Waterei, ich musste erstmal bein DynDNS hinbekommen.

Die Fritte bevorzugt (Anbieter Greenfiber) IPv6. Was die Uhrzeit der Zwangstrennung mit neuer IP angeht, habe ich wohl keinen Einfluss, der Menüpunkt fehlt in der Fritte (Zwangstrennung zuvorkommen).

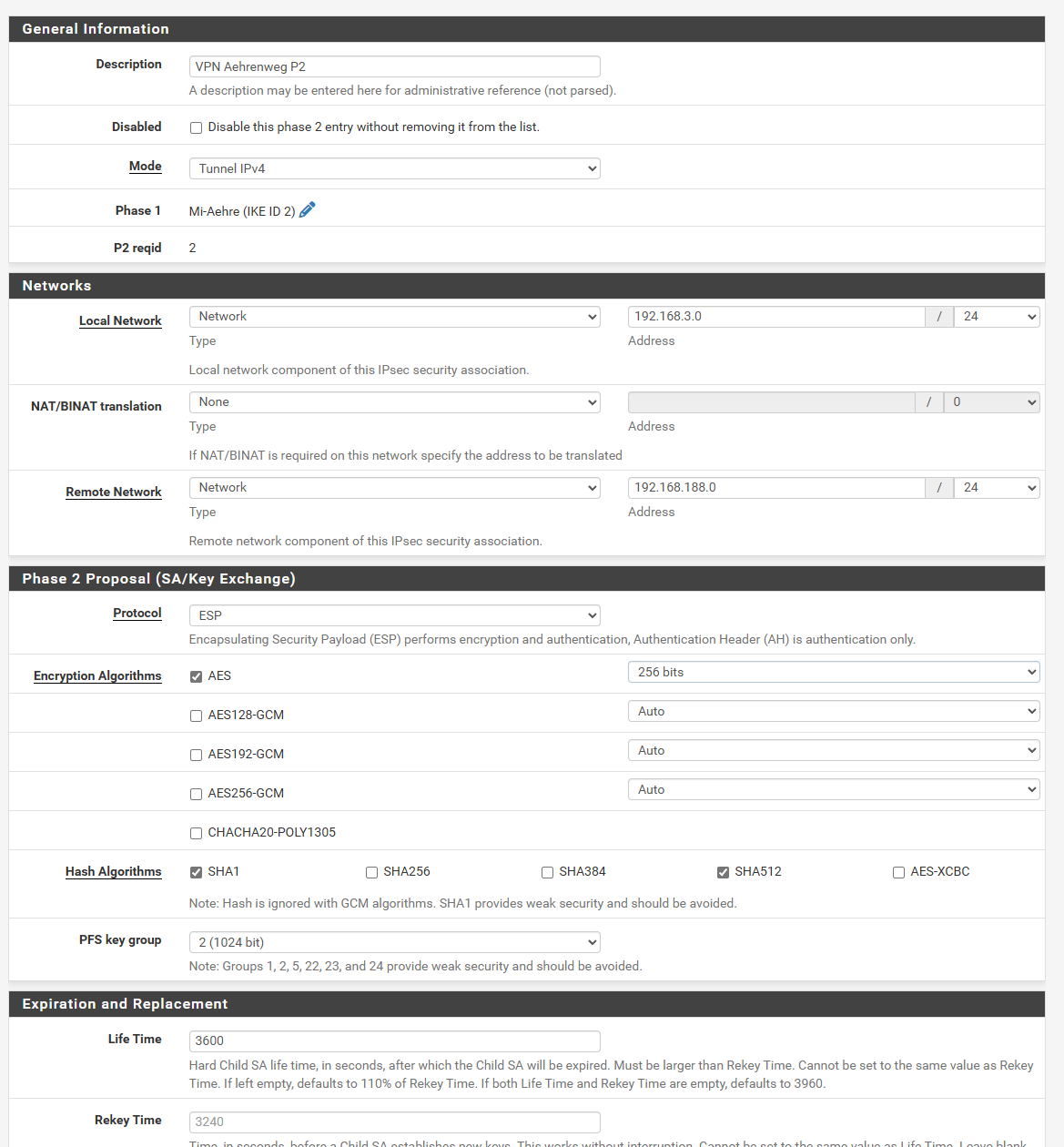

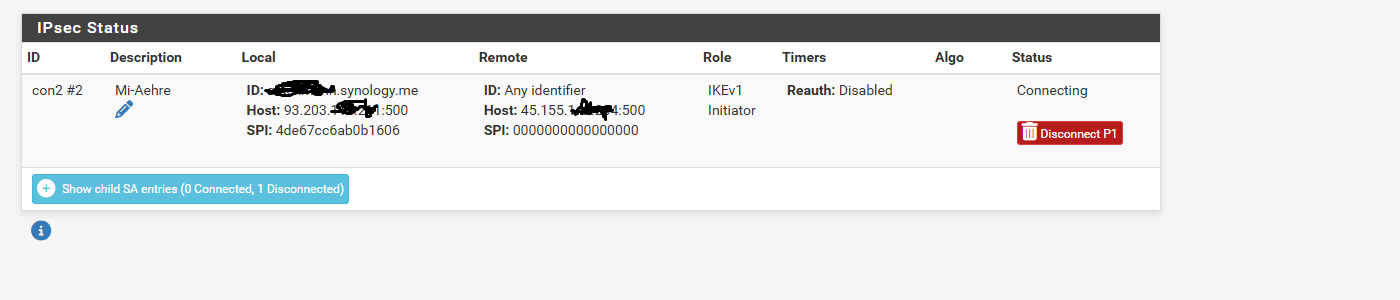

Anbei meine Einstellungen in der Sense. Mittlerweile habe ich auf https://pfsense-docs.netlify.app/vpn/ipsec/ipsec-troubleshooting noch herausgelesen, dass es an DPD (habe ich nun eingeschaltet, NAt Traversal, sollte man asstellen, geht aber nicht, nur "Auto" liegen kann. In Phase 2 "Auto Ping host" ist erstmal egal, wenn Phase1 schon nicht funktioniert.

Ich habe mal probeweise Dual Stack probiert, werde das aber wieder auf IPv4 setzen

Anbei also Screenshots:

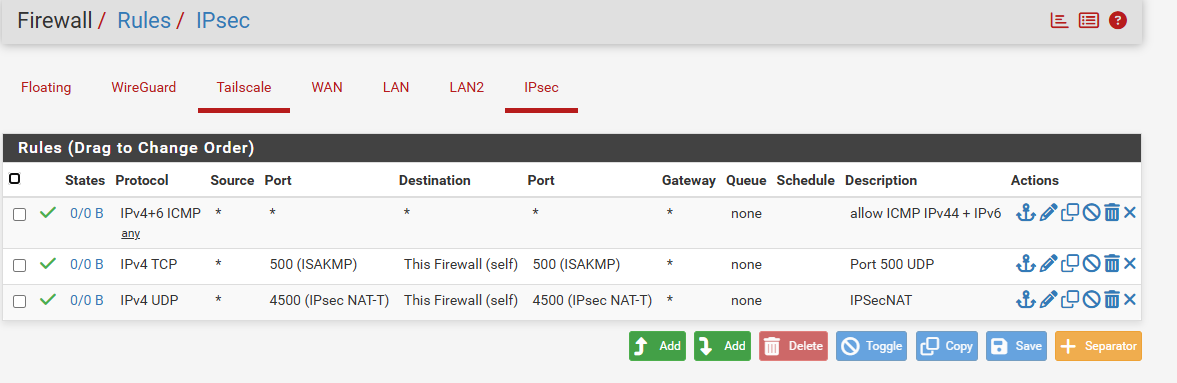

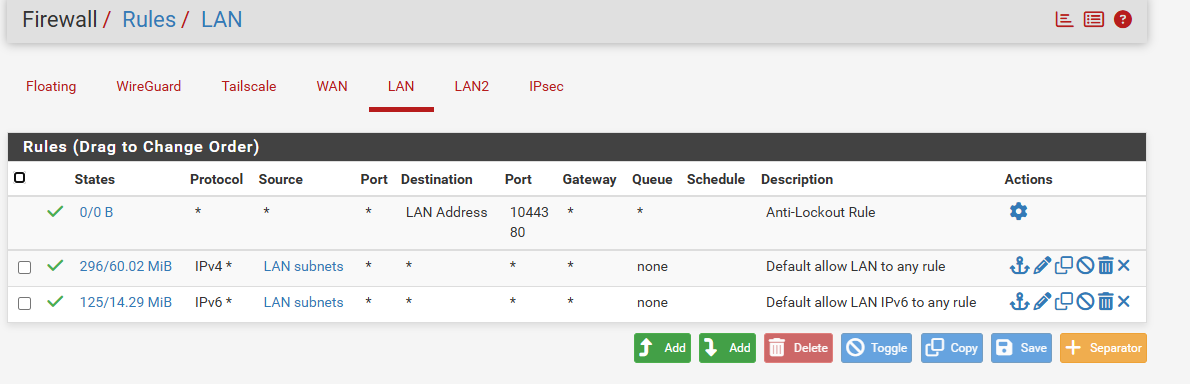

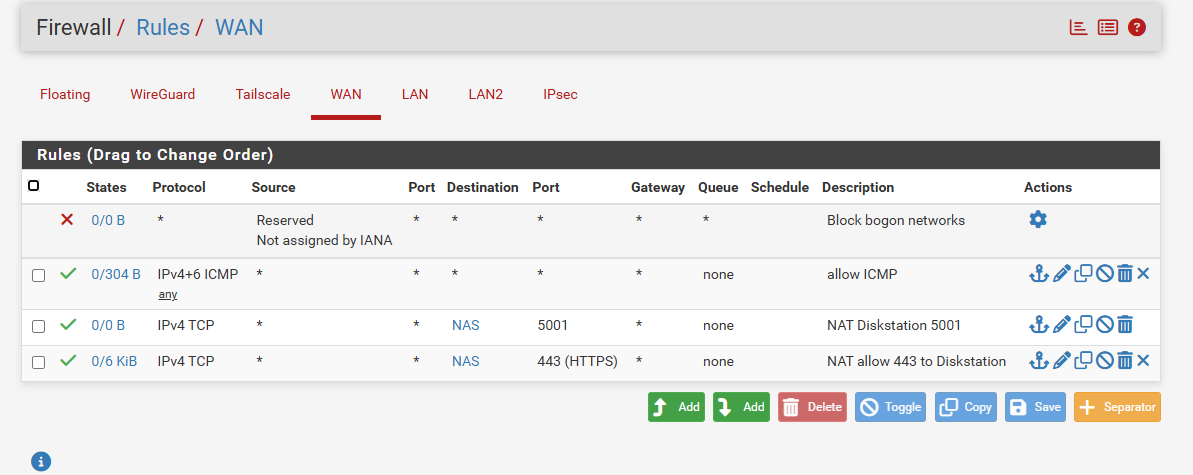

Soowie FW- Rules

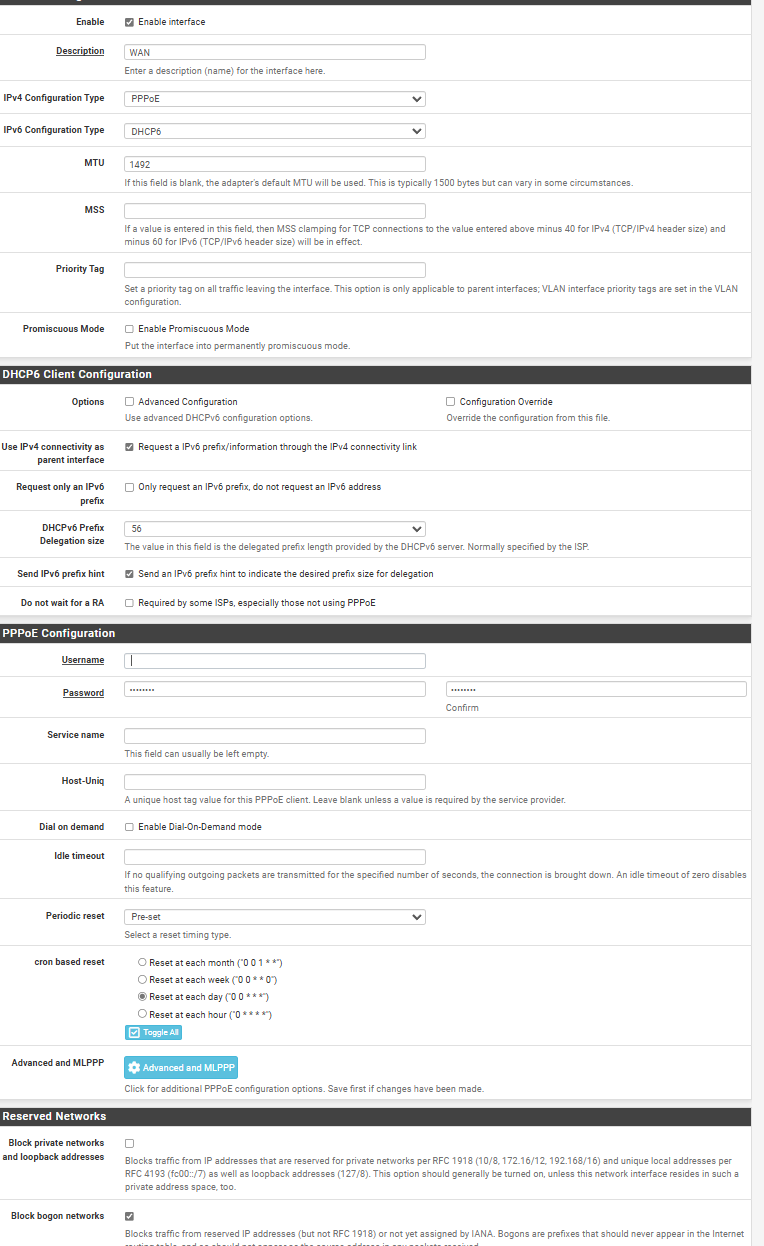

Und noch das WAN:

Danke erstmal,EuroPC

-

Da ist einiges falsch, ich weiß nicht was für einen Guide du verwende hast, schaue lieber hier im Forum unter dem entsprechendem Thread, da bekommst du die richtigen Infos die auch funktionieren.

My identifier -> FQDN

Peer identifier -> FQDN

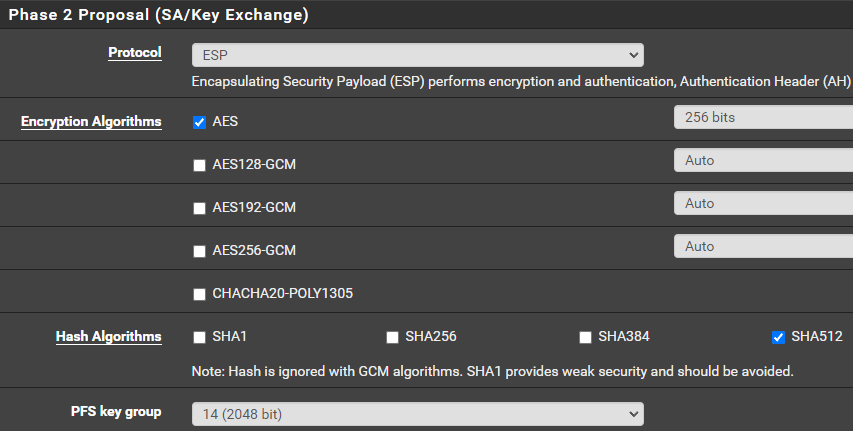

Phase 2:

Die FW Rules gehören auf WAN, besser auf Floating um auch intern wie extern zu funktionieren.

Sind aber eh vorhanden, wenn du den Hacken in den Advanced Config nicht entfernt hast.Du barucht aber für das Remot Netz eingehende Regeln auf IPsec:

Also für 192.168.188.0/24 in deinem Fall oder die einzelnen IPs aus dem Netz mit entsprechendem Ziel und Ports.Du solltest auch die MSS für IPsec auf 1328 setzen:

System / Advanced / Firewall & NAT / VPN Packet Processing

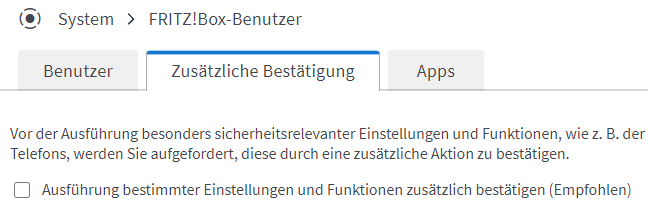

Hier habe ich aktiv: IP Fragment Reassemble, Enable Maximum MSS und den Wert auf 1328 gesetzt.Wenn der Tunnel dann im Aggro Mode läuft, versuche bitte den auf Main zu bekommen, mit dem FBEditor-0.6.9.7k kannst du die Konfig von der Box ziehen, wenn der Hacken für 2 Faktor bestätigen nicht aktiv ist.

Wenn doch, leider geil und du kannst nur dem AVM Support so lange auf den Sack gehen bis sie das Feld in der GUI zugänglich machen, wie die DH Gruppe, die kann man auch auf 15 setzen mit einer 75er oder vergleichbarer neuen Box. -

@NOCling said in VPN pfSense Fritte:

**> Da ist einiges falsch, ich weiß nicht was für einen Guide du verwende hast, schaue lieber hier im Forum unter dem entsprechendem Thread, da bekommst du die richtigen Infos die auch funktionieren.My identifier -> FQDN

Peer identifier -> FQDN**Befürchtete ich. FQN habe ich geändert. Einen Guide suche ich mir nachher.

**> Die FW Rules gehören auf WAN, besser auf Floating um auch intern wie extern zu funktionieren.

Sind aber eh vorhanden, wenn du den Hacken in den Advanced Config nicht entfernt hast.**

Welche FW Rules speziell? Die im IPSec oder einfach alle?

Meinst Du unter Firefall/NAT /ganz unten):

Automatic creation of additional NAT redirect rules from within the internal networks.

und

Automatic create outbound NAT rules that direct traffic back out to the same subnet it originated from.? Die sind deaktiviert.**> Du barucht aber für das Remot Netz eingehende Regeln auf IPsec:

Also für 192.168.188.0/24 in deinem Fall oder die einzelnen IPs aus dem Netz mit entsprechendem Ziel und Ports.**

Ich glaube, einiges zu lernen ich habe über Firewalls ;-)

**> Du solltest auch die MSS für IPsec auf 1328 setzen:

System / Advanced / Firewall & NAT / VPN Packet Processing

Hier habe ich aktiv: IP Fragment Reassemble, Enable Maximum MSS und den Wert auf 1328 gesetzt.** erledigtWenn der Tunnel dann im Aggro Mode läuft, versuche bitte den auf Main zu bekommen, mit dem FBEditor-0.6.9.7k kannst du die Konfig von der Box ziehen, wenn der Hacken für 2 Faktor bestätigen nicht aktiv ist.

Wenn doch, leider geil und du kannst nur dem AVM Support so lange auf den Sack gehen bis sie das Feld in der GUI zugänglich machen, wie die DH Gruppe, die kann man auch auf 15 setzen mit einer 75er oder vergleichbarer neuen Box.Die 5590 Fiber sollte modern genug sein. Leider aber von Greenfiber und nicht selbst gekauft.

Danke erstmal,

EuroPC -

@EuroPC said in VPN pfSense Fritte:

Welche FW Rules speziell? Die im IPSec oder einfach alle?

Sorry, war zu unspezifisch. Die für Isakamp und NAT-T meinte ich.

Den hier meine ich in der Fritzbox:

Bekommt man aber ab Firmware 7.5x nicht mehr deaktiviert.

Da muss man ein altes Backup einspielen wo das deaktiviert ist.Firewalls filtern halt immer eingehenden Datenverkehr, also muss du, von Floating Regeln mal abgesehen, immer auf dem Interface wo es rein geht das Regelwerk bauen.

Am besten so spezifisch wie möglich.

Mit Aliasen kann man gut mehrere Ports und IPs bündeln, für eine Geräteklasse oder einen Sevice.

Leider kann man in eine Regel nur TCP oder UDP zulassen für spezifische Ports.

Das dann gibt man entweder beides frei oder aber man muss 2 Regeln für die jeweiligen Ports eines Protokolls anlegen. -

Warum sollte ich für Isakamp und NAT-T auf WAN oder Floating setzen? Sie sind doch für IPSec bestimmt. Oder wo liegt da mein Denkfehler?

Meintest Du, dass unter Firefall/NAT die Punkte

Automatic creation of additional NAT redirect rules from within the internal networks.

und

Automatic create outbound NAT rules that direct traffic back out to the same subnet it originated from.? aktiviert sein sollten?Bzw: Enable NAT Reflection for 1:1 NAT

und

Enable automatic outbound NAT for ReflectionBei mir sind sie es nicht, scheinen von der Beschreibung aber sinnvoll zu sein.

EuroPC

ps: Ein VPN NG2100 <->4100 läuft problemlos :-)

-

Ja, so sind diese Ports aber von allen Seiten her erreichbar, intern wie extern und es ist ja genau das was man möchte, das IPsec sich immer zur Firewall hin verbinden kann.

Mit den Auto Regeln die silent im Hintergrund laufen hatte ich bei der Einwahl vom Handy aus immer Verzögerungen, also habe ich die abgeschaltet und die Floating Regeln selber erstellt.

NAT Reflection mode for port forwards habe ich nicht aktiv, weil ich es nicht benötige, ich nutze von außen ausschließlich VPN und habe keine Portweiterleitungen aktiv.

Was den Tunnel SG2100 - SG4100 angeht, ich hoffe den hast du mit IKEv2 und AES GCM 256 und DH19-21 am laufen. Die Hardware kann das super schnell beschleunigen, wenn du FafeXCel und QAT auf der jeweiligen Seite nutzt.

IPsec Multi-Buffer nutze ich nicht, da ich hier wenige Last auf der Crypto Engine gesehen habe, dafür jedoch mehr Last auf der CPU was beide Seiten angeht. -

@NOCling & EuroPC

Will hier wirklich niemandem auf die Füße treten.

Aber die IPSec-Konfiguration, besonders in Kombination mit FritzBoxen, erscheint mir wirklich deutlich komplizierter zu sein, als jene von Wireguard. Liegt wohl eben auch daran, dass AVM bei der Implemntierung von IPSec in die Boxen sich nicht an alle Standards hält und einige Einstellungen (wie Verschlüsselungsoptionen, Transfernetze) seitens der Boxen nicht oder nur mittels Umwegen, möglich sind.Jedenfalls war es für mich aus meiner Sicht sehr viel einfacher eine funktionierende Wireguard-Verbindung zwischen FritzBoxen und einer pfsense zu erstellen, als es bei EuroPC der Fall zu sein scheint.

An bei mir vorab vorhandenen Erfahrungen mit Wireguard kann es nicht liegen, dass es so viel schneller und einfacher ging. Wireguard hatte ich zuvor auch noch nie genutzt und eine pfsense auch nicht, denn bin erst vor einem viertel Jahr von IPFire auf pfsense umgestiegen. IPFire wiederum unterstützt kein Wireguard und kein IPv6, was der Grund für den Umstieg war. Deswegen nutzte ich zuvor mit der IPFire nur OpenVPN, was FritzBoxen ja gar nicht können, dann eben in Kombination mit einem Raspberry PI neben den FritzBoxen als VPN-Gateway.

-

@NOCling

**Ja, so sind diese Ports aber von allen Seiten her erreichbar, intern wie extern und es ist ja genau das was man möchte, **leuchtet ein. Danke. Verstehen ist immer besser als Abschreiben :-)

NAT Reflection mode for port forwards ich habe die Port Forwards drin, weil ich einen Reverse proxy für Wireguard habe und einfach testen wollte, ob ich, daher auch 5001, überhaupt von draußen nach drinen komme.

IKEv2 und AES GCM 256 und DH19-21

IKE2, habe ich. Noch läuft das unter normalem AES256, DH14 um es erstmal zum Laufen zu bekommen. Chacha20 und AES256CGM sollen das ersetzen.

FafeXCel und QAT

löuft. Bei der 2100 war ich nur skeptisch, ob die Performance reicht.EuroPC

-

@eagle61 said in VPN pfSense Fritte:

Jedenfalls war es für mich aus meiner Sicht sehr viel einfacher eine funktionierende Wireguard-Verbindung zwischen FritzBoxen und einer pfsense zu erstellen

Jedenfalls war es für mich aus meiner Sicht sehr viel einfacher eine funktionierende Wireguard-Verbindung zwischen FritzBoxen und einer pfsense zu erstellen

Site2Site? Vielleicht sollte ich dem eine Chance geben und IPSec von der Fritte fern halten.

Für meine NG4100 oder die Digibox aber bei IPSec bleiben.EuroPC

-

@EuroPC said in VPN pfSense Fritte:

Site2Site?

Ja, Site2Site eben das Netz hinter FritzBoxen mit den Netzen hinter pfsense. Plural ist Absicht. Denn Standardmäßig will die FB immer nur ein Netz mit einem anderen koppeln. Hat man am (aus Sicht der FB gesehen) entfernten Ende mehre lokale Netze muss man einmalig die Wirguard-Konfiguratiosdatei von Hand editieren, also ein zweites, drittes oder viertes Netz hinzufügen.

-

@eagle61

Vielleicht hat es daher nicht funktioniert, als ich das mit WG probiert habe.

Die FB hat dann einen Fehler bei der Erstellung gemeldet.

Alles in allem funktionieren WG Verbindungen mit der fritte besser, wie ich finde. IPSec ist nur bei Site2site und FRITZ!box brauchbar.Ach ja. Auf der FB 5690 habe ich einmal ipsec site2site zu einer 7590 und einmal WW für mein Handy.

EuroPC

-

@eagle61

Meine Tunnel sind halt zu einer Zeit entstanden, da gab es noch kein Wireguard in den Fritzboxen.

Und auf der 7362SL gibts das auch immer noch nicht.

Zudem laufen hier x IPsec Tunnel, das war für mich also dann fix eingerichtet.Meine erste Versuche mit Wireguard waren noch zu Zeiten als die erstem Implementation auf pf Seite raus kam, lief auch aber hatte mehr CPU Last auf meinen Kisten als IPsec, also habe ich das wieder raus geworfen und habe die IPsec Tunnel wieder aktiviert.

Die SG2100 macht um die 200-250MBit/s mit IPsec, das muss dein Upload erstmal her geben. Die läuft bei mit mit 10% System und 20% Interrupt last bei 50MBit/s IPsec Durchsatz.

Das mit den 250MBit/s die Netgate angibt sollte also gut hin kommen.

Für Wireguard der auf der pf mit läuft, einfach die gleiche Regel unter Floating mit dem passenden Port anlegen, fertig.

Habe ich ja auch für Tailscale, ist mein Backup wenn mal wieder der Provider was ändert und ich dann keine public IP mehr habe, da das Modem mal wieder zum Router wurde.Auf der AVM Box ist für Clients und Handys WG erste wahl, einfach den QR Scannen oder die Datei einlesen und fertig.

Aber bei der S2S Kopplung machen die wieder was eigenes und fahren hier kein sauberes Transfernetz, das ist doch schon wieder scheiße. -

@NOCling

Ich könnte natürlich ein ZimaBoard hinter die Fritte klemmen und pfSenseCE drauf packen oder halt noch eine NG2100. Ist dann nur doof, da auf Gigabit limitiert (ich habe Glasfaster mit 200 MBit downstream bei meinen Eltern, derzeit angeblich GBit, sagt die FB,bei mir gibt es das leider nicht), was aber in der Regel derzeit irrelevant sein dürfte.

EuroPC -

@NOCling said in VPN pfSense Fritte:

Aber bei der S2S Kopplung machen die wieder was eigenes und fahren hier kein sauberes Transfernetz

Das mit dem fehlenden Transfernetz lässt sich ändern. Auf Seitend er FB muss man dazu nur das Transfernetz auf der Seite der pfsense genau so hinzufügen wie weitere lokale Netze auf der Seite der pfsense.

Beispiel: Transfernetz is 192.168.111.0/24

LAN = 192.168.101.0/24

WIFI = 192.168.102.0/24In der Konfig der Box ist dann erst mal nur das LAN = 192.168.101.0/24 drin. Dann wird die entsprechende Zeile der Konfig der Box noch um 192.168.111.0/24 und 192.168.102.0/24 ergänzt.

Natürlich ist das Transfernetz voher auf der pfsense anzulegen.Genau so, wie man es eben für alle anderen Wireguard-Verbindungen zur sense auch machen würde.

-

@eagle61

Ok, da bin ich raus. Was hat es mit dem Transfernetz auf sich?

EuroPC -

Oder sauber Subnetting machen, mein Netz hier ist ein /19 für IPv4 und /59 für IPv6, beides sind 32 Netze.

Also kann ich einfach 192.168.x.y/19 in der Phase 2 angeben und schon geht alles durch den Tunnel.Zu meinen Eltern wo die 21er steht habe ich auch ein /19er und eine weitere P2, da ich hier eine Virtuelle IP anspreche die auf deren Seite auf die Cabel Modem IP 192.168.100.1 umgesetzt wird so das ich von hier aus auf die Kiste drauf komme.

Ja IPsec ist ein wenig komplexer, aber man bekommt dank der ganzen Möglichkeiten in der pf jede Kiste irgendwie angebunden.

Mal sehen was mit AVM passiert, jetzt wo die einem reinen Investor gehören.