VPN pfSense Fritte

-

@NOCling & EuroPC

Will hier wirklich niemandem auf die Füße treten.

Aber die IPSec-Konfiguration, besonders in Kombination mit FritzBoxen, erscheint mir wirklich deutlich komplizierter zu sein, als jene von Wireguard. Liegt wohl eben auch daran, dass AVM bei der Implemntierung von IPSec in die Boxen sich nicht an alle Standards hält und einige Einstellungen (wie Verschlüsselungsoptionen, Transfernetze) seitens der Boxen nicht oder nur mittels Umwegen, möglich sind.Jedenfalls war es für mich aus meiner Sicht sehr viel einfacher eine funktionierende Wireguard-Verbindung zwischen FritzBoxen und einer pfsense zu erstellen, als es bei EuroPC der Fall zu sein scheint.

An bei mir vorab vorhandenen Erfahrungen mit Wireguard kann es nicht liegen, dass es so viel schneller und einfacher ging. Wireguard hatte ich zuvor auch noch nie genutzt und eine pfsense auch nicht, denn bin erst vor einem viertel Jahr von IPFire auf pfsense umgestiegen. IPFire wiederum unterstützt kein Wireguard und kein IPv6, was der Grund für den Umstieg war. Deswegen nutzte ich zuvor mit der IPFire nur OpenVPN, was FritzBoxen ja gar nicht können, dann eben in Kombination mit einem Raspberry PI neben den FritzBoxen als VPN-Gateway.

-

@NOCling

**Ja, so sind diese Ports aber von allen Seiten her erreichbar, intern wie extern und es ist ja genau das was man möchte, **leuchtet ein. Danke. Verstehen ist immer besser als Abschreiben :-)

NAT Reflection mode for port forwards ich habe die Port Forwards drin, weil ich einen Reverse proxy für Wireguard habe und einfach testen wollte, ob ich, daher auch 5001, überhaupt von draußen nach drinen komme.

IKEv2 und AES GCM 256 und DH19-21

IKE2, habe ich. Noch läuft das unter normalem AES256, DH14 um es erstmal zum Laufen zu bekommen. Chacha20 und AES256CGM sollen das ersetzen.

FafeXCel und QAT

löuft. Bei der 2100 war ich nur skeptisch, ob die Performance reicht.EuroPC

-

@eagle61 said in VPN pfSense Fritte:

Jedenfalls war es für mich aus meiner Sicht sehr viel einfacher eine funktionierende Wireguard-Verbindung zwischen FritzBoxen und einer pfsense zu erstellen

Jedenfalls war es für mich aus meiner Sicht sehr viel einfacher eine funktionierende Wireguard-Verbindung zwischen FritzBoxen und einer pfsense zu erstellen

Site2Site? Vielleicht sollte ich dem eine Chance geben und IPSec von der Fritte fern halten.

Für meine NG4100 oder die Digibox aber bei IPSec bleiben.EuroPC

-

@EuroPC said in VPN pfSense Fritte:

Site2Site?

Ja, Site2Site eben das Netz hinter FritzBoxen mit den Netzen hinter pfsense. Plural ist Absicht. Denn Standardmäßig will die FB immer nur ein Netz mit einem anderen koppeln. Hat man am (aus Sicht der FB gesehen) entfernten Ende mehre lokale Netze muss man einmalig die Wirguard-Konfiguratiosdatei von Hand editieren, also ein zweites, drittes oder viertes Netz hinzufügen.

-

@eagle61

Vielleicht hat es daher nicht funktioniert, als ich das mit WG probiert habe.

Die FB hat dann einen Fehler bei der Erstellung gemeldet.

Alles in allem funktionieren WG Verbindungen mit der fritte besser, wie ich finde. IPSec ist nur bei Site2site und FRITZ!box brauchbar.Ach ja. Auf der FB 5690 habe ich einmal ipsec site2site zu einer 7590 und einmal WW für mein Handy.

EuroPC

-

@eagle61

Meine Tunnel sind halt zu einer Zeit entstanden, da gab es noch kein Wireguard in den Fritzboxen.

Und auf der 7362SL gibts das auch immer noch nicht.

Zudem laufen hier x IPsec Tunnel, das war für mich also dann fix eingerichtet.Meine erste Versuche mit Wireguard waren noch zu Zeiten als die erstem Implementation auf pf Seite raus kam, lief auch aber hatte mehr CPU Last auf meinen Kisten als IPsec, also habe ich das wieder raus geworfen und habe die IPsec Tunnel wieder aktiviert.

Die SG2100 macht um die 200-250MBit/s mit IPsec, das muss dein Upload erstmal her geben. Die läuft bei mit mit 10% System und 20% Interrupt last bei 50MBit/s IPsec Durchsatz.

Das mit den 250MBit/s die Netgate angibt sollte also gut hin kommen.

Für Wireguard der auf der pf mit läuft, einfach die gleiche Regel unter Floating mit dem passenden Port anlegen, fertig.

Habe ich ja auch für Tailscale, ist mein Backup wenn mal wieder der Provider was ändert und ich dann keine public IP mehr habe, da das Modem mal wieder zum Router wurde.Auf der AVM Box ist für Clients und Handys WG erste wahl, einfach den QR Scannen oder die Datei einlesen und fertig.

Aber bei der S2S Kopplung machen die wieder was eigenes und fahren hier kein sauberes Transfernetz, das ist doch schon wieder scheiße. -

@NOCling

Ich könnte natürlich ein ZimaBoard hinter die Fritte klemmen und pfSenseCE drauf packen oder halt noch eine NG2100. Ist dann nur doof, da auf Gigabit limitiert (ich habe Glasfaster mit 200 MBit downstream bei meinen Eltern, derzeit angeblich GBit, sagt die FB,bei mir gibt es das leider nicht), was aber in der Regel derzeit irrelevant sein dürfte.

EuroPC -

@NOCling said in VPN pfSense Fritte:

Aber bei der S2S Kopplung machen die wieder was eigenes und fahren hier kein sauberes Transfernetz

Das mit dem fehlenden Transfernetz lässt sich ändern. Auf Seitend er FB muss man dazu nur das Transfernetz auf der Seite der pfsense genau so hinzufügen wie weitere lokale Netze auf der Seite der pfsense.

Beispiel: Transfernetz is 192.168.111.0/24

LAN = 192.168.101.0/24

WIFI = 192.168.102.0/24In der Konfig der Box ist dann erst mal nur das LAN = 192.168.101.0/24 drin. Dann wird die entsprechende Zeile der Konfig der Box noch um 192.168.111.0/24 und 192.168.102.0/24 ergänzt.

Natürlich ist das Transfernetz voher auf der pfsense anzulegen.Genau so, wie man es eben für alle anderen Wireguard-Verbindungen zur sense auch machen würde.

-

@eagle61

Ok, da bin ich raus. Was hat es mit dem Transfernetz auf sich?

EuroPC -

Oder sauber Subnetting machen, mein Netz hier ist ein /19 für IPv4 und /59 für IPv6, beides sind 32 Netze.

Also kann ich einfach 192.168.x.y/19 in der Phase 2 angeben und schon geht alles durch den Tunnel.Zu meinen Eltern wo die 21er steht habe ich auch ein /19er und eine weitere P2, da ich hier eine Virtuelle IP anspreche die auf deren Seite auf die Cabel Modem IP 192.168.100.1 umgesetzt wird so das ich von hier aus auf die Kiste drauf komme.

Ja IPsec ist ein wenig komplexer, aber man bekommt dank der ganzen Möglichkeiten in der pf jede Kiste irgendwie angebunden.

Mal sehen was mit AVM passiert, jetzt wo die einem reinen Investor gehören.

-

@EuroPC said in VPN pfSense Fritte:

Ok, da bin ich raus. Was hat es mit dem Transfernetz auf sich?

Das kann man machen, wenn man eine Site2SIte-Verbindung haben will zwischen Box und sense, muss man aber nicht.

Die mesten Firewalls verwenden bei VPN ein Transfernetz. Egal ob OpenVPN oder Wireguard. AVM hält das für überflüssig. Deswegen wird, nutzt man den Einrichtungsasstenten von AVM für VPN, keines angelegt.

Es geht eben auch ohne und die bei AVM wollen es so simpel wie möglich machen, da deren Kunden-Zielgruppe eben meist Haushate sind, bei denen man in der Regel höchstens mal zwei Boxen miteinander per VPN verbinden will und Sicherheit in Relation zu EInfachheit der Konfiguration als nachrangig angesehen wird.

Hat man nun eine Firewall wie eine OPNsense oder pfsense in einer Unternehmenszentrale stehen und FritzBoxen in Filialen, dann muss man als Admin eben selbst Hand anlegen und das Transfernetz nachrüsten.

-

@EuroPC said in VPN pfSense Fritte:

Vielleicht hat es daher nicht funktioniert, als ich das mit WG probiert habe.

Falls Du es irgendwann nochmal probieren willst. Bei v64.tech (dem Forum von ipv64.net) gibt es eine gute Anleitung: Site2Site WireGuard Verbindung zwischen pfSense und FritzBox (https://v64.tech/t/anleitung-site2site-wireguard-verbindung-zwischen-pfsense-und-fritzbox/438).

In dieser Anleitung konnte ich lediglich einen kleine Fehler finden. Die MTU des Wireguard-Tunnels wurde auf dem Vorgabewert 1500 belassen. Diese darf in Netzen mit IPv6 aber nicht größer als 1412 und nicht kleiner als 1280 sein.

-

@eagle61 danke.

-

This post is deleted! -

Moin,@eagle61,

bitte enschuldige das späte Aufgreifen des Wireguard Themas.

IPSec wäre zwar schön, da es aber anscheinend auf dem "AVM- Abstellgles" steht, mache ich lieber mit der zeitemäßen Wirequard- Implementierung weiter.

Ich habe zwischenzeitlich versucht, der FB5590 nach dieser Anleitung auf ipv64.net (https://v64.tech/t/anleitung-site2site-wireguard-verbindung-zwischen-pfsense-und-fritzbox/438) beizugringen.

Leider hat die Frtitte das bisher immer beim Speichern mit einer Fehlermeldung quittiert.

Nun habe ich auf der FB schon Wireguard für mein Handy konfiguriert. Das könnte ein Grund dafür sein. Andererseits fragt der Assistent auch nicht explizit danach ob WG auf der FB schon läuft, müsste er ja selbsat wissen, sondern nur, ob es remote, also auf der Sense schon intalliert ist.

Daher werde ich nachher meine WG Einstellungen auf der FB komplett löschen und dann neu aufsetzen.Gruß,

EuroPC

-

@EuroPC said in VPN pfSense Fritte:

Leider hat die Frtitte das bisher immer beim Speichern mit einer Fehlermeldung quittiert. (...)

Daher werde ich nachher meine WG Einstellungen auf der FB komplett löschen und dann neu aufsetzenLösch erstmal nichts bei der pfsense.

Die Fehlermeldungen, die du nicht näher spezifizierst muss nichts mit der Konfiguration von Wireguard auf der pfsense zu tun haben.

Ich hatte bei meinen ersten Versuch Wireguard auf der Fritte meiner Mutter zu konfigurioeren auch immer wieder AVM-typische, weil nichtssagenede, Feherlemerlungen erhalten.Bevor du etwas bei der pfsense löscht, versuch erst einmal gemäß Anleitung von AVM (oder einer andren Anleitung aus dem Netz) und dem Assistenten der Fritte dort einen Wireguard-Zugang für dein Smartphone anzulegen.

Dadurch kannst du in Erfahrung bringen, ob es ein Problem auf der Seite der Fritte gibt oder doch etwas auf der pfsense nicht passend ist. Ich schreibe das, weil es bei mir tatsächlich zunächst ein Problem auf der Seite der Fritte gab. Daher konnte ich auch keinen Wireguard-Zugang für mein Smartphone anlegen. Klappt es dagegen auf Anhieb per Smartphone oder Tablet die Fritte per WIreguard aus der Ferne zu erreichen. Kannst du anfangen den Fehler beider pfsense zu suchen. Zudem musst du dann nicht immer zwischen der WOhnung mit der Fritte und jener mit der pfsense pendeln um die Konfiguration zu erstellen. Das gehtd ann auch per Fernzugriff per Tablet und Wireguard. Dafür solltest du dann aber die Sicherheitsfunktion deaktivieren, wonach immer eine Taste auf der Fritte gedrückt werden muss um die Konfiguration zu ändern oder per Telefon ein Code zu übermitteln ist. Ersetzen kannst du das durch Bestätigungscode per Google -Authenticator App. Selbst die alten 7490 oder 7430 haben das schon unterstützt.

Natürlich kannst du das auch vom Notebook oder einem anderen PC aus machen, auf dem du einen Wireguard-Client hast. Es sollte nur eben immer eine WIreguard-Verbindung aktuv bleiben, die auch den Reboot der Fritte übersteht, bzw. danach wieder aktiviert wird.Ach ja, bei mir hatte es wirklich nichts mit WIreguard selbst oder einem Fehler in der WIreguard Knfiguration zu tun. So weit ich mich erinnere, hatte es etwas mit den Netzwerkeinstellungen auf der Fritte selbst zu tun.

PS: sowohl im offiziellen Apple-, wie auch im Android-Appstore gibt es die offizielle App des WireGuard Development Teams.

-

Moin,

da war ich zu ungenau. Der Fehler erscheint auf der Fritzbox. Ich hatte da noch mein Handy per WG angeschlossen. Dann habe ich eine neue Verbindung hinzugefügt. Als Fehlermeldung kam dann "Ihre Einstellungen konnten leider nicht erfolgreich übernommen werden.

Die konfigurierte WireGuard-Gegenstelle verursacht einen Netzwerkkonflikt."

Daraufhin habe ich noch eine IPSec Konfig zu der IP gefunden und gelöscht. Das half aber nicht. Dann habe ich die WG Verbindung zu meinem Handy gelöscht. Danach funktionierte es.

An der Sense kann ich leider erst heute Abend weiter arbeiten.Mal schauen, ob ich jetzt parallel auch einen Zugriff per Tablet aktivieren kann. Das würde einiges vereinfachen, vor allem die Pendelei.

Gruß, EuroPC

-

@EuroPC said in VPN pfSense Fritte:

Als Fehlermeldung kam dann "Ihre Einstellungen konnten leider nicht erfolgreich übernommen werden.

Die konfigurierte WireGuard-Gegenstelle verursacht einen Netzwerkkonflikt.Okay zeitgleich eine IPSec und eine WIreguard-Verbindung zum selben Netzwerk geht nicht. Löchen muss man deswegen aber keine der beiden Verbindungen, diese nur zu deaktiviwren würde auch reichen.

Da der Netzwerkkonflikt aber noch bestand nachdem die IPSec-Verbindung schon gelöscht war, tippe ich auf eine doppelte Werwendung des Wireguard-Ports (Standard: UDP 51820).

Wurde der Port UDP 51820 bereits für die Geräte-Verbindung vom Smartphone zur Fritte benutzt, dann kannst du den Port UDP 51820 nicht erneut für die Verbindung zur pfsense benutzen. Das ergibt dann auch einen Netzwerkkonflikt.

Für jede Verbindung muss ein andere Port gewählt werden. Also 51821, 51822, 51823, etc. Wenn du Konfigurationen per per Hand angelegter Konfig-Datei importieren willst, musst du sebst darauf achten, dass es da keine Konflikte (also Doppelbelegungen) gibt.

Dito bei den IP-Adressen. Nutzt die Fritte z.B. die Adressen im Bereich 192.168.178.0/24 dann darf auf der pfsense nicht ebendieser Bereich auch verwendet werden. Auch darauf musst du selbst achten.Mist. Hab mich geirrt und oben mist geschrieben.

Die Fritte nimmt für alle Verbindungen den gleichen Port. Scheint den auch noch auszuwürfeln. Bei der Fritte einer Eltern ist es 57982 und zwar für die Verbindung vom Mobile Device zur Fritte wie auch pfsense zur Fritte. Anders bei der pfsense. da hat jeder wiregurad-Tunnel einen andere Port.Aber auch das würde den Netzwerkfehler erklären. Hat die Fritte bei dir auch einen Port wie 57982 ausgewürfelt und der ist bereits vorgegeben gewesen bei der Wirguard-Verbindung deines Smartphones zur Fritte und du wolltest dann, dass die pfsense sich bei der Fritte auf Port 51820 verbindet, dann sollte das nicht klappen und einen Netzwerkfehler erzeugen.

-

@eagle61 said in VPN pfSense Fritte:

Die Fritte nimmt für alle Verbindungen den gleichen Port.

Die Fritte nimmt für alle Verbindungen den gleichen Port. dann ist das klar. Ich habe den Port aus dem Tutorial genommen und die bestehende WG Verbindung lief über einen anderen Port.

Jetzt , da ich die alte WG Verbindung zum Handy gelöscht, die WG Verbindung zur PFSense neu erstellt und schließlich die Verbindung fürs Handy neu erstellt habe funktioniert dieser Teil. :-)Gruß, EuroPC

-

@EuroPC said in VPN pfSense Fritte:

Jetzt , da ich die alte WG Verbindung zum Handy gelöscht, die WG Verbindung zur PFSense neu erstellt und schließlich die Verbindung fürs Handy neu erstellt habe funktioniert dieser Teil. :-)

Na dann ist der Anfang gemacht.

Sobald du eine Verbindung bestehen hast, kannst du weitere relativ einfach hinzufügen, bzw. importieren.

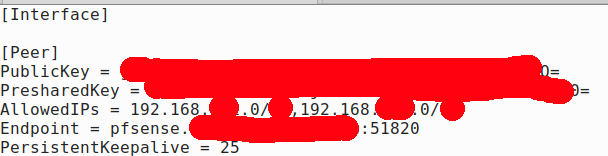

Die komplette [Inteface] Sektion kann leer bleiben. DIe fehlenden Konfigurationsdaten werden von der Fritte beim Import automatisch ergänzt und entsammen der vorhandene Verbindung. Werden also von dieser übernommen.

Hionzugefügt werden muss lediglich der Bereich [Peer], wie im beigefügten Beispiel gezeigt. Dabei geht es um eine Verbindung zu einer pfsense. Public- und PresharedKey müssen auf der pfsense erstellt werden und von diese in die Datei übertragen werden. Die AllowedIPs dem anzupasen was auf deine pfsense vorhanden ist. Ebenso natürlich die Endpoint-Adresse.und der Prot, so wie auf deiner pfsense konfiguriert.

Im Beispiel bei mir also auf Seiten der pfsense der Port 51820 und bei der Fritte ist es ja 57982 gewesen.

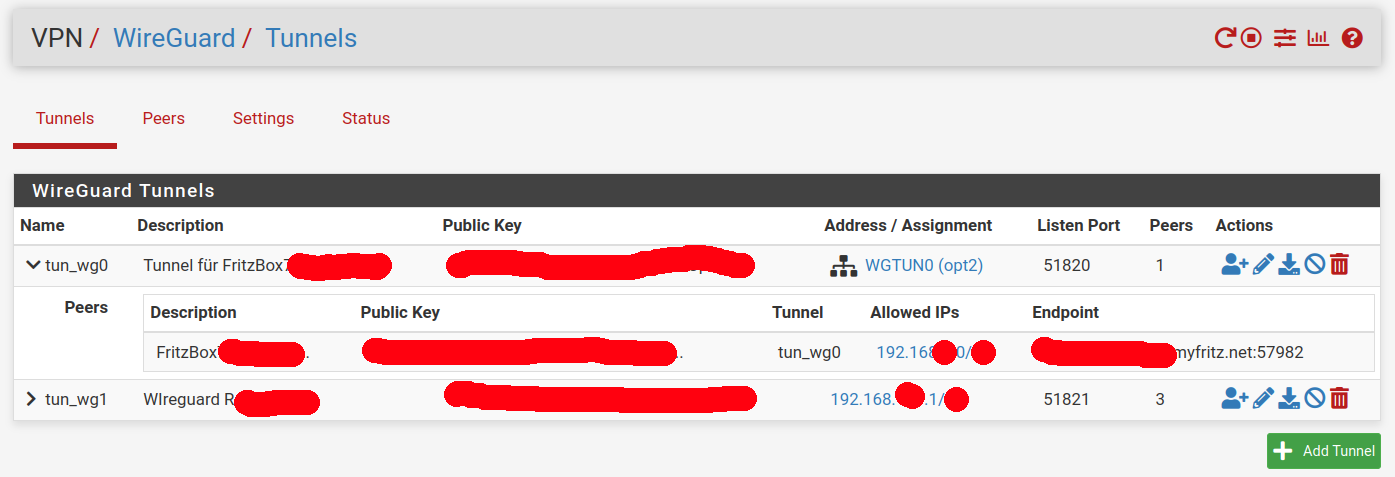

Auf diesem Weg (Import der Konfig-Datei) bekommt man es auch hin mehr als ein Netzwerksegment hinter der pfsense für die Fritte erreichbar zu machen. Normal will die Fritte immer nur ein Netz mit einem anderen Netz verbinden. Hat man nun hinter der pfsense verschiedene Netze, dann kann man das nur mittel Import einer Konfig-Datei der Fritte beibringen.So sieht das dann auf der Seite der pfsense aus:

Wie du siehst habe ich dort zwei WG-Tunnel. Einen für eine Fritte und einen weiteren für mobile Geräte, wie Notebooks, Tablet und Smartphone