Ddos

-

в моем случае хочу поставить АСА… но пока денег тратить не хочется, поэтому проксей пока будет pfsense (все это умозаключение, которые вы выдали можно было понять с первого поста)

и возвращаемся к моему первому вопросу... тадамм:Здравствуйте,

есть вебсервер, который подвергается DDoS атаке

какие есть мысли как его защитить с помощью pfsense

та вы шо? и что с вашего поста понятно? ос? какой вебсервер? какая атака?

попробуйте проксировать и фильтровать апачем запросы к asp iis, я бы на это посмотрел…..

не вижу смысла больше отвечать. покупайте что хотите. не факт что поможет. -

та вы шо? и что с вашего поста понятно? ос? какой вебсервер? какая атака?

попробуйте проксировать и фильтровать апачем запросы к asp iis, я бы на это посмотрел…..

не вижу смысла больше отвечать. покупайте что хотите. не факт что поможет.не видишь - не отвечай, пожалуйста, не засоряй тему и всем будет от этого только лучше

кстати да по серверной части:

front: nginx (cache + static)

back: apache + phpось FreeBSD 7.2

-

А что за вид атаки?

http://www.compn.ru/ -

А что за вид атаки?

http://www.compn.ru/фильтрация через их оборудование - не годится, и не надо советовать такие службы :))

то как, то синфлуд, то длинными, то просто кучей запросов в поиск итп, вообщем повсякому… хочу просто собрать дистриб универсально прокаченный так сказать :)

-

Я не советую, это гугл навел на описалово разных ддосов.

В зависимости от его типа защита и делается - для синфлуда один тип, для коннектов другой.Для защиты от синфлуда делают ограничение количества входящих синпакетов в единицу времени с одного хоста в правилах.

Для коннектов - кидают их в медленную очередь, т.к. если просто отфутболить - последует очередной коннект.

Примерно так.Лучше всего, конечно, автоматизировать процесс готовым решением.

http://www.bre.ru/security/1862.html

Механизм контроля полосы пропускания поддерживается Cisco роутерами. Существуют неплохие реализации такого матобеспечения для FreeBSD и Linux.Хорошая статья, можно сделать на pfSense 2.0

http://www.opennet.ru/base/net/stop_dos.txt.html -

Я не советую, это гугл навел на описалово разных ддосов.

В зависимости от его типа защита и делается - для синфлуда один тип, для коннектов другой.Для защиты от синфлуда делают ограничение количества входящих синпакетов в единицу времени с одного хоста в правилах.

Для коннектов - кидают их в медленную очередь, т.к. если просто отфутболить - последует очередной коннект.

Примерно так.Лучше всего, конечно, автоматизировать процесс готовым решением.

http://www.bre.ru/security/1862.html

Механизм контроля полосы пропускания поддерживается Cisco роутерами. Существуют неплохие реализации такого матобеспечения для FreeBSD и Linux.Хорошая статья, можно сделать на pfSense 2.0

http://www.opennet.ru/base/net/stop_dos.txt.htmlда в гугле я сам поискать могу, меня интересовал скорее опыт людей :)

про циску я писал выше, что не против купить АСА -

Хех.. опытные люди на pfSense не сидять. Им по силам и по карману иные решения.

-

Хех.. опытные люди на pfSense не сидять. Им по силам и по карману иные решения.

хехе, верно подмечено, но потом это хозяйство надо кому-то передать (я лишь только помогаю) да и бюджет не мой :)

-

меня больше интересовало, что за agressive mode у firewall'a

что за synproxy state и действительно ли помогает,

рекомендуемые настройки для Advanced Options firewall'aзабываете, что это фаервол в первую очередь

-

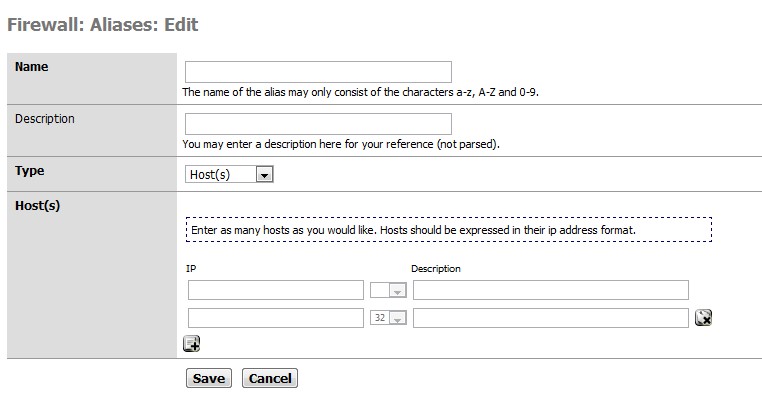

как скормить фаерволу список IP скопом?

кто пробовал IP-Blocklist?

-

-

-

Тип URLTable

Enter a single URL containing a large number of IPs and/or Subnets. After saving pfSense will download the URL and create a table file containing these addresses. This will work with large numbers of addresses (30,000+) or small numbers.

Он список по указанному URLу возьмет

-

Тип URLTable

Enter a single URL containing a large number of IPs and/or Subnets. After saving pfSense will download the URL and create a table file containing these addresses. This will work with large numbers of addresses (30,000+) or small numbers.

Он список по указанному URLу возьмет

эт где такое? host, network, port

-

А.. у тебя же 1.2. Это в 2-ке

-

правь ручками xml

там очень лекго… -

правь ручками xml

там очень лекго…не хочу ручками, написал скрипт который больше 10 коннектов за 30 секунд банит, хочу добавлять трушно в pfsense

-

М.б. просто делать в скрипте pfctl -t alias_table -T add address ?

http://www.openbsd.org/cgi-bin/man.cgi?query=pfctl&sektion=8

Какой смысл эти забаненые адреса где-то в конфе хранить, да еще и фильтр с ней при каждом обновлении синхронизировать? Лучше динамически заносить - выносить (pfctl -t alias_table -T expire). -

Кстати, в 2.0 все по этому принципу и работает из коробки. Там если в правиле в Advanced features -> Advanced Options установить Maximum new connections / per second(s), то те, кто превышает лимит, сразу попадают в скрытую таблицу virusprot и все их states обнуляются. А из этой таблицы уже никуда))

-

Кстати, в 2.0 все по этому принципу и работает из коробки. Там если в правиле в Advanced features -> Advanced Options установить Maximum new connections / per second(s), то те, кто превышает лимит, сразу попадают в скрытую таблицу virusprot и все их states обнуляются. А из этой таблицы уже никуда))

очень интересно, спасибо, значит придется обновиться :)