OpenVPN PSK: Site-to-Site инструкция для обсуждения

-

Спасибо за мануал. Подскажите , чтобы клиенты двух сетей использовали имена dns сервера головного офиса. Т.е. всего 1 сервер. А то у меня клиенты пингуються только по ip

Спасибо.

В настройках DNS Forwader — опция domain overwrite

Это надо делать на стороне сервера и клиента ?

на стороне сервера пишет:

The following input errors were detected:

An interface IP address must be specified for the DNS query source.делал по этому мануалу - http://www.arnan.me/2020/pfsense-openvpn-site-site-dns-resolving/

-

Доброе.

Клиенты в своих сетях настройки по dhcp получают ? -

Доброе.

Клиенты в своих сетях настройки по dhcp получают ?Привет. Да за сервером - windows dhcp, а в сети за клиентом - силами самого pfsense. ( поднял на нем )

В сети за клиентом 20 машин.

Ещё сам не определился как лучше сделать или tap или tun. Пока работает на tun уровне.

Подскажите как лучше. Хотел бы все в единой ифраструктуре . сорри за нубство. Впервые два офиса подключаются и по ходу посыпались вопросы -

Выдавайте ip необходимого вам dns сервера головного офиса клиентам по DHCP.

-

Выдавайте ip необходимого вам dns сервера головного офиса клиентам по DHCP.

Это тоже ? - В настройках DNS Forwader — опция domain overwrite

-

Выдавайте ip необходимого вам dns сервера головного офиса клиентам по DHCP.

Это тоже ? - В настройках DNS Forwader — опция domain overwrite

Все Ура!. починил, ну как починил ).

Обнаружил, что dns-server в главном офисе не пингуеться, начал трайсерить, - все резалось на впн-клиенте, хотя некоторые машины пинговались (туда-сюда).

Увидел в списке роутов на клиенте - левый маршрут, он создавался , когда я с дуру прописывал главный dns в general settings на клиенте ( ну там же написано, что все прописанные здесь dns-ки использует dhcp и прочие сервисы.)Но даже при удалении этого конфига, роут оставался, поэтому я как бы удалял настройки, а роут висел , соответсвенно dns не только не пинговался , но и не обслуживал клиентов.Спасибо за быстрые ответы. это очень вдохновляло, не оставался один_на_один с проблемой.

-

Добрый день.

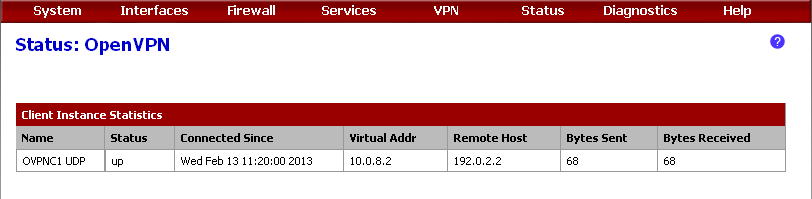

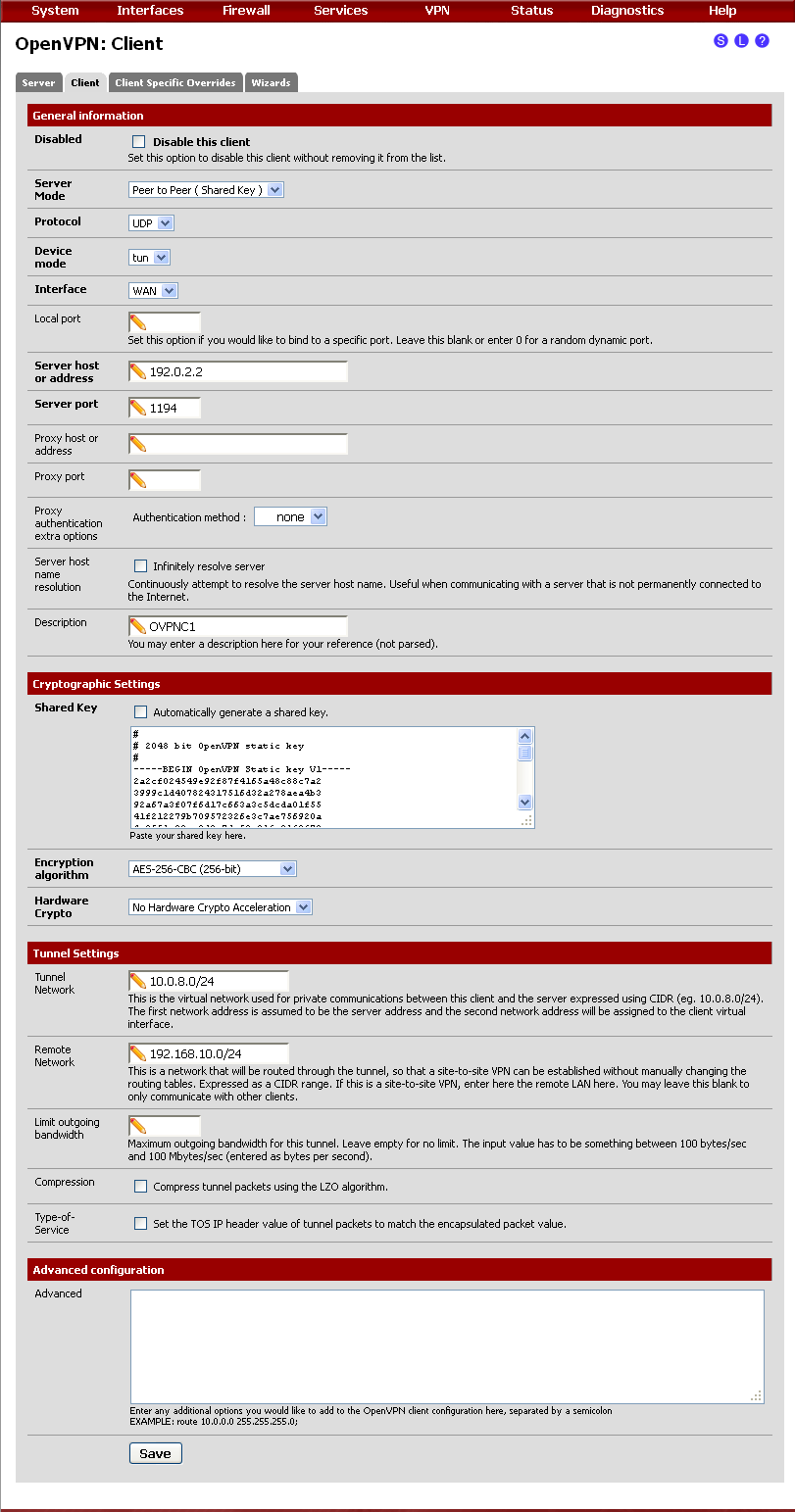

здесь писал, когда поднимал peer to peer. Теперь все работает.

Но возникло желание подключаться к данному openvpn туннелю с помощью remote access сервера. Поднятого на одной из сторон туннеля

сеть выглядит

Peer_to_Peer состоит:

pfsense сервера (Lan 1 - 192.168.0.0/24 , DNS сервер)

pfsense client (lan 2 - 192.168.1.0/24 IP peer_to_peer туннеля - 10.0.10.0/24 В туннеле все ip пингуються , днс работаетНа стороне lan2 поднят remote access сервер 172.16.1.0/27

И вот при подключении к данному серверу, я могу пинговать сетку за сервером ( lan 2 - 192.168.1.0/24), но не могу пинговать хосты из сетки (Lan 1 - 192.168.0.0/24 ) , и соответственно не резолвяться по имени , так как в этой же сети расположен DNS сервер

Уже не знаю что делать

и Client Specific Override прописывал iroute 192.168.0.0 255.255.255.0; ( IP4 удаленная сеть)что делать ? куда копать route?

Гуру сетей выручайте советом, словом.

спасибо!

-

Доброе.

Схему рисуйте. -

Добрый день

Сильно не пинайте за схему

конечно могу дополнить .спасибо.

-

Доброе.

1. Если клиенты имеют свой собственный локальный ip вида 192.168.0.х, то ничего не выйдет. Т.е. им wi-fi роутер, напр., может такой ip выдавать. Учтите этот момент обязательно.

2. Добавить в настр. впн-сервера (172.16.х.х) директиву push "route 192.168.0.0 255.255.255.0"; (альтернатива - добавить 192.168.0.0/24 в Local network в настр. впн-сервера) . Или же в конфиг. файл моб. клиенту(-ам) руками добавить директиву route 192.168.0.0 255.255.255.0

Но у вас же исп. p2p openvpn между сетями. Может и не получиться с маршрутизацией (сменить тип впн на remote access между сетями ? ).Зачем вам такой огород с двумя впн-серверами разных типов? Оставьте только один - remote access. Пусть и удаленная сеть и моб. клиенты подкл. к одному и тому же впн.

P.s. Как вариант, связать удаленные сети с пом. ipsec. А моб. клиентам оставить remote access openvpn. -

просто есть два офиса , хотел соединить все одну логическую сеть ,

а клиенты (работники) уже из дома бы подключались конкретно, когда им надо в виде клиента remote accessДобавлял в конфиг сервера и local network и просто прописывал push не помогает

однажды кстати заработало , но потом "пришел враг хорошего" , - хотел еще что то накрутить и сломал, теперь не могу вернуть

про первый пункт не совсем понял , сети то разные то разные у меня в p2p/

-

Доброе.

@ufojun:про первый пункт не совсем понял , сети то разные то разные у меня в p2p/

У вас есть внешний клиент. У него есть, напр., wi-fi роутер, к-ый выдает ему локальн. ip. И этот ip - из сети 192.168.0.0\24. При этом вы еще пытаетесь этому клиенту объяснить, что в удаленную сеть 192.168.0.0\24 нужно ходить через впн-туннель. По этому проверьте какой локальн. адрес у (проблемных) внешних клиентов.

-

Согласен с werter.

Многократно наступал на последствия бездумного использования всюду и везде 192.168.0(1).х2 werter

А сами какую адресацию в своих сетях используете? -

И 192.168.<выше 100> и 10.много.много.много . По ситуации. Сети разные. В больших - 10.х.х.х

-

Тоочно, спасиб , вообще не подумал .

Но с другой стороны,( на схеме правый шлюз), также есть сервер remote access и уже давно, все норм люди подключаться, хотя там сетка 192.168.0.0.24

-

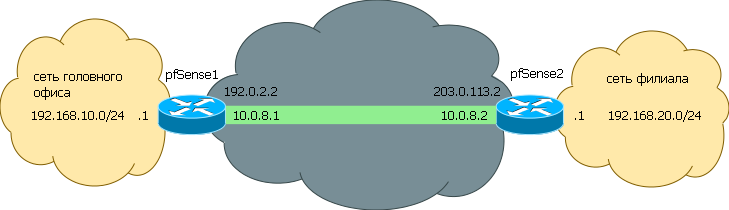

Есть головной офис и 2 филиала.

Головной офис LAN 192.168.9.0/24 VPN 10.10.10.0/30 и 10.10.11.0/30

Филиал 1 LAN 192.168.101.0/24 VPN 10.10.10.0/30

Филиал 2 LAN 192.168.102.0/24 VPN 10.10.11.0/30

Филиалы сеть головного офиса видят, головной офис тоже видит обе сети филиалов, но друг друга филиалы не видят.

В филиале 1 в настройках клиентов OpenVPN прописано route 192.168.102.0 255.255.255.0

В филиале 2 в настройках клиентов OpenVPN прописано route 192.168.101.0 255.255.255.0

В Routes я вижу маршруты на эти сети, правильные маршруты.

Traceroute c филиала 2, на 192.168.101.99, например, первый прыжок делает на 10.10.11.1 и все, дальше не идет маршрут.

Аналогично с филиала 1.

Т.е. я, так понимаю, что сервер из одного туннеля в другой не пробрасывает пакеты. -

Добрый.

Впн - сервер+клиент или P2P?

Правила fw крутили? Вкл. логирование fw и смотрите, что там происходит.В филиале 1 в настройках клиентов OpenVPN прописано route ...

Не делайте так. Если только ситуация не сверх необычная.

Впн-сервер (если у вас схема сервер + клиенты) прекрасно умеет выдавать маршруты (и не только их) клиентам при подключении. И не нужно каждому клиенту в его настройках что-то "рисовать" дополнительно. Плюс, это еще и гораздо удобнее с т.з. управления.

P.s. Рисуйте схему. С адресацией. И покажите скрины правил fw на ЛАН и ВПН.

-

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Не делайте так. Если только ситуация не сверх необычная.

Почему не делать? Согласно этой же инструкции сделано. С OSFD не хочу воевать, проходил через это с год назад. Запуск зебры приводил к тому, что некоторые OpenVPN клиенты или серверы просто отказывались стартовать. Настроил тогда с горем пополам. Тогда было головной и 1 филиал, но оба по 2 wan. Сейчас 1 филиал добавился, я сразу отказался от зебры. Ибо настроив ее методом тыка и не до конца понимая ее конф, получил то, что иногда клиент ходит через ovpns3, а сервер через ovpns1, несмотря на то, что согласно метрике ovpns3 должен быть приоритетнее. Проще в редких случаях падения одного из провайдеров переключить вручную туннель.

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Впн - сервер+клиент или P2P?

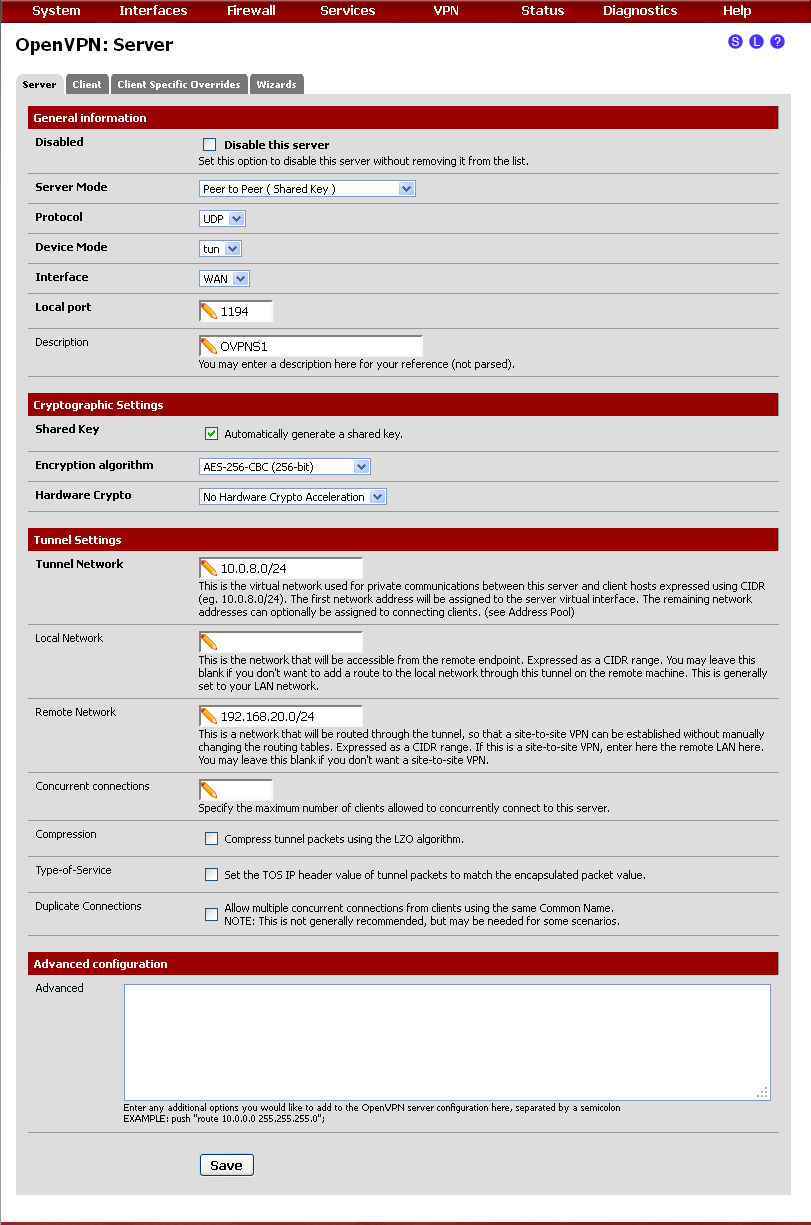

Peer-to-Peer (Shared Key)@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

P.s. Рисуйте схему. С адресацией. И покажите скрины правил fw на ЛАН и ВПН.

Конф и писать нечего особо. На сервере 1 remote network 192.168.101.0/24

На сервере 2 remote network 192.168.102.0/24

На клиент филиала 1 remote network 192.168.9.0/24 и в advanced route 192.168.102.0 255.255.255.0

На клиенте филиала 2 remote network 192.168.9.0/24 и в advanced route 192.168.101.0 255.255.255.0

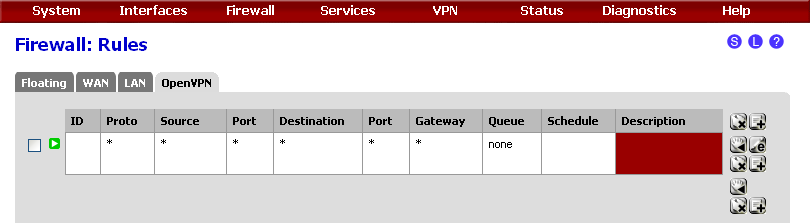

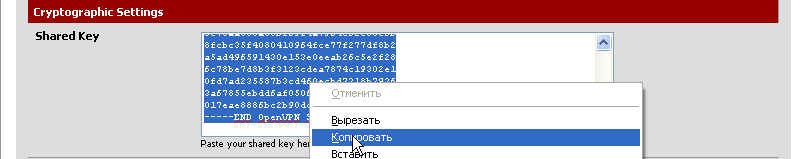

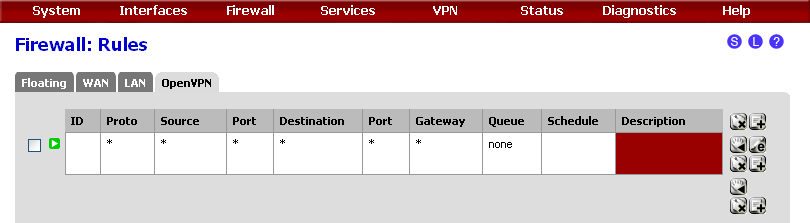

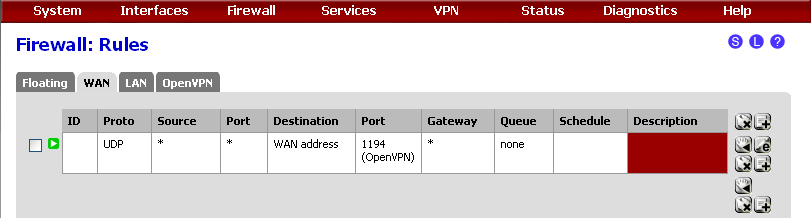

Скрин настроек OpenVPN в фаерволе

Скрин настроек LAN в фаерволе для филиалов. На сервере ничего, касающегося LAN филиалов нет.

делаем traceroute с шлюза, стоящего во втором филиале на 192.168.101.99 (шлюз первого филиала) получаем такое:

1 10.10.11.1 3.824 ms 2.684 ms 2.593 ms

2 * * *

3 * * *

Т.е. маршрут-то на шлюзе второго филиала правильный, он идет в туннель до сервера головного офиса, а дальше сервер его в другой туннель не перенаправляет. -

что согласно метрике ovpns3 должен быть приоритетнее.

Открою секрет. Во freebsd у интерфейсов нет метрик. Есть вес (weight) интерфейса.

Проще в редких случаях падения одного из провайдеров переключить вручную туннель.

Зачем? Создайте из 2-ух ВАНов на впн-клиенте failover-группу. И используйте ее как интерфейс, выбрав в настройках впн-клиента (там где Interface). При падении 1-го ВАНа впн поднимется через 2-й.

Если же у вас два ВАНа на головном сервере, то можно создать OpenVPN-сервер на localhost-интерфейсе https://www.netgate.com/docs/pfsense/routing/multi-wan-openvpn.html

У меня полтора десятка филиалов и один головной сервер. Все это рулится в одном месте на головном пф директивами route в настройках клиентов (в GUI - Local network(s) ) и правилами fw на впн-интерфейсе только головного пф.

Server mode у меня - remote access (ssl\tls + user auth). Главное не забывать, что для доступа из головной сети в сеть клиентов нужно правильно настроить Client Specific Overrides на головном. Плюс правила fw, конечно.P.s. На 2-ух нижних скринах (на ЛАНах) зачем указаны "чужие" для этих филиалов сети? И обратите внимание на значение States (Скрин настроек OpenVPN в фаерволе). Оно какое-то запредельное.

P.p.s. Просьба. Цепляйте скрины прямо сюда. Не надо выкладывать их во вне.

-

@werter я несколько задержался с ответом из-за отпуска, но хотелось бы продолжить дискуссию.

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Создайте из 2-ух ВАНов на впн-клиенте failover-группу

На клиенте уже неактуально, второй пров уйдет от меня через 1,5 месяца.

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Если же у вас два ВАНа на головном сервере, то можно создать OpenVPN-сервер на localhost-интерфейсе https://www.netgate.com/docs/pfsense/routing/multi-wan-openvpn.html

Не совсем понял вот эту фразу: "Automagic Multi-WAN IPs (port forward targets): Adds a remote statement for each port forward found targeting the interface binding and port used by this VPN, uses the IP address of each WAN as-is." C динамик ДНС работал в прошлом для иных целей, не понравилось, бесплатный сервис предполагает, как минимум, подтверждение учетки раз в месяц, а еще какова скорость работы такого решения? Как скоро будет восстановлена работа с оным динамическим ДНС?

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Server mode у меня - remote access (ssl\tls + user auth). Главное не забывать, что для доступа из головной сети в сеть клиентов нужно правильно настроить Client Specific Overrides на головном. Плюс правила fw, конечно.

Тут, на форуме, есть инструкция по настройке данного решения, но скрины удалены. Я в прошлом году попытался по описанию сделать, не получилось, не заработало. Сроки поджимали, поэтому ушел на упрощенный вариант - shared key. Если нагуглю нормальную инструкцию по настройке SSL/TLS, то попробую повторно. Нынче есть такая возможность.