[HowTo] Telekom Voip Einstellungen

-

Hallo!

Ich verzweifle ein wenig… irgendwas ist bei mir komisch/anders...

Mit den oben genannten Einstellungen kommen von Mobiltelefonen Gespräche an, ich kann normal telefonieren.

Auch non-Telekom VOIP Anrufe funktionieren. Abgehend kann ich auch telefonieren (egal wohin).Aber immer, wenn ein Telekom-VOIP Netz Teilnehmer bei mir anrufen will, geht das nicht.

Die Sense spuckt dann folgendes aus:Feb 3 16:33:58 WAN 217.0.23.100:5060 <meineip>:5064 UDP</meineip>Hinter dem geblockten Eintrag verbirgt sich dann folgender Hinweis:

The rule that triggered this action is: @9(1000000103) block drop in log inet all label "Default deny rule IPv4"Mein Setup ist: Zyxel Modem im Bridge Betrieb <-> pfSense <-> Agfeo ES Telefonanlage

Die Agfeo Anlage steckt in einem separaten VLAN (falls das was zur Sache tut).

Was kann ich hier tun?Beste Grüsse,

SnakeZZ

-

Wer PPPoE mit wechselnder IP hat läuft ziemlich sicher auf ein Bug mit den States:

https://redmine.pfsense.org/issues/4674 -

Stimmt das kann und ist manchmal ein Problem.

Ich dachte aber das das schon behoben ist. -

Ich dachte aber das das schon behoben ist.

Leider nicht, ich hab eine weile gebraucht bis ich da dahinter gekommen bin.

In unserem Fall konnte ich auf eine Feste IP zurückgreifen, aber schön ist der Bug nicht. -

Moin, mit dem States Bug kann ich helfen.

Mittels Cron kille ich kurz nach dem DSL Zwangsdisconnect die States.

Dazu muss man folgenden Befehl ausführen…/sbin/pfctl -k 0.0.0.0/0Der Workaround hilft bei mir jedenfalls.

Ansonsten habe ich noch den udp Port 5060 in Richtung Asterisk weitergeleitet.

Das erspart einem das Keepalive und Nat Timeout Zeugs. -

Ansonsten habe ich noch den udp Port 5060 in Richtung Asterisk weitergeleitet.

Öffnet das nicht jedem User im Internet deinen Asterisk zum Telefonieren? :o

-

Öffnet das nicht jedem User im Internet deinen Asterisk zum Telefonieren? :o

Wenn man keine Vorkehrungen trifft, ja.

Meine Client-Accounts dürfen sich ausschließlich von RFC1918 Adressen aus registrieren (via ACL) und dann habe ich noch Fail2ban am Start.

Ab 5 Loginversuchen werden sie IP Adressen gebannt.Gruß

Rubinho -

Ansonsten habe ich noch den udp Port 5060 in Richtung Asterisk weitergeleitet.

Das erspart einem das Keepalive und Nat Timeout Zeugs.Das ist ja Zauberei, denn die Asterisk nutzt ja auf Client Seite eine dynamischen Port für ausgehende Verbindungen zum Port 5060 der Telekom.

Wie kann da eingehend eine Weiterleitung auf einen ungenutzten Port eine NAT Problem lösen?

Mit anderen Worten, das ist brandgefählich und nutzt aus meiner Sicht rein gar nichts.

Lasse mich aber gerne von etwas besserem belehren . -

Das ist ja Zauberei, denn die Asterisk nutzt ja auf Client Seite eine dynamischen Port für ausgehende Verbindungen zum Port 5060 der Telekom.

Wie kann da eingehend eine Weiterleitung auf einen ungenutzten Port eine NAT Problem lösen?

Mit anderen Worten, das ist brandgefählich und nutzt aus meiner Sicht rein gar nichts.

Lasse mich aber gerne von etwas besserem belehren .Ich weiß ja nicht was du eingestellt hast, aber auf meinem Asterisk ist auf dar Client Seite kein dynamischer Port.

Meine Connections gehen "IMMER" von Port 5060 nach Port 5060. Von daher hat das mein NAT Problem gelöst.Und nochmal, auch jede Fritzbox mit aktiviertem Voip, hat den Port 5060 geöffnet.

Brandgefährlich wird es nur, wenn man nicht weiß was man macht. -

Als Zusatz: Für sipgate-Accounts funktioniert exakt dasselbe Vorgehen. Wer Probleme mit ankommen den Anrufen hat, sollte darauf achten, ob in den Telefonanlagen (FritzBox, AGFEO etc.) auch die korrekte Vorwahl konfiguriert ist.

-

Hallo zusammen

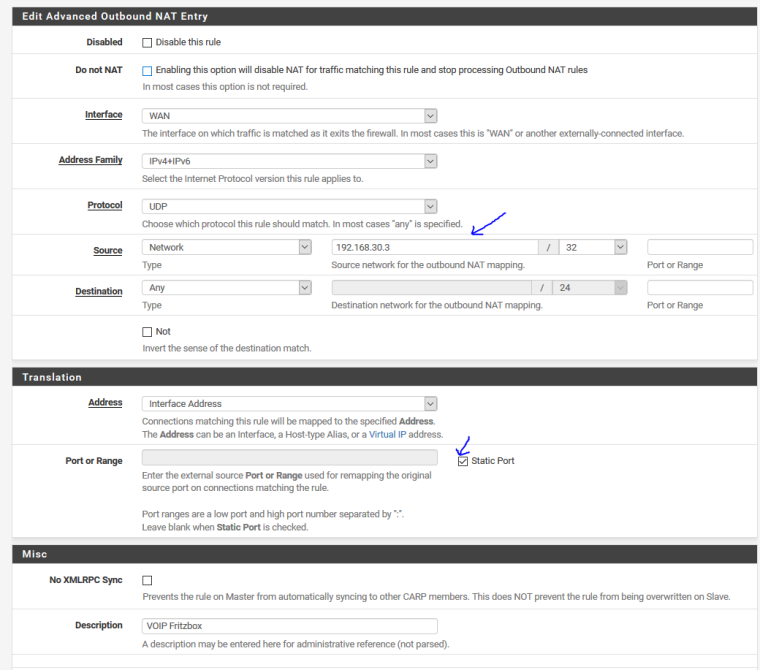

ich versuche das hier beschriebene gerade und hänge beim Erstellen der Outbound Regel:

2. Unter Firewall ->NAT ->Outbound Eine neue Regel erstellen:

Interface: WAN

Protocol: UDP

Source: IP/Alias des Telefons/FritzBox

Address: Interface Address

Port: Static Port anhaken

(siehe Anhang 1)Wenn ich beim aktuellen IPSense versuche diese Regel zu erstellen habe ich bei Source zur Auswahl:"Network" "any" oder "This Firewall" - aber hier müsste doch die Ip der Telefonanlage rein ??

Oder verstehe ich hier etwas falsch ?

-

Hallo zusammen

ich versuche das hier beschriebene gerade und hänge beim Erstellen der Outbound Regel:

2. Unter Firewall ->NAT ->Outbound Eine neue Regel erstellen:

Interface: WAN

Protocol: UDP

Source: IP/Alias des Telefons/FritzBox

Address: Interface Address

Port: Static Port anhaken

(siehe Anhang 1)Wenn ich beim aktuellen IPSense versuche diese Regel zu erstellen habe ich bei Source zur Auswahl:"Network" "any" oder "This Firewall" - aber hier müsste doch die Ip der Telefonanlage rein ??

Oder verstehe ich hier etwas falsch ?

Network : IP des Telefones/FB und dann /32

Um 1und1 ( 1&1 ) zum laufen zu bekommen habe ich folgendes gemacht:

1x eine NatRule für die RTP Ports und eine OutboundNat Regel. Ohne die eingehende Natregel hat es nicht geklappt.

-

Versuch mal auf der FB per Telnet:

nvi /var/flash/voip.cfg

unter ua1 bis uax steht vrmtl. jeweils```

is_nat_aware = no;Hier sollte ein "yes" rein. Dann ist die Portweiterleitung überflüssig. (mit i , dann an editieren, mit ESC das Editieren beenden, :w Enter :q Enter , "y" , voipcfgchanged, reboot) Dies war bei meinem gefreetzten Speedport 920V nötig, sonst hat der die RTP Ports trotz "Static Port" verhauen. Falls die Änderung nicht wirksam wird, mußt du mal schauen wie man einen neuen hash für die config erzeugt. Gruß pfadmin -

Ich hatte mit meiner Fritzbox hinter pfsense mit Telekom VOIP FTTH-Anschluss lange Probleme, dass machen Anrufe nicht durchgingen. Die Lösung war das Häkchen bei "Disable Firewall Scrub Disables the PF scrubbing option which can sometimes interfere with NFS traffic." zu entfernen.

Vielen Dank nochmal für den Tipp an hbauer

https://forum.pfsense.org/index.php?topic=129518.msg779808#msg779808Die States kann man jetzt auch automatisch löschen lassen

Advanched -> Networking -> Reset All States Reset all states if WAN IP Address changes -

Die Lösung war das Häkchen bei "Disable Firewall Scrub Disables the PF scrubbing option which can sometimes interfere with NFS traffic." zu entfernen.

Seitdem läuft es bei mir auch einwandfrei!

Besten Dank!

-

Kann jemand bitte die Screenshots erneut hochladen? Durch den Wandel zum Netgateforum sind die wohl verloren gegangen. :(

-

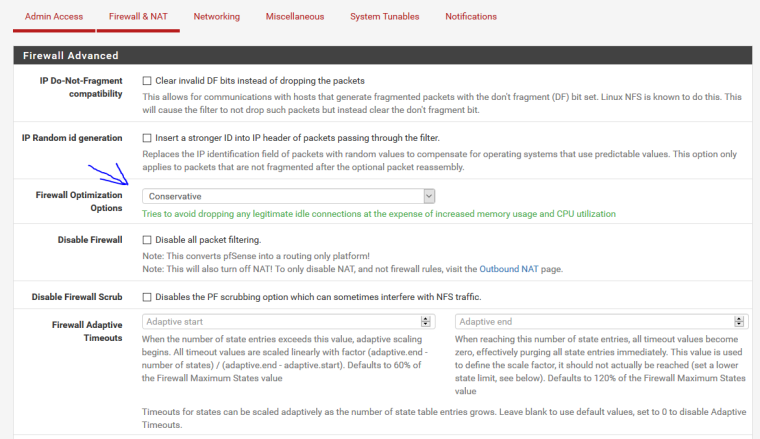

Also ich hab fast das gleiche setup wie OP aber an Stelle der Timeouts habe ich meine Firewall auf Conservative Mode eingestellt. Mit den Timeouts erhöhen hatte ich weiterhin Probleme. Das einzige was geholfen hat, war der Conservative Mode. Ich hatte das irgendwo anders gelesen, weiß aber nicht mehr wo.

Auf jeden Fall funktioniert es bei mir mit den Einstellungen unten:

1. Firewall / NAT / Outbound

Haken bei Static Port nicht vergessen!

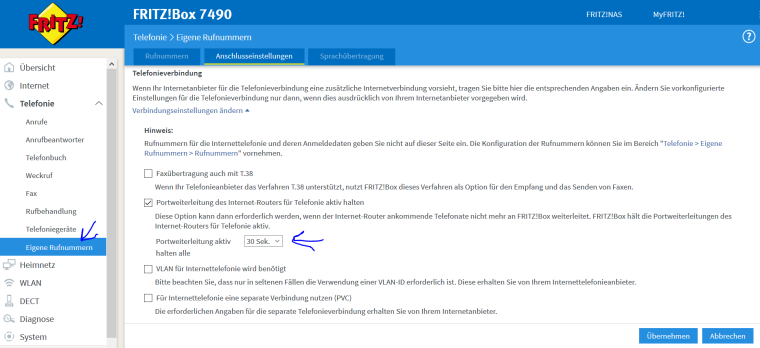

192.168.30.3 ist die IP der Fritzbox. /32 bestimmt, dass die Regel nur auf die IP der FritzBox angewendet wird.2. Fritzbox Telefonie / Eigene Rufnummern / Anschlusseinstellungen

3. System / Advanced / Firewall & NAT

-

@ceofreak

Hallo zusammen, ich habe versucht, die Anleitung bei mir entsprechend umzusetzen. Das Telefon klingelt bei einem Anruf auch. Es findet aber keine Tonübertragung statt. Woran kann das liegen? Meine Fritzbox ist die 7590. Danke für einen Tipp! -

VOIP an einem Anschluß der Telekom läuft problemlos mit pfSense und einer Fritte hinter pfSense.

Die Fritte ist im Modus "IP-Client". Portweiterleitungen auf die Fritte sind nicht erforderlich.LG

-

Danke @Gladius ! Bei mir läuft es jetzt auch. Ich hatte mich in einer IP-Adresse bei den Outbound NAT mappings vertippt...

Muss ich eigentlich die Firewall Optimization Options auf "Conservative" setzen, oder sollte es auch so gehen?