NAT para uma rede remota com open vpn.

-

Tenho assim:

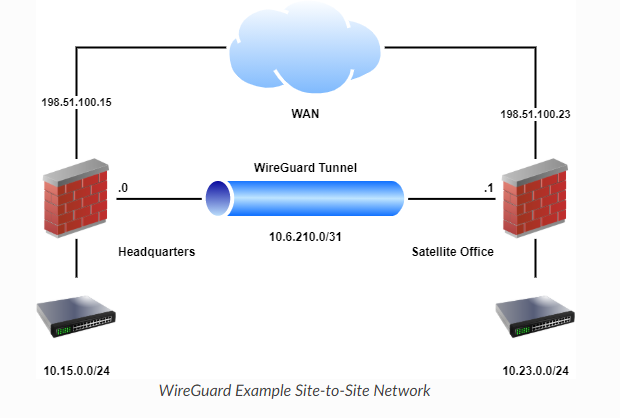

pfsense01 LAN (192.168.1.0/24)–---> tunel vpn site to site (10.8.8.0/30)------> pfsense02 LAN (192.168.0.0/24)

O túnel é fechado via WAN.

Apenas no pfsense01 tenho ip válido na entrada WAN.

podendo fazer NAT direto para qualquer ip na faixa 192.168.1.0/24 certo (funciona normalmente).

eu gostaria de fazer NAT->Port Forward para o pfsense02 no caso para ip 192.168.0.250.

em bruto modo quero entrar via WAN pfsense01 e atigir um ip da LAN do pfsense02 192.168.0.250.

Desde já Agradeço a atenção.

Entendi. Ou você cria rota para chegar no pfsense02, ou você libera no pfsense para acessar via WAN ( com o ip público - se for dinâmico, amarra com um DDNS ).

Abraços

-

Entendi. Ou você cria rota para chegar no pfsense02, ou você libera no pfsense para acessar via WAN ( com o ip público - se for dinâmico, amarra com um DDNS ).

Abraços

Então essa é a questão toda a rede 192.168.0.0 conversa com a 192.168.1.0 e vice versa. Tenho vários acessos ocorrendo entre eles. Não sei se estou certo mais a principio a rota já existe de um para outro pois eles se comunicam normalmente além disso regra do firewall para vpn é totalmente liberada nas duas pontas não tem bloqueios pela lógica se eu fizer um NAT de uma rede que o pfSense conhece ele teria que redirecionar.

-

Entendi. Ou você cria rota para chegar no pfsense02, ou você libera no pfsense para acessar via WAN ( com o ip público - se for dinâmico, amarra com um DDNS ).

Abraços

Então essa é a questão toda a rede 192.168.0.0 conversa com a 192.168.1.0 e vice versa. Tenho vários acessos ocorrendo entre eles. Não sei se estou certo mais a principio a rota já existe de um para outro pois eles se comunicam normalmente além disso regra do firewall para vpn é totalmente liberada nas duas pontas não tem bloqueios pela lógica se eu fizer um NAT de uma rede que o pfSense conhece ele teria que redirecionar.

Ah sim.

Verifique as opções abaixo se estão selecionadas na interface de destino e se há realmente regra para chega no FW.

Reserved Networks

Block private networks and loopback addresses -

Opa essas regras estão desabilitadas mesmo assim não funciona.

-

Me chama que posso ajudar.

Att

-

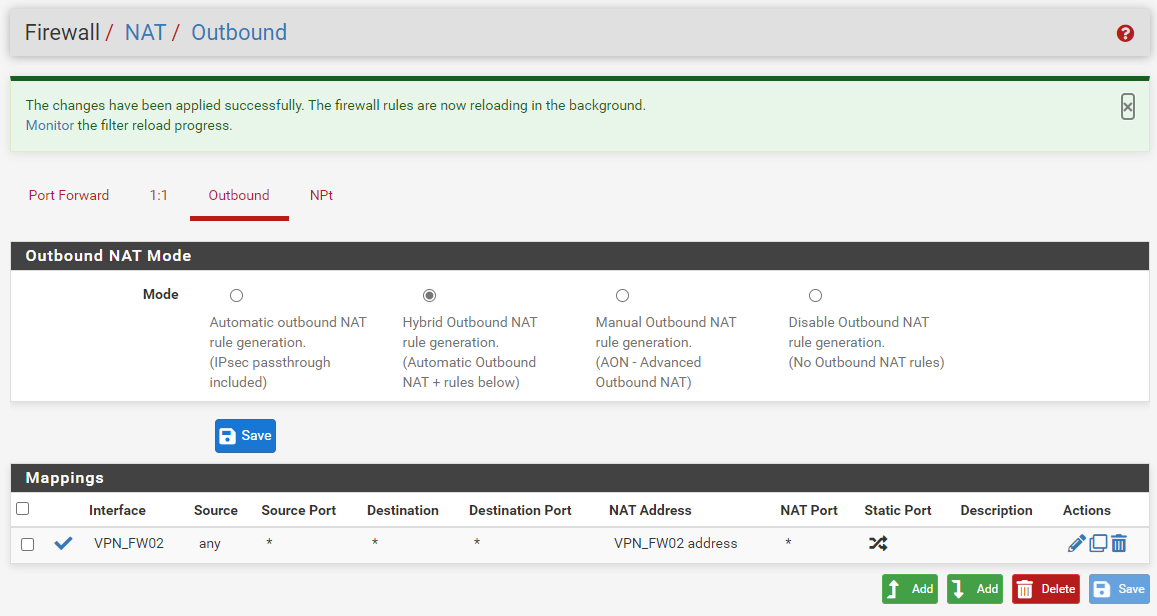

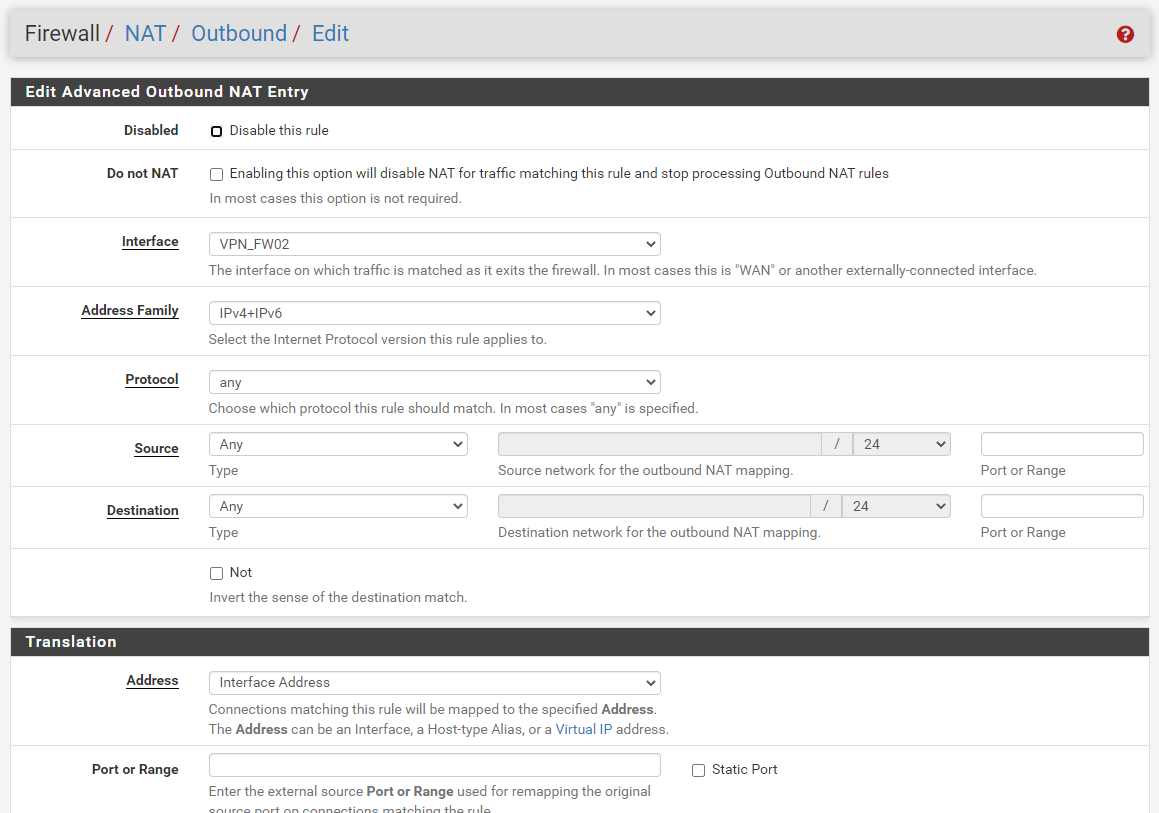

Consegui Resolver

A regra que faltava era em NAT Outbound:

Troquei de Automático para Hibrido e coloquei a seguinte regra:

-

Cara estou com o mesmo problema.

Tipo quando fechamos tuneis site to site ambos os pfsense conhecem as redes certo.

Gostaria de saber porque tem que ser feito uma rota sendo que ela é feita pela propria vpn?minha situação é parecida.

tenho apenas ip fixo em um lado da vpn por isso precisava redirecionar a entrada via esse ip para a outra rede da vpn.

tentei fazer a captura pelo tcpdump porem não achei onde o pacote é descartado.

Agradeço a Desde já a Atenção e Ajuda.

Bom dia galera….

É exatamente isso que eu preciso.

O senário é o mesmo.

-

Tenho assim:

pfsense01 LAN (192.168.1.0/24)–---> tunel vpn site to site (10.8.8.0/30)------> pfsense02 LAN (192.168.0.0/24)

O túnel é fechado via WAN.

Apenas no pfsense01 tenho ip válido na entrada WAN.

podendo fazer NAT direto para qualquer ip na faixa 192.168.1.0/24 certo (funciona normalmente).

eu gostaria de fazer NAT->Port Forward para o pfsense02 no caso para ip 192.168.0.250.

em bruto modo quero entrar via WAN pfsense01 e atigir um ip da LAN do pfsense02 192.168.0.250.

Desde já Agradeço a atenção.

Entendi. Ou você cria rota para chegar no pfsense02, ou você libera no pfsense para acessar via WAN ( com o ip público - se for dinâmico, amarra com um DDNS ).

Abraços

Pelo que estou vendo o amigo tem o mesmo senário que o meu.

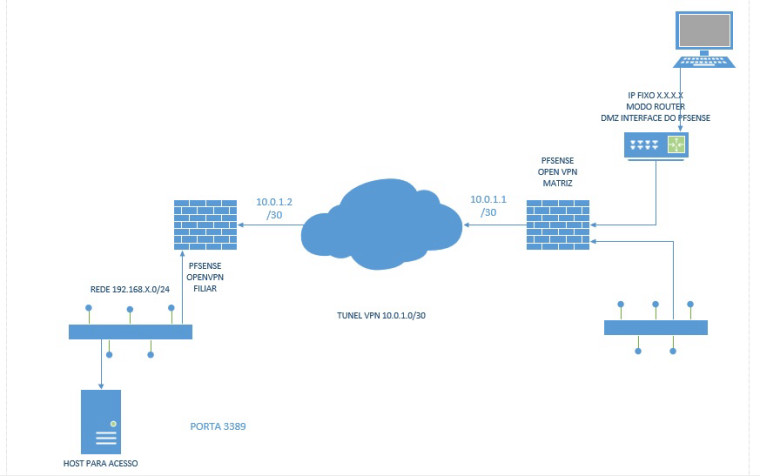

Eu tenho apenas um ip fixo e queria facilitar minha vida e a vida dos parceiros acessando por esse ip fixo para chegar na outra rede. Eu tenho um sistema que está em uma rede onde não tenho ip fixo e colocar DDNS não ficaria muito bom já que estamos nos restruturando.

Estranho que quando subo as vpns site to site todas as redes se falam. Não crio rotas estaticas, o open vpn já faz isso quando digo as redes que ele tem que conhecer quando crio as confs. Filtro tudo e vejo que passa.

O problema é que eu chego na interface wan com o ip, vejo logado mas não tem nada no firewall com relação a blok apenas fechado.

-

@treedark

Boa noite amigos. desculpe eu estava muito ocupado e fiquei sumido.

Vi que o amigo consegui fazer usando NAT OutBound.

Era exatamente o que queria. qual foi a regra que você colocou? -

Oi amigo como vc resolveu ? Pode me ajudar?

-

O que eu fiz no meu cenário, por exemplo a minha rede interna é 192.168.100.0/21 e esta dividida em várias vlans, peguei apenas um pedaço dela 192.168.107.224/27 e configurei a rede que preciso ter acesso em rede do tunel IPv4 Rede(s) local(is)

-

Basicamente o que eu presizo é isso na imagem.

Acho que eu não esteja entendendo o conseito de NAT muito bem dentro do pfsense.!

Entre o modem e o pfsense tenho uma rede 192.168.200.0/30. Não consigo colocar esse modem em modo bridge, nem clonando o MAC da interface dele e setando na wan do pfsense. Eu tenho outro poste aqui no forum perguntando se alguem tem algum bisu sobre o IP fixo de live tim com o TIM empresa. Banda larga mesmo.

Para não ficar criando portforward no modem e no pfsense resolvi dizer que é uma DMZ.

Então, depois que chega no pfsense o resto é tudo ip privado. Acho que é ai o problema.

Com a rede diretamente conectada eu consigo perfeitamente mas com a rede do lado de lá do tunel, eu até vejo o pacote chegando e interface vpn da filial mas não volta e nem mostra se foi dropado. -

@treedark

Meu cenario é o mesmo.

Não consigo nem acessar o pfsense02 pela interface vpn. Pela rede interna eu tenho acesso mas nem um simples portforwarder não chega nem na interface vpn do segundo pfsense. -

Fiz um teste com um modem em bridge, com o pfsense de cara pra rua e mesmo assim não chega.

-

Fala galera, o que funcionou pra mim foram essas regras, no meu caso eu utilizo uma VPN site to site com Wireguard:

https://docs.netgate.com/pfsense/en/latest/recipes/wireguard-s2s.html