Pfsense 2.4.4 openvpn mikrotik v6.43.2

-

@konstanti да, я видел эту тему.. но там была версия 2.4.3 и главное peer-to-peer, а у меня, микротик в роли клиента

Просто странно, что больше полугода работало все, столько версий пережила (и микротик и пфсенс обновлялся)

@pigbrother сейчас сяду, буду проверять.

-

@logdog Дело не в версии

а в том , что могли настройки со стороны PFsense слелеть

в той теме - не peer to peer

а именно site to site

В теме , на которую я ссылался ,я писал команду , как проверить , есть ли маршрут к сети за Microtic

С нее и начните

Если маршрута нет, то его просто надо прописать

И так же проверить таблицу маршрутизации Микротика

Получает ли он маршрут от сервера ? -

в той теме - не peer to peer

а именно site to sitehttps://forum.netgate.com/topic/136306/pfsense-openvpn-mikrotik/3

тут у человека peer to peerВ общем, сейчас выложу свои скрины... нужна помощь

-

@logdog И , если можно

сразу таблицы маршрутизации обоих маршрутизаторов -

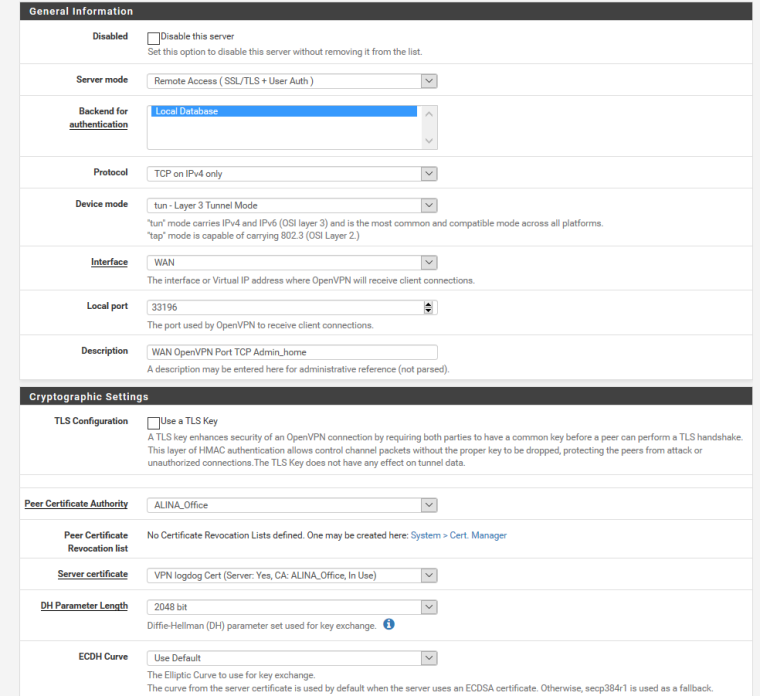

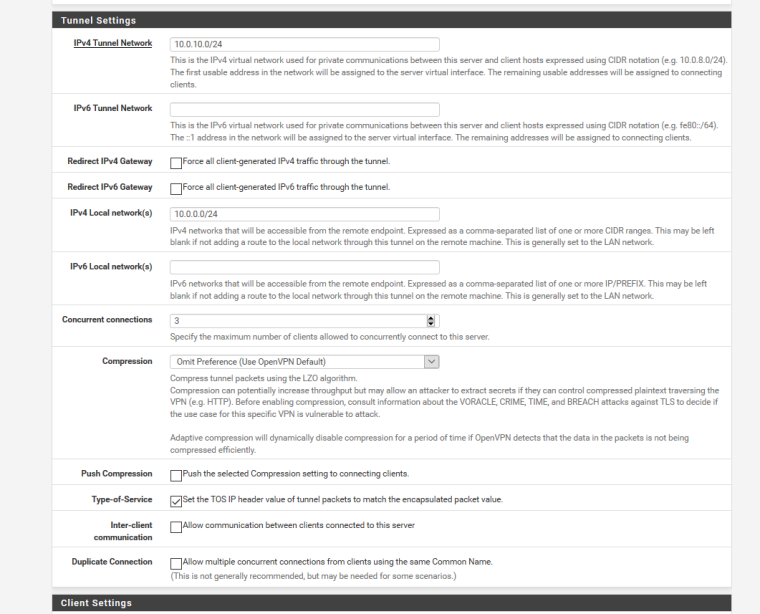

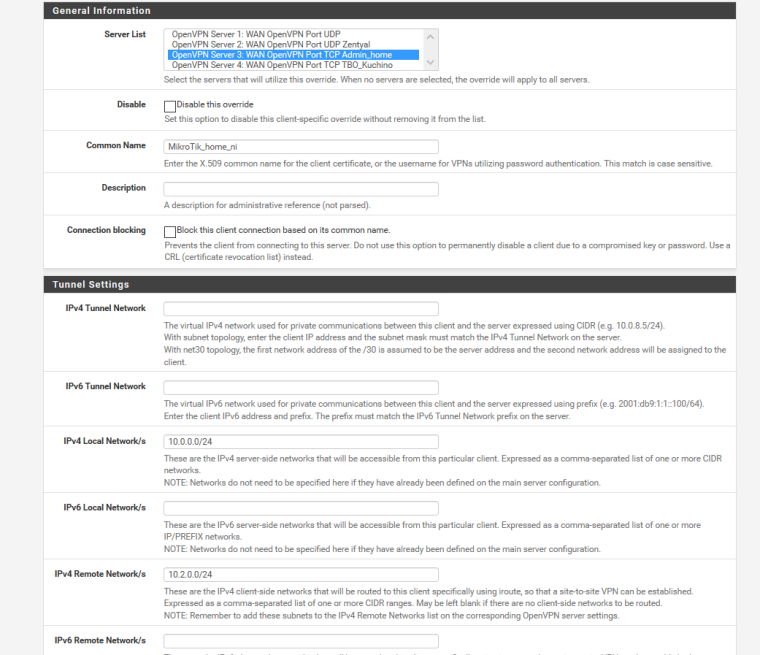

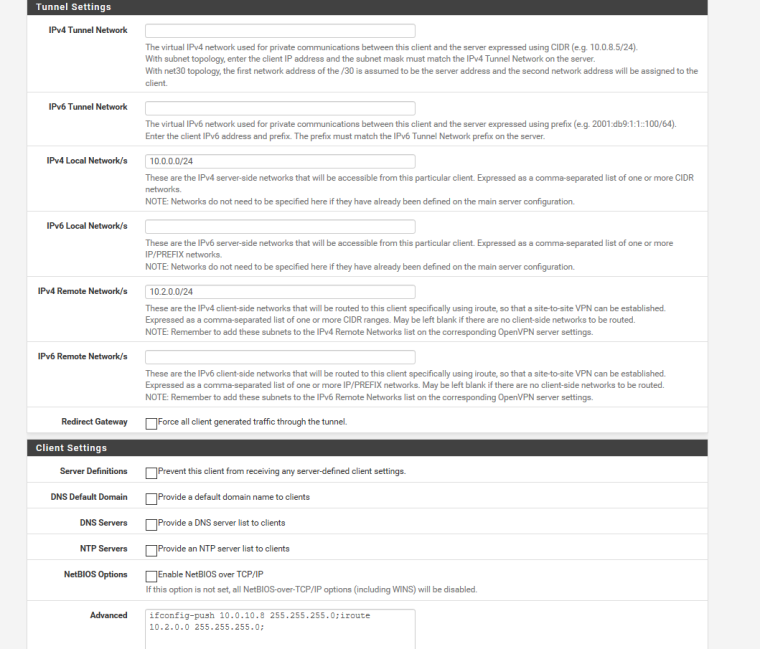

Сеть за pfsense 10.0.0.0/24

pfsense 10.0.0.254

inet

mikrotik 10.2.0.254

Сеть за микротиком 10.2.0.0/24Servers

!

Клиент

Роутинг pf

Роутинг микротик

[admin@MikroTik] > /ip route print detail

Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit

0 ADS dst-address=0.0.0.0/0 gateway=инет gateway-status=инет reachable via ether1 distance=1 scope=30 target-scope=10 vrf-interface=ether11 ADC dst-address=10.2.0.0/24 pref-src=10.2.0.254 gateway=bridge gateway-status=bridge reachable distance=0 scope=10

2 ADC dst-address=инет/24 pref-src=инет gateway=ether1 gateway-status=ether1 reachable distance=0 scope=10

ЗЫ На сервере и на клиенте, route и iroute в версии 2.4.3 у меня не были прописаны.

-

@logdog Может я и ошибаюсь

но я бы клиенту Микротику передавал бы

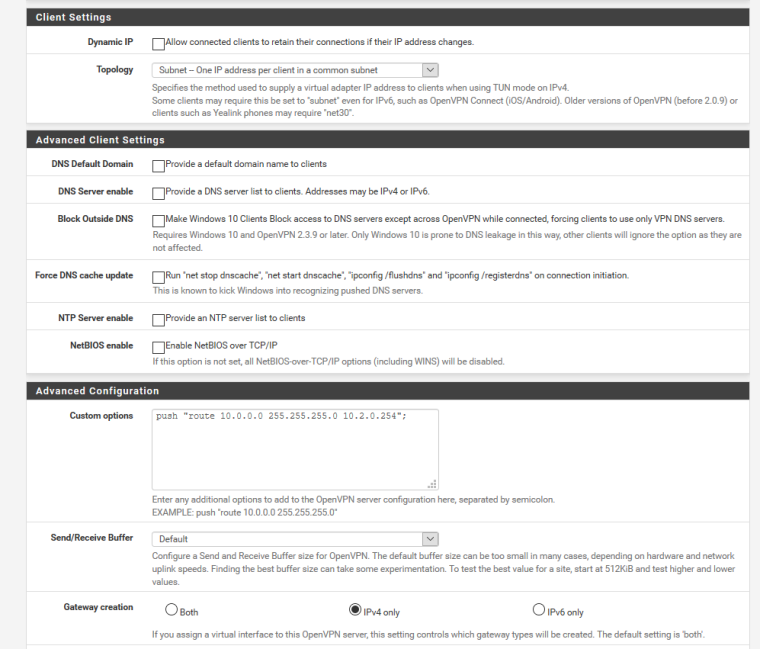

на 10.0.0.0/24 передавал бы роутер 10.0.10.1 (у Вас почему-то указан 10.2.0.254)

а на PFSense

указал бы что для 10.2.0.0/ 24 маршрутизатор 10.0.10.8

если не сложно

покажите вывод команды на PF

netstat -r | grep 10.2.0. -

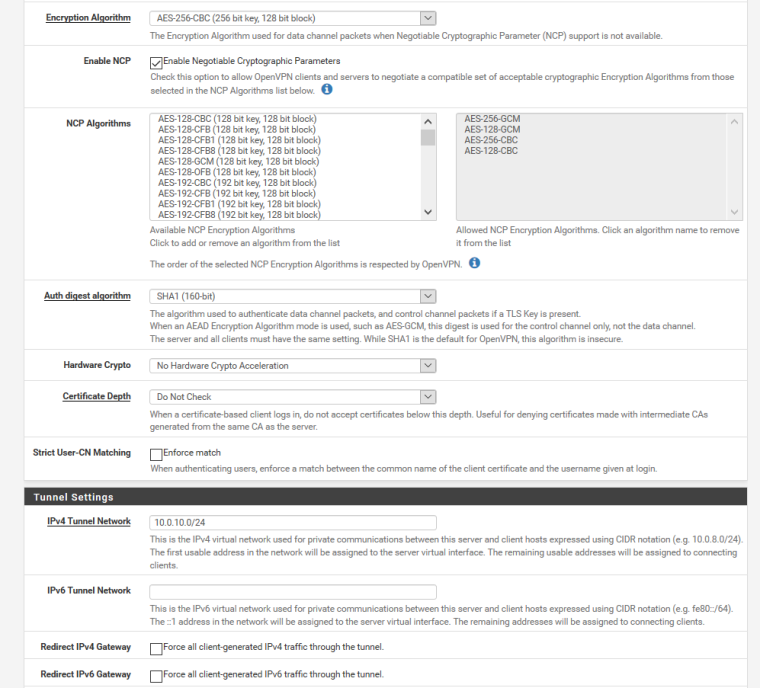

на Servers

push "route 10.0.0.0 255.255.255.0 10.0.10.1";

на Client Specific Overrides

ifconfig-push 10.0.10.8 255.255.255.0;

iroute 10.2.0.0 255.255.255.0 10.0.10.8;Так?

Вывода нету

/root: netstat -r | grep 10.2.0.0

/root: -

@logdog

Так трудно понять

Если не сложно , покажите пож вывод команды

netstat -r | grep 10.2.0. на pfsenseи после всех манипуляций таблицу маршрутизации на Микротик

в обоих случаях , если все настроено верно

Вы должны увидеть , что

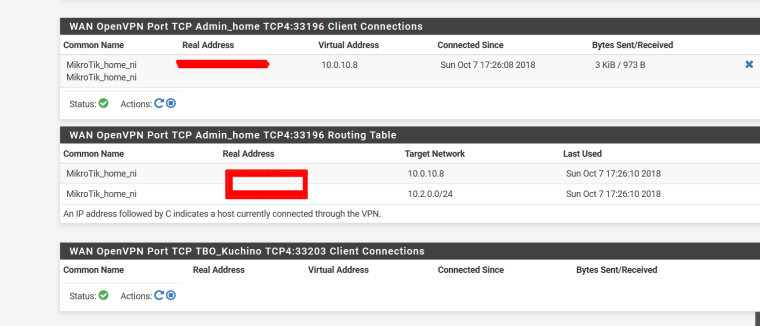

10.2.0 видна через 10.0.10.8

а 10.0.0 видна через 10.0.10.1 -

@konstanti

Вывода нету

/root: netstat -r | grep 10.2.0.0

/root:После обновления на 2.4.4, я этого не вижу.

Буду peer-to-peer пробовать настроить...по крайней мере, сразу виден статус коннект на микротике и траффик идет

и вывод на pf

root: netstat -r | grep 10.2.0.0

10.2.0.0/24 10.0.10.2 UGS ovpns3 -

@logdog

Т е есть маршрут на 10.2.0.0 с Pf ??

судя по выводу

Peer to peer - да , это в настройках самого Openvpn на PF ( не так мы друг друга поняли)

Т е сейчас пошел трафик между сетями ? -

когда поставил peer-to-peer, трафик пошел.

с микротика pf и сетка за ним пингуется

с pf - микротик (10.2.0.254) не пингуетсяВ самом начале темы, имел ввиду, что Remote Access сломали в 2.4.4

-

@logdog

можно увидеть таблицу маршрутизации микротик ? -

@konstanti наоборот ...с микротика все видно ... с pf не видно

Микротик

[admin@MikroTik] > /ip route print detail

Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit

0 ADS dst-address=0.0.0.0/0 gateway=46.39.250.1 gateway-status=46.39.250.1 reachable via ether1 distance=1 scope=30 target-scope=10 vrf-interface=ether11 ADS dst-address=10.0.0.0/24 gateway=10.0.10.1 gateway-status=10.0.10.1 reachable via pfSense distance=1 scope=30 target-scope=10

2 ADC dst-address=10.0.10.0/24 pref-src=10.0.10.2 gateway=pfSense gateway-status=pfSense reachable distance=0 scope=10

3 ADC dst-address=10.2.0.0/24 pref-src=10.2.0.254 gateway=bridge gateway-status=bridge reachable distance=0 scope=10

-

@logdog а tcpdump на opnvns3 интерфейсе pf показывает , что пакеты для 10.2.0.254 уходят в туннель ?

c pf 10.0.10.2 пингуется ?

Мб mikrotik блокирует входящий трафик ?

Все это акутально при условии , что pf знает про 10.2.0

Вы показывали вывод , что знает -

@konstanti tcpdump не смотрел

c pf только 10.0.10.2 и пингуется -

@logdog Посмотрите tcpdump

если пакеты в туннель уходят

То , с высокой долей вероятности , проблема в Микротике -

@konstanti

Packet Capture

19:09:18.492250 IP 10.0.10.1 > 10.2.0.254: ICMP echo request, id 55778, seq 2679, length 64

19:09:19.493250 IP 10.0.10.1 > 10.2.0.254: ICMP echo request, id 55778, seq 2680, length 64

19:09:20.494243 IP 10.0.10.1 > 10.2.0.254: ICMP echo request, id 55778, seq 2681, length 64проблема точно в pf ... это он обновился

-

@logdog

Так пакеты в туннель уходят , значит , PF знает про 10.2.0

Не знаком с Микротиком

Есть у Микротика аналог tcpdump ?

Надо понять , что происходит на Микротике , когда туда приходит пакет

Мб , по аналогии с Iptables запрещен форвардинг пакетов с openvpn интерфейса Микротика дальше ? И его надо разрешить

Мб на микротике запрещен echo reply ?

И еще вопрос -НАТ включен на openvpn интерфейсе PF ?

если да, что будет , если его отключить

и попробовать пинговать Microtik с любого хоста 10.0.0 (не PF)

т е tcpdump показал бы

10.0.0.XXX > 10.2.0.254: ICMP echo request, id 55778, seq 2681, length 64 -

В общем, у кого Server mode = Remote Access (User Auth) работает с микротиком?

На микротике Status: link established вместо Status: Connect

После обновления - это поломали и нужно в багтрекер писать. -

@logdog

Почему Вы делаете User auth?

В вашем случае нужен peer to peer

По-моему , user auth для Road Warriors ( как сервер удаленного доступа)

https://www.netgate.com/docs/pfsense/vpn/openvpn/configuring-a-site-to-site-pki-ssl-openvpn-instance.htmlпосмотрите по этой ссылке настройку OpenVpn между удаленными сетями

Возможно , поможет