Pfsense 2.4.4 openvpn mikrotik v6.43.2

-

@logdog

Так трудно понять

Если не сложно , покажите пож вывод команды

netstat -r | grep 10.2.0. на pfsenseи после всех манипуляций таблицу маршрутизации на Микротик

в обоих случаях , если все настроено верно

Вы должны увидеть , что

10.2.0 видна через 10.0.10.8

а 10.0.0 видна через 10.0.10.1 -

@konstanti

Вывода нету

/root: netstat -r | grep 10.2.0.0

/root:После обновления на 2.4.4, я этого не вижу.

Буду peer-to-peer пробовать настроить...по крайней мере, сразу виден статус коннект на микротике и траффик идет

и вывод на pf

root: netstat -r | grep 10.2.0.0

10.2.0.0/24 10.0.10.2 UGS ovpns3 -

@logdog

Т е есть маршрут на 10.2.0.0 с Pf ??

судя по выводу

Peer to peer - да , это в настройках самого Openvpn на PF ( не так мы друг друга поняли)

Т е сейчас пошел трафик между сетями ? -

когда поставил peer-to-peer, трафик пошел.

с микротика pf и сетка за ним пингуется

с pf - микротик (10.2.0.254) не пингуетсяВ самом начале темы, имел ввиду, что Remote Access сломали в 2.4.4

-

@logdog

можно увидеть таблицу маршрутизации микротик ? -

@konstanti наоборот ...с микротика все видно ... с pf не видно

Микротик

[admin@MikroTik] > /ip route print detail

Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit

0 ADS dst-address=0.0.0.0/0 gateway=46.39.250.1 gateway-status=46.39.250.1 reachable via ether1 distance=1 scope=30 target-scope=10 vrf-interface=ether11 ADS dst-address=10.0.0.0/24 gateway=10.0.10.1 gateway-status=10.0.10.1 reachable via pfSense distance=1 scope=30 target-scope=10

2 ADC dst-address=10.0.10.0/24 pref-src=10.0.10.2 gateway=pfSense gateway-status=pfSense reachable distance=0 scope=10

3 ADC dst-address=10.2.0.0/24 pref-src=10.2.0.254 gateway=bridge gateway-status=bridge reachable distance=0 scope=10

-

@logdog а tcpdump на opnvns3 интерфейсе pf показывает , что пакеты для 10.2.0.254 уходят в туннель ?

c pf 10.0.10.2 пингуется ?

Мб mikrotik блокирует входящий трафик ?

Все это акутально при условии , что pf знает про 10.2.0

Вы показывали вывод , что знает -

@konstanti tcpdump не смотрел

c pf только 10.0.10.2 и пингуется -

@logdog Посмотрите tcpdump

если пакеты в туннель уходят

То , с высокой долей вероятности , проблема в Микротике -

@konstanti

Packet Capture

19:09:18.492250 IP 10.0.10.1 > 10.2.0.254: ICMP echo request, id 55778, seq 2679, length 64

19:09:19.493250 IP 10.0.10.1 > 10.2.0.254: ICMP echo request, id 55778, seq 2680, length 64

19:09:20.494243 IP 10.0.10.1 > 10.2.0.254: ICMP echo request, id 55778, seq 2681, length 64проблема точно в pf ... это он обновился

-

@logdog

Так пакеты в туннель уходят , значит , PF знает про 10.2.0

Не знаком с Микротиком

Есть у Микротика аналог tcpdump ?

Надо понять , что происходит на Микротике , когда туда приходит пакет

Мб , по аналогии с Iptables запрещен форвардинг пакетов с openvpn интерфейса Микротика дальше ? И его надо разрешить

Мб на микротике запрещен echo reply ?

И еще вопрос -НАТ включен на openvpn интерфейсе PF ?

если да, что будет , если его отключить

и попробовать пинговать Microtik с любого хоста 10.0.0 (не PF)

т е tcpdump показал бы

10.0.0.XXX > 10.2.0.254: ICMP echo request, id 55778, seq 2681, length 64 -

В общем, у кого Server mode = Remote Access (User Auth) работает с микротиком?

На микротике Status: link established вместо Status: Connect

После обновления - это поломали и нужно в багтрекер писать. -

@logdog

Почему Вы делаете User auth?

В вашем случае нужен peer to peer

По-моему , user auth для Road Warriors ( как сервер удаленного доступа)

https://www.netgate.com/docs/pfsense/vpn/openvpn/configuring-a-site-to-site-pki-ssl-openvpn-instance.htmlпосмотрите по этой ссылке настройку OpenVpn между удаленными сетями

Возможно , поможет -

@konstanti у меня до 2.4.4 работал Server mode = Remote Access ... почему мне нужно делать peer to peer?

-

@logdog К сожалению , не знаю, как у Вас все было настроено

Но ,по моему скромному мнению,

Peer to peer - это режим для создания site to site Vpn соединений

Remote auth - это режим для удаленного подключения пользователей к офисной сети

Естественно , что в режиме Reemote auth можно настроить соединение сеть-сеть ( но это требует лишних телодвижений )

Если Вы обратите внимание , в режиме PtP появляется поле Remote Network при настройке сервера. Это , как бы , намекает на автоматическое создание маршрута на самом PFsense для удаленной сети

И никакие push route не надо указывать , pf их сам создаст в конфигах сервера

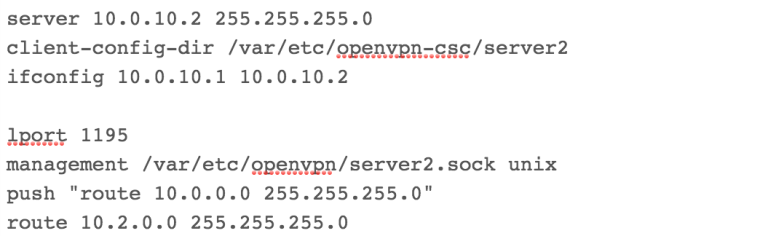

Вот что PF создаст автоматически в Вашем случае

Посмотрите логи на Микротике - возможно , есть какие-то опции , которые ему не нравятся

Версия Openvpn на pfsense OpenVPN 2.4.6

МБ есть какая-то несовместимостьё

Попробуйте заново создать конфигурационный файл для Микротика через PFSense Client Export -

@konstanti said in Pfsense 2.4.4 openvpn mikrotik v6.43.2:

Естественно , что в режиме Reemote auth можно настроить соединение сеть-сеть ( но это требует лишних телодвижений )

Согласен. Но зато при RA можно обойтись одним экземпляром сервера и для RA c user auth и для site-to-site.

@konstanti said in Pfsense 2.4.4 openvpn mikrotik v6.43.2:

Попробуйте заново создать конфигурационный файл для Микротика через PFSense Client Export

Реализация OpenVPN у Микротик убогая и усеченная, конфиг Client Export ей не подсунуть. Хотя, надо признать, работает (работала до обновления) стабильно.стабильно

-

@pigbrother Читаю

что микротик опевпн не поддерживает компрессию

МБ надо в настройках сервера отключить ее , и будет у ТС счастье?Логи надо читать на обеих сторонах , где-то что-то микротику не нравится

-

@konstanti said in Pfsense 2.4.4 openvpn mikrotik v6.43.2:

что микротик опевпн не поддерживает компрессию

Да, не поддерживает, как и HMAC. Не поддерживет и UDP.

Похоже в 2.4.4. изменили дефолтные настройки сжатия с no-compression на то, что видно на скриншоте. Отсюда и могут расти проблемы.

@konstanti said in Pfsense 2.4.4 openvpn mikrotik v6.43.2:

Не знаком с Микротиком

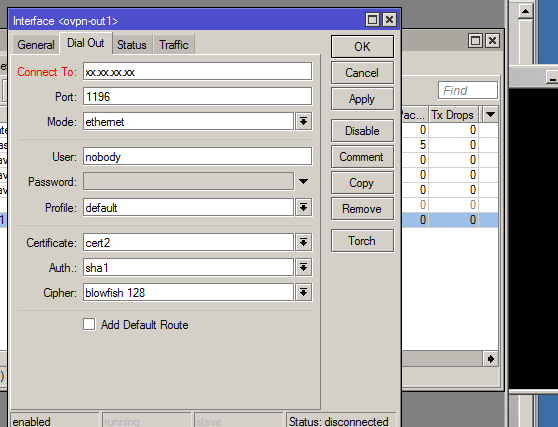

Богатые настройки openvpn Микротик:

Хотя, повторю еще раз - работает крайне стабильно и цепко.

-

@pigbrother Мощно

вот что еще вычитал

Не поддерживается в 6 версии операционной системы:

UDP протокол, т.е. необходимо использовать исключительно TCP!

LZO сжатие

TLS аутентификация

Аутентификация без имени пользователя и пароля -

@konstanti said in Pfsense 2.4.4 openvpn mikrotik v6.43.2:

Аутентификация без имени пользователя и пароля

Это неправда. Он просто не дает оставить пустыми поля User\Password.

Надо просто вписать тудачто угодно, если если сервер без user-auth.