PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO [ RESOLVIDO ]

-

Olá

Amigos estou com alguns problemas com meu pfsense, pesquisei bastante não achei ninguém com o mesmo problema que eu.

Seguinte, o pfsense depois que eu coloco proxy transparente as regras de firewall não funcionam, parece rodar apenas com o proxy, eu desabilitei todas regras de firewall, e mesmo assim navega normal, porem com as regras de politica do proxy

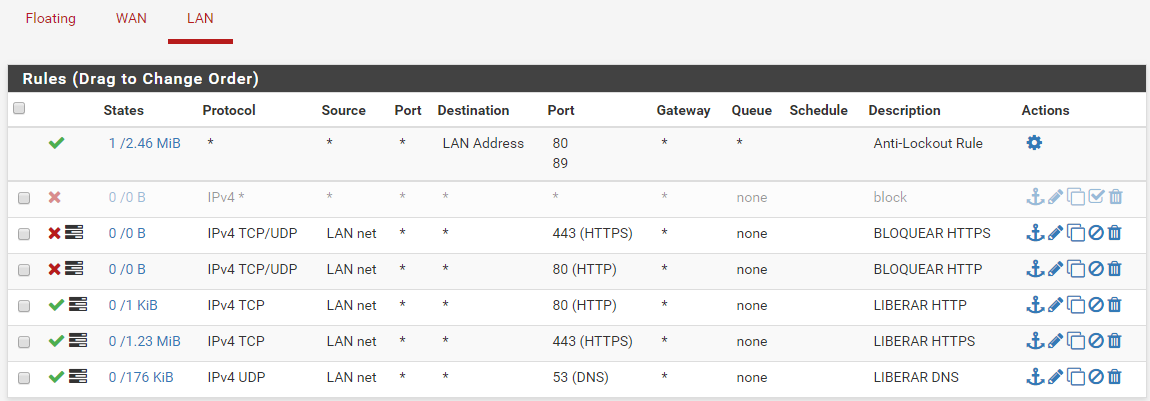

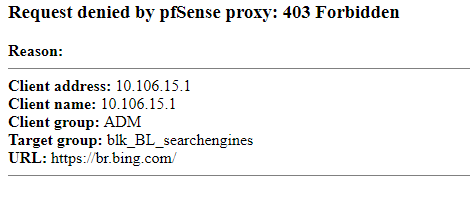

Como mostra a imagem acima perceba que criei 2 regras bloqueando o https e http e mesmo assim navega normalmente nas estações, porem com as regras de firewal ativas, perceba isso na foto abaixo, quando tentei acessar um site bloqueado no grupo, os outros que não são bloqueados acessam normalmente mesmo com https e http bloqueados

Quanto habilito a primeira regra que bloqueia tudo esta que na foto esta desabilitada ele bloqueia sim o acesso.

Mais parece essa ser a unica regra de acesso que ele aceita.

Aguem poderia me dar uma ajuda?

obrigado

-

Alguem poderia me dar uma ajuda?

-

A forma correta de ser trabalhar é não ter as regras nas portas 80 e 443, ou seja, automaticamente estarão bloqueadas. E liberar as portas configuradas no proxy. Assim todo o tráfego será feito somente pelo proxy.

Abra o squid e veja quais são as portas que você tem que liberar, que por padrão é a 3128, não lembro se tem outra. Usei pouco o squid.

-

@obmor said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

A forma correta de ser trabalhar é não ter as regras nas portas 80 e 443, ou seja, automaticamente estarão bloqueadas. E liberar as portas configuradas no proxy. Assim todo o tráfego será feito somente pelo proxy.

Abra o squid e veja quais são as portas que você tem que liberar, que por padrão é a 3128, não lembro se tem outra. Usei pouco o squid.

Muito obrigado pela resposta, só uma duvida qual proxy você usa?

E sobre o problema eu preciso que alguns ips tenham acesso direto seja por firewal ou proxy, se eu habilitar somente a porta 3128 no firewall e o dns como fica?,dns, http e https o proxy que gerencia isso usando a porta 3128?, se eu liberar somente a 3128 no firewall e colocar por exemplo um ip de uma impressora que não pode passar no proxy eu coloco o ip dela no bypass e vai funcionar normal? creio que não pois não vai ter nenhuma regra no firewal liberando o trafego para ela a não ser pelo proxy.

Aguardo e obrigado pela ajuda

-

Estou com o E2Guardian instalado, mas o mesmo esta desabilitado. Então por enquanto estou usando o pfsense apenas como Firewall.

O DNS (53) continua liberado nas regras do firewall normal assim como você deixou (colocaria ela até no topo). Se terá máquinas que acessarão a internet sem passar pelo proxy, então sim, você terá que deixar as portas 80 e 443 no protocolo TCP liberadas no firewall. (pode excluir as duas regras de bloqueio no firewall que você fez)

Sobre o bypass, se forem muitos os IPs, você pode criar uma Alias para estes IPs e colocar apenas o nome do Alias no campo bypass do proxy. Assim, cada IP que você acrescentar na Alias, automaticamente está sendo liberado do proxy.

-

@obmor said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

O DNS (53) continua liberado nas regras do firewall normal assim como você deixou (colocaria ela até no topo). Se terá máquinas que acessarão a internet sem passar pelo proxy, então sim, você terá que deixar as portas 80 e 443 no protocolo TCP liberadas no firewall. (pode excluir as duas regras de bloqueio no firewall que você fez)

Se eu deixar deste jeito só a pessoa setar outro proxy ou direcionar para outro lugar no navegador e ele não vai pegar as regras de proxy entende, e vai navegar normalmente ja que tem regras de firewall liberando isso estou certo? por isso criei essas regras bloqueando o https e criei uma regra acima dela liberando acesso direto para determinados ips, quem não estiver passando pelo proxy vai ser bloqueado se não cair em nenhuma outra regra.

Ai que entrou o problema já que quando fica as duas regras bloqueando o http e https no topo, ninguem deveria navegar mais navega normal.

E não entendi a questão do proxy, se eu criar uma regra de firewall liberando somente a porta do proxy ele vai gerenciar o http, https e dns?

-

Você pode na regra do firewall usar o mesmo alias que usou no bypass no campo source. Assim só eles vão poder usar as portas 80 e 443, e quem não estiver neste alias, não conseguirá usar as portas 80 e 443.

Acredito que navegam porque apesar da regra de bloqueio estar no topo, você tem a regra logo em seguida permitindo. Eu sei que lê-se as regras de cima para baixo e se está bloqueando no topo as próximas não deveriam ser mais válidas, mas com as atualizações pode ter ficado algum bug. Talvez até pelo fato de as duas de bloqueio estarem como TCP/UDP e as duas liberando estão apenas TCP que é o protocolo correto.

O proxy vai gerenciar o tráfego da 80 e 443 através da 3128. A porta 53 do DNS já fica liberado total nas regras do firewall, como você deixou.

-

@obmor said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

Acredito que navegam porque apesar da regra de bloqueio estar no topo, você tem a regra logo em seguida permitindo. Eu sei que lê-se as regras de cima para baixo e se está bloqueando no topo as próximas não deveriam ser mais válidas, mas com as atualizações pode ter ficado algum bug.

O proxy vai gerenciar o tráfego da 80 e 443 através da 3128. A porta 53 do DNS já fica liberado total nas regras do firewall, como você deixou.

Obrigado parece ter sanado minhas duvidas

-

@obmor said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

Você pode na regra do firewall usar o mesmo alias que usou no bypass no campo source. Assim só eles vão poder usar as portas 80 e 443, e quem não estiver neste alias, não conseguirá usar as portas 80 e 443.

Você diz isso sem criar nenhuma regra no firewall liberando o http e https? criando uma duas regras normais uma de http e outra de https e somente colocando em source na regra a alias com os ips bloqueados?

-

Espero que dê certo ai, qualquer coisa só ir perguntando e torcer para alguém mais experiente no ramo comentar e explicar melhor.

Ainda sou iniciante e respondi apenas com base em laboratórios que montei XD e não estou com o squid+squidguard montados para validar o que falei :(

-

@obmor said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

Espero que dê certo ai, qualquer coisa só ir perguntando e torcer para alguém mais experiente no ramo comentar e explicar melhor.

Ainda sou iniciante e respondi apenas com base em laboratórios que montei XD e não estou com o squid+squidguard montados para validar o que falei :(

Entendi, mais muito obrigado pela ajuda, vou fazer mais testes ainda, queria usar o e2guardian, mais não consegui fazer funcionar, quem sabe se eu achar um tutorial melhor por ai consiga, por enquanto é squid e squid guard mesmo.

-

@fabianopolone said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

@obmor said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

Você pode na regra do firewall usar o mesmo alias que usou no bypass no campo source. Assim só eles vão poder usar as portas 80 e 443, e quem não estiver neste alias, não conseguirá usar as portas 80 e 443.

Você diz isso sem criar nenhuma regra no firewall liberando o http e https? criando uma duas regras normais uma de http e outra de https e somente colocando em source na regra a alias com os ips bloqueados?

Você vai criar uma regra para o HTTP e uma regra para o HTTPS com o protocolo TCP. E no source destas regras você vai colocar o alias dos IPs LIBERADOS. Porque se o ip não está lá no alias, automaticamente está bloqueado. Você pode até reduzir para um regra só, criando também um alias para as portas.

-

@obmor said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

@fabianopolone said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

@obmor said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

Você pode na regra do firewall usar o mesmo alias que usou no bypass no campo source. Assim só eles vão poder usar as portas 80 e 443, e quem não estiver neste alias, não conseguirá usar as portas 80 e 443.

Você diz isso sem criar nenhuma regra no firewall liberando o http e https? criando uma duas regras normais uma de http e outra de https e somente colocando em source na regra a alias com os ips bloqueados?

Você vai criar uma regra para o HTTP e uma regra para o HTTPS com o protocolo TCP. E no source destas regras você vai colocar o alias dos IPs LIBERADOS. Porque se o ip não está lá no alias, automaticamente está bloqueado. Você pode até reduzir para um regra só, criando também um alias para as portas.

Entendi, muito obrigado ajudou muito

-

Para instalar o E2Guardian no pfSense 2.4.4 tive que seguir os passos da primeira resposta deste tópico e deu certo no meu caso.

https://forum.netgate.com/topic/136730/aplicar-patch-para-usar-e2guardian-5-em-pfsense-2-4-4/3?fbclid=IwAR1A5Q5_4nqO7m8QelRDd2R2KGmg4yI2uRSs4x3U7hiqnR-DfuvfjSbFwjo

Para a configuração usei este vídeo que mostra as configurações básicas e depois fui só aprimorando:

https://www.youtube.com/watch?v=rHmvAtt5Ybw

Um comentário meu complementando como filtrar o https sem instalar os certificados nas máquinas:

"Você vai precisar gerar o certificado interno para o próprio pfsense. Não vai precisar instalar eles nas máquinas a desvantagem disso é que quando o site https for bloqueado ele não irá mostrar a página de bloqueio do E2G com o motivo de bloqueio, ele só ira exibir um erro de CONNECTION_CLOSED, mas o bloqueio funciona perfeito. Na guia DAEMON, marca lá no final da página o Enable SSL support e escolhe o certificado interno que você criou. E depois lá no Groups, edita o grupo padrão (ou os demais que você tiver) e NÃO deixa marcado a opção "Filter ssl sites forging SSL Certificates (off). E vualá deu certo com a observação citada, mas deu certo XD"

Um detalhe que eu e outras pessoas notaram é que a primeira conexão a um site tem uma certa demora, mas depois que conecta navega de boa. Neste fim de semana comentaram sobre desabilitar o DNS Resolver e habilitar o DNS Forwarder. Ainda vou testar para ver se é isso mesmo.

-

@obmor said in PFSENSE NÃO OBEDECE REGRAS DE FIREWALL COM PROXY TRANSPARENTE E SSL ATIVADO:

Para instalar o E2Guardian no pfSense 2.4.4 tive que seguir os passos da primeira resposta deste tópico e deu certo no meu caso.

https://forum.netgate.com/topic/136730/aplicar-patch-para-usar-e2guardian-5-em-pfsense-2-4-4/3?fbclid=IwAR1A5Q5_4nqO7m8QelRDd2R2KGmg4yI2uRSs4x3U7hiqnR-DfuvfjSbFwjo

Para a configuração usei este vídeo que mostra as configurações básicas e depois fui só aprimorando:

https://www.youtube.com/watch?v=rHmvAtt5Ybw

Um comentário meu complementando como filtrar o https sem instalar os certificados nas máquinas:

"Você vai precisar gerar o certificado interno para o próprio pfsense. Não vai precisar instalar eles nas máquinas a desvantagem disso é que quando o site https for bloqueado ele não irá mostrar a página de bloqueio do E2G com o motivo de bloqueio, ele só ira exibir um erro de CONNECTION_CLOSED, mas o bloqueio funciona perfeito. Na guia DAEMON, marca lá no final da página o Enable SSL support e escolhe o certificado interno que você criou. E depois lá no Groups, edita o grupo padrão (ou os demais que você tiver) e NÃO deixa marcado a opção "Filter ssl sites forging SSL Certificates (off). E vualá deu certo com a observação citada, mas deu certo XD"

Um detalhe que eu e outras pessoas notaram é que a primeira conexão a um site tem uma certa demora, mas depois que conecta navega de boa. Neste fim de semana comentaram sobre desabilitar o DNS Resolver e habilitar o DNS Forwarder. Ainda vou testar para ver se é isso mesmo.

Opa muito obrigado pelas dicas, vou criar um novo topico caso não consiga e vou colocar este como resolvido, mais uma vez muito obrigado.