pfSense (VM) hinter pfSense

-

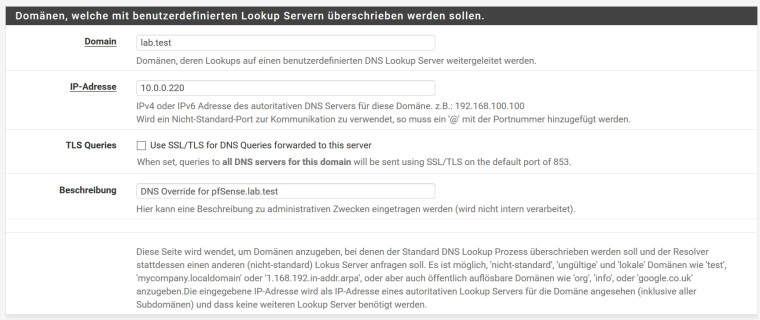

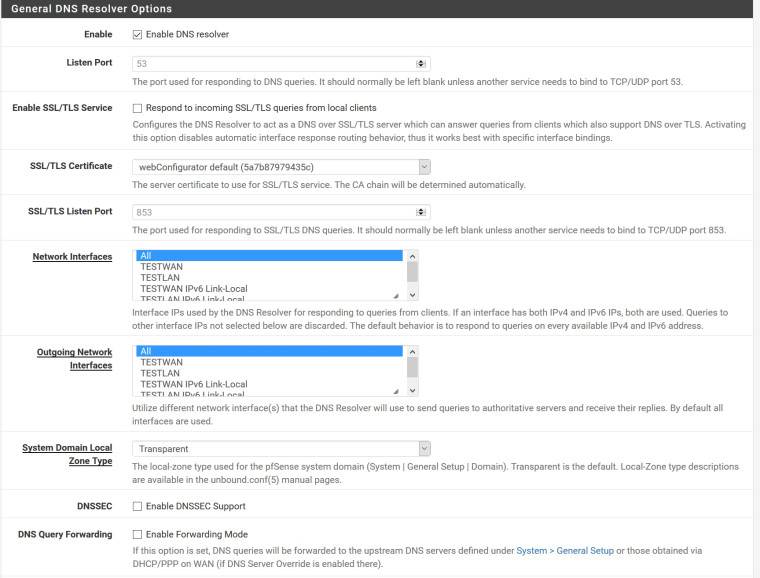

OK wenn du test.net generell auf der zweiten Lab-VM-Sense verwalten willst (bzw. deren unbound die verwalten soll), dann kannst du statt eines Host Overrides von pfsense.test.net auf 10.0.0.220 lieber einen Domain Override von test.net auf 10.0.0.220 machen (musst dann aber sicherstellen, dass DNS, also udp/53 auf dem WAN der zweiten pfSense erlaubt ist sowie unbound auf alle Interfaces lauscht). Dann wird für xyz.test.net immer die zweite pfSense gefragt und diese sollte dann per DHCP und manuell vergebene host overrides im dortigen unbound dann alle Adressen parat haben.

Würde trotzdem eher lab.test oder test.example nehmen ;)

Gruß

-

Klappt nicht! Wenn ich "Domain Override: lab.test" statt "Host Override: pfSense.lab.test" aktiviere, wird kein Name im 10.0.77.0/24 Netz aufgelöst. Mit Host Override nur "pfSense.lab.test.

(Ich habe die Test-Domain wie empfohlen geändert!)pfSense1

pfSense2

Zugriff als Client aus 10.0.0.0/24 auf IP Adresse im Netz 10.0.77.0/24 funktioniert.

-

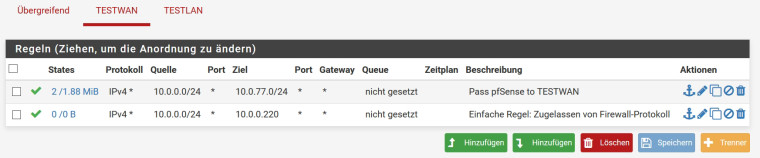

Hast du den DNS-Zugriff auf der 2. pfSense am WAN auch erlaubt?

-

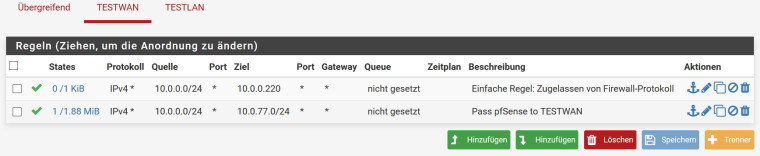

Ich habe auf pfSense2/WAN alles aus 10.0.0.4/24 freigegeben.

-

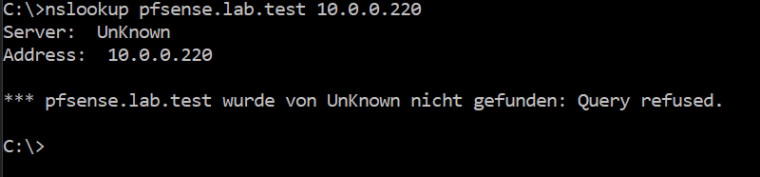

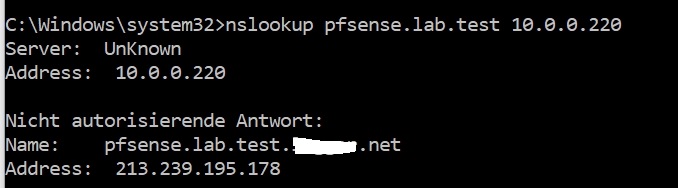

Dann mach mal einen kurzen Test von deinem Client (Windows? Linux?) und frage bspw. pfsense.lab.test direkt von der 10.0.0.220 an.

Windows: > nslookup pfsense.lab.test 10.0.0.220

Linux: > host pfsense.lab.test 10.0.0.220Dann siehst du ja ob du überhaupt eine Antwort bekommst :) Wenn nicht, muss man da an pfs2 oder den Regeln nochmal nachbohren.

-

Komm einfach nicht dahinter ...

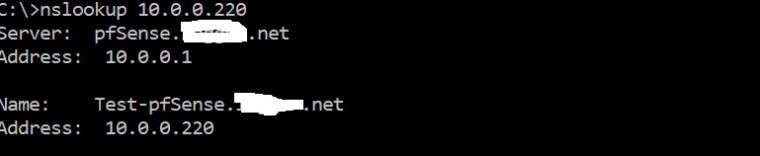

nslookup pfsense.lab.test 10.0.0.220

nslookup 10.0.0.220

FW Rules pfSense2 WAN

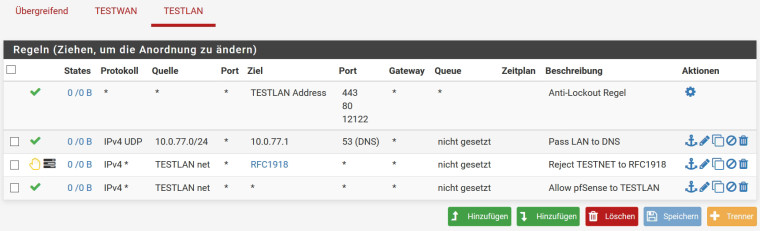

FW Rules pfSense2 LAN

-

Steht im oberen Lookup: query refused!

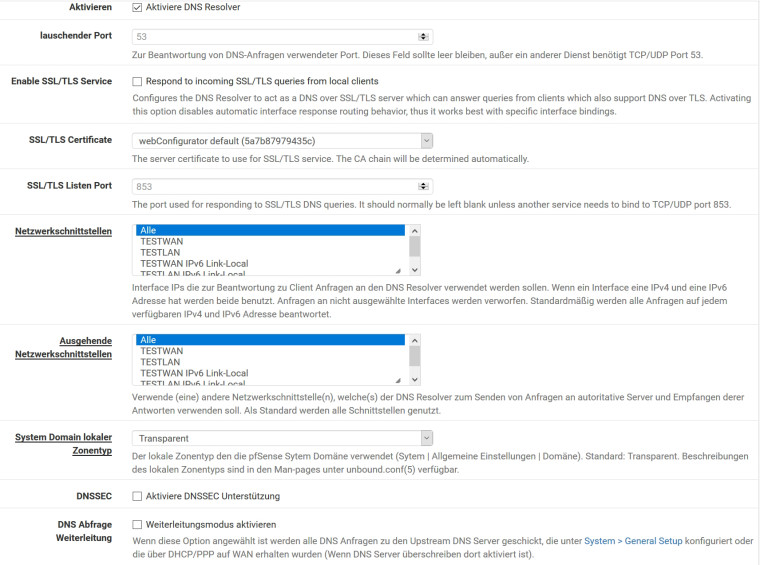

Das heißt dein Unbound auf der zweiten Sense gibt keine Antwort. Unbound mit freigegebenen Netzen konfiguriert?

DNS Resolver / Access List ein Netz (lokal) eingetragen? -

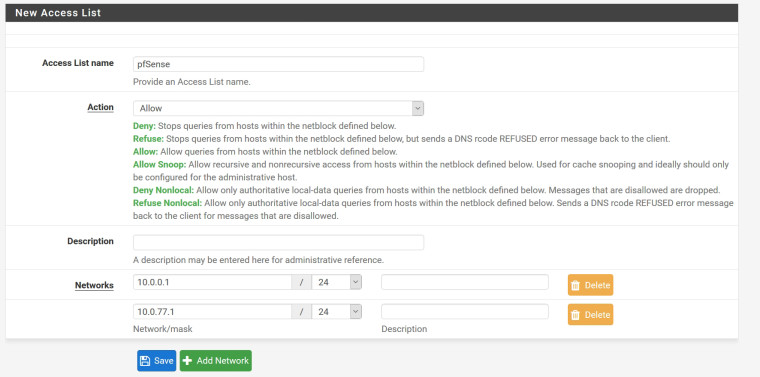

Unter Access List auf pfSense2 ist nicht eingetragen!

Resolver/pfSense2:

-

Dann schau mal in die Resolver Logs ob da was zu sehen ist. Query refused kommt an der Stelle ja nicht von ungefähr :)

Edit: Wenn in Access Lists nichts drin steht, trage mal die beiden Netze auf LAN und WAN testhalber ein :)

-

Ich habe mal beide Netze (10.0.0.0/24 und 10.0.77.0/24) in die Access List auf der pfSense2 eingetragen.

nslookup pfsense.lab.test 10.0.0.220

bringt jetzt folgendes Ergebnis

Das unbound-log zeigt keine Fehler.