Multi OpenVPN Szenario Probleme

-

@ST69 said in Multi OpenVPN Szenario Probleme:

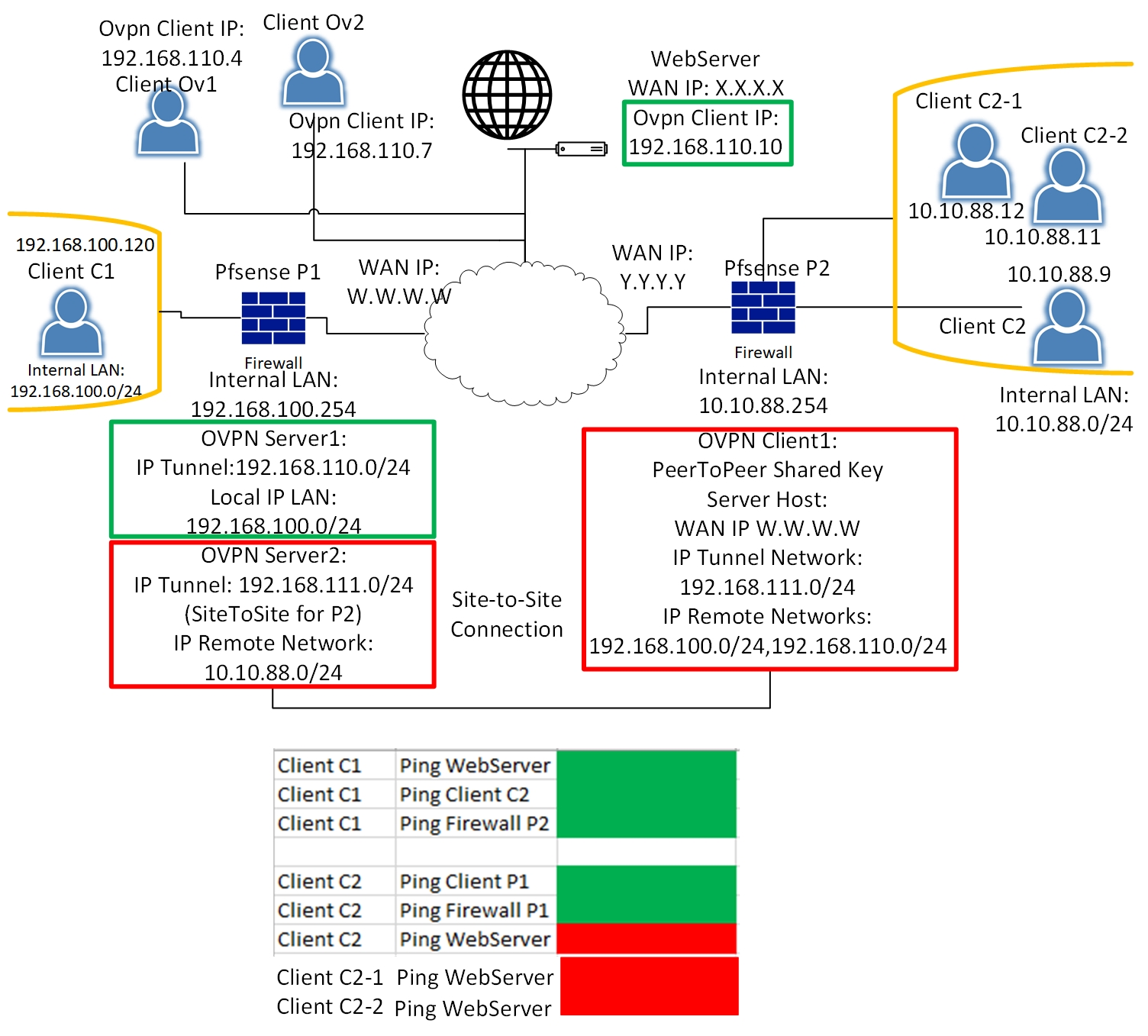

Wenn ich Dich korrekt verstanden habe, muss ich auf der Client Seite das 10.10.88.0/24 mit push "Route 10.10.88.0 255.255.255.0" bekannt geben?

Nein du lässt den IIS sich ja einwählen oder? Also hast du in dem OVPN Server in den er sich einwählt ja definiert, was sein LAN ist mit "IPv4 Local network(s)" - da steht wahrscheinlich nur dein LAN drin, das 192er? Da muss einfach noch mit Komma getrennt die 10.10.88.0/24 mit dazu. Das zumindest meine Vermutung.

-

Hallo,

die Route für das Netz von Site 2 kannst du dem Webserver im CSO mitgeben. Dazu einfach die benötigten Netze im CSO bei "Remote Networks" eintragen. Müsste also so aussehen:

192.168.100.0/24,10.10.88.0/24Eventuell musst du auch die Firewall-Regeln aktualisieren. Am LAN auf Site 2 ist es vermutlich erlaubt, aber auch am Interface der Site-to-Site auf Site 1.

-

Hallo ihr beiden,

danke für euer schnelles Feedback.

Ich habe auf dem Standort 1 bei der CSO für den Webserver die lokalen IP Netze entsprechend geändert:

192.168.100.0/24, 10.10.88.0/24Leider klappt es noch immer nicht.

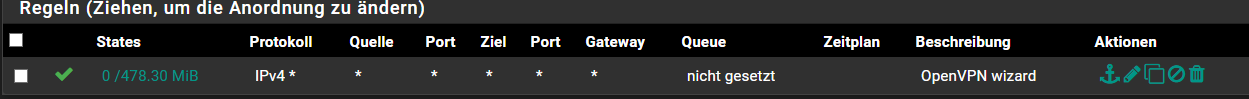

Bei den Firewall Regeln hat mir der OpenVPN Wizard damals eine Regel erstellt, bei der alles erlaubt ist.

Die habe ich bisher auch nicht angefasst.

Ich habe noch Schwierigkeiten das ganze richtig zu verstehen.

Muss nicht der Firewall am Standort 2 das Tunnel Netz bekannt gemacht werden und dann sollte es klappen?

Die Firewall P2 kennt das Tunnel Netz von P1 gar nicht. Wie soll sie dann den Traffic dahin leiten können?

Das kommt von der P1. Da müsste vielleicht noch eine Route drin zu sehen sein 10.10.88.0/24 Gateway 192.168.110.2?Vermutlich reicht da mein Netzwerk Wissen nicht für aus.

Danke

LG Stefan -

Du hast aber im Screenshot der Standort 2 Routen bereits das 192.168.110.0/24 mit drinstehen? Also pushst du doch bereits beide Routen von LAN und dem Netz des eingewählten Webservers oder nicht?

-

@ST69 said in Multi OpenVPN Szenario Probleme:

Muss nicht der Firewall am Standort 2 das Tunnel Netz bekannt gemacht werden und dann sollte es klappen?

Deinem ersten Posting nach wäre das bereits geschehen. Demnach hast du ja das Netz 192.168.110.0/24 beim Site-to-Site Client auf Site 2 eingetragen. Allerdings sehe ich auch keine Route.

Demnach dürften aber auch Clients von Site 1 nicht auf Hosts auf Site 2 zugreifen können, was ja nach deiner Aussage geht.Der Screenshot zeigt doch die Routen vom Server, Site 1!

Hast du für den Site-to-Site Instanzen Interfaces zugewiesen, auf beiden Seiten. Hier gibt es zwar Meinungen wonach das nicht nötig wäre, ich würde es aber nie ohne einrichten.

-

Ich würde da auch gerne mal jetzt von

- P1

- P2

- und vom eingewählten Webserver

die Routen gerne sehen :)

-

Ok,

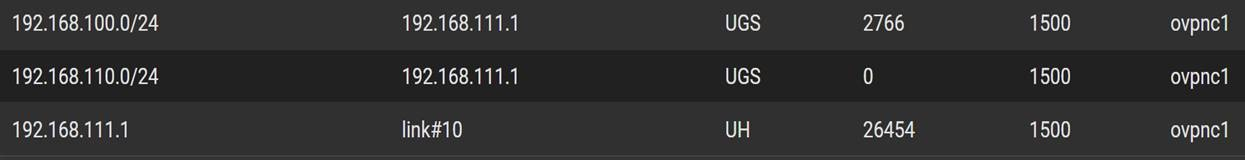

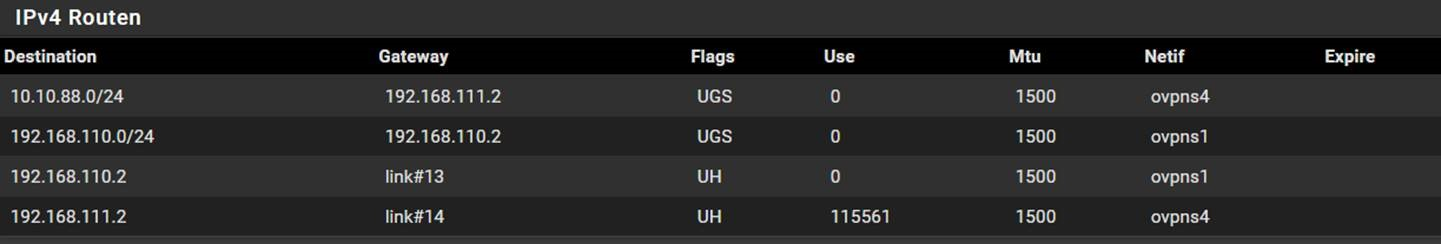

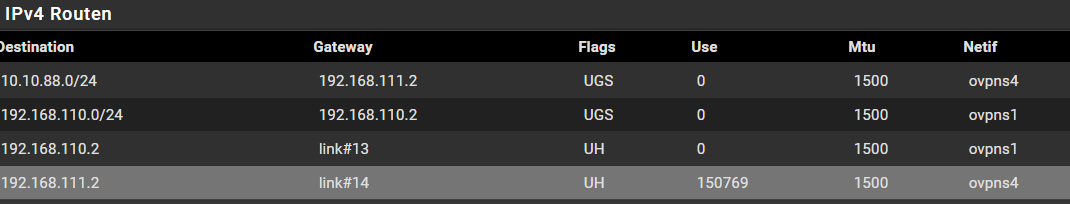

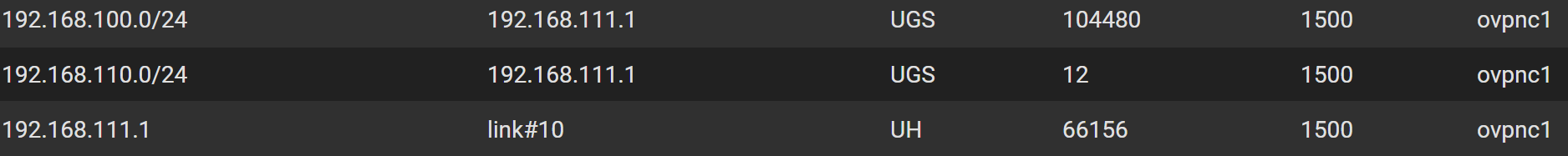

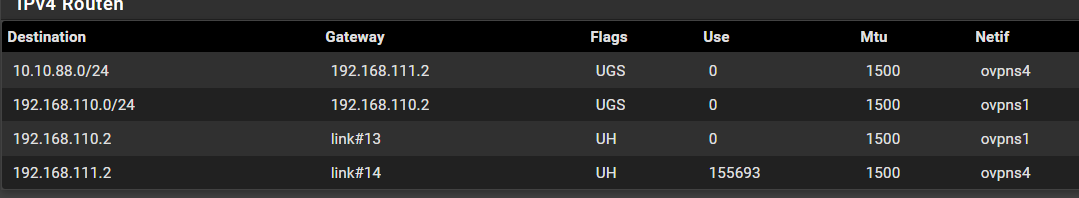

hier die Routen vom Standort 2: (site to site client)

In diesen Client Einstellungen ist keine route "push...." definiert.hier die Routen vom Standort 1:

Das ist der OpenVPN Server für die Clients vom Tunnel Netz wo auch der Webserver Client steht. Und der OpenVPN Server für die Site To Site Verbindung.

Dort ist auch nichts per push "Route.... " definiert.

Lediglich das entfernte IP Netzwerk 10.10.88.0/24.

Ich kann aus dem internen LAN von Standort 1 auch das Webinterface der PFsense vom Standort 2 erreichen.

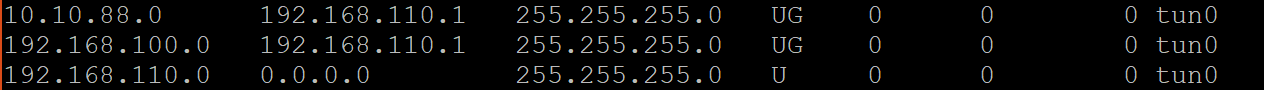

Damit versuche ich dann auch den Webserver 192.168.110.10 an zu pingen.Hier die Routen des Webservers:

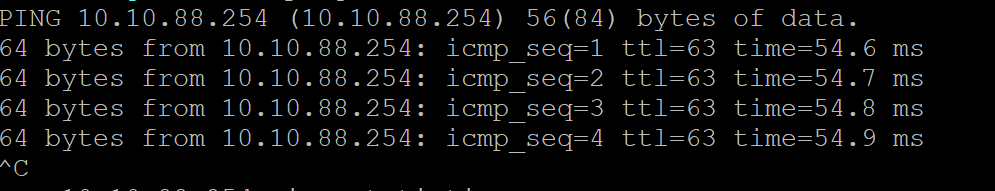

Komischerweise klappt das hier:

Das ist die PFsense an Standort2 !!

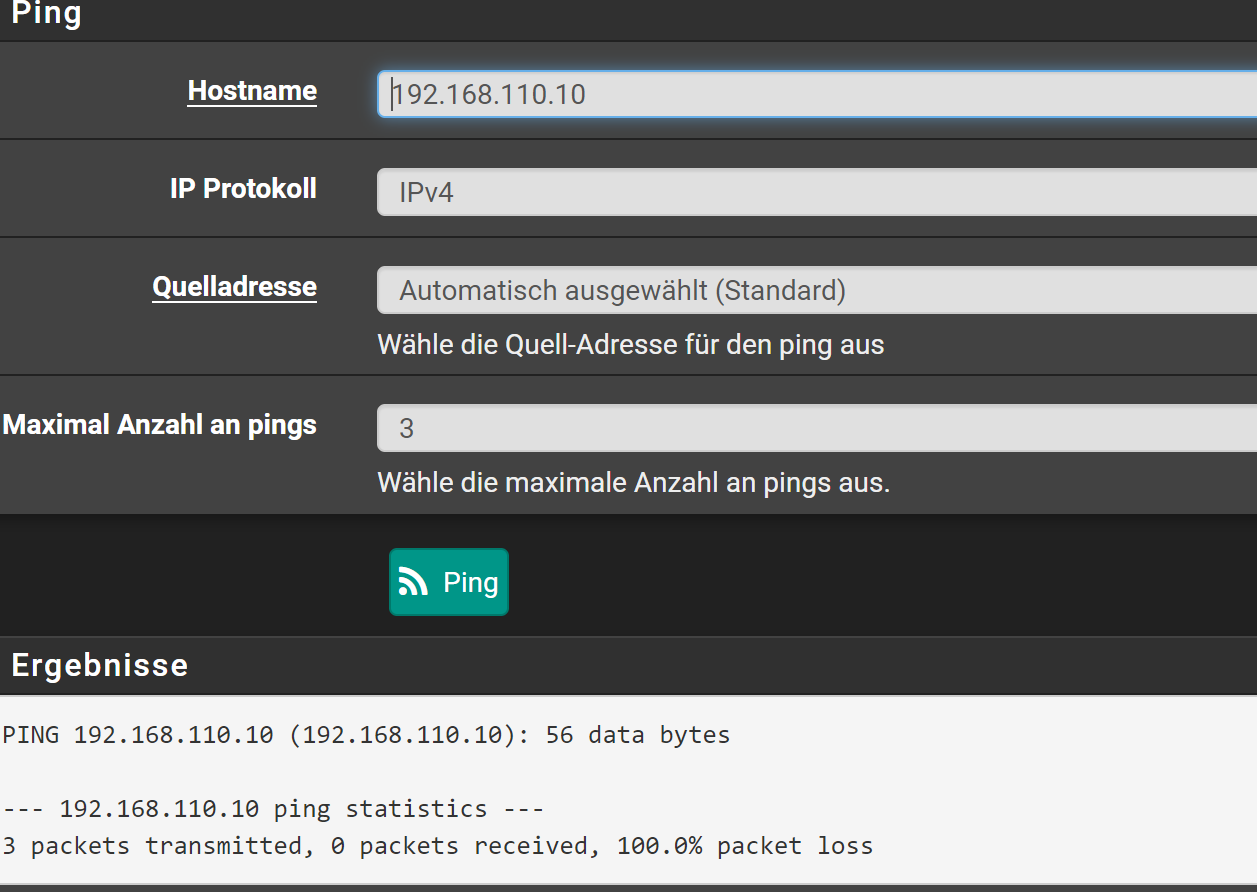

Nur von der PFsense aus klappt das nicht zurück (webinterface):

Ich bin etwas verwirrt ;)

So bleibt dann noch ein Firewall Problem im Standort2 auf der PFsense über?LG Stefan

-

Kann der Webserver denn schon die 10.10.88.254 anpingen? Ist das der "komischerweise" Screenshot? Das wäre ja schonmal fein. Kann er auch einen normalen PC von .88.x anpingen?

Ich denke mal beide Ps P1 und P2 haben auf dem OVPN any any Regeln drin die alles erlauben?

-

Ja, der Webserver (ist doch Linux, da hatte ich mich vertan.) kann die 10.10.88.254 anpingen. Andere Clients in dem Netz kann ich zur Zeit nicht testen, da sind alle Rechner jetzt leider schon aus. Das könnte ich erst heute Abend/ morgen früh wieder machen.

Und ja, PS1 und PS2 haben any any Regeln drin, die alles erlauben.

Ich hatte noch mal Testweise ein eigenes Interface auf der P1 für die Site To Site Verbindung angelegt. Das hat aber auch keine Änderung gebracht. Habe es wieder entfernt und die Dienste neu gestartet. Der Ping zum Webserver klappt nicht. Zurück zur P2 klappt er.LG Stefan

-

Wie sieht's denn mit den Firewall Regeln am Webserver aus? Erlauben die den Zugriff?

Die VPN Client von Site 1 sind im selben Subnetz, doch die Site 2 ist in einem anderen, was standardmäßig nicht erlaubt ist.

-

Hmm da bin ich überfragt. Da müsste ich noch mal unseren "Linux Menschen" kontaktieren.

Leider ist der nur sporadisch erreichbar, so dass ich nicht weiß, wann er mir antwortet. Aber das mache ich gleich mal.Danke erstmal, das könnte die Lösung sein. Ich melde mich wieder.

LG Stefan -

Der Zugriff vom Client C1 funktioniert ja? Standardmäßig würde dieser nämlich auch geblockt werden, aber möglicherweise wurde dafür bereits eine Regel eingerichtet.

Ein Test, den du noch machen könntest, wäre auf den pfSensen ein Packet Capture an den beteiligten Interfaces während eines Zugriffversuchs. Interssant wäre es auf Site 1 am OpenVPN.

Gehen hier die Requests Richtung Webserver, jedoch siehst du keine Responses, sollte es am Webserver selbst liegen.Grüße

-

Ja, der Zugriff von C1 klappt einwandfrei. Jetzt erinnere ich mich auch wieder.

Derjenige, der den Linux Server eingerichtet hat, hat dafür gesorgt, dass nur aus dem Tunnel Netz vom ersten Standort zugegriffen werden kann. Der zweite Standort kam später dazu.

Ich habe ihn schon angeschrieben und um Änderung gebeten.

Sobald der sich meldet und das geändert hat, wird es hoffentlich funktionieren.

Dann gebe ich sofort ein Update.

Geholfen hat auf jeden Fall euer Rat mit der ClientSideOverride Änderung.

Da wäre ich im Leben nicht drauf gekommen. Seit dem ist das LAN Netz vom zweiten Standort auch im Routing vom Webserver aufgetaucht.

Dafür schon mal vielen Dank an euch zwei :)

Ich bin zwar auch ab Montag im Urlaub, aber gebe noch Bescheid, wenn das geklappt hat.

Vielen Dank

LG Stefan -

Ich bin gespannt, aber auch ab Donnerstag im Sommer-Ruhezustand für 3 Wochen :D

-

Hallo,

hier ist der (in der Tat nicht so akive Linux-Admin ^^)

Ich kann mir von Seiten des Ubuntu Servers das Kommunikationsverhalten nicht erklaeren. Der Server ist fuer alle internen Netze offen, lediglich eine Hardware firewall haelt alles ausser http & ssh von aussen ab.

Der server hat server keiner lei interne firewall

root@servername ~ # ufw status Status: inactiveroot@servername ~ # iptables --list Chain INPUT (policy ACCEPT) target prot opt source destination Chain FORWARD (policy ACCEPT) target prot opt source destination Chain OUTPUT (policy ACCEPT) target prot opt source destinationUeber die cliend IP des VPN's sollte der Server also auf allen Ports erreichbar sein:

root@servername ~ # ifconfig tun0: flags=4305<UP,POINTOPOINT,RUNNING,NOARP,MULTICAST> mtu 1500 inet 192.168.110.10 netmask 255.255.255.0 destination 192.168.110.10 .....root@servername ~ # netstat -tulpen Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State User Inode PID/Program name tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 0 35653 1657/nginx: worker tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 0 24990 1043/sshd tcp 0 0 0.0.0.0:443 0.0.0.0:* LISTEN 0 35654 1657/nginx: worker tcp 0 0 0.0.0.0:3306 0.0.0.0:* LISTEN 111 23573 952/mysqld udp 0 0 0.0.0.0:1194 0.0.0.0:* 0 4120425 1011/openvpnIch selber wiederum haben leider nur Zugriff auf den Server selber und hatte ehr an ein routing Problem gedacht, aber darueber wurde ja im vorherigem Thread schon gesprochen. Ich habe ein Alert auf den Thread eingestellet und werde zuegig antworten wenn jemand eine Idee oder Frage zu dem Thema hat :-)

Gruesse

xuedi -

Hallo,

interessant wären die Ergebnisse der bereits oben angesprochenen Packet Capture auf den OpenVPN Interfaces auf der pfSense 1.

Zuvor sollten aber den beiden OpenVPN-Instanzen Interfaces zugewiesen werden, damit man die Sache auf jeder VPN getrennt untersuchen kann. Ich würde das ganze ohnehin nicht ohne konfigurieren.Grüße

-

Moin,

sorry, dass ich mich jetzt erst melde, aber wir hatten hier richtig Land unter im Büro.Das Problem ist tatsächlich gelöst.

Auf dem Linux Server war alles ok.

Die Route zum 10.10.88.0/24 er Netz war ja gesetzt durch die Client seitige Überschreibung (danke noch mal für die Tipps!!)

Auf einem anderen Windows Web Server musste ich diese Route per Hand hinzufügen.

Nun klappt alles wie geschmiert.

Die PFsense ist wirklich klasse. Genau so wie ihr hier im Forum.Danke noch mal für die Hilfe.

Das Thema ist damit gelöst.LG Stefan