Chiarimento DMZ

-

è sempre consigliabile aggiornare all'ultima release stabile.

sotto il menu Diagnostic c'e' Factory defaults

disattivando la vpn credo che le rotte comunque rimangano e l'unico modo è quella di cancellarla proprio ma ti conviene resettare e aggiornare -

ho fatto il reset e aggiornato, ho configurato lan e dmz senza vpn ed ha funzionato tutto al primo colpo.

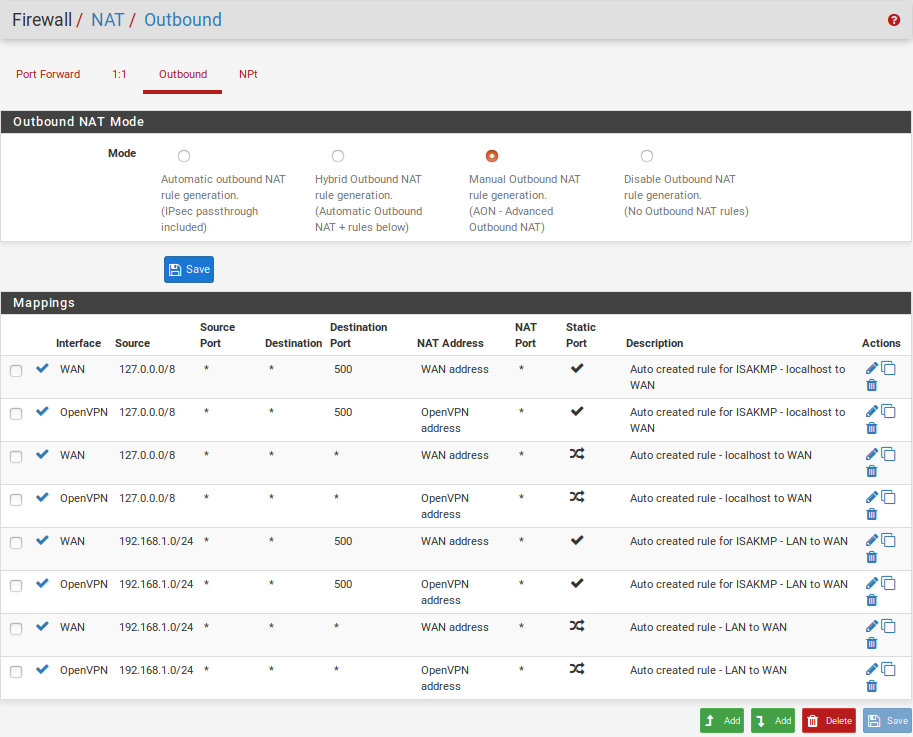

Però solo ora mi sono ricordato che quando avevo configurato la VPN avevo messo mano anche in Firewall/NAT/Outbound

(allego uno screenshot non mio, per farti capire), infatti solo con la lan è presente l'ip Wan address, io non ho controllato prima, ma sicuramente con la DMZ sicuramente era presente un'altra Wan address con il relativo ip da configurare, quindi come dicevi tu anche disattivando la VPN restavano delle rotte...

Ora sono senza VPN, domani credo di configurare la VPN e ti faccio sapere.

-

ok, adesso che funziona fatti un backup della configurazione da diagnostic / backup and restore

così se succede qualcosa puoi ripristinare ad uno stato funzionante -

This post is deleted! -

@kiokoman Una spiegazione sulla DMZ. Nella spiegazione che dai la DMZ protegge la LAN e non il server, esatto? Ad esempio nell' albergo dove lavoro il gestionale è su un server tutto suo, se il server subisce un attacco il server è morto ma i pc dell'ufficio sono salvi?

Immagino di non aver campito una mazza perché mi sembra un controsenso.... -

la dmz è solo un'altra rete

i server che offrono servizi verso il web sono esposti ad attacchi esterni e quindi sono i primi ad essere violati. spostando il server su un'altra rete impedisci che anche la lan sia esposta e quindi violata.

non puoi violare una lan dietro ad un firewall, devi per forza sfruttare un servizio esposto per compromettere un pc.

ecco perchè esistono i trojan che come insegna la storia aprono un accesso dall'interno

quindi diventa vero anche il contrario, se la tua lan viene compromessa perchè hai involontariamente scaricato un trojan o hai aperto una email che non dovevi, questo potrebbe impedire di violare il server che si trova in un altra rete e ancora protetto da un firewall -

@kiokoman confermo che sei meglio di google. Grazia

-

@kiokoman

quello che mancava era proprio la configurazione in Firewall/NAT/Outbund sull'interfacia Wan address della DMZ, ora funziona tutto....

adesso provo a smanettare sulle regole, in DMZ vorrei mettere anche la PS4 di mio figlio perchè gioca sempre online, strada facendo quando ho difficoltà replico a questo post.A proposito di regole, c'è un'ordine preciso per gestirle in modo corretto nella sezione Firewall/Rulse?

Mi spiego meglio, in cima vanno sempre quelle che "permettono" e a seguire quelle che "bloccano"? -

le regole vengono anallizzate dalla prima in alto in discesa verso il basso, la prima regola che corrisponde al traffico viene applicata e le successive ignorate. dipende quindi dalla situazione, non necessariamente il blocco va messo per forza alla fine

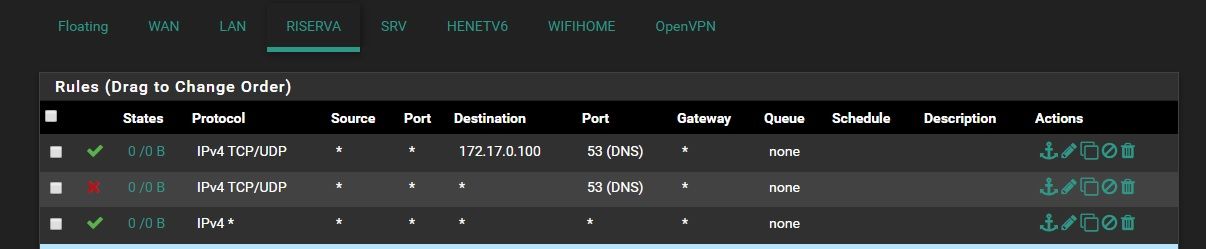

prendiamo ad esempio queste regole che ho messo ad esempio

con la prima permetto all'interfaccia RISERVA di usare il dns server fornito dal mio server

con la seconda impedisco a qualsiasi pc dell'interfaccia RISERVA di utilizzare qualsiasi altro server dns che non sia il mio

con la terza regola permetto ai pc di andare dove vogliono

il risultato è che possono andare dove vogliono purchè usino il mio server dns per risolvere i nomi di dominio

in questo specifico caso sono costretto a mettere il blocco dns prima del "permetti tutto" altrimenti non avrebbe alcun effetto / non verrebbe mai applicato. -

@kiokoman

ok grazie ancora per l'esempio

siccome ho anche il WiFi quindi se parliamo di sicurezza è bene metterlo in DMZ, sfruttare l'altra interfaccia OPT2 oppure lasciare tutto sulla Lan?

Per ogni segmento di rete (OPT1, OPT2, LAN) posso usare un solo switch per sismistare il traffico ai relativi host,

oppure devo usare nell'eventualita uno switch per ogni segmento di rete?

Nello screeshot di sopra relativo al mio log sull'interfaccia Wan l'ip del campo souce corrisponde ad un eventuale "attacco"?

Cosa si intende per Alias IP? -

per il tuo wifi non è necessario metterlo in un altra rete, lo si fa per il wifi guest per eventuali "ospiti" esterni con un ssid o un access point dedicato per loro.

per smistare le reti si puo' usare un solo switch sfruttando le vlan ma lo switch deve essere managed/smart managed in grado di supportare le vlan, non lo fai con gli switch "casalinghi" unmanaged.

relativamente al tuo log, si, quel 77.247.* sta sicuramente scansionando il tuo sistema in cerca di servizi in esecuzione. se cerchi in internet quelle porte scoprirai che 5060 si usa per il voip e 23 per i server telnet ad esempio.

Sia ben chiaro che non è necessario diventare paranoici adesso perchè li vedi, sarai probabilmente rimasto una vita senza pfsense e senza che succeda mai niente e giornamente si arriva a vederne centinaia o migliaia di quei tentativi. se non si hanno servizi esposti verso internet un firewall come pfSense a casa diventa più un esercizio che una necessità, pfsense non ti può salvare da virus che potresti scaricare da torrent o da siti malevoli.

IP Alias, se intendi Firewall / Aliases / IP

serve per associare un nome ad una lista, se ad esempio voglio bloccare 10 indirizzi IP li metto in una lista e poi creo una sola regola di blocco con l'alias dentro anzichè fare 10 regole separate -

@kiokoman

Grazie ancora e complimenti per le spiegazioni, giusto per capire, se viene compromessa la sicurezza del wifi, il malintenzionato non riesce vedere i pc in lan?

Quindi se qualcuno buca la rete wifi può solo navigare? -

si, se sono accesi riesce a vederli, ma il malintenzionato per violare il tuo wifi dovrebbe essere sotto la finestra di casa tua o il tuo vicino di casa

-

@kiokoman

Ok chiaro, però visto che ho la possibilità di sfruttare anche la rete OPT2 quasi quasi almeno per smanettare (e non per necessità) collego l'Access Ponit alla OPT2 e seguendo i tuoi consigli vedo di capire il funzionamento delle regole del firewall. -

certo, puoi farlo liberamente, a solo scopo didattico o anche perchè "non si sa mai che vicini di appartamento ci sono" :)

-

tra qualche giorno inizio a fare tutto... anche perchè separare le reti comporta che devo passare anche dei nuovi cavi di rete in casa e posizionare nuovi switch (userò quelli unmanaged), man mano che vado avanti ti farò vedere le impostazioni...

leggendo i tuoi consigli, se ho ben capito, se non ho intenzione di mettere online il Nas, quest'ultimo è più sicuro lasciarlo in Lan che metterlo in DMZ, perchè la Lan non ha host esposti direttamente in internet, quindi in DMZ è meglio mettere la PS4.

Se tu non avessi l'esigenza di mettere online il Nas, dove lo collegheresti, in Lan o in DMZ? -

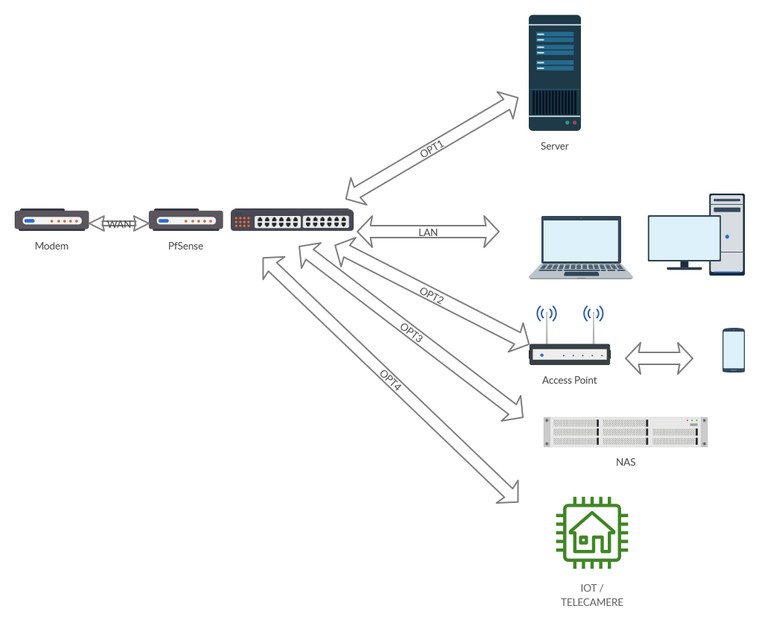

mi sembrava di averlo spiegato bene ma te continui a chiamarlo DMZ.

non esiste DMZ su pfsense. esiste WAN / LAN / OPT1 / OPT2 / OPT3 etc etc

è l'utente che in base alla configurazione che gli da la fa diventare una DMZ.la mia rete è più o meno così,.. non sono mai stato bravo a disegnare ...

-

no scusa, ti sei spiegato bene dall'inizio, effettivamente io mi sono imballato con "DMZ", ma dopo tutto che che mi hai spiegato mi è chiaro WAN / LAN / OPT1 / OPT2 / OPT3 etc etc, però vorrei un tuo consiglio personale:

io ho a disposizione 4 porte, 2 le uso per WAN e LAN, in OPT1 vorrei mettere il WiFi, in ultimo in OPT2 la PS4, a questo punto resta il Nas che non devo mettere online, ma usare solo in Lan, quindi è meglio lasciare il Nas in Lan oppure in OPT2

dove c'è la PS4 che è online? -

considerando che anche i tuoi pc della LAN e del WIFi sono "online" opterei per metterlo in opt2 dove hai la ps4, secondo me sarebbe la rete più sicura

-

invece io pensavo alla Lan perchè non ha pc esposti direttamente verso internet, al contrario credevo che su OPT2 c'è la PS4 che è sempre esposta a internet, quindi se violata era più semplice accedere al Nas facendo parte della stessa rete.

Quindi ho fatto bene a chiederti anche questo, di conseguenza collego il Nas in OPT2