Chiarimento DMZ

-

@kiokoman

ok grazie ancora per l'esempio

siccome ho anche il WiFi quindi se parliamo di sicurezza è bene metterlo in DMZ, sfruttare l'altra interfaccia OPT2 oppure lasciare tutto sulla Lan?

Per ogni segmento di rete (OPT1, OPT2, LAN) posso usare un solo switch per sismistare il traffico ai relativi host,

oppure devo usare nell'eventualita uno switch per ogni segmento di rete?

Nello screeshot di sopra relativo al mio log sull'interfaccia Wan l'ip del campo souce corrisponde ad un eventuale "attacco"?

Cosa si intende per Alias IP? -

per il tuo wifi non è necessario metterlo in un altra rete, lo si fa per il wifi guest per eventuali "ospiti" esterni con un ssid o un access point dedicato per loro.

per smistare le reti si puo' usare un solo switch sfruttando le vlan ma lo switch deve essere managed/smart managed in grado di supportare le vlan, non lo fai con gli switch "casalinghi" unmanaged.

relativamente al tuo log, si, quel 77.247.* sta sicuramente scansionando il tuo sistema in cerca di servizi in esecuzione. se cerchi in internet quelle porte scoprirai che 5060 si usa per il voip e 23 per i server telnet ad esempio.

Sia ben chiaro che non è necessario diventare paranoici adesso perchè li vedi, sarai probabilmente rimasto una vita senza pfsense e senza che succeda mai niente e giornamente si arriva a vederne centinaia o migliaia di quei tentativi. se non si hanno servizi esposti verso internet un firewall come pfSense a casa diventa più un esercizio che una necessità, pfsense non ti può salvare da virus che potresti scaricare da torrent o da siti malevoli.

IP Alias, se intendi Firewall / Aliases / IP

serve per associare un nome ad una lista, se ad esempio voglio bloccare 10 indirizzi IP li metto in una lista e poi creo una sola regola di blocco con l'alias dentro anzichè fare 10 regole separate -

@kiokoman

Grazie ancora e complimenti per le spiegazioni, giusto per capire, se viene compromessa la sicurezza del wifi, il malintenzionato non riesce vedere i pc in lan?

Quindi se qualcuno buca la rete wifi può solo navigare? -

si, se sono accesi riesce a vederli, ma il malintenzionato per violare il tuo wifi dovrebbe essere sotto la finestra di casa tua o il tuo vicino di casa

-

@kiokoman

Ok chiaro, però visto che ho la possibilità di sfruttare anche la rete OPT2 quasi quasi almeno per smanettare (e non per necessità) collego l'Access Ponit alla OPT2 e seguendo i tuoi consigli vedo di capire il funzionamento delle regole del firewall. -

certo, puoi farlo liberamente, a solo scopo didattico o anche perchè "non si sa mai che vicini di appartamento ci sono" :)

-

tra qualche giorno inizio a fare tutto... anche perchè separare le reti comporta che devo passare anche dei nuovi cavi di rete in casa e posizionare nuovi switch (userò quelli unmanaged), man mano che vado avanti ti farò vedere le impostazioni...

leggendo i tuoi consigli, se ho ben capito, se non ho intenzione di mettere online il Nas, quest'ultimo è più sicuro lasciarlo in Lan che metterlo in DMZ, perchè la Lan non ha host esposti direttamente in internet, quindi in DMZ è meglio mettere la PS4.

Se tu non avessi l'esigenza di mettere online il Nas, dove lo collegheresti, in Lan o in DMZ? -

mi sembrava di averlo spiegato bene ma te continui a chiamarlo DMZ.

non esiste DMZ su pfsense. esiste WAN / LAN / OPT1 / OPT2 / OPT3 etc etc

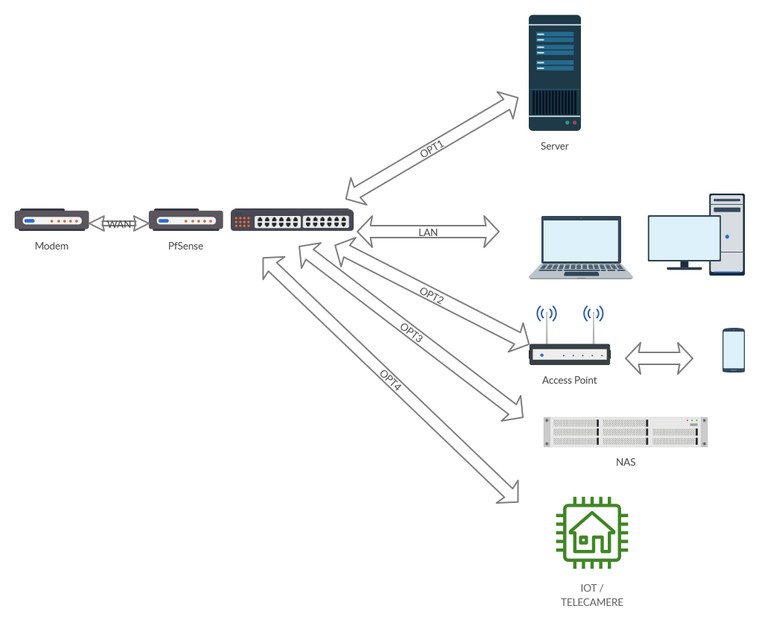

è l'utente che in base alla configurazione che gli da la fa diventare una DMZ.la mia rete è più o meno così,.. non sono mai stato bravo a disegnare ...

-

no scusa, ti sei spiegato bene dall'inizio, effettivamente io mi sono imballato con "DMZ", ma dopo tutto che che mi hai spiegato mi è chiaro WAN / LAN / OPT1 / OPT2 / OPT3 etc etc, però vorrei un tuo consiglio personale:

io ho a disposizione 4 porte, 2 le uso per WAN e LAN, in OPT1 vorrei mettere il WiFi, in ultimo in OPT2 la PS4, a questo punto resta il Nas che non devo mettere online, ma usare solo in Lan, quindi è meglio lasciare il Nas in Lan oppure in OPT2

dove c'è la PS4 che è online? -

considerando che anche i tuoi pc della LAN e del WIFi sono "online" opterei per metterlo in opt2 dove hai la ps4, secondo me sarebbe la rete più sicura

-

invece io pensavo alla Lan perchè non ha pc esposti direttamente verso internet, al contrario credevo che su OPT2 c'è la PS4 che è sempre esposta a internet, quindi se violata era più semplice accedere al Nas facendo parte della stessa rete.

Quindi ho fatto bene a chiederti anche questo, di conseguenza collego il Nas in OPT2

-

il problema della tua LAN e' che lì i pc possono prendere virus

mentre la PS4 ad oggi è inviolabile da remoto (il sistema è Orbis OS, basato su freebsd, lo stesso di pfsense) ! e non puoi prendere virus li... da non confondere con hacking e jailbreak, sono un altra cosa ... -

quindi in un certo modo anche i pc della Lan sono sicuri, perchè uso Ubuntu 18.04 LTS?

-

sicuramente più di windows

-

Riflettendo su quello che mi hai detto in merito alla PS4, allora credo che la lascio in Lan e in OPT2 collego solo il Nas?

Approfitto anche per chiederti un parere su Clamav (conviene installarlo / è efficace)?

-

su ubuntu? mai usato antivirus

-

@kiokoman ma lo switch lo gestisci tramite Vlan's per gli indirizzi ip differenti, oppure colleghi tutto insieme e fai gestire dal pfsense?

finalmente ho un po di tempo per metere mano alla mia rete e sistemarla e vorrei ottenere un risultato simile al tuo - unica nota che pfsens è in virtuale, ma ovviamente posso dedicargli le schede di rete che voglio per ottenere le varie OPT

-

ciao Federico, il mio switch è managed, cisco sg-350x, le porte sono configurate trunk per le varie vlan. le vlan partono da pfsense quindi lo switch e' configurato come L2 e il routing viene effettuato da pfsense. per la mole di dati che ho in casa non otterrei grossi vantaggi nel configurare lo switch in L3.

-

@kiokoman SCUSA ma non sono ferratissimo sulle vlan. quindi ti chiedo due chiariarimenti...

quando dici che le porte sono configurate trunk come L2 per le varie vlan vuole dire che hai configurato lo switch con il nome della per la porta specifica, poi PFSense aggancia quel nome in vlan e assegna gli ip tramite dhcp ecc....

io ho questa situazione.

pfsense in come macchina virtuale, quindi teoricamente devo assegnare uno switch virtuale nel Vmware, agganciarci una scheda di rete specifica, coniugare lo switch trunk, e PFSense con gestione vlan della OTP1 (webcam).spero di essermi spiegato bene.

-

non sono molto pratico di vmware, in pratica quello che ho fatto io e' creare le vlan sul pfsense che arrivano tutte all'uplink dello switch poi ad ogni porta dello switch ho assegnato la vlan che volevo