Chiarimento DMZ

-

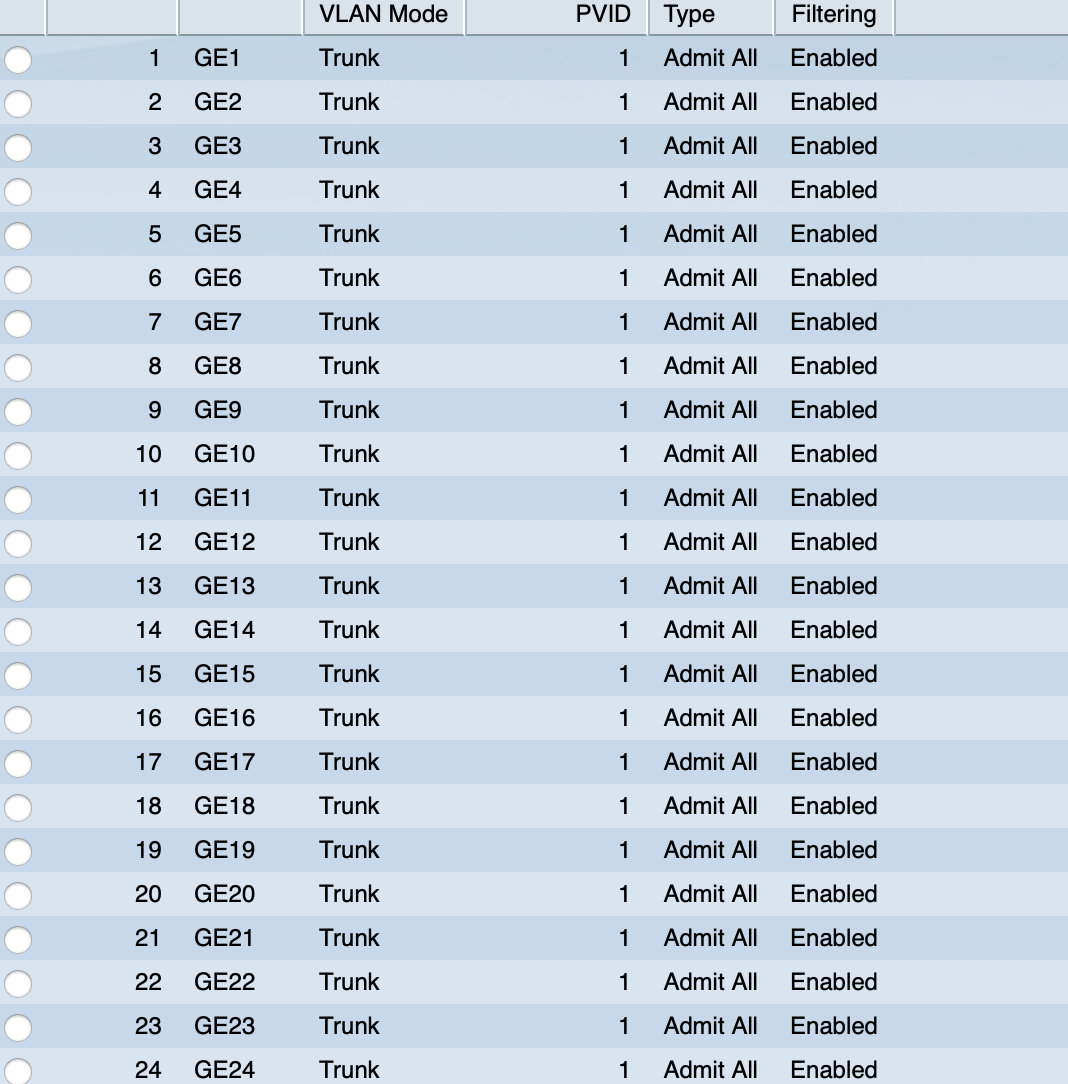

la differenza che vedo è che io ho tutte le porte Trunk mentre te hai access e solo quelle pfsense Trunk

-

si va bene che siano tutte trunk, non è un problema.

quindi se sulla porta GE1 vuoi usare la vlan ID3 ad esempio

dovrai settarla come vlan 1 excuded - vlan 2 excluded - vlan 3 untagged -

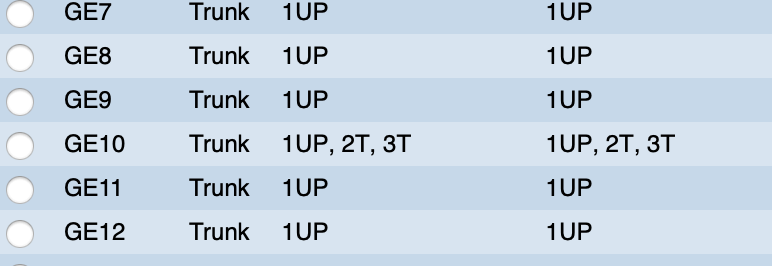

@kiokoman credo di aver capito dove sta il problema.... ovvero la mia porta G10 è del va dallo switch al server exchange non dallo switch al pfsense.

quindi io devo assegnare la porta G10 (come da configurazione sopra) al pfsense e un'altra porta al server exchange con configurazione invertita....

giusto?

-

fai prima a spostare il cavo, quella GE10 sarebbe giusta per l'arrivo di pfsense

-

ma io sono in vituale..... basta configurare solo una porta? cioè quella diretta al pfsense? bene domani provo perche ora sto lavorando da remoto

-

hai una scheda di rete dedicata per il pfsense virtuale?

ti serve un cavo di rete che va verso lo switch e uno che torna indietro per il server se le vuoi passare untagged -

@kiokoman posso dedicarglela.... non è un problema.

ma quello che mi domandavo era, se "configuro" solo la porta i pfsense e poi collego un apparto in dhcp allo swich, mi prende la configurazione della lan o della dmz? ovviamente in questo caso non lavoro in dhcp quindi con ip fisso forse non seve cofigurare altre porte, ma se lavorassi in dhcp, devo dire allo swich che quelle port dove mi collego sono della rete DMZ e non lan, giusto?scusa ma non sono ferrato con le vlan

-

ti prende quello che tu configuri come untagged per quella porta, di default vlan1 è sempre untagged quindi l'ip della lan. quindi la porta di tuo interesse deve essere impostata per passare untagged la vlan che vuoi te

per farti un esempio riguardando questa foto

se vuoi che la GE1 passi il dhcp della VLAN 3 dovrà risultare:

GE1 Trunk 1T,2T,3UPT = TAGGED

U = UNTAGGED

P= PVID -

quindi dovrò avere "due porte" configuarate....

pfsense U-T-T

server exchange T-T-Use io scabiassi solo il cavo nel caso sopra, lui non troverebbe piu la rete del server exchange

-

si beh l' ho detto prima di ricordarmi che era virtuale il tuo pfsense. ti serve una scheda dedicata. presumibilmente ci sarebbe una alternativa ma senza provare.. non so se funziona ... creare una interfaccia vlan nel tuo server ... presumo, teoreticamente.. con vconfig

-

@kiokoman oppure basta che confugure le porte che arrivano dalle schede virtuali come U-T-T ma faccio le prove

-

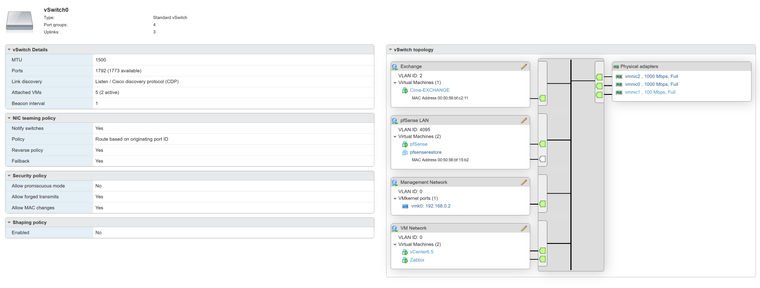

problematica risolta @kiokoman.... avendo le macchine virtuali dovevo lavorare sullo switch virtuale non su quello fisico. quindi diopo aver creato nello switch virtuale il gruppo video e assegnato l'id 3 ha funzionato tutto.

ora devo provare a fare con una dmz "fisica" e configuare il mio switch reale.

appena ci metto mano vi do notizie -

ottimo, mi fai uno screenshot dello switch virtuale? così se ricapita abbiamo un riferimento

-

@kiokoman ecco lo screenshot (Spero si capisca) cmq basta che ho creato un PortGrup (exchange) e assegnato al quel PortGrupo l'id VLAN 2 il gioco è fatto.... in sostanza è come la configurazione "di uno switch fisico" solo che qua devi lavorare sulle VM anziche sulle porte.

colgo l'occasione per un suggerimento rules

voglio bloccare tutto il traffico dalla Exchange DMZ alla lan (tranne la porta di comunicazione exchange)

vlan EXCHANGEPass

surce: Exchange NET

destination: LAN Net

port: 25Pass

surce: Exchange NET

destination: LAN Net

port: 53LAN Net

Pass

surce: Exchange NET

destination: LAN Net

port: 25Bloc

surce: Exchange NET

destination: LAN Net

port: 25Essendo anche DC devo aprire qualche altra porta?

-

un bel po

https://support.microsoft.com/it-it/help/832017/service-overview-and-network-port-requirements-for-windowscontrolla bene le regole, secondo me ad occhio alcune sono sbagliate/inutili/doppie. ad esempio, se un client deve collegarsi alla porta 53, il server risponde sullo stato creato e gia' aperto dal client quindi la regola necessaria è solo 1, da client LAN al server exchange sulla porta 53 e non viceversa. basta che controlli gli stati sulle regole del firewall, se indica 0/0 significa che nessun traffico corrisponde e non viene mai usata.

LAN Net

Pass

surce: Exchange NET

destination: LAN Net

port: 25questa è sicuramente sbagliata, non vedrai mai come sorgente del traffico "Exchange NET" nella rete LAN di cui non fa parte

-

@kiokoman il link mentro lo postavi lo stavo legendo... cmq grazie ora controllo.

scusa l'ho scirtta male

LAN Net

Pass

surce: Exchange NET

destination: LAN Net

port: 25quella corretta è LAN Net

Pass

surce: LAN Net

destination: Exchange NET

port: 25cmq la funzione che devo avere è collegamento exchange con la LAN e blocco da Exchange Net a LAN (Tranne che per il traffico posta)