OVPN, welchen Servermodus, LE-Zertifikate in OpenVPN

-

Hallo zusammen,

nachdem ich den HAProxy mit LetsEncrypt-Zertifikaten (ACME) erfolgreich eingerichtet habe fehlt mir noch der VPN-Server auf der PFSense. Bin erst vor kurzem auf PFSense umgestiegen, hatte vorher viele Jahre IPFire im Einsatz und da ich von dort den OpenVPN-Server gut kenne würde ich wieder auf diesen zurück greifen.

Ich schaue mir gerade die Konfiguration von OpenVPN auf der PFSense an. Hier gibt es ja deutlich mehr Möglichkeiten als im WebUI von IPFire :-)

Zunächst mal die Frage nach dem "richtigen" Servermodus. Ich möchte mit Laptop, Tab und Handy von extern auf mein LAN zugreifen. Im zweiten Schritt soll der PFSense der bei meinem Bruder steht mit meinem verbunden werden damit wir Gegenseitig auf unsere Netze zugreifen können.

Daneben würde ich gerne für den PFSense (später auch für den bei meinem Bruder) ein LE-Zertifikat ausstellen und einbinden. Mein PFSense hat eine feste IPv4: 10.20.30.40 (Beispiel)

Das wäre doch dann als Server-Mudus: Peer to Peer (SSL/TLS), richtig?

Daneben würde ich auf dem externen DNS-Server (beim Provider) einen A-Record:

vpn.mydomain.de -> 10.20.30.40

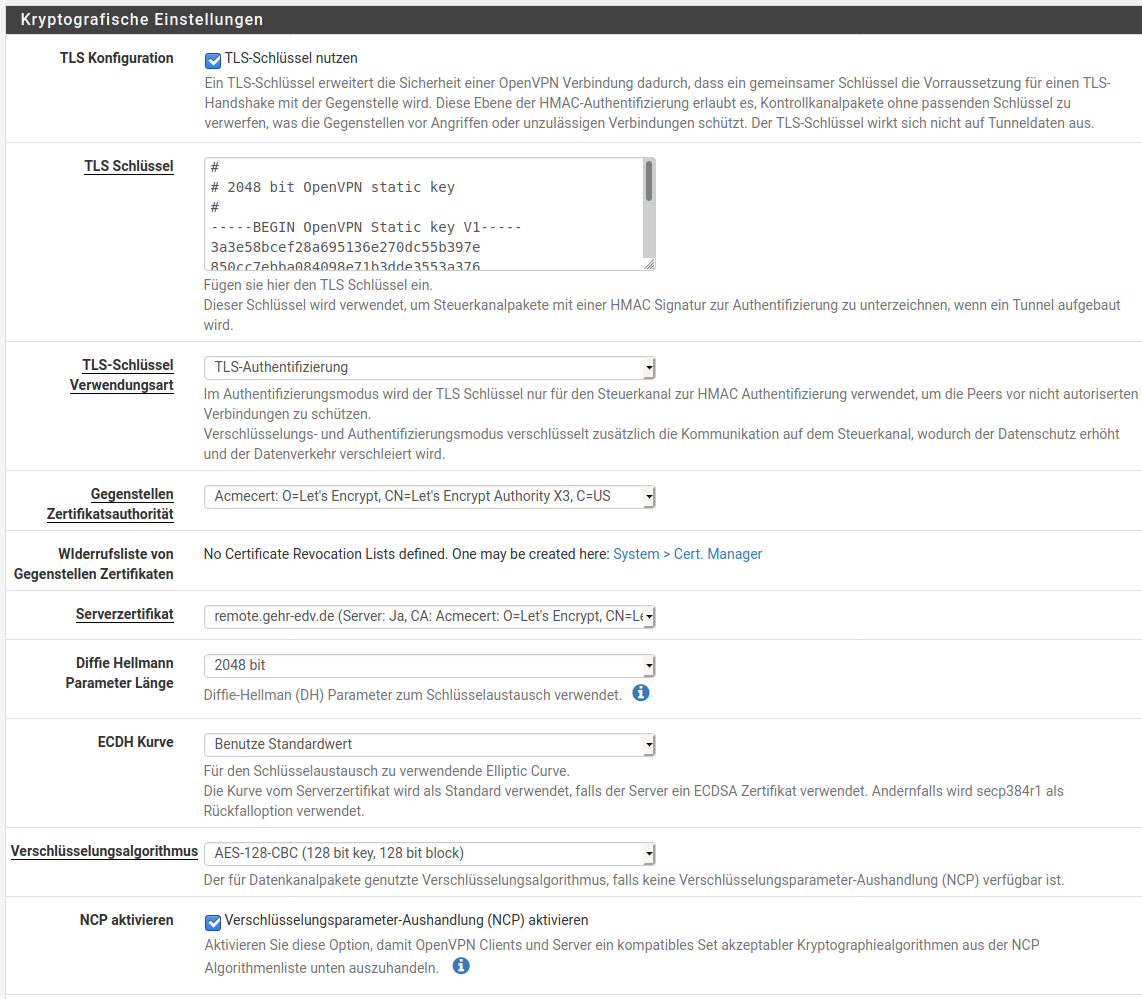

setzen und für diese Subdomain (vpn.mydomain.de) ein Zertifikat über ACME ausstellen. In der Server-Konfiguration von OVPN auf der PFSense wähle ich dies als "Server-Zertifikat" dann aus.

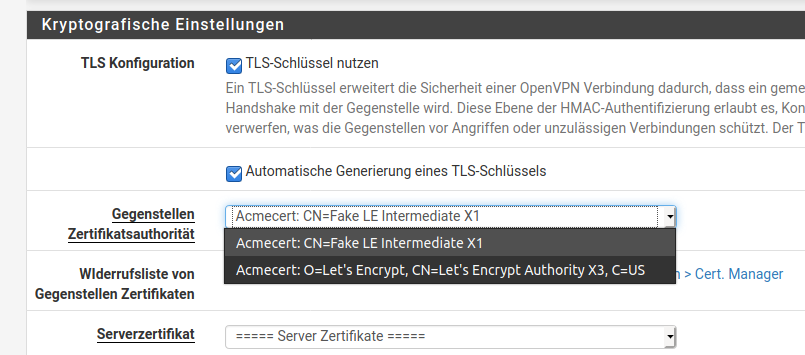

Was genau ist: "Gegenstellen Zertifikatsauthorität" ? Hier stehen zur Auswahl:

Verstehe ich das richtig dass ich den CN=Fake zum anfänglichen Testen nehmen kann und danach auf den "Produktiven" wechsle?

Viele Grüße

pixel24 -

Hallo.

Normalerweise erstellt man für OpenVPN ein eigenes CA und Server Cert. Hab noch kein Client gesehen, welcher über selbst signierte Certs meckert.

Zumal du in der Auswahl nur Serverzertifikate hast und keine Zertifikatsautorität (CA). Kannst eventuell von lestencrypt laden und in der Sense importieren, ist aber nur eine Vermutung.

Kenne ehrlich gesagt auch keinen, welcher Letsencrypt Zertifikate für OpenVPN nutzt, lasse mich aber gern belehren.

-

ich teste das gerade mal durch und werde berichten.

Habe den OVPN jetzt einfach mal testweise eingerichtet. Was mir nicht ganz klar ist. Unter IPFire habe ich dann anschließend die Benutzer angelegt und dort wurde mir ein Client-ZIP für jeden User angeboten das ich heruntergeladen habe und am Client importiert habe.

Wie läuft das unter PFSense/OVPN?

-

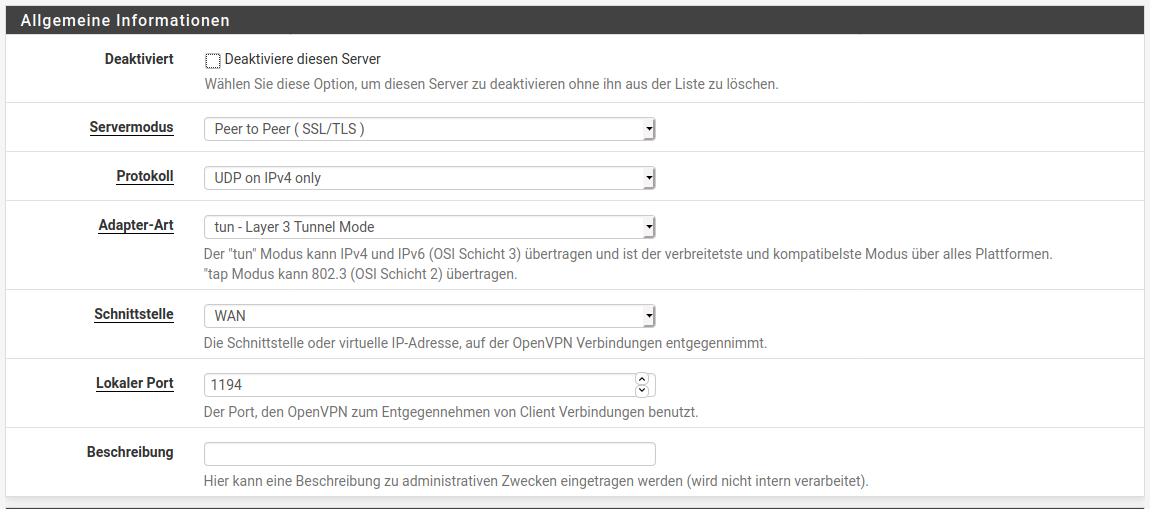

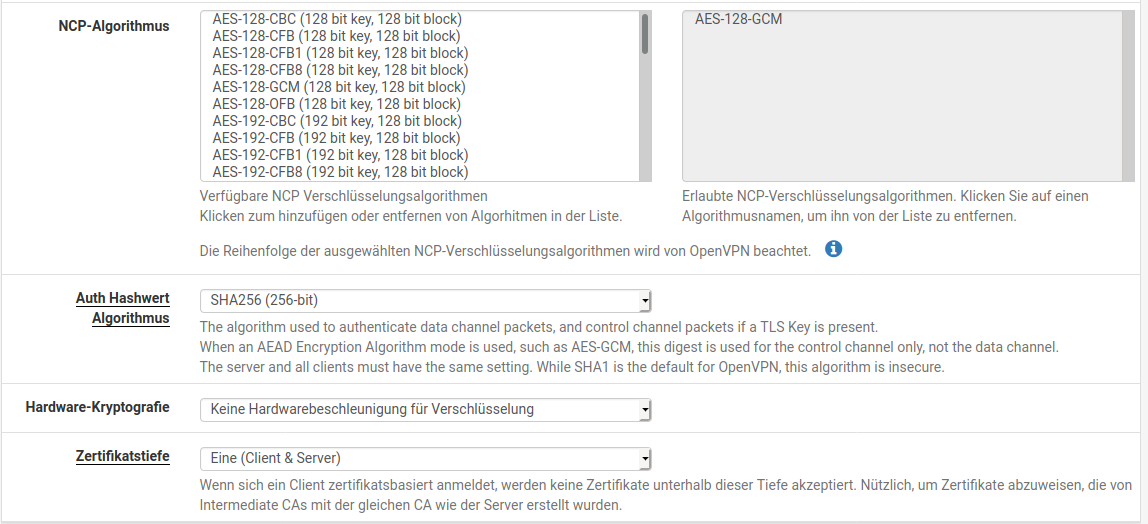

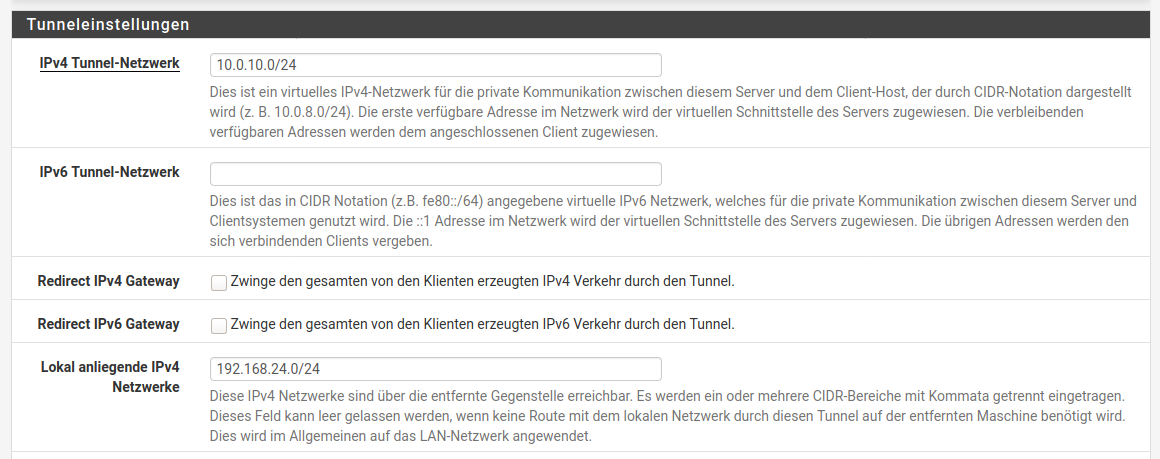

Habe den OVPN nun wie folgt eingerichtet:

und die Kommunikation WAN -> Firewall selbst auf 1194 UDP erlaubt.

Wie binde ich jetzt einen Client an?

-

Servermodus "Peer to Peer" ist, soweit ich weiss, für Site to site Verbindungen. "Remote Access" wäre richtig.

Du brauchst jetzt noch ein Zertifikat für den Clienten bzw. User. Könntest eins erstellen, wenn du die CA von letsencrypt hast.

Nimm den Wizard, erstelle eigene CA und Certs, das looft dann ootb, normalerweise. :)

Schon gelesen?

-

werde ich testen und lesen :-)

-

Ok, mit Fernzugriff - UserAuth, einer CA für die PFSense und den Zertifikaten ... Benutzern ... funktioniert es ohne großes Zutun. Komme über VPN auf das gesamte Netz. Werde mir jetzt noch anschauen ob ich die Benutzerdatenbank vom lokalen Anmelde-Server (LDAP) anzapfen kann. Dazu mache ich ggf. einen neuen Beitrag auf da es ja ein neues Thema ist.

Vielen Dank!

-

Schön, dass es klappt.

Mike

-

@pixel24 said in OVPN, welchen Servermodus, LE-Zertifikate in OpenVPN:

ob ich die Benutzerdatenbank vom lokalen Anmelde-Server (LDAP) anzapfen kann

kann man. Oder man lagert die Benutzer aufs FreeRadius Package aus womit man nochmal ein paar Möglichkeiten mehr hat. Aber AD/LDAP wenn schon vorhanden lohnt natürlich wenn man das mitnutzen möchte. Dann sollte man allerdings auf eine extra VPN User Gruppe filtern, damit man die Möglichkeit hat zu separieren.

-

@JeGr said in OVPN, welchen Servermodus, LE-Zertifikate in OpenVPN:

kann man. Oder man lagert die Benutzer aufs FreeRadius Package aus womit man nochmal ein paar Möglichkeiten mehr hat. Aber AD/LDAP wenn schon vorhanden lohnt natürlich wenn man das mitnutzen möchte. Dann sollte man allerdings auf eine extra VPN User Gruppe filtern, damit man die Möglichkeit hat zu separieren.

Ja, der Zentrale Anmelde-Server ist ein UCS-Master. Dieser bietet sowohl LDAP/AD als auch Radius an. Allerdings habe ich mit der Anbindung von "Fremdsystemen" an beide Dienste noch keine Erfahrung. Da versuche ich mir gerade einen Überblick zu verschaffen.

Was die Gruppe an geht. So wäre der Plan gewesen. Ich erstelle auf dem Hauptserver eine Gruppe für VPN und in PFSense / OVPN werden nur diese angezeigt ... ob das mit beiden Diensten funktioniert kann ich nicht einschätzen.

-

@pixel24 said in OVPN, welchen Servermodus, LE-Zertifikate in OpenVPN:

Ich erstelle auf dem Hauptserver eine Gruppe für VPN und in PFSense / OVPN werden nur diese angezeigt ... ob das mit beiden Diensten funktioniert kann ich nicht einschätzen.

Nope, da wird gar nichts angezeigt ;) Du willst die Benutzer ja nichts ins System importieren damit die sich in pfSense einloggen können, sondern die sollen nur beim Login via VPN benutzt werden. Das läuft anders. Einfach als Auth Methode neu anlegen (System / User Manager / Authentication Servers). Hier wird dann der LDAP Zugang konfiguriert, damit die pfSense im LDAP suchen kann. Da wird auch u.a. der Auth Container bzw. mittels extended query dann die Abfrage auf "User in Gruppe X" gemacht. Wichtig ist nur ob dein UCS Master via LDAP (389) oder nur per LDAPs erreichbar ist. Bei LDAPS muss auch das Zertifikat vom LDAP Server importiert werden sofern nicht die CA eh schon importiert ist.

Unter Diagnostics / Authentication kann dann getestet werden ob es geht. -

Danke, werde ich am WE testen.