Не работают правила фаервола для сервера PPPOE

-

@werter said in Не работают правила фаервола для сервера PPPOE:

Remote Address Range

The IP address for the start of the PPPoE client subnet. Together with the Subnet Mask it defines the network used by the PPPoE clients.Спасибо попробую сменить завтра на 1. полетит пакетик с мту 1500 с флагом не фрагментировать и не пройдет через 1492) дропнется. не?)

-

@werter Поставил 1 вместо нуля ничего не изменилось.

-

@igogo56136 said in Не работают правила фаервола для сервера PPPOE:

@werter Поставил 1 вместо нуля ничего не изменилось.

И не должно. Так правильно.

-

@igogo56136 said in Не работают правила фаервола для сервера PPPOE:

@werter said in Не работают правила фаервола для сервера PPPOE:

Remote Address Range

The IP address for the start of the PPPoE client subnet. Together with the Subnet Mask it defines the network used by the PPPoE clients.Спасибо попробую сменить завтра на 1. полетит пакетик с мту 1500 с флагом не фрагментировать и не пройдет через 1492) дропнется. не?)

Кхм. Не.

-

@werter ну как нет) так проверяют мту) если дропает то мту большой

-

@Konstanti в Packet Capture интерфейса PPPOE нет в списке. Но на интерфейсе LAN106 виден нужный IP с подписью pppoe. Значит блокировать надо на интерфейсе LAN106. Я на нем правило делал - не работает. Какие именно нужно показать настройки сервера?. Две сетевые карты реалтек. одна смотрит в локалку через интерфейсы tagged VLAN . Запущен PPPOE сервер на интерфейсах VLAN с него клиенты идут на SQUID в прозрачном режиме и кто не проходит через SQUID идет через NAT. WAN -интернет интерфейс который идет на роутер с выходом в интернет.

-

@igogo56136

Здр

можете показать вывод 2-х команд из консоли ?-

ifconfig

-

ngctl list ( при установленном PPPoE соединении)

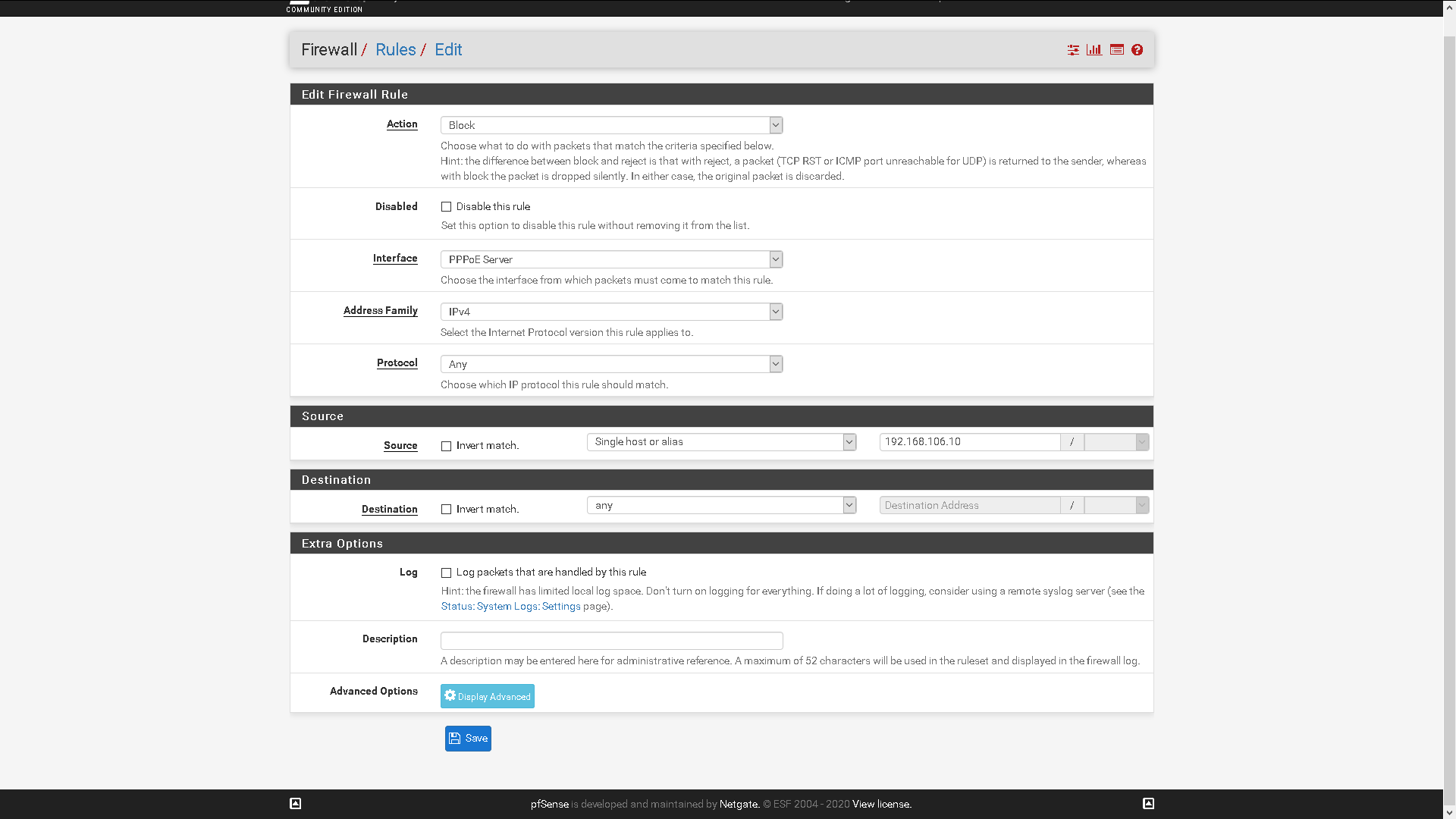

и еще - покажите блокирующее правило "внутри" для нужного хоста на закладке PPPoE сервер

-

-

@Konstanti

Новый текстовый документ.txt

выхлоп очень большой не дает запостить выгрузил в тхт файл

-

@igogo56136

Да , выхлоп большой

Смысл работы тут понятена можно еще увидеть вывод команды

pfctl -sr | grep pppoe -

@Konstanti said in Не работают правила фаервола для сервера PPPOE:

pfctl -sr | grep pppoe

pass in quick on pppoe inet all flags S/SA keep state label "USER_RULE"

-

@igogo56136

Обратите внимание - запрещающего правила нет для нужного хоста

То что я вижу - "разрешает все" для PPPoE клиентов -

@Konstanti значит проблема в разрешающем правиле? или правило не применяется? Сейчас я создам запрещающее правило и дам выхлоп

итого выхлоп с запрещающим правилом

block drop in quick on pppoe inet proto tcp from 192.168.106.10 to any flags S/SA label "USER_RULE"

pass in quick on pppoe inet all flags S/SA keep state label "USER_RULE"странно то что правило есть а у пользователя инет тоже есть) и пинги идут итд я даже ждал минут 10 вдруг срабатывает с запаздыванием. И пользователю пппое перезапускал - пофиг не работает правило и все. Врятли правило не работает тут что то другое может баг?) еще заметил интересную штуку. пинги запускаю с клиента а когда блокирую- один пакет пропадает и пинги дальше идут

-

@igogo56136

Пинги != tcp

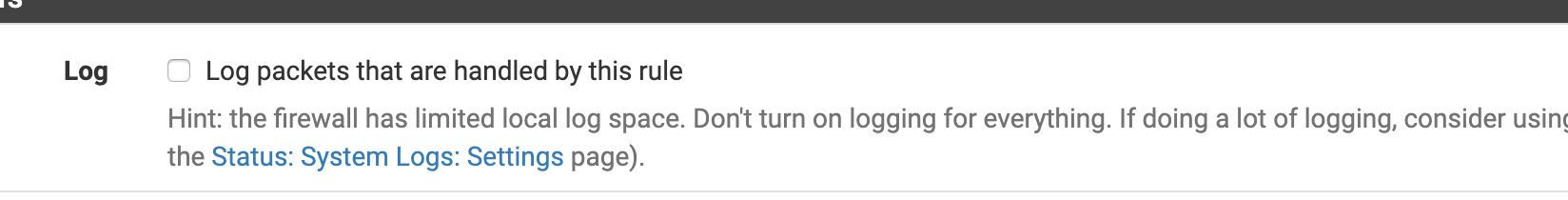

Вы блокируете только tcpв настройке правил есть галочка

Отметьте ее в разрешающем правиле

а потом идите

/Status/System Logs/Firewallи посмотрите , что там написано про источник и назначение

-

@igogo56136

Как вариант попробовать- Запускаете консоль и вводите команду ifconfig

- находите название интерфейса , соответствующее строке 108.10

Например , у Вас в файле

ng5: flags=88d1<UP,POINTOPOINT,RUNNING,NOARP,SIMPLEX,MULTICAST> metric 0 mtu 1480 inet 192.168.108.254 --> 192.168.108.10 netmask 0xffffffff inet6 fe80::21d:92ff:fe69:fe70%ng5 prefixlen 64 scopeid 0x19 nd6 options=21<PERFORMNUD,AUTO_LINKLOCAL>Интерфейс ng5

Выполняем вот такую командуecho "block in quick on ng5 inet " | pfctl -a userrules/u002 -f -сработает ???

чтобы отключить эту конструкцию введите команду

pfctl -a userrules/u002 -F rules -

@Konstanti а этот интерфейс не динамический? вдруг он изменится при переподключении

-

@igogo56136 Динамический

Измениттся

Мне интересно - сработает или нет -

@Konstanti Знаете что странно сейчас правило сработало через веб интерфейс но когда я его выключил и включил оно перестало работать. Я тут подумал может стоит подождать не 10 минут а больше и оно применится? а попозже ваше правило попробую

-

@Konstanti нашел в чем причина)) заработало . вобщем после правил надо делать Diagnostics->States->Reset States и поставить галочку Reset the firewall state table и нажать Reset и после этого правила работают) Спасибо за помощь!) Надо потестить денек-другой чтобы убедиться точно что проблема в этом

-

@Konstanti Попытался сделать блокировку с 17 00 до 00 00 не срабатывает. в Firewall - >Schedules создал период времени пн-вс с 17-00 до 23-59 и добавил в правило блокировки 192.168.106.10 - не срабатывает. Делал States Reset пофиг. Мне кажется не получится сделать блокировку по времени -нужен RADIUS.

-

@igogo56136

Здр

Есть одна идея как такое реализовать

Но для этого надо провести эксперимент

Из консоли выполняем последовательно такие команды- pfctl -k 192.168.106.10

- netstat -nr | grep 192.168.106.0/24 | awk '{print $4}'

отсюда берем название интерфейса , на котором сейчас висит нужная сеть - echo "block in quick on здесь_ставим_имя_интерфейса_из пред_команды inet from 192.168.106.10 to any " | pfctl -a userrules/u002 -f -

Сработает ???

Для отключения блокировки

pfctl -a userrules/u002 -F rules