Не работают правила фаервола для сервера PPPOE

-

@igogo56136

Обратите внимание - запрещающего правила нет для нужного хоста

То что я вижу - "разрешает все" для PPPoE клиентов -

@Konstanti значит проблема в разрешающем правиле? или правило не применяется? Сейчас я создам запрещающее правило и дам выхлоп

итого выхлоп с запрещающим правилом

block drop in quick on pppoe inet proto tcp from 192.168.106.10 to any flags S/SA label "USER_RULE"

pass in quick on pppoe inet all flags S/SA keep state label "USER_RULE"странно то что правило есть а у пользователя инет тоже есть) и пинги идут итд я даже ждал минут 10 вдруг срабатывает с запаздыванием. И пользователю пппое перезапускал - пофиг не работает правило и все. Врятли правило не работает тут что то другое может баг?) еще заметил интересную штуку. пинги запускаю с клиента а когда блокирую- один пакет пропадает и пинги дальше идут

-

@igogo56136

Пинги != tcp

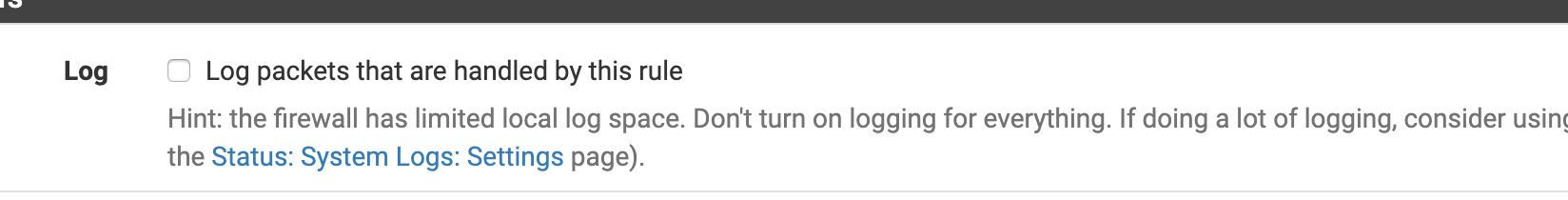

Вы блокируете только tcpв настройке правил есть галочка

Отметьте ее в разрешающем правиле

а потом идите

/Status/System Logs/Firewallи посмотрите , что там написано про источник и назначение

-

@igogo56136

Как вариант попробовать- Запускаете консоль и вводите команду ifconfig

- находите название интерфейса , соответствующее строке 108.10

Например , у Вас в файле

ng5: flags=88d1<UP,POINTOPOINT,RUNNING,NOARP,SIMPLEX,MULTICAST> metric 0 mtu 1480 inet 192.168.108.254 --> 192.168.108.10 netmask 0xffffffff inet6 fe80::21d:92ff:fe69:fe70%ng5 prefixlen 64 scopeid 0x19 nd6 options=21<PERFORMNUD,AUTO_LINKLOCAL>Интерфейс ng5

Выполняем вот такую командуecho "block in quick on ng5 inet " | pfctl -a userrules/u002 -f -сработает ???

чтобы отключить эту конструкцию введите команду

pfctl -a userrules/u002 -F rules -

@Konstanti а этот интерфейс не динамический? вдруг он изменится при переподключении

-

@igogo56136 Динамический

Измениттся

Мне интересно - сработает или нет -

@Konstanti Знаете что странно сейчас правило сработало через веб интерфейс но когда я его выключил и включил оно перестало работать. Я тут подумал может стоит подождать не 10 минут а больше и оно применится? а попозже ваше правило попробую

-

@Konstanti нашел в чем причина)) заработало . вобщем после правил надо делать Diagnostics->States->Reset States и поставить галочку Reset the firewall state table и нажать Reset и после этого правила работают) Спасибо за помощь!) Надо потестить денек-другой чтобы убедиться точно что проблема в этом

-

@Konstanti Попытался сделать блокировку с 17 00 до 00 00 не срабатывает. в Firewall - >Schedules создал период времени пн-вс с 17-00 до 23-59 и добавил в правило блокировки 192.168.106.10 - не срабатывает. Делал States Reset пофиг. Мне кажется не получится сделать блокировку по времени -нужен RADIUS.

-

@igogo56136

Здр

Есть одна идея как такое реализовать

Но для этого надо провести эксперимент

Из консоли выполняем последовательно такие команды- pfctl -k 192.168.106.10

- netstat -nr | grep 192.168.106.0/24 | awk '{print $4}'

отсюда берем название интерфейса , на котором сейчас висит нужная сеть - echo "block in quick on здесь_ставим_имя_интерфейса_из пред_команды inet from 192.168.106.10 to any " | pfctl -a userrules/u002 -f -

Сработает ???

Для отключения блокировки

pfctl -a userrules/u002 -F rules -

@Konstanti said in Не работают правила фаервола для сервера PPPOE:

pfctl -k 192.168.106.10

команда netstat -nr | grep 192.168.106.0/24 | awk '{print $4}' ничего не вывела, нашел что сидит на интерфейсе ng39 подставил его - не блокирует

-

@igogo56136

удалите блок , как я написал

и потом

а если так ?

pfctl -k 192.168.106.10

echo "block in quick from 192.168.106.10 to any " | pfctl -a userrules/u002 -f -и покажите вывод команды

netstat -4nr -

@Konstanti said in Не работают правила фаервола для сервера PPPOE:

netstat -4nr

не сработало

выхлоп netstat -4nr

123123.txt -

@igogo56136

pfctl -a userrules/u002 -F rules

pfctl -k 192.168.106.10

netstat -nr | grep 192.168.106.10 | awk '{print $4}'

echo "block in quick on ng39 " | pfctl -a userrules/u002 -f - -

@Konstanti не сработало. интернет у 192.168.106.10 есть. Пинг один пакет пропал и дальше пошли пинги

-

@igogo56136

а покажите пож вывод после ввода каждой команды

дальше

команду echo "block in quick on ng39 " | pfctl -a userrules/u002 -f - немного изменяем

на такое

echo "block in log quick on ng39 " | pfctl -a userrules/u002 -f -и после всех манипуляций покажите пож вывод команды

pfctl -a userrules/u002 -srи посмотрите логи файрвола

-

@Konstanti

pfctl -a userrules/u002 -F rules

rules clearedpfctl -k 192.168.106.10

killed 2 states from 1 sources and 0 destinationsnetstat -nr | grep 192.168.106.10 | awk '{print $4}'

ng39echo "block in log quick on ng39 " | pfctl -a userrules/u002 -f -

пустоpfctl -a userrules/u002 -sr

block drop in log quick on ng39 all

в логах чисто по 192.168.106.10 -

@igogo56136

а если поменять правило так

echo "block out log quick on ng39 " | pfctl -a userrules/u002 -f - -

@Konstanti said in Не работают правила фаервола для сервера PPPOE:

echo "block out log quick on ng39 " | pfctl -a userrules/u002 -f -

echo "block out log quick on ng39 " | pfctl -a userrules/u002 -f -

пусто

интернет есть у 192.168.106.10

вывод тот же самый

у меня еще suricata стоит но не на этом интерфейсе. может поможет инфа.... -

@igogo56136

Не знаю

попробуйте так

pfctl -a userrules/u002 -F rules

pfctl -k 192.168.106.10

echo "block in quick on pppoe from 192.168.106.10 to any " | pfctl -a userrules/u002 -f -