Не работают правила фаервола для сервера PPPOE

-

@Konstanti Попытался сделать блокировку с 17 00 до 00 00 не срабатывает. в Firewall - >Schedules создал период времени пн-вс с 17-00 до 23-59 и добавил в правило блокировки 192.168.106.10 - не срабатывает. Делал States Reset пофиг. Мне кажется не получится сделать блокировку по времени -нужен RADIUS.

-

@igogo56136

Здр

Есть одна идея как такое реализовать

Но для этого надо провести эксперимент

Из консоли выполняем последовательно такие команды- pfctl -k 192.168.106.10

- netstat -nr | grep 192.168.106.0/24 | awk '{print $4}'

отсюда берем название интерфейса , на котором сейчас висит нужная сеть - echo "block in quick on здесь_ставим_имя_интерфейса_из пред_команды inet from 192.168.106.10 to any " | pfctl -a userrules/u002 -f -

Сработает ???

Для отключения блокировки

pfctl -a userrules/u002 -F rules -

@Konstanti said in Не работают правила фаервола для сервера PPPOE:

pfctl -k 192.168.106.10

команда netstat -nr | grep 192.168.106.0/24 | awk '{print $4}' ничего не вывела, нашел что сидит на интерфейсе ng39 подставил его - не блокирует

-

@igogo56136

удалите блок , как я написал

и потом

а если так ?

pfctl -k 192.168.106.10

echo "block in quick from 192.168.106.10 to any " | pfctl -a userrules/u002 -f -и покажите вывод команды

netstat -4nr -

@Konstanti said in Не работают правила фаервола для сервера PPPOE:

netstat -4nr

не сработало

выхлоп netstat -4nr

123123.txt -

@igogo56136

pfctl -a userrules/u002 -F rules

pfctl -k 192.168.106.10

netstat -nr | grep 192.168.106.10 | awk '{print $4}'

echo "block in quick on ng39 " | pfctl -a userrules/u002 -f - -

@Konstanti не сработало. интернет у 192.168.106.10 есть. Пинг один пакет пропал и дальше пошли пинги

-

@igogo56136

а покажите пож вывод после ввода каждой команды

дальше

команду echo "block in quick on ng39 " | pfctl -a userrules/u002 -f - немного изменяем

на такое

echo "block in log quick on ng39 " | pfctl -a userrules/u002 -f -и после всех манипуляций покажите пож вывод команды

pfctl -a userrules/u002 -srи посмотрите логи файрвола

-

@Konstanti

pfctl -a userrules/u002 -F rules

rules clearedpfctl -k 192.168.106.10

killed 2 states from 1 sources and 0 destinationsnetstat -nr | grep 192.168.106.10 | awk '{print $4}'

ng39echo "block in log quick on ng39 " | pfctl -a userrules/u002 -f -

пустоpfctl -a userrules/u002 -sr

block drop in log quick on ng39 all

в логах чисто по 192.168.106.10 -

@igogo56136

а если поменять правило так

echo "block out log quick on ng39 " | pfctl -a userrules/u002 -f - -

@Konstanti said in Не работают правила фаервола для сервера PPPOE:

echo "block out log quick on ng39 " | pfctl -a userrules/u002 -f -

echo "block out log quick on ng39 " | pfctl -a userrules/u002 -f -

пусто

интернет есть у 192.168.106.10

вывод тот же самый

у меня еще suricata стоит но не на этом интерфейсе. может поможет инфа.... -

@igogo56136

Не знаю

попробуйте так

pfctl -a userrules/u002 -F rules

pfctl -k 192.168.106.10

echo "block in quick on pppoe from 192.168.106.10 to any " | pfctl -a userrules/u002 -f - -

@Konstanti said in Не работают правила фаервола для сервера PPPOE:

echo "block in quick on pppoe from 192.168.106.10 to any " | pfctl -a userrules/u002 -f -

вывод команды echo "block in quick on pppoe from 192.168.106.10 to any " | pfctl -a userrules/u002 -f -

пустой

интернет есть. -

@igogo56136

а если отключить сурикату ? -

@Konstanti отключил - инет есть. в фаерволе появилась запись Mar 24 14:57 ng39 127.0.0.1 192.168.106.10:52284 блок

-

@igogo56136

А такая команда вообще что-нить показывает ?

tcpdump -netti ng39 -

@Konstanti 1585056433.608311 AF IPv4 (2), length 1484: 50.7.220.130.8081 > 192.168.106.10.53488: Flags [.], seq 354252:355692, ack 1306, win 31624, length 1440

1585056433.608336 AF IPv4 (2), length 44: 192.168.106.10.53488 > 50.7.220.130.8081: Flags [.], ack 344172, win 64800, length 0да показывает траффик и много

Может дело в разрешающем правиле? оно перекрывает остальные правила? потому что если в него вносить изменения то все пашет но на всех пользователей PPPOE а мне нужно блочить с 17 -00 до 23-59 только пользователя 192.168.106.10. я вношу в правило Schedule разрешить с 8 до 17 и инет в 17 00 обрубается у всех -

@igogo56136

По уму, якоря должны срабатывать раньше основных правил

а если попробовать так

pfctl -a userrules/u002 -F rules

pfctl -k 192.168.106.10

echo "block in log quick on ng39 " | pfctl -a ipsec/u002 -f -и покажите вывод команды pfctl -sr

-

@Konstanti said in Не работают правила фаервола для сервера PPPOE:

pfctl -sr

123123.txt

интернет не заблокирован у 192.168.106.10

интерфейс изменился с ng39 на ng91

я бы конечно же заблокировал на Squid е но он блокирует только 80 и 443 остальной траффик идет через нат. в браузере это легко обойти. Мне кажется выход один - юзать RADIUS(авторизация pppoe через радиус) -

@igogo56136

Пока до конца не понимаю , как это возможно

Но есть еще 1 вариант

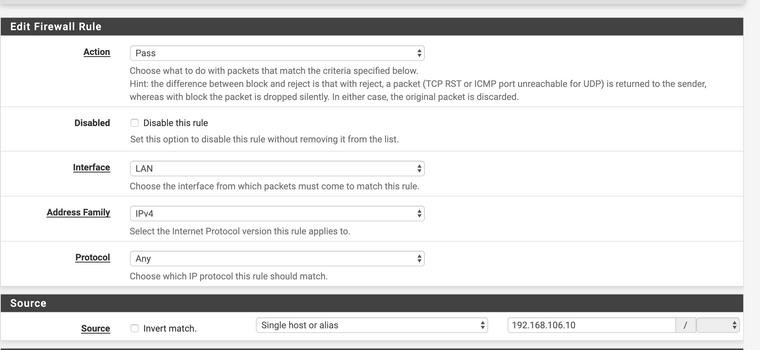

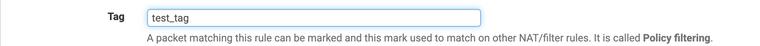

На закладке файровола PPPoE выше остальных делаем вот такое правило

( вместо Lan должен быть PPPoE)

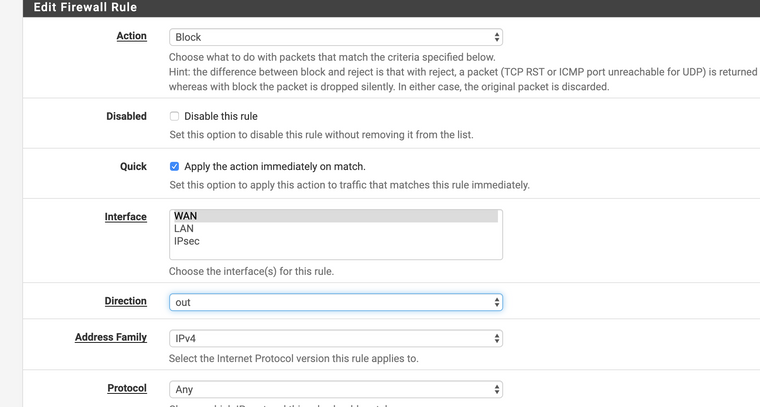

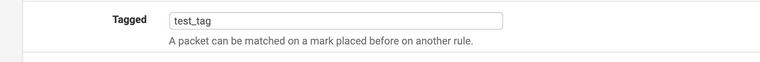

Теперь переходим в закладку Floating Rules

и создаем такое правило

Сработает такая конструкция ?