Port intern weiterleiten

-

Hallo,

ich raff grad nix mehr :(

ok hab 2 Lan netzeLAN (re0) 192.168.1.0/24

OPT1 (opt1) 192.168.12.0/24so im netz Opt1 befindet sich ein accsespoint den ich von LAN aus verwalten möchte, dazu brauch ich eine weiterleitung von port 80 wo trag ich das wie ein?

(( OPT1 ist für all die Alexa teile, da drin ist nicht wirklich ein PC ))

-

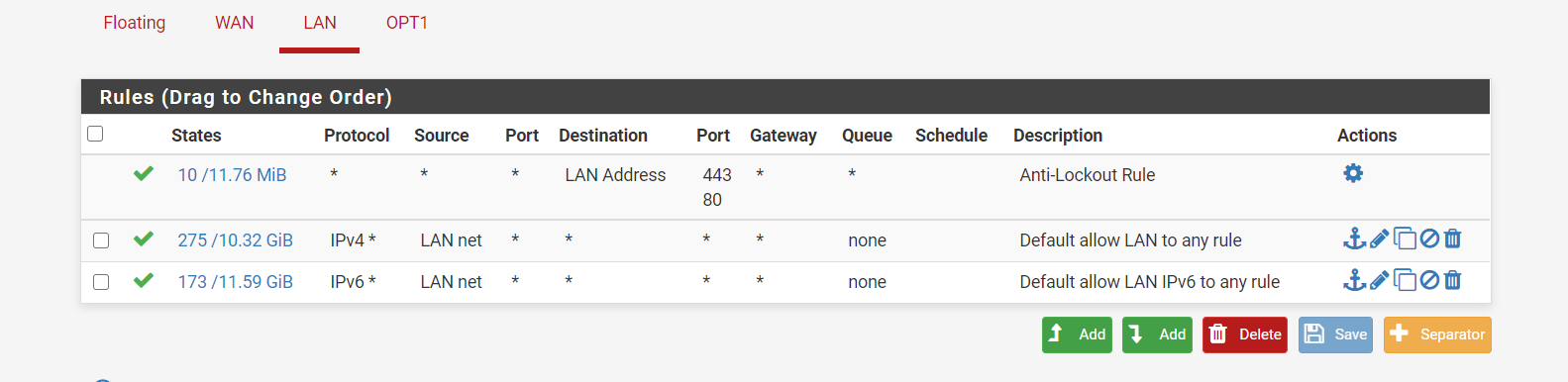

Du brauchst für Zugriff innerhalb der internen Netze keine Portweiterleitung.

Mit der default LAN to any Firewall Regel solltest du schon jetzt direkt auf das OPT1 Netz zugreifen können. Falls nicht poste hier mal deine Firewall Regeln.-Rico

-

Nope bekomm keinen zugriff

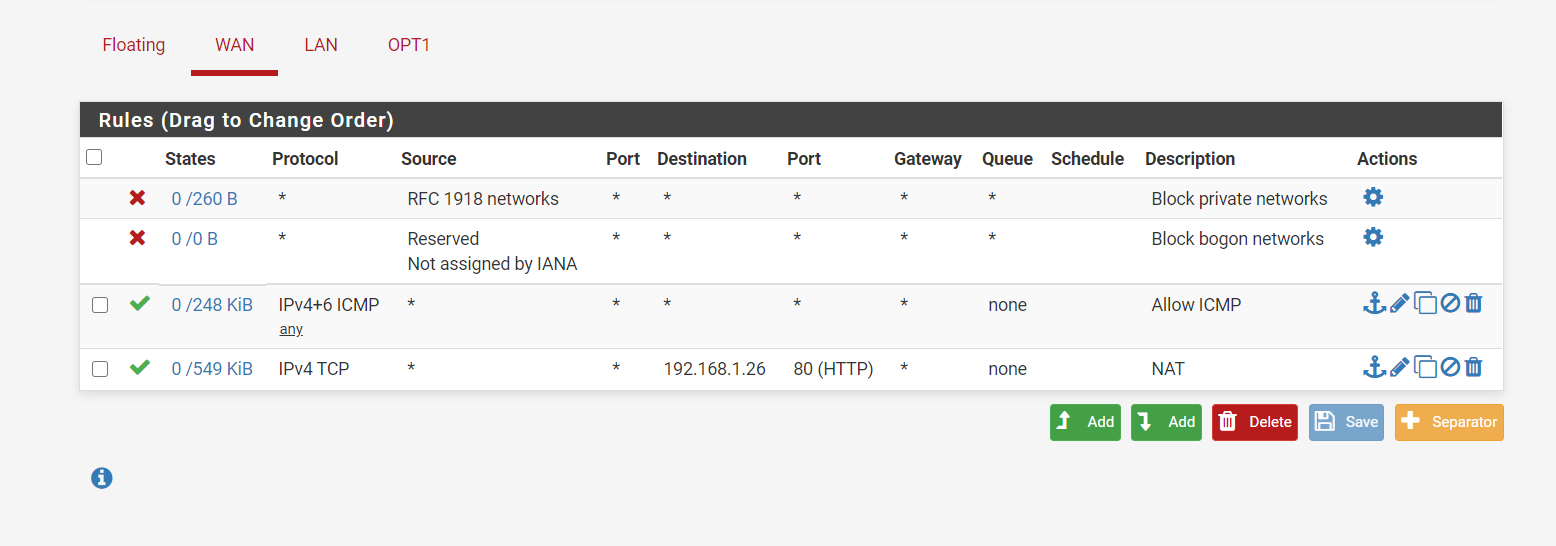

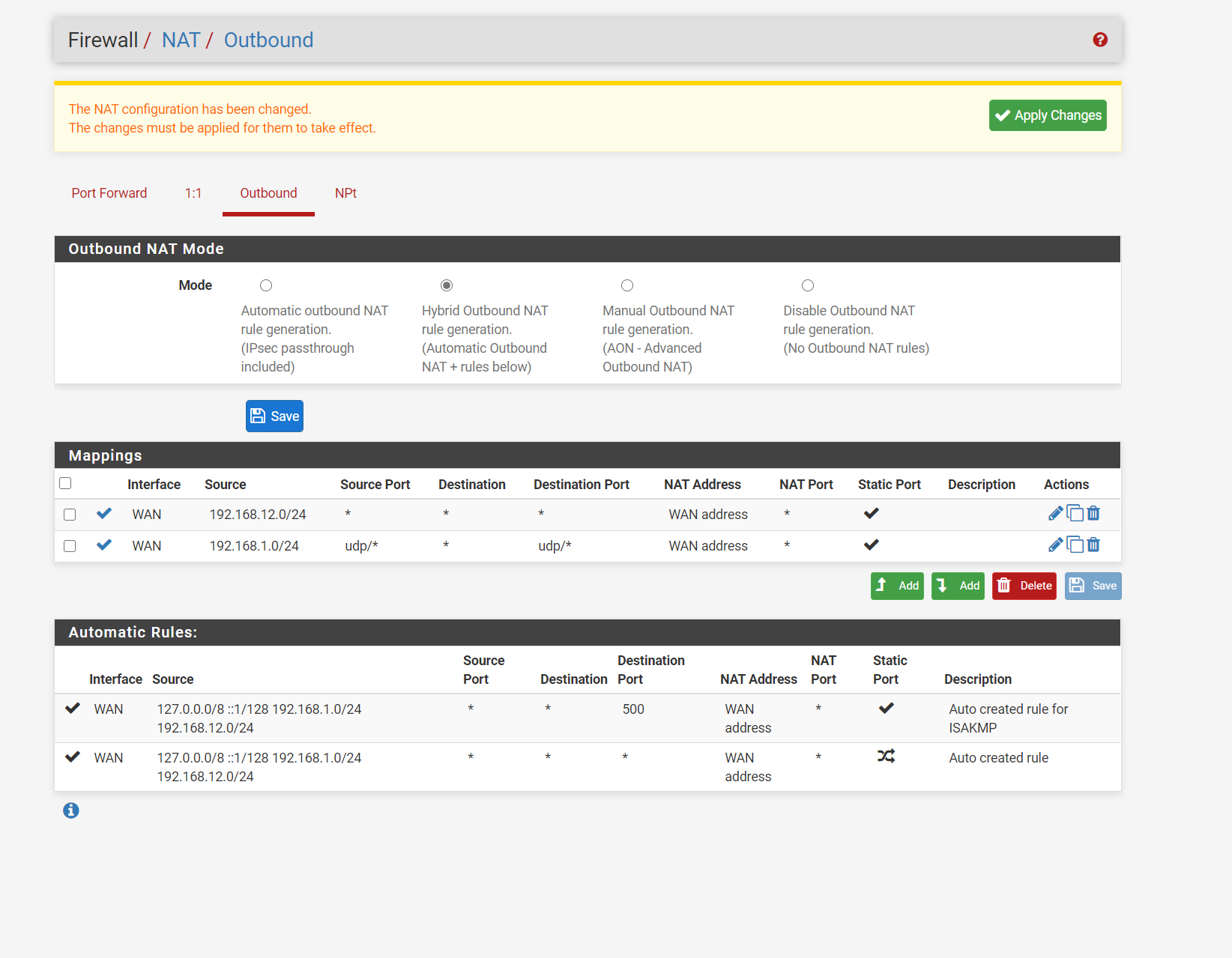

hier mal die einstellungen

Opt1 soll halt keinesfalls auf LAN zugreifen dürfen, aber aufs internet

-

Die WAN Regel sieht gefährlich aus, welchen Nutzen hat die?

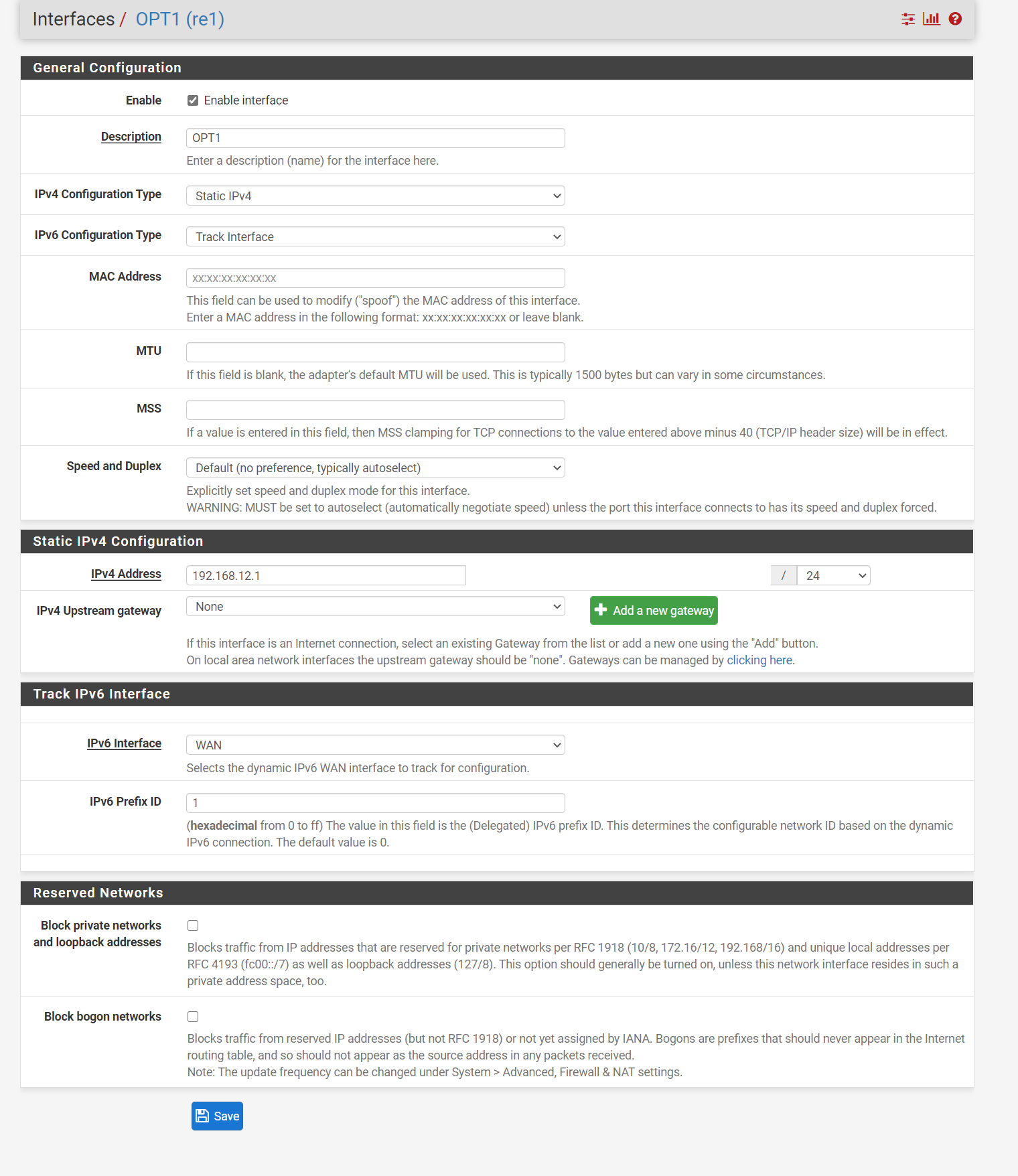

Dein AP nutzt als Gateway aber schon die IP der pfSense aus dem OPT1 Netz, 192.168.12.1?

Zeige mal noch Screenshots von der OPT1 Interface Konfiguration und Outbound NAT.-Rico

-

Gefährlich inwie fern? und hab gesehen da ist noch nen port 80 weiterleitung die nimmer gebraucht wird, hab die raus

und ja der AP nutzt die 192.168.12.1 als gateway

-

Weil du da etwas auf Port 80 ins Internet stellst.

Was bezweckst du mit den manuellen Outbound Mappings? Lösche am besten mal alles was nicht dem Standard entspricht und du wahrscheinlich gar nicht so richtig weißt was du da überhaupt gemacht hast. ;-)

Lässt sich aus LAN gar nichts erreichen in dem OPT1 Netz oder nur der AP nicht? Hast du bei dem AP die Möglichkeit zu sehen ob da wirklich kein Traffic ankommt?-Rico

-

hatte mal nen kleinen webserver für nen halben tag am laufen um was zu testen,

das manuelle zeugs da brauch ich damit meine telefone die an einer fritzbox hängen funktionieren, das hab ich nach einer anleitung von hier so gemacht.und nope, es läst sich nichs von einem zum anderen erreichen

-

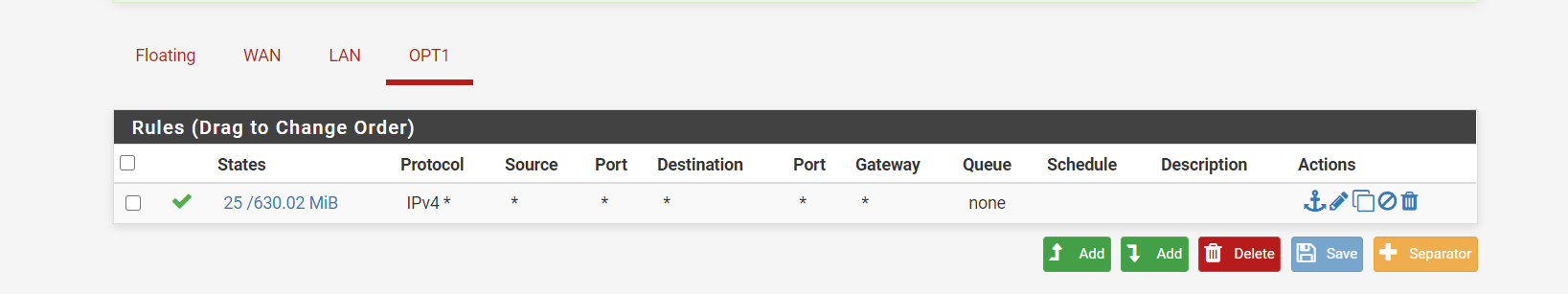

Hast du Firewall Regeln unter Floating?

-Rico

-

da steht nichts

-

@BlackQueen said in Port intern weiterleiten:

das manuelle zeugs da brauch ich damit meine telefone die an einer fritzbox hängen funktionieren, das hab ich nach einer anleitung von hier so gemacht.

und nope, es läst sich nichs von einem zum anderen erreichen

Hi.

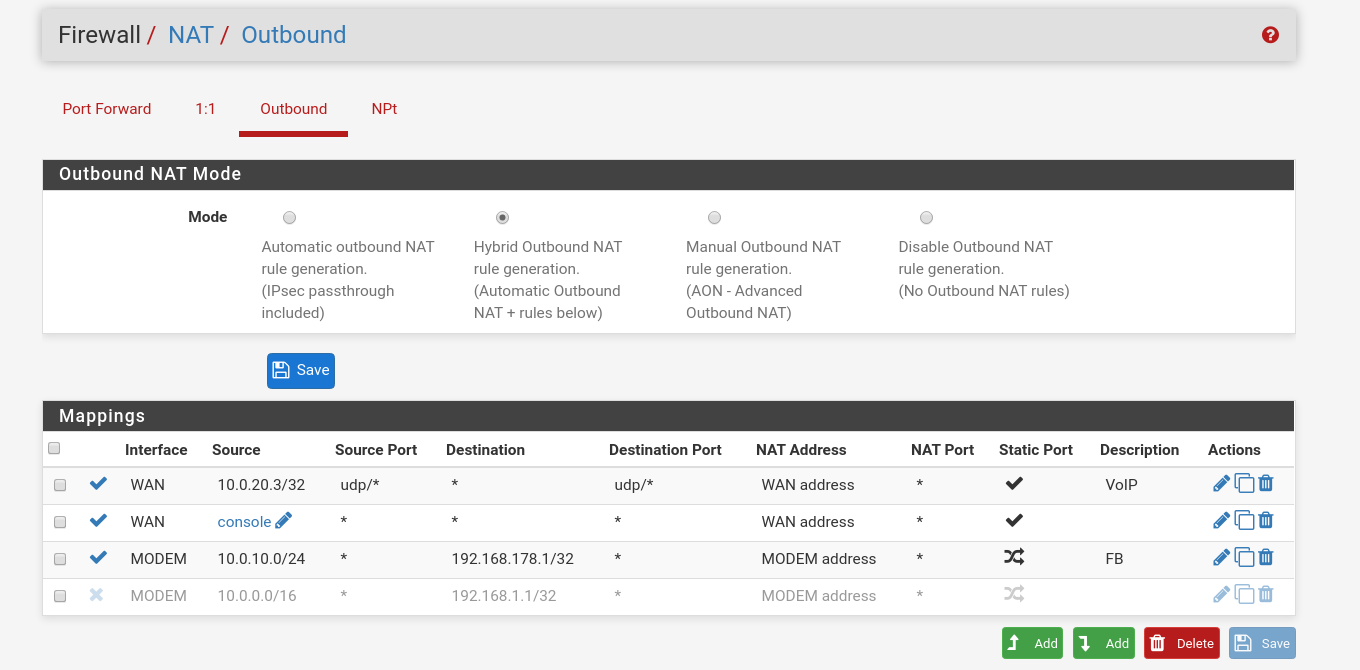

Deswegen brauchst nicht das ganze Subnet freigeben, die IP der Fritze reicht auch. So in etwa:

Mehr brauchst Du nicht. Das andere ist extremst gefährlich, jeder kann auf deine Netze zugreifen. Da muss ich @Rico absolut zustimmen, also bitte korrigieren.

Die WAN Rule auf HTTP macht Sinn, wenn auf dem Host letsencrypt läuft. Nicht soooo tragisch imho, wenn kein Service auf diesen Port lauscht.

-

@mike69 ok O_O OMG kp hab mich halt nach der anleitung gerichtet für das fritzbox als telefoniegerät ......

Aber deine Konfig sagt mir da jetzt nix das verwirrt mich moch mehr, was muss ich den da wie abändern?

-

Das erste Mapping ist gemeint.

Hier, und bitte die Querverweise lesen. Mit 192.168.1.0/24 ist der Bereich von 192.168.1.1 bis 192.168.1.254 gemeint. Durch dein Mapping hast du den ganzen IP Bereich erwischt. Wenn nur die IP der Fritze gemeint ist, muss ein /32 hinter der IP der Fritzbox stehen.