OPEN VPN SERVER SE CONECTANDO POR 2 LINKS DIFERENTES

-

Boa noite,

Preciso de uma força tenho 2 openvpn SERVERS configurados estão em portas diferentes, exemplo link1 porta 7045 e link2 porta 5047 as duas funcionam se conectam normalmente. Porém a um detalhe que não consegui resolver, cada uma apenas se conecta quando seu GATEWAY é o padrão.

Exemplo: Em System - > Routing o GATEWAY padrão é sempre o DO LINK1-VPN porta 7045 até ai ok a vpn configurada neste link se conecta normalmente, porém se eu mudar o GATEWAY padrão para o LINK2-VPN porta 5047 a VPN para de funcionar.. ou até mesmo quando o LINK1 cai se eu não trocar manualmente o GATEWAY padrão, para o do LINK2-VPN porta 5047 ela não funciona.

Quando eu estou na empresa e o LINK1-VPN porta 7045 cai eu vou lá e troco para que os usuários consigam se conectar pelo LINK2-VPN porta 5047 o problema é quando eu não estou.......

Acredito que seja regra que eu precise ajustar, resumidamente PRECISO QUE CADA VPN SE CONECTE pelo seu GATEWAY independente se ele estiver como PADRÃO ou não.

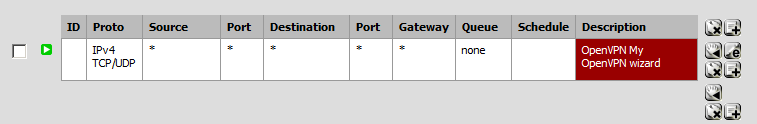

Minha regra atualmente está dessa forma abaixo, deixei o SOURCE permitindo tudo para facilitar mas vou ajustar com os ips publicos dos meu clientes externos..

Agradeço desde já a todos... -

Alguém tem alguma sugestão de como posso realizar a configuração?...

-

vc tem 2 links, eles estão configurados em failover ou balanceamento de carga ? Tem grupo de Gatway ?

-

@ismarcs Tenho um grupo de Gateway em Failover funcionam perfeitamente quando o Primario cai o Secundario assume normalmente internamente..

Mas exemplo o link Primario Cai o Secundario assume até ai ok, quando isso ocorre eu entro em contato com os clientes externos e informo para saírem do certificado que estão logados( link Primario), e logarem com o certificado secundario ( Link Secundario), quando eles entram a conexão até chega no firewall mas não se conecta na VPN no log aparece este erro ( TLS Error: TLS handshake failed).

Quando eu mudo o Gateway Secundario para Padrão o acesso da VPN funciona na hora. Acredito que eu teria que direcionar o trafego através NAT por exemplo.Para este erro encontrei essa sugestão neste link https://openvpn.net/faq/tls-error-tls-key-negotiation-failed-to-occur-within-60-seconds-check-your-network-connectivity/:

** Isso geralmente é o resultado de:

Um firewall de perímetro na rede do servidor está filtrando os pacotes OpenVPN recebidos (por padrão, o OpenVPN usa o número da porta UDP ou TCP 1194). Um firewall de software em execução na máquina do servidor OpenVPN está filtrando as conexões de entrada na porta 1194. Esteja ciente de que muitos sistemas operacionais bloqueiam as conexões de entrada por padrão, a menos que configurado de outra forma. Um gateway NAT na rede do servidor não possui uma regra de encaminhamento de porta para TCP / UDP 1194 para o endereço interno da máquina do servidor OpenVPN. A configuração do cliente OpenVPN não possui o endereço de servidor correto em seu arquivo de configuração. A diretiva remota no arquivo de configuração do cliente deve apontar para o próprio servidor ou para o endereço IP público do gateway da rede do servidor. Outra causa possível é que o firewall do Windows está bloqueando o acesso ao binário openvpn.exe. Você pode precisar colocar a lista de permissões (adicioná-la à lista "Exceções") para que o OpenVPN funcione.Avaliando todas essas observações o que mais se enquadra no meu caso acredito que seja essa opção abaixo pois, realmente não tem NAT direcionando:

Um gateway NAT na rede do servidor não possui uma regra de encaminhamento de porta para TCP / UDP 1194 para o endereço interno da máquina do servidor OpenVPN.

Tem alguma sugestão de como Ficaria o NAT?

-

Olha nesse link a configuração do OPEN VPN para 2 WANS

https://docs.netgate.com/pfsense/en/latest/routing/multi-wan-openvpn.html -

@ismarcs vou fazer uns testes e volto a dar um feedback...Obrigado por enquanto..