WLan für die Kollegen - Unverschlüsselt, PSK oder Raduis?

-

@JeGr said in WLan für die Kollegen - Unverschlüsselt, PSK oder Raduis?:

WPA2-Enterprise mit User/Pass ist eine Option (spart das rumkaspern mit CA etc.).

Jetzt bin ich doch neugierig, hast Du das mit der pfSense konfiguriert?

-

@slu said in WLan für die Kollegen - Unverschlüsselt, PSK oder Raduis?:

@JeGr said in WLan für die Kollegen - Unverschlüsselt, PSK oder Raduis?:

WPA2-Enterprise mit User/Pass ist eine Option (spart das rumkaspern mit CA etc.).

Jetzt bin ich doch neugierig, hast Du das mit der pfSense konfiguriert?

'Türlich ;)

1x SSID fix im Medien VLAN weil dumme Geräte sind dumm und können kein Enterprise WiFi

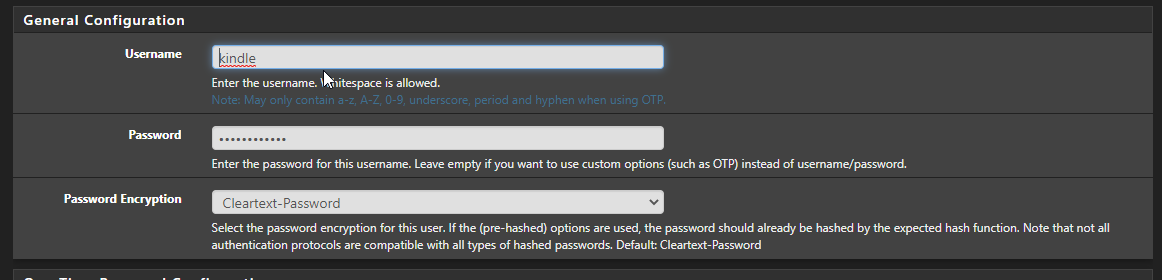

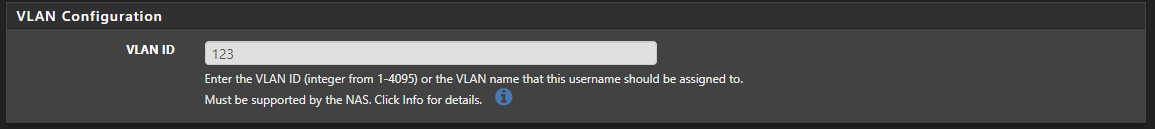

1x Multi-SSID via Radius-based VLAN und Login.User in FreeRadius Package angelegt mit VLAN ID, Cleartext PW ist m.W. notwendig weil MSChap das nicht via MD5 abkaspern kann. Zumindest hatte ich anfangs mal multiple Settings probiert mit MD5, ging aber nüscht. Könnte aber noch von alter Firmware gewesen sein. Aber so läuft es zumindest problemlos.

"Gäste" WLAN gibts somit gar nicht mehr, Gäste bekommen entweder schnell nen User erstellt mit VLAN ID im Gäste VLAN. Ist in 5min höchstens erledigt. Und man kann den User danach wieder deaktivieren oder löschen und man hat den Vorteil dass nicht irgendein PSK sich endlos verbreitet und ewig weiterschleppt. Man kann aber natürlich auch nen Gast User machen und dem ein PW geben. Wie man will.

-

Das ist mir soweit alles klar und läuft bei uns schon lange.

Mir ist nur nicht klar wie man PWD im FreeRaduis konfiguriert, schaue ich mir die Konfigdatei an ist das nämlich auskommentiert.Wenn ich mir das aber so überlege, TTLS mit ignore Cert ist auch nicht unsicherer als PWD oder liege ich da falsch?

-

@slu said in WLan für die Kollegen - Unverschlüsselt, PSK oder Raduis?:

Mir ist nur nicht klar wie man PWD im FreeRaduis konfiguriert, schaue ich mir die Konfigdatei an ist das nämlich auskommentiert.

Hm? Was ist denn das Problem?

-

Nochmal einfach wie das bei mir konfiguriert ist:

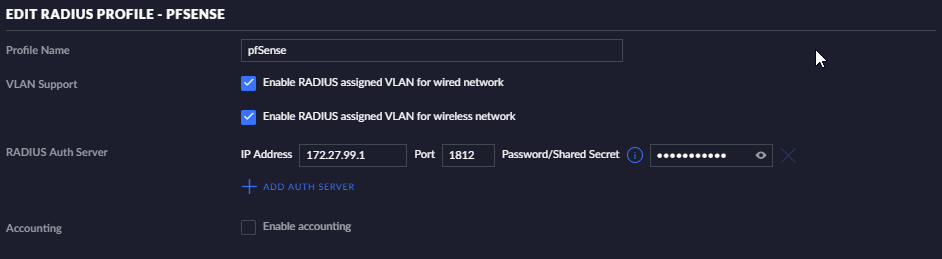

Unifi Backend:

Dort die pfSense als Radius Gegenstelle

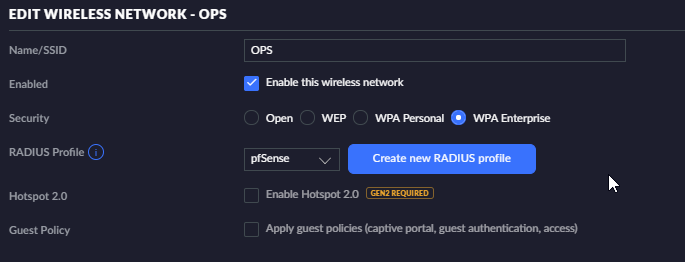

SSID angelegt mit Radius Based VLANs

Auf der Sense im Radius dann:

- einmal den AP als Client in NAS / Clients anlegen damit sich der AP einloggen kann

- EAP Settings habe ich auf Default TTLS, bei PEAP und TTLS Tunneled Reply an und MSCHAPv2

- (ich glaube das wars)

- Radius User anlegen:

Das wars. Mehr braucht der User nicht.

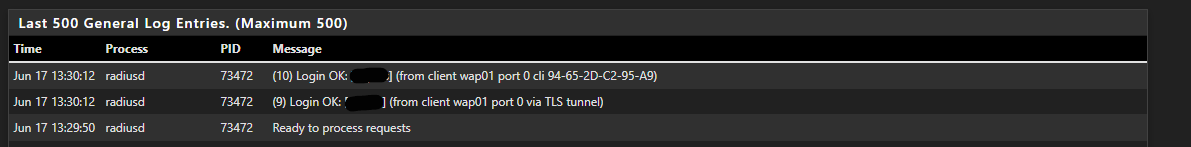

Log sagt "yay": User eingeloggt.

Aufm Handy eingestellt: PEAP/MSCHAPv2/CA nicht validieren. -

Wenn ich deine Log richtig verstehe war das aber kein PWD sondern TLS (oder geht PWD auch durch ein TLS Tunnel)?

Mir ist klar wie man die pfSense und Unifi konfiguriert, das läuft ja auch mit TTLS.Wähle ich am Smartphone jetzt EAP-PWD aus kann ich mich nicht einloggen (Fehlermeldung liefer ich später nach).

Schaue ich im FreeRADIUS -> View config -> eap steht ganz oben pwd {...} und das ist komplett auskommentiert. -

AP spricht zu pfSense via EAP-TLS, daher das Log "via TLS tunnel". Hatte doch oben noch notiert, dass am Mobile keinerlei Zert dran ist. Nur User/Pass.

-

@JeGr said in WLan für die Kollegen - Unverschlüsselt, PSK oder Raduis?:

Aufm Handy eingestellt: PEAP/MSCHAPv2/CA nicht validieren.

OK, das ist dann nicht das PWD was ich meinte.

Ich bin nach deiner Beschreibung auf dem Android von EAP-Methode = PWD ausgegangen.Sowohl "PEAP/MSCHAPv2/CA nicht validieren" als auch "TTLS/MSCHAPv2/CA nicht validieren" funktioniert ohne Probleme. Damit hebel ich zwar eine kleinen Teil der Sicherheit aus "CA nicht validieren" aber besser als Offenes WLAN ist es alle mal.

-

Was hebelt denn "CA nicht validieren" (weil kein offizielles Zert bzw. keine CA eingespielt ins Handy) für einen großen Sicherheitsvorteil aus? Ich sehe da keinen. Die CA wird nicht geprüft. So what, die wird bei vielem internen nicht geprüft ;) Ändert aber ja nichts daran, dass die Übertragung verschlüsselt wird und der Nutzer ein User/Pass Set überträgt, das verschlüsselt übern TLS Channel läuft bevor der Zugriff zum WLAN freigegeben wird. Plus man hat den ewig gleichen PSK für alle vom Hals und kann dynamisch die Clients in versch. VLANs packen. Ich sehe da eigentlich nur Vorteile ;)

-

@JeGr said in WLan für die Kollegen - Unverschlüsselt, PSK oder Raduis?:

Was hebelt denn "CA nicht validieren" (weil kein offizielles Zert bzw. keine CA eingespielt ins Handy) für einen großen Sicherheitsvorteil aus?

Ich könnte damit ein Rogue AccessPoint aufspannen und einfach jeden Benutzer/Passwort akzeptieren.

Damit könnte ich den Traffic einfangen (und ja ich weiß, bei unverschlüsselten Netzwerken ist das noch viel einfacher).@JeGr said in WLan für die Kollegen - Unverschlüsselt, PSK oder Raduis?:

Plus man hat den ewig gleichen PSK für alle vom Hals und kann dynamisch die Clients in versch. VLANs packen. Ich sehe da eigentlich nur Vorteile ;)

VLAN und Radius ist wirklich der Hammer, wir konnte ich nur ohne so etwas leben? ;)

-

@slu said in WLan für die Kollegen - Unverschlüsselt, PSK oder Raduis?:

Ich könnte damit ein Rogue AccessPoint aufspannen und einfach jeden Benutzer/Passwort akzeptieren.

Wie so überall :) Dafür gibts bei Unifi Rogue AP detection alerts ;)

-

@JeGr said in WLan für die Kollegen - Unverschlüsselt, PSK oder Raduis?:

Wie so überall :) Dafür gibts bei Unifi Rogue AP detection alerts ;)

Jap, das dumme ist nur, mach mal was dagegen wenn Du 150 km weit weg sitzt.

Schlußendlich hat man auch keinen Einfluss wohin die Stationen ihre Logins senden.Einzige Möglichkeit welche natürlich nicht legal ist massiv das Band stören...

-

Honeypots bei einem geshareten Medium sind jetzt nichts seltenes. Dagegen wehren ist schwer. Daher ist das auch gar nicht meine Zielsetzung. Aber ja, könnte man vllt. noch schöner abbilden und sicherer machen :)