IPsec IKEv2 Mutual RSA +cisco ? нужен совет.

-

IPSec туннель с pfsense до cisco

задача - подключение к сети удаленной, которая находится за cisco.настройки на циске IKEv2 proposal:

encryption: aes-cbc-128

integrity: sha256

DH group: 14

authentication: rsa certificateIPsec proposal:

Header type: ESP

Encryption: AES 128

Integrity: sha-hmac

mode: tunnelвозможно ли настроить туннель между pfsense и cisco с такими параметрами шифрования и авторизации по сертификату?

Integrity: sha-hmacПробовал уже настраивать эту конфигурацию и столкнулся с проблемой, что дальше проверки сертификатов дело не идет.

-

Вполне типичная настройка, судя по ошибкам вам нужно проверить сертификат сервера и CA в настройках IPsec Phase 1.

Проверьте что в сертификате указан правильный IP,

см. https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/configuring-rsa-authentication-for-ipsec.html -

@viktor_g said in IPsec IKEv2 Mutual RSA +cisco ? нужен совет.:

настройках IPsec Phase 1.

Спасибо за совет, но в Сертификате сервера CA который мне прислали, отсутствует IP

т. е. поле Alternative Names где указывается IP. видимо для cisco указание IP не обязательно в сертификате. В случае с pfsense, без этого не обойтись? -

В сертификате сервера (не CA) должен быть IP,

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/configuring-rsa-authentication-for-ipsec.html:

Create a Certificate for Firewall A. Set the Common Name to the hostname of Firewall A, add an Alternative Names entry with a Type of IP and the Value set to the IP address of the WAN interface on Firewall A.

Create a Certificate for Firewall B. Set the Common Name to the hostname of Firewall B, add an Alternative Names entry with a Type of IP and the Value set to the IP address of the WAN interface on Firewall B.

-

ещё попробуйте указать "Peer ID = Any"

см. https://wiki.strongswan.org/issues/949

-

Благодарю за советы, был невнимателен. Перевыпущу сертификат и попробую.

-

@guff007

Здр

ip адрес не всегда обязателен в сертификате

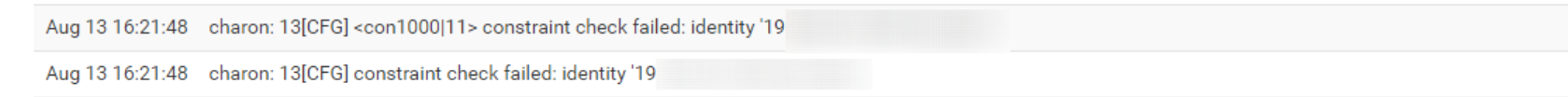

надо четко знать , как настроена фаза -1 на ciscoСудя по логам , у Вас проблема начинается тут

к сожалению , не видно как выглядит эта строка , это важно

Возможно Вам нужно грамотно заполнить поле SAN при выпуске сертификата ( Атрибуты сертификата ) = FQDN . Обычно оно имеет такое же значение как и поле CN .

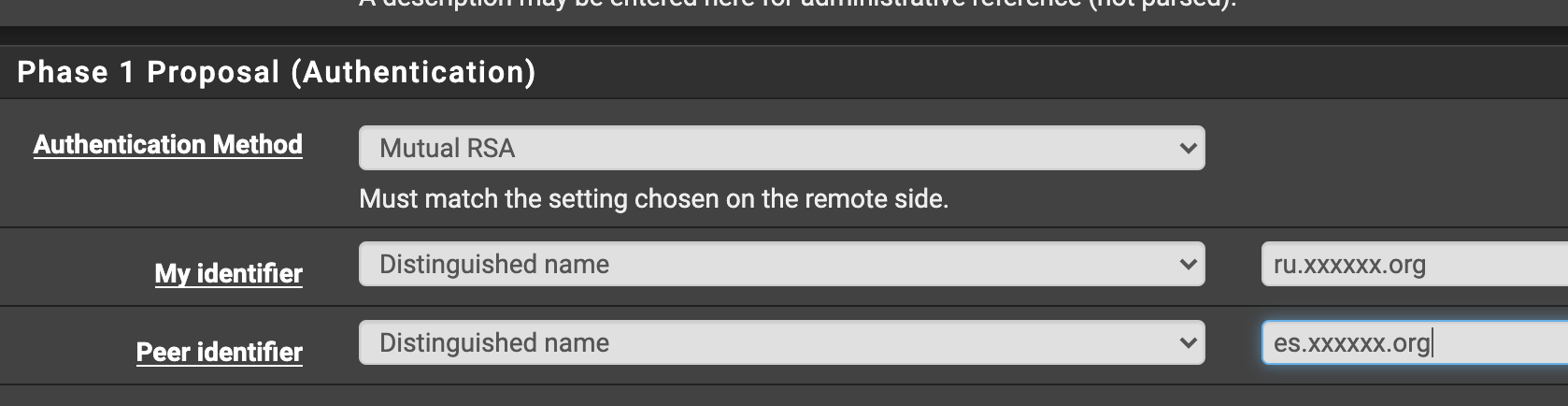

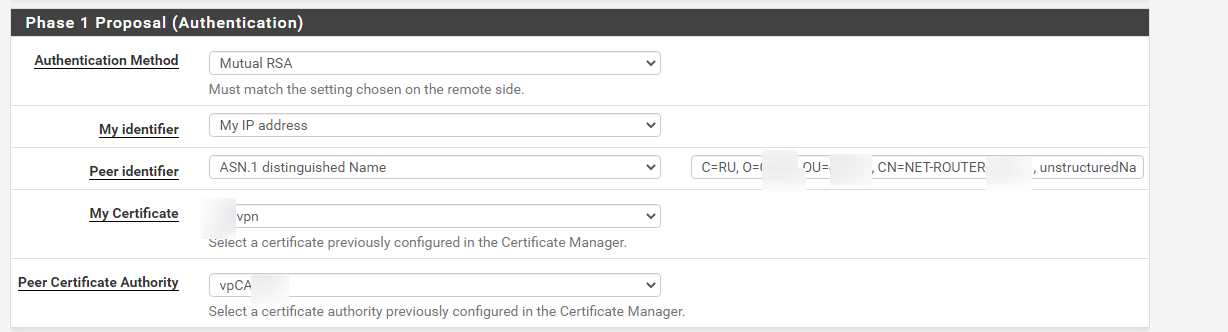

Тогда настройка фазы 1 будет выглядеть так

и все прекрасно соединяется

-

@Konstanti identity - внешний адрес cisco

-

@guff007

Попробуйте добавить ip адрес в качестве subjectAltName , как Вам написали выше , в сертификат клиента -

добрый день, прошли фазу с сертификатами, но все не пошло так гладко как хотелось

Aug 20 10:24:40 charon: 08[IKE] <con1000|1> nothing to initiate

Aug 20 10:24:40 charon: 08[IKE] <con1000|1> activating new tasks

Aug 20 10:24:40 charon: 08[CHD] <con1000|1> CHILD_SA con1000{2} state change: CREATED => DESTROYING

Aug 20 10:24:40 charon: 08[IKE] <con1000|1> failed to establish CHILD_SA, keeping IKE_SA

Aug 20 10:24:40 charon: 08[IKE] <con1000|1> received TS_UNACCEPTABLE notify, no CHILD_SA built

Aug 20 10:24:40 charon: 08[IKE] <con1000|1> maximum IKE_SA lifetime 4607981s

Aug 20 10:24:40 charon: 08[IKE] <con1000|1> scheduling reauthentication in 4607441s

Aug 20 10:24:40 charon: 08[IKE] <con1000|1> IKE_SA con1000[1] state change: CONNECTING => ESTABLISHED -

@guff007 said in IPsec IKEv2 Mutual RSA +cisco ? нужен совет.:

Aug 20 10:24:40 charon: 08[IKE] <con1000|1> received TS_UNACCEPTABLE notify, no CHILD_SA built

Здр

Aug 20 10:24:40 charon: 08[IKE] <con1000|1> received TS_UNACCEPTABLE notify, no CHILD_SA built

надо разбираться с селекторами трафика фазы-2 , с какой-то стороны неверные настройки ( подозреваю , что с Вашей )

или надо проверить правильность ACL со стороны Cisco -

@Konstanti победил, туннель поднимается, но трафик не ходит, пойду смотреть далее, спасибо за советы.

-

@guff007 дальше правила проверяйте на ipsec интерфейсе

и на lan тоже

PS . Совет , включайте бесконечный ping в сторону ciscoи tcpdump-ом мониторьте , что происходит с Вашей стороны

уходят ли esp пакеты в сторону cisco , и приходят ли ответы -

@Konstanti спасибо за совет, коллеги со стороны циски, попросили как раз пинги, и все завершилось успешным соединением без ошибок, fqdn в виде,ip адреса не потребовался. Пф скушал атрибуты сертификата стандартные. Завтра скину сюда пример, вдруг кому пригигодится

-

@guff007

Можно краткий how-to с картинками? Заранее благодарен. -

@werter

я вам скажу так -

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/configuring-a-site-to-site-ipsec-vpn.html#:~:text=IPsec%20(IP%20security)%20is%20a,and%20remote%20access%20(mobile).

делаете все по инструкции от и до.

Если будут вопросы или ошибки надо все равно смотреть логи.

Но, у меня заработало без указаний FQDN как в мануале

-

@Konstanti эту ошибку вызывал PFS key group не указанный.

-

@guff007

СпасибоЗы. “No NAT” List on Cisco IOS" может пригодиться , чтобы в правилах fw\логах были видны адреса машин из обоих сетей, а не адреса концов туннелей https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/connecting-to-cisco-ios-devices-with-ipsec.html