Keine DNS Auslösung mit aktiviertem VPN Client sobald der DNS Resolver aktiviert ist

-

@johndo

Dann solltest du bei diesem ansetzen.Üblicherweise wird sämtlicher Upstream-Traffic über den Tunnel geroutet. Also auch DNS. Aber offenbar hast du eine andere Konfiguration, ansonsten würde die Umstellung auf der pfSense das nicht beeinflussen.

-

@johndo said in Keine DNS Auslösung mit aktiviertem VPN Client sobald der DNS Resolver aktiviert ist:

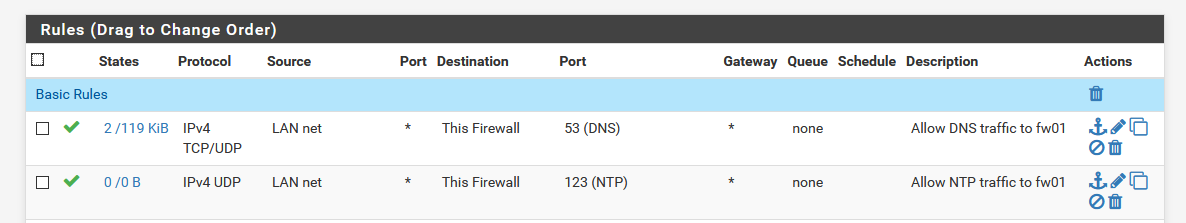

Als Firewall Regel habe ich diese hier:

Somit wird erzwungen das alle DNS Anfragen über die Firewall gehen.

Das ist so schon mal nicht korrekt. Erzwungen wird damit gar nichts.

-

@Bob-Dig

Ok, mag sein. Aber wenn ich diese Regel deaktiviere geht gar kein DNS. Eventuell habe ich mich auch falsch ausgedrückt.

-

@johndo said in Keine DNS Auslösung mit aktiviertem VPN Client sobald der DNS Resolver aktiviert ist:

Aber wenn ich diese Regel deaktiviere geht gar kein DNS.

Das sollte dir sagen, dass der Client die pfSense zur Namensauflösung nutzt.

Das sollte aber nicht sein. Hast du in der Interface-Konfiguration am Client den DNS Server fest reingeschrieben? -

Hi,

ich dachte immer das wäre ein Vorteil wenn die Clients als DNS die Firewall nutzen und diese dann nach draußen an den offiziellen DNS weitergibt?

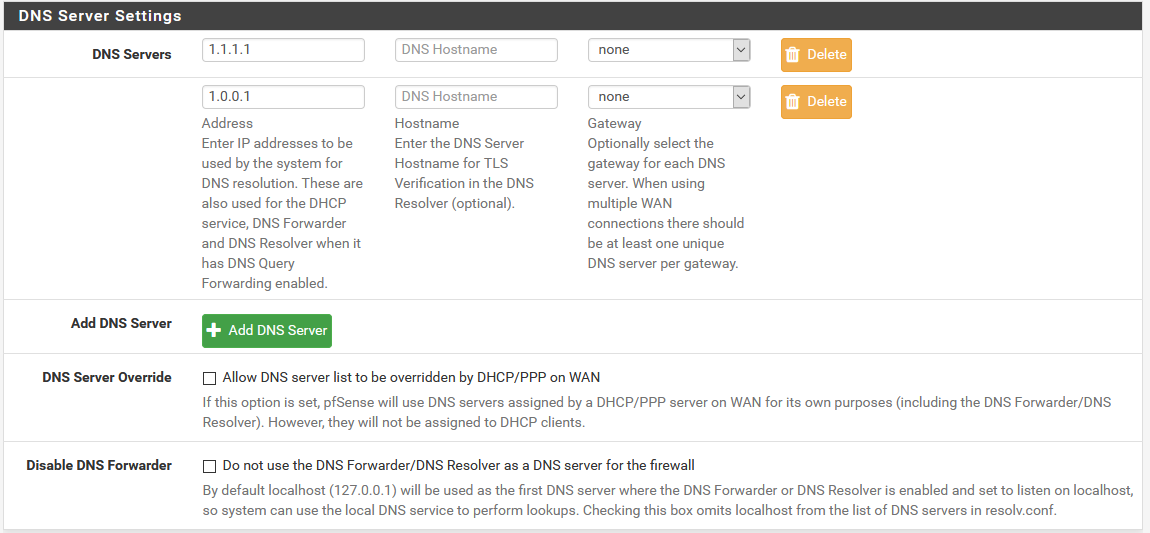

Also mein Notebook steht auf DHCP und bekommt alle Adressinfos von der pfsense. Die Konfig sieht so aus:

IP: 192.168.1.10

Mask: 255.255.255.0

Gateway: 192.168.1.1

DNS: 192.168.1.1 -

@johndo

Das ist ja grundsätzlich auch okay. Allerdings möchtest du doch nicht die pfSense als DNS Server nutzen, wenn du über die VPN rausgehst, oder? Die Folge wären sogenannte DNS Leaks.Konfiguriere einfach das virtuelle Interface, das für die VPN genutzt wird, für die automatische DNS-Konfiguration. Der VPN Server sollte einen DNS pushen. Falls nicht, kannst du auf diesem Adapter auch einen externen DNS eintragen, um DNS Leaks zu vermeiden.

-

Hi,

also der virtuelle Adapter (TAP) in den Netzwerkeinstellungen auf dem Notebook der steht bereits auf DHCP. Ich sehe dort auch einen anderen gesetzten DNS Server:

Virtual IP: 10.0.137.24

DNS: 172.21.4.200, 172.21.4.201Aber irgendwie werden diese DNS nicht genutzt, das sehe ich beispielsweise mit einem nslookup.

Wenn ich nun den DNS Resolver auf der pfsense ausschalte und mache danach einen nslookup dann geht es.EDIT:

Da muss doch irgendwas auf dem DNS Resolver der pfsense nicht stimmen? -

Was ist denn das für ein VPN-Client?

-

@johndo

Mir würde das eher sagen, dass der Traffic nicht über die VPN geroutet wird.

Wie oben bereits geschrieben, mit der pfSense darf das gar nichts zu tun haben. Der Upstream-Traffic, aber speziell auch der die Pakete zu den angegebenen DNS Servern, müssten über die VPN, was sie aber offenbar nicht tun.Wie sieht die Routing-Tabelle am Client aus?

-

@Bob-Dig

Ist ein Watchguard VPN Client. Allerdings habe ich die VPN Konfig auch für den OpenVPN Client. Es verhält sich aber bei beiden gleich.

-

@johndo said in Keine DNS Auslösung mit aktiviertem VPN Client sobald der DNS Resolver aktiviert ist:

Ist ein Watchguard VPN Client.

Also anscheinend kein Anonymisierungs-VPN? Ok. Dann scheint da bei dir DNS nicht getunnelt zu werden.

-

0.0.0.0 geht auf mein Gateway 192.168.1.1 (pfsense)

10.0.0.0 geht auf den VPN Client mit 10.0.137.1 (gw vom VPN Server)Ich kann die internen IP Adressen hinter dem VPN erreichen. Daher denke ich das Routing sollte passen.

Nur die DNS Namensauflösung geht leider nicht. -

@johndo said in Keine DNS Auslösung mit aktiviertem VPN Client sobald der DNS Resolver aktiviert ist:

10.0.0.0 geht auf den VPN Client mit 10.0.137.1 (gw vom VPN Server)

D.h. die VPN ist nur dazu da, um dieses Netz zu erreichen?

-

Hi,

hinter dem VPN Client befinden sich einige Server auf die ich zugreife. Aktuell greife ich mittels interner IP Adresse zu sobald ich mit dem VPN Client eingewählt bin. Da dort einige Services laufen mittels SSL und Zertifikaten benötige ich aber die DNS Namen um zuzugreifen. Aktuell mache ich das über eine lokale Hosts Datei auf meinem Notebook.

Da sich aber des öfteren die Namen ändern oder neue hinzukommen möchte ich diese nicht immer erst in der Hosts einpflegen. Diese sind ja bereits im DNS Server eingepflegt...aber aus irgendeinem Grund wird dieser nicht angesprochen.

EDIT:

Ehrlich gesagt ist mir immer noch nicht klar warum es geht wenn ich keinen DNS Resolver auf der pfsense verwende.

Meiner Meinung nach muss die pfsense da irgendwie involviert sein sonst hätte es ja keinen Einfluss wenn ich es abschalte. -

@johndo said in Keine DNS Auslösung mit aktiviertem VPN Client sobald der DNS Resolver aktiviert ist:

Ehrlich gesagt ist mir immer noch nicht klar warum es geht wenn ich keinen DNS Resolver auf der pfsense verwende.

Meiner Meinung nach muss die pfsense da irgendwie involviert sein sonst hätte es ja keinen Einfluss wenn ich es abschalte.Weil du DNS-Server in der Verbindung eingetragen hast, zu denen du aber keine Route hast.

Die Server sind nicht erreichbar.@johndo said in Keine DNS Auslösung mit aktiviertem VPN Client sobald der DNS Resolver aktiviert ist:

Da dort einige Services laufen mittels SSL und Zertifikaten benötige ich aber die DNS Namen um zuzugreifen.

Okay, dann benötigst du diese Nameserver.

Problem ist wohl eine falsche VPN-Server Konfiguration. Die DNS-Server und die entsprechende Route sollten vom Server gepusht werden.

Werden die DNS-Server automatisch konfiguriert oder hast du die manuell eingetragen?Du könntest auch die Route manuell setzen, ist aber bei Windows, soweit ich weiß, nicht so einfach in der Adapter-Konfiguration möglich. In Linux geht das.

In Windows müsstest du wohl eine statische Route setzen. -

Hi,

also die Einstellungen kommen vom VPN Client. Dieser setzt dann im virtuellen Interface die Netzwerksettings, sprich automatisch per DHCP.

Ob der VPN Server richtig konfiguriert ist kann ich leider nicht sagen da ich dort keinen Zugriff habe.Du meinst die Deafult-Route auf das Gateway vom VPN? Also so:

Von derzeit:

0.0.0.0 auf 192.168.1.1 (pfsense)Auf:

0.0.0.0 auf VPN 10.0.137.1 (gw vom VPN Server) -

@johndo

Nein, nur eine zusätzliche Route zu den beiden DNS Server auf das VPN Gateway 10.0.137.1. -

Aso ok. Das versuche ich mal.

-

Mh, also das hat nichts gebracht. Die DNS Server erreiche ich ja auch. Wenn ich beispielsweise einen nslookup mache und explizit den DNS Server hinter dem VPN angebe dann bekomme ich den Namen auch aufgelöst.

Bin aktuell mit dem VPN Client eingewählt und mache einen nslookup ohnen einen DNS anzugeben:

nslookup server1.domain.com

Server: UnKnown

Address: 192.168.0.1

Name: server1.domain.comDas funktioniert so nicht. Weil nun als DNS Server meine pfsense angesprochen wird, und diese sollte nun eigentlich wenn Sie selbst den DNS Eintrag nicht kennt diesen an den im WAN Interface eingetragenen DNS 1.1.1.1 weitergeben. Dieser wiederum kennt ja den Namen und würde diesen auflösen.

Wenn ich nun den gleichen Test mache und gebe explizit den DNS Server hinter dem VPN an:

nslookup server1.domain.com 172.21.4.200

Server: dns03.domain.com

Address: 172.21.4.200Nicht autorisierende Antwort:

Name: server1.domain.com

Address: 172.21.20.8Dann kommt auch eine Antwort zurück und ich bekomme zur IP den Namen aufgelöst.

-

Was mir eben aufgefallen ist, eventuell könnte das damit zu tun haben. Die hinter dem VPN genutzte Domain ist eine offizielle Domain sprich keine interne. Allerdings haben die DNS Einträge interne IP Adressen und keine offiziellen IPs.

Stört sich pfsense eventuell daran und "denkt" eventuell das ist ein DNS Spoofing oder so was in die Richtung und blockiert das daher?