Problema IPSEC x SRV AD

-

@luick Para autenticar por LDAP, você não precisa de dns reverse lookup para cada subnet.

De repente você até consiga ingressar no domínio sem isso configurado, mas:Não criando um reverse DNS para cada subnet, você vai ter problemas para seu servidor de e-mail caso o tenha, e alguns aplicativos que dependam disso não irão funcionar, normalmente baseados em Citrix e VMware.

Você também terá problemas com kerberos, onde sem configurar o DNS reverso, apenas o nome netbios pode ser retornado, e não o fqdn, te impedindo de gerar tickets até para um simples compartilhamento de pasta, relacionado ao principal name e serviços.

Em adição a isso, até o Squid pode utilizar a autenticação kerberos caso assim você o configure, e isso terá problemas também.Referência:

https://www.conversantgroup.com/wp-content/uploads/2020/02/DC-CUGC-10-Things-in-AD.pdfAlém disso, te ajudará bastante em troubleshooting caso o configure, nslookup tools, entre outras coisas, tem algumas implicações de segurança também mas agora não me recordo totalmente.

Então, reformulando, dependendo do seu cenário, e do que usa dentro dele, pode ser ou não necessário, mas é uma boa prática e irá te salvar de vários problemas, e te ajudar a identificar outros.

-

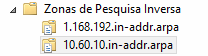

Fiz a inclusão da REDE na zona de DNS Inversa.

Agora está IP da Matriz e Filial.

Mesmo assim não tive exito, -

@luick Você pingar o domínio?

Por ex, domínio local.lan

Tente pingar local.lan da rede remota -

Sim, consigo realizar o Ping.

-

Você está usando NAT na VPN?

Tente repetir o processo, sem NAT na VPN caso esteja usando, e apenas com o DNS do DC configurado no cliente. -

Não, estou sem NAT na Rede remota.

Está só apontando para rede de origem e rede remota.

-

@luick Cliente é Windows?

Dá um telnet do computador remoto que está com problema pro IP do DC na porta 389 e vê se completa pfv.. Pode ser o Firewall do WIndows Server ou do samba caso esteja usando linux -

Problema foi resolvido, realizado a liberação da porta LDAP na rede LAN da Filial.

-

@luick Fico feliz que tenha resolvido :)

-

@mcury, estou tentando fazer pelo OpenVPN Site to Site, e a rede filial não consegue ping para o AD, interessante que para o FW funciona.

Quando ping de uma maquina que está na filial para o AD da matriz.

Ficando: Resposta de 00.00.00.0: A vida útil (TTL) expirou em trânsito.

-

Dê um traceroute da filial para o AD da matriz e confirme se não há um loop ou assimetria pfv

-

Fica um loop apontando para o FW da Filial.

Os 30 salto fica apontando para o IP do FW da Filial.

-

@luick Então há um problema de roteamento, pois se entendi corretamente o que você informou, o pacote não sai da filial, ele chega no Firewall da filial mas não sai pelo túnel.

Pode ser um problema de rotas sobrepostas, por ex você tem um 10.x.x.x/16 na tabela de roteamento da filial, e está tentando sair pelo túnel openvpn para uma rede 10.y.y.y/16

Dê uma conferida se não existem redes sobrepostas, e também na configuração do openvpn

-

Não existe pelo menos olhei nas configurações e nada.

Cara testei aqui e só está com problema no IP específico que é o do AD, muito estranho.

-

@luick Hm, só no IP do AD?

Pingando da filial você consegue então pingar outros IPs da mesma rede do AD, mas não o AD? -

@mcury , consigo pinga para outros computadores.

-

@luick É, essa parece que será necessário fazer uma captura de pacotes lá no firewall da matriz.

Tem lá na GUI do pfsense, um menu chamado Diagnostics > Packet Capture

Clique lá, seleciona a interface onde o AD está, coloque o protocolo ICMP, e host o IP do computador da filial que está tentando pingar.

Confirme se há ECHO chegando da filial e REPLY do AD de volta para a filial. -

Fiz e não da nenhum resultado. Investigando mais na tabela de roteamento do PFSENSE Filial, está com o IP do AD e gateway apontando para o próprio PFSENSEFILIAL.

Uma obs eu não exclui as configurações do ipsec, só desabilitei. Teria algum problema neste sentido?

-

@luick Eu acho que não, desabilitar já seria o suficiente, mas eu não posso garantir sem margem de dúvida pois nunca tive um ipsec desabilitado e uma openvpn configurada para o mesma interface.

Mas levando em consideração que o ping vindo de computadores da filial, passando pela openvpn, e funcionando para outros hosts que não sejam o AD e que estão na mesma rede do AD, isso indica que o problema não é a openvpn.

Na tabela de roteamento do firewall da filial, não deveria constar a rede do AD?

Estranho você mencionar que só aparece o IP do AD e gateway apontando para o próprio IP da filial. -

No FW da Filial está um regra explicita IP do AD + Gateway do FW da Filial.

E em baixo está a REDE da Matriz + Gateway do Rede remota que conecta os dois FW.Está rota IP do AD + Gateway FW Filial deveria existir? Acho que é por causa desta rota que gera o conflito.

Lembrando que no DNS resolver da Filial estou especificando o host e domain do AD, apontando para o IP do AD.