Authentication Server (MS RADIUS, MS LDAP AD) - сервер находится в другой сети

-

@mikeroygbiv

2 последних блокирущих правила, не относятся к вопросу..один блокирует доступ к веб морде ПФсенс, а нижний вобще другой сервис в локалке. -

@werter

NAT на сайте А это всякие сервисы извне, фтп,voip итд - там ни слова про сайт Б и что либо с ним связанноеNAT на сайте B - вообще пустой.

-

@mikeroygbiv

Здр

Что приходит на ум , глядя на все это- есть очень странные правила , которые никогда работать не будут, и счетчики явно на это указывают

Например , правила для протокола ESP на ipsec интерфейсе ( в обоих случаях )

Правила Lan Site B - 2 правило тоже никогда не сработает

Туннель ipsec прекрасно работает в обе стороны , это тоже хорошо видно.

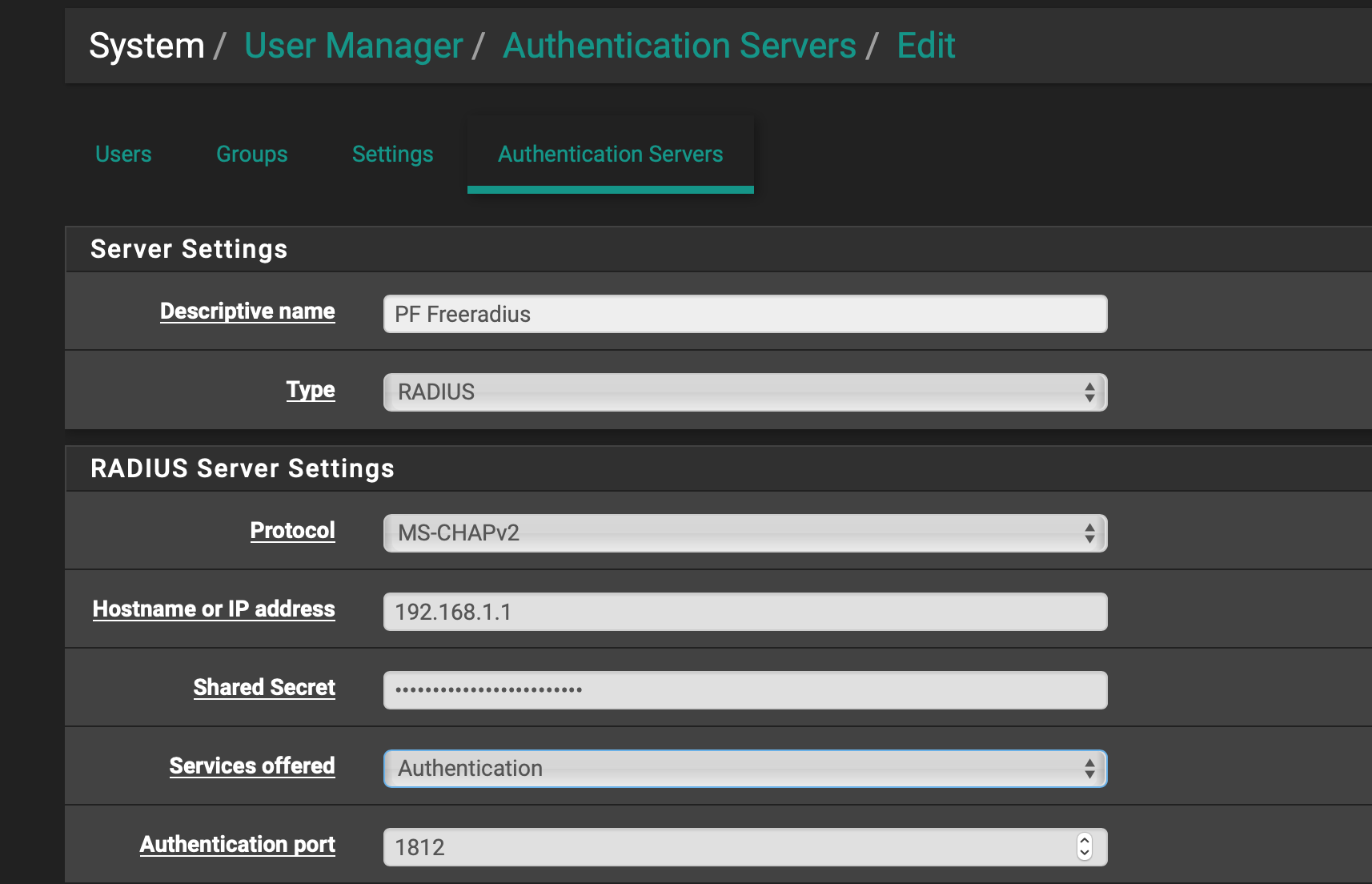

Возникает вопрос- Верно ли настроены параметры MS Radius сервера на PF SiteB ?

- Знает ли MS Radius сервер о клиенте PF Site B ?

Я бы лично , для начала , посмотрел журналы со стороны MS Radius при попытках авторизации. А потом уже делал какие-либо выводы

и запустил бы tcpdump на порту 1812 udp и посмотрел бы на то , что происходит в момент авторизации

- есть очень странные правила , которые никогда работать не будут, и счетчики явно на это указывают

-

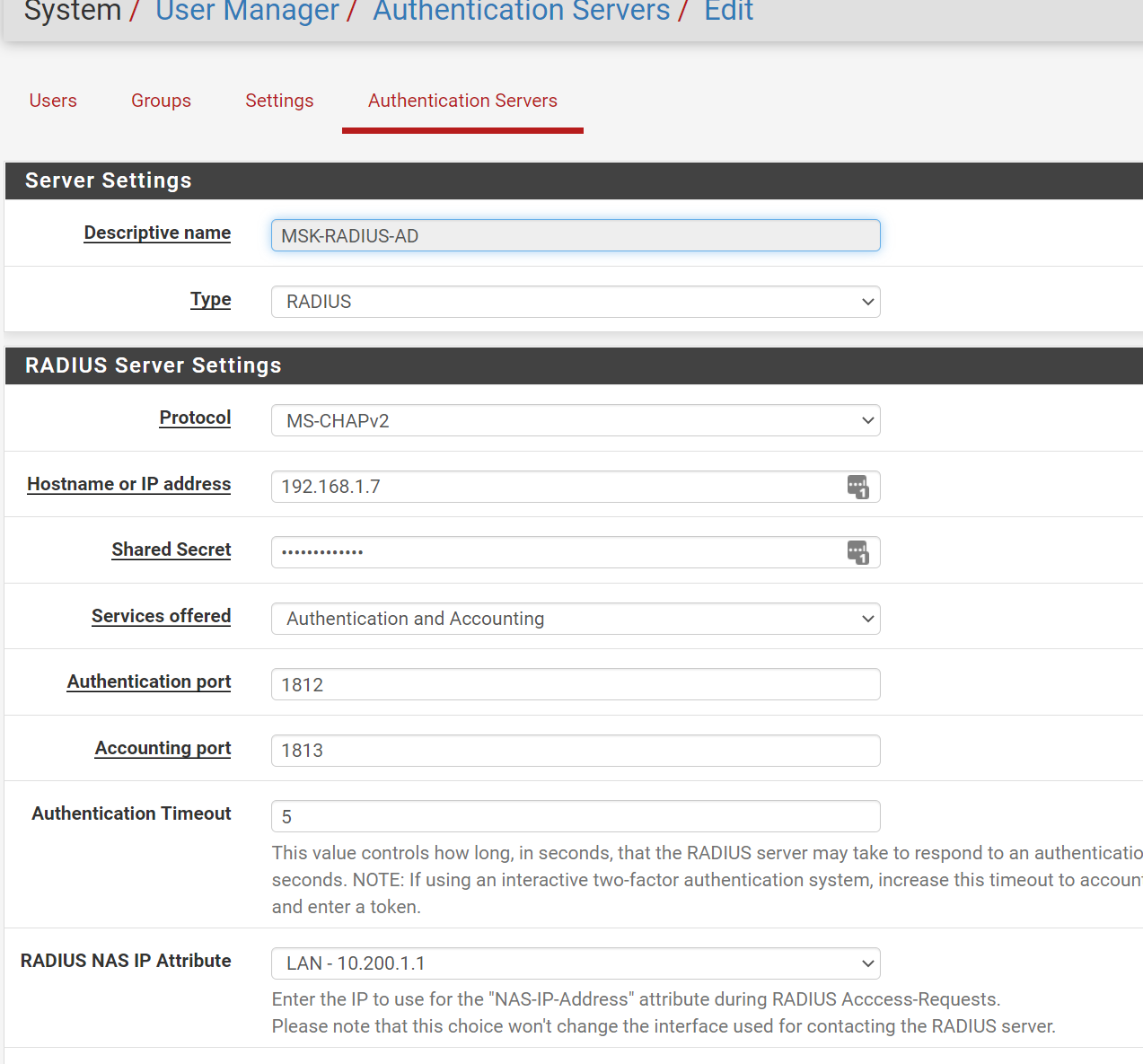

- Параметры MS radius на сайте B указаны верно..

- не знал, да, - добавил LAN ip pf2 сайта B в MS Radius на сайте А

- не помогло..

вобщем, буду тестить это:

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/access-firewall-over-ipsec.html -

@mikeroygbiv

Запустите tcpdump и посмотрите , что присходит

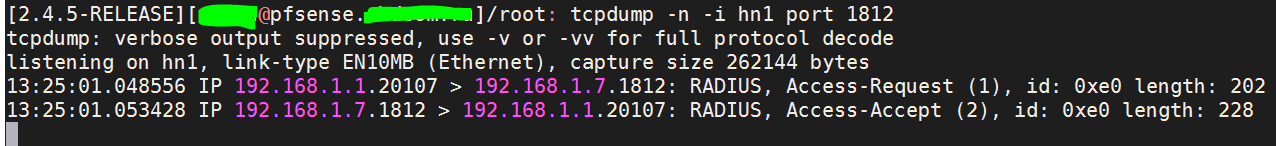

если все верно настроено , то должны увидеть вот такое

те должен быть ответ ms radius-а ( или принято или отклонено )

-

@Konstanti

извините за "нубство" но не пойму никак какой интерфейс сканитьперепробовал уже и lan и openvpn и wan ... не вижу нужный траффик

это мне надо делать на pf1 сайт А ?

-

@mikeroygbiv

все зависит от ваших настроек

Покажите настройки сервера аутентификации PF Site B/System/User Manager/ Authentication Servers

-

-

@mikeroygbiv

вот теперь на интерфейсе Lan PF Site A - смотрите пакеты на порту 1812 udp -

это при логине по VPN на сайт А напрямую

при логине по VPN на сайт Б -- тишина -

@mikeroygbiv

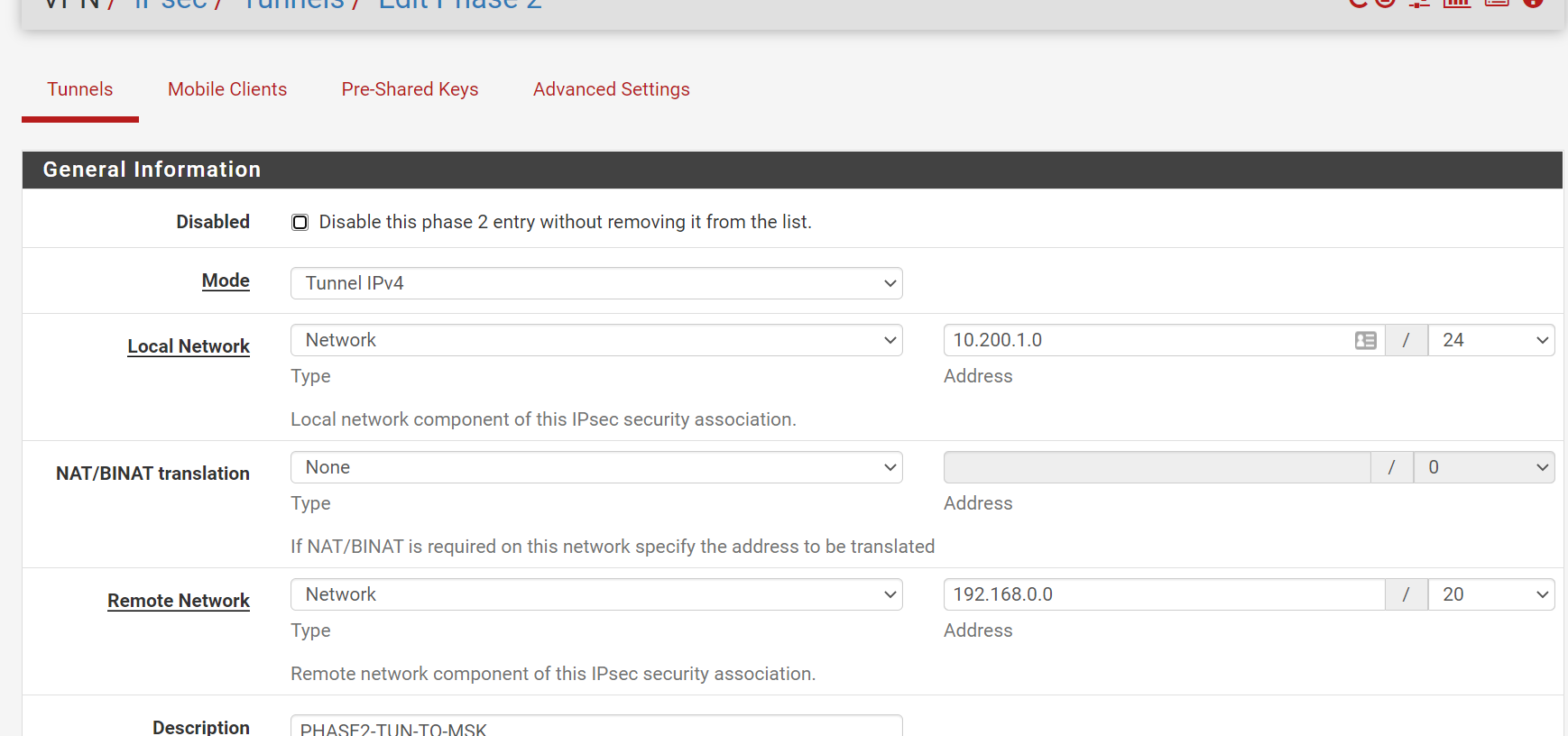

а покажите, пож , настройки фазы 2 ipsec PF Site B -

-

@mikeroygbiv

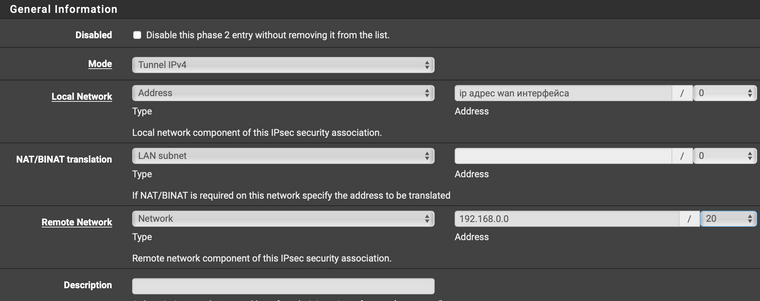

Попробуйте , ради интереса, сделать так

создайте дополнительную фазу 2 на стороне PF Site B

-

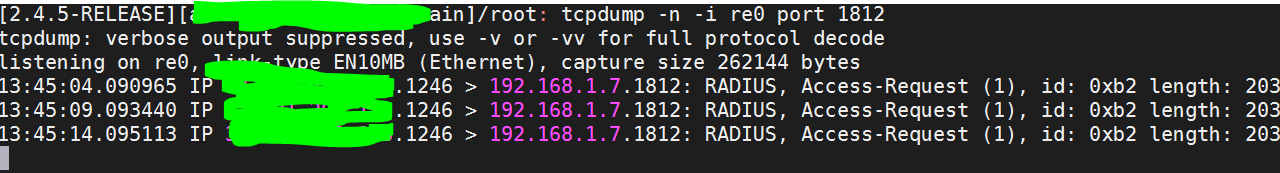

на сайте B при логине по VPN такая картина

есть реквесты но никакого ответа -

@mikeroygbiv

Вы сделали , как я сказал ?? я понимаю , в чем проблема , думаю , как ее решить -

@Konstanti

боюсь делать сейчас, это прод)

сейчас подниму ipsec в лабе между двух pfsense

там все это проверю! -

@mikeroygbiv

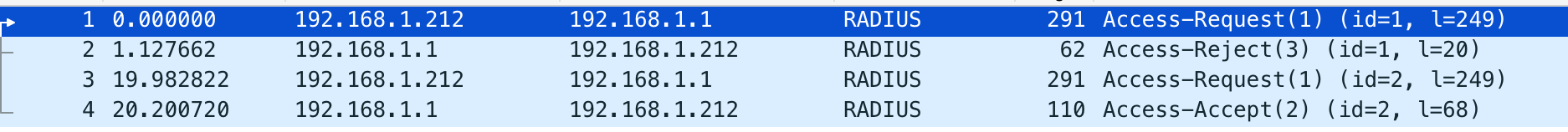

Тут нет криминала

Проблема в том , что PF Site B ничего не знает про сеть 192.168.0.0/ 20 ( ее нет в таблице маршрутизации ) . Поэтому когда от самого PF исходит пакет на адрес 192.168.1.7 , то он этот пакет пихает в шлюз по умолчанию , которым является wan интерфейс. Ловушек , которые бы перехватывали этот трафик и запихивали бы его в ipsec туннель тоже нет . Таким образом , эти пакеты улетают в никуда через wan интерефейс . Как создать такую ловушку , используя NAT/BINAT я Вам показал .

Если такой вариант не сработает , то Вам надо будет переходить на маршрутизируемый виртуальный туннель ( GRE over Ipsec , VTI, OpenVpn) -

Вобщем затестил в лабе с доп. второй фазой - результата нет..

лаба - ipsec между pf1 и pf2 есть,открыт весь тарффик, все туда обратно бегает. авторизация на pf1 по VPN по доменной учетке (radius) тоже

-

@mikeroygbiv

Понятно , скорее всего ловушки не срабатывают на исходящем трафике .

Попробуйте рассмотреть вариант перехода на маршутизируемый туннель , как писал выше . Этот вариант должен сработать

На всякий случай , покажите пож вывод команды ipsec statusall и состояние фазы 2 в /status/ipsec после создания доп фазы-2

и проверьте tcpdump-ом , куда сейчас убегает трафик на порту 1812 -

@Konstanti

Ура, у меня получилось реализовать эту схему , заработало ))

пока не понял что сработало - ловушки, которые вы порекомендовали сделать или это))

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/access-firewall-over-ipsec.htmlв любом случае сейчас разберусь, что дало эту возможность)