Authentication Server (MS RADIUS, MS LDAP AD) - сервер находится в другой сети

-

-

@mikeroygbiv

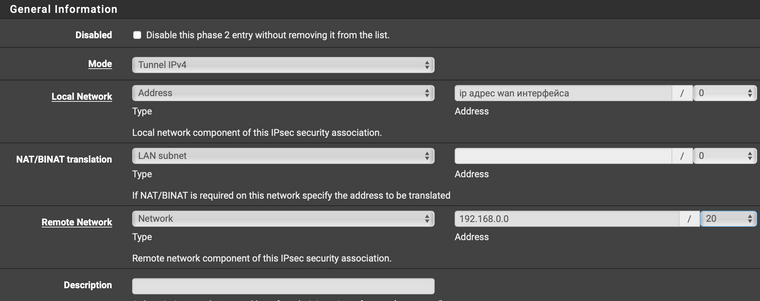

Попробуйте , ради интереса, сделать так

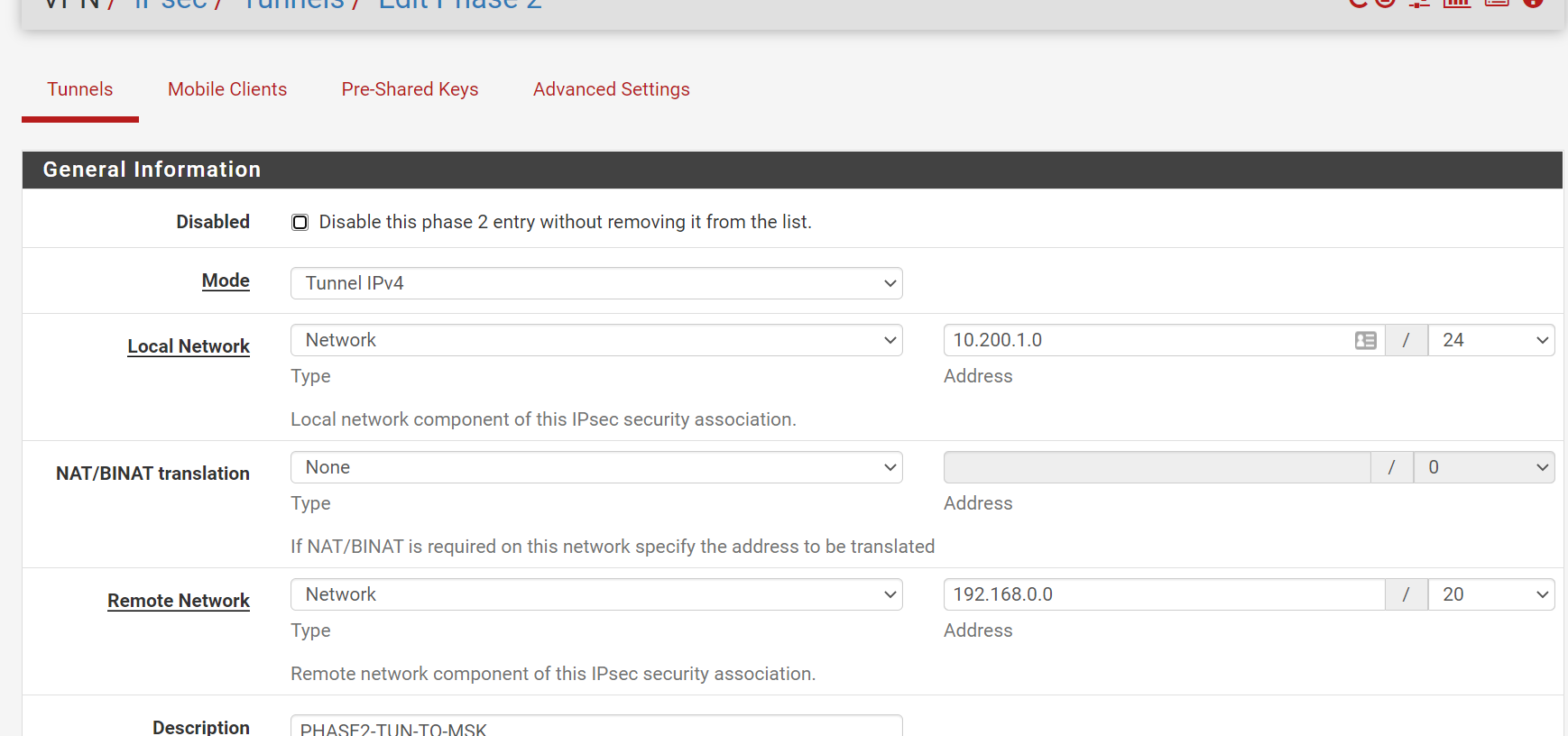

создайте дополнительную фазу 2 на стороне PF Site B

-

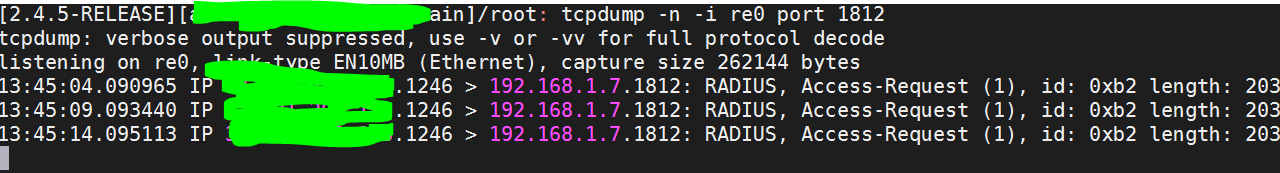

на сайте B при логине по VPN такая картина

есть реквесты но никакого ответа -

@mikeroygbiv

Вы сделали , как я сказал ?? я понимаю , в чем проблема , думаю , как ее решить -

@Konstanti

боюсь делать сейчас, это прод)

сейчас подниму ipsec в лабе между двух pfsense

там все это проверю! -

@mikeroygbiv

Тут нет криминала

Проблема в том , что PF Site B ничего не знает про сеть 192.168.0.0/ 20 ( ее нет в таблице маршрутизации ) . Поэтому когда от самого PF исходит пакет на адрес 192.168.1.7 , то он этот пакет пихает в шлюз по умолчанию , которым является wan интерфейс. Ловушек , которые бы перехватывали этот трафик и запихивали бы его в ipsec туннель тоже нет . Таким образом , эти пакеты улетают в никуда через wan интерефейс . Как создать такую ловушку , используя NAT/BINAT я Вам показал .

Если такой вариант не сработает , то Вам надо будет переходить на маршрутизируемый виртуальный туннель ( GRE over Ipsec , VTI, OpenVpn) -

Вобщем затестил в лабе с доп. второй фазой - результата нет..

лаба - ipsec между pf1 и pf2 есть,открыт весь тарффик, все туда обратно бегает. авторизация на pf1 по VPN по доменной учетке (radius) тоже

-

@mikeroygbiv

Понятно , скорее всего ловушки не срабатывают на исходящем трафике .

Попробуйте рассмотреть вариант перехода на маршутизируемый туннель , как писал выше . Этот вариант должен сработать

На всякий случай , покажите пож вывод команды ipsec statusall и состояние фазы 2 в /status/ipsec после создания доп фазы-2

и проверьте tcpdump-ом , куда сейчас убегает трафик на порту 1812 -

@Konstanti

Ура, у меня получилось реализовать эту схему , заработало ))

пока не понял что сработало - ловушки, которые вы порекомендовали сделать или это))

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/access-firewall-over-ipsec.htmlв любом случае сейчас разберусь, что дало эту возможность)

-

@Konstanti

вобщем добавление статического маршрута, как в этой статье решает этот вопрос - аутентификация VPN с сайта Б через raduis ad на сайте А работает, и я попадаю в локалку сайта Б .https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/access-firewall-over-ipsec.html

-

Добрый.

@mikeroygbivИли автоматом выдавать маршрут https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/routed-vti.html

@Konstanti выше это предлагал.