Работа OSPF маршрутов

-

@werter said in Работа OSPF маршрутов:

Что в кач-ве роутеров в удал. офисах?

Избавиться от CHR. Пусть всем рулит пф. Тем самым упростим адм-ние.

Зы. Я бы пользовал пакет FRR - он свежее.

Удаленные офисы на MikroTik hAP AC2

pfSense очень долго сохраняет и в итоге не может сохранить настройки ipsec, а их уже более 80 штук. Причем ставил голый pfSense и все равно такая история. По этому поставил CHR, где такой проблемы нет.Даже если и заменять CHR на второй pfSense, чтобы параллелить нагрузку (они на разных серверах с 100Мбит на каждом), все равно проблема в этом маршруте, без статичного трафик ходит только в одну сторону.

Буду пробовать другой пакет OSPF

-

Ставьте FRR

Quagga давно не поддерживается -

а их уже более 80 штук.

У вас 80 филиалов?

pfSense очень долго сохраняет и в итоге не может сохранить настройки ipsec

Это ненормально. Смотрите логи. Там 100% что-то будет по этой проблеме. После смотрите здесь https://redmine.pfsense.org/projects/pfsense/roadmap

Версия пф - последняя? -

@werter said in Работа OSPF маршрутов:

а их уже более 80 штук.

У вас 80 филиалов?

pfSense очень долго сохраняет и в итоге не может сохранить настройки ipsec

Это ненормально. Смотрите логи. Там 100% что-то будет по этой проблеме. После смотрите здесь https://redmine.pfsense.org/projects/pfsense/roadmap

Версия пф - последняя?Филиалов 40, по 2 провайдера в каждом. Получаем 80 туннелей. Если провайдер падает, sip и rdp отваливается на несколько секунд.

Пфсенс последний, даже ставил чистый голый.

php-fpm уходит в 100% нагрузку на все ядра на несколько часов -

Ещё хочу заметить что GRE+IPsec на pfSense требует небольших хитростей для правильной работы файрволла ( floating rules w/sloppy state and any TCP flags), см. баг https://redmine.pfsense.org/issues/4479

-

@viktor_g said in Работа OSPF маршрутов:

Ещё хочу заметить что GRE+IPsec на pfSense требует небольших хитростей для правильной работы файрволла ( floating rules w/sloppy state and any TCP flags), см. баг https://redmine.pfsense.org/issues/4479

У меня нет проблемы если все работает на pfSense, только долгое сохранение большого количества IPsec и GRE

Периодически GRE не подымается, пока GRE и IPsec не выключу и включу одновременно с двух сторон.@viktor_g said in Работа OSPF маршрутов:

Ставьте FRR

Quagga давно не поддерживаетсяУстановка FRR не помогла. Так же приходят маршруты по OSPF, например до 192.168.200.0/24 через 10.1.0.2 и трафик не ходит.

Но когда я делаю такой же маршрут статичным, все начинает бегать. -

@Moron

Тут вся засада в логике инициализации GRE и IPSEC на PF. Те сначала скриптом поднимается GRE, а потом уже ipsec туннель. Из-за этого и проблемы. -

@Konstanti said in Работа OSPF маршрутов:

@Moron

Тут вся засада в логике инициализации GRE и IPSEC на PF. Те сначала скриптом поднимается GRE а потом уже ipsec туннель. Из-за этого и проблемы.Я подозревал, что так и происходит. Это еще один повод в сторону CHR. На нем при перезагрузке все 80 туннелей подымаются за 15 секунд.

-

@Moron

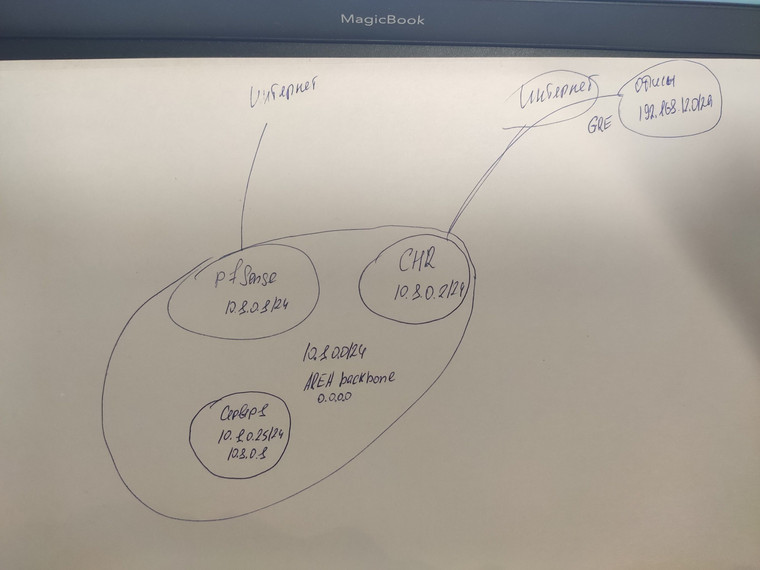

Есть ли схема сети ? Я так подозреваю , что проблема у Вас из-за "поломанной" функции reply-to на виртуальных интерфейсах PF. На это косвенно указывает , что решаете проблему статическим маршрутом.

Ради интереса , убрав статический маршрут , посмотрите tcpdump-ом на wan интерфейсе ( на шлюзе по умолчанию ) - не туда ли PF "пихает" ответный пакет для сетей 192.168.12.0/24-192.168.254.0/24 -

@Konstanti said in Работа OSPF маршрутов:

@Moron

Есть ли схема сети ? Я так подозреваю , что проблема у Вас из-за "поломанной" функции reply-to на виртуальных интерфейсах PF. На это косвенно указывает , что решаете проблему статическим маршрутом.

Ради интереса , убрав статический маршрут , посмотрите tcpdump-ом на wan интерфейсе ( на шлюзе по умолчанию ) - не туда ли PF "пихает" ответный пакет для сетей 192.168.12.0/24-192.168.254.0/24

Без статичных маршрутов я могу попасть из 10.1.0.0/24 в сеть офисов 192.168.12.0/24 и т.д., но из этих же офисов не могу попасть в сеть 10.1.0.0/24, пока не укажу на pfSense статичный маршрут.

Посмотреть дамп не могу, т.к. система используется, хоть там и трафика очень мало.

-

@Moron

Если интересно, то у меня на предыщей работе было 28 овпн-туннелей + ospf. Все поднималось\применялось за секунды. Но на обоих концах (головной + филиалы) были пф-ы.Зы. Настройки ospf + правила fw покажите. И таблицу марш-ции на пф.

-

@werter said in Работа OSPF маршрутов:

@Moron

Если интересно, то у меня на предыщей работе было 28 овпн-туннелей + ospf. Все поднималось\применялось за секунды. Но на обоих концах (головной + филиалы) были пф-ы.Зы. Настройки ospf + правила fw покажите. И таблицу марш-ции на пф.

Openvpn более сотни, с ним проблем нет.

Правила fw все открыто, т.к. все идёт через LAN

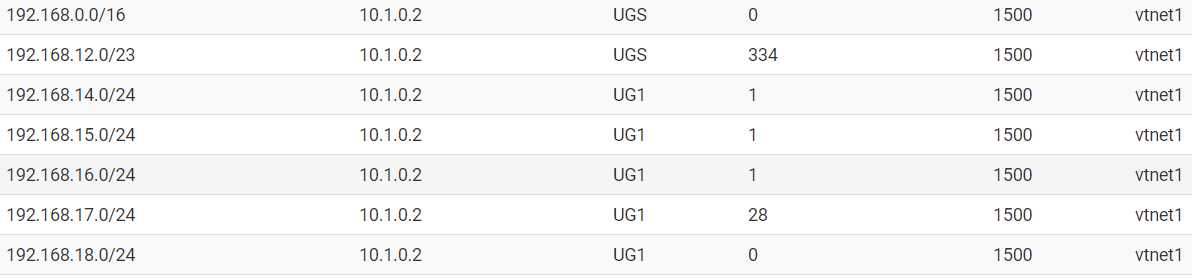

Как раз видно 192.168.0.0/16 (чтобы охватить все) и 192.168.12.0/23 (чтобы при экспериментах ничего не сломать) без которых ничего не работает.

Далее идут маршруты пришедшие через OSPF -

@werter said in Работа OSPF маршрутов:

@Moron

Зы. Настройки ospfНастройки OSPF:

Router ID: 10.1.0.1 и 10.1.0.2 соответственно на pfSense и CHRДалее просто анонс LAN интерфейса в Area 0.0.0.0

-

Собрал стенд, где pfSense и CHR связаны между собой сетью 172.31.250.0/24 и там бегает OSPF

За pfSense в сети 192.168.0.0/24 стоит WinXP, а за CHR сеть 192.168.1.0/24 так же стоит XP

Трафик из XP за pfSense свободно ходит в XP за CHR, наоборот не ходит.Далее отключаю полностью firewall на pfSense и все начинает бегать, как задумано.

-

@Moron

Посмотрите журнал файрвола , нет ли там заблокированных пакетов -

@Moron said in Работа OSPF маршрутов:

Трафик из XP за pfSense свободно ходит в XP за CHR, наоборот не ходит.

На pfSense есть multiwan?

Попробуйте добавить повыше на LAN pfSense правило вида

IPv4 * LAN net * 192.168.1.0/24 * * none -

@pigbrother said in Работа OSPF маршрутов:

@Moron said in Работа OSPF маршрутов:

Трафик из XP за pfSense свободно ходит в XP за CHR, наоборот не ходит.

На pfSense есть multiwan?

Попробуйте добавить повыше на LAN pfSense правило вида

IPv4 * LAN net * 192.168.1.0/24 * * noneБез multiwan

На стенде трафик стал бегать при добавлении правила в LAN на весь трафик Disable reply-to, на рабочей системе не помогло.

На рабочей системе в LAN уже есть правило

IPv4 * LAN net * * * * none -

@Moron said in Работа OSPF маршрутов:

IPv4 * LAN net * * * * none

Вы про Default allow LAN to any rule ?

IPv4 * LAN net * 192.168.1.0/24 * * none - это правило для negate rules, в свое время тут обсуждалось.

Оно не перекрывается Default allow LAN to any rule, и необходимо при multiwan, но иногда помогало при single wan. -

@pigbrother said in Работа OSPF маршрутов:

@Moron said in Работа OSPF маршрутов:

IPv4 * LAN net * * * * none

Вы про Default allow LAN to any rule ?

IPv4 * LAN net * 192.168.1.0/24 * * none - это правило для negate rules, в свое время тут обсуждалось.

Оно не перекрывается Default allow LAN to any rule, и необходимо при multiwan, но иногда помогало при single wan.Попробую, отпишусь.

Но как тогда это правило влияет на маршрут прописанный руками и пришедший через OSPF? -

Добрый

@MoronНо как тогда это правило влияет на маршрут прописанный руками и пришедший через OSPF?

Правило fw и маршрутизация - это как теплое vs мягкое.

Правило IPv4 * LAN net * 192.168.1.0/24 * * ЯВНО разрешает доступ в удаленную сеть, ориентируясь при этом на таблицу марш-ции.Правило IPv4 * * * * * разрешает доступ, ориентируясь на ДЕФОЛТНЫЙ gw, к-ый НЕ ЯВЛЯЕТСЯ gw для доступа в удален. сеть.