Работа OSPF маршрутов

-

@Konstanti said in Работа OSPF маршрутов:

@Moron

Тут вся засада в логике инициализации GRE и IPSEC на PF. Те сначала скриптом поднимается GRE а потом уже ipsec туннель. Из-за этого и проблемы.Я подозревал, что так и происходит. Это еще один повод в сторону CHR. На нем при перезагрузке все 80 туннелей подымаются за 15 секунд.

-

@Moron

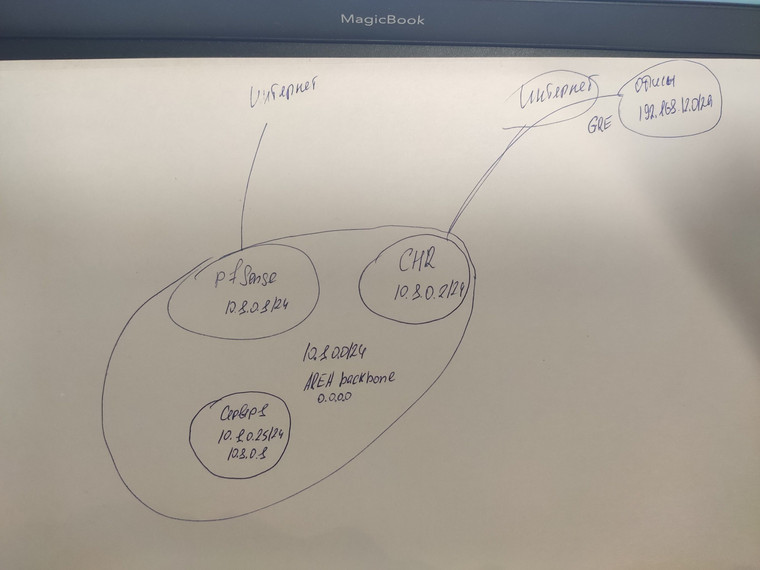

Есть ли схема сети ? Я так подозреваю , что проблема у Вас из-за "поломанной" функции reply-to на виртуальных интерфейсах PF. На это косвенно указывает , что решаете проблему статическим маршрутом.

Ради интереса , убрав статический маршрут , посмотрите tcpdump-ом на wan интерфейсе ( на шлюзе по умолчанию ) - не туда ли PF "пихает" ответный пакет для сетей 192.168.12.0/24-192.168.254.0/24 -

@Konstanti said in Работа OSPF маршрутов:

@Moron

Есть ли схема сети ? Я так подозреваю , что проблема у Вас из-за "поломанной" функции reply-to на виртуальных интерфейсах PF. На это косвенно указывает , что решаете проблему статическим маршрутом.

Ради интереса , убрав статический маршрут , посмотрите tcpdump-ом на wan интерфейсе ( на шлюзе по умолчанию ) - не туда ли PF "пихает" ответный пакет для сетей 192.168.12.0/24-192.168.254.0/24

Без статичных маршрутов я могу попасть из 10.1.0.0/24 в сеть офисов 192.168.12.0/24 и т.д., но из этих же офисов не могу попасть в сеть 10.1.0.0/24, пока не укажу на pfSense статичный маршрут.

Посмотреть дамп не могу, т.к. система используется, хоть там и трафика очень мало.

-

@Moron

Если интересно, то у меня на предыщей работе было 28 овпн-туннелей + ospf. Все поднималось\применялось за секунды. Но на обоих концах (головной + филиалы) были пф-ы.Зы. Настройки ospf + правила fw покажите. И таблицу марш-ции на пф.

-

@werter said in Работа OSPF маршрутов:

@Moron

Если интересно, то у меня на предыщей работе было 28 овпн-туннелей + ospf. Все поднималось\применялось за секунды. Но на обоих концах (головной + филиалы) были пф-ы.Зы. Настройки ospf + правила fw покажите. И таблицу марш-ции на пф.

Openvpn более сотни, с ним проблем нет.

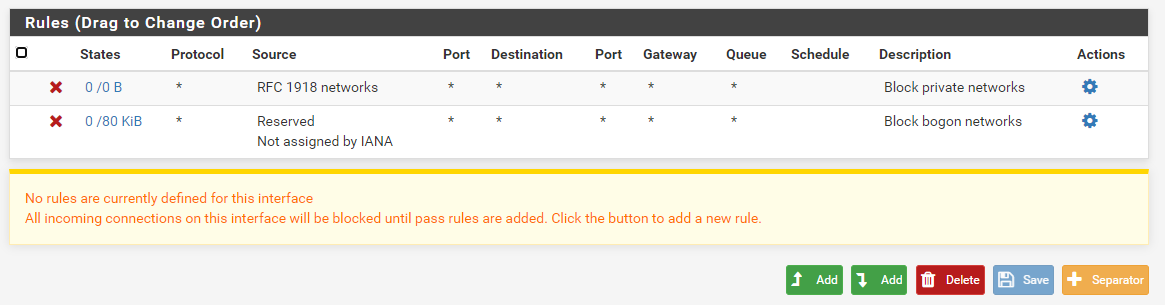

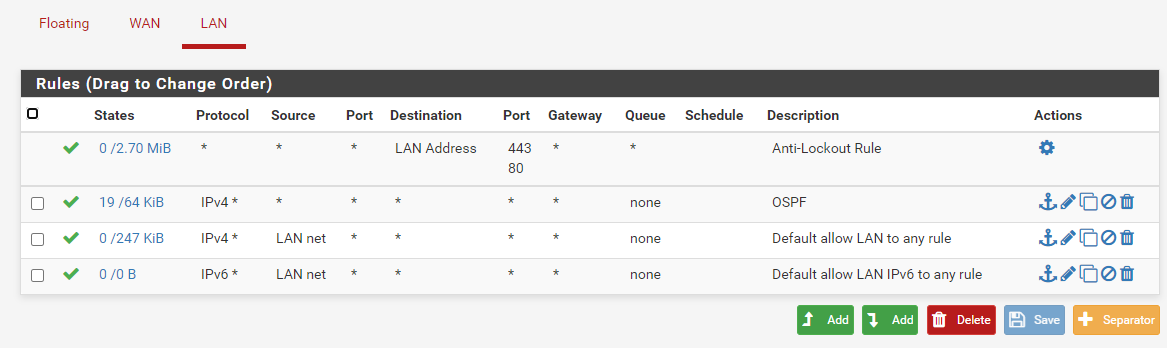

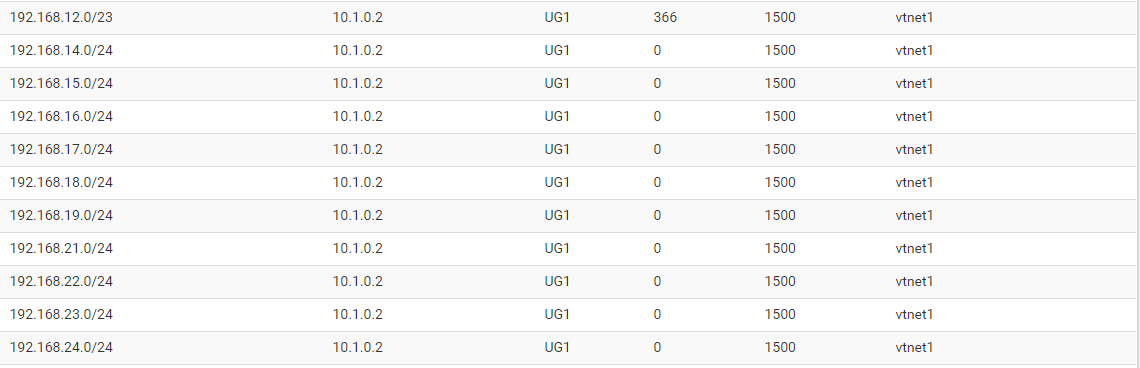

Правила fw все открыто, т.к. все идёт через LAN

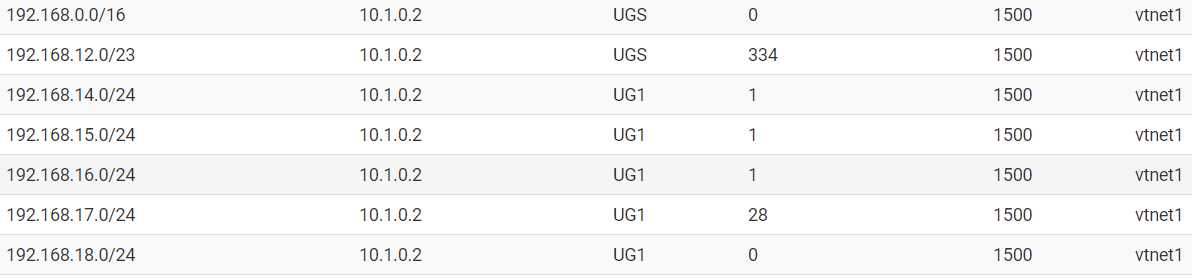

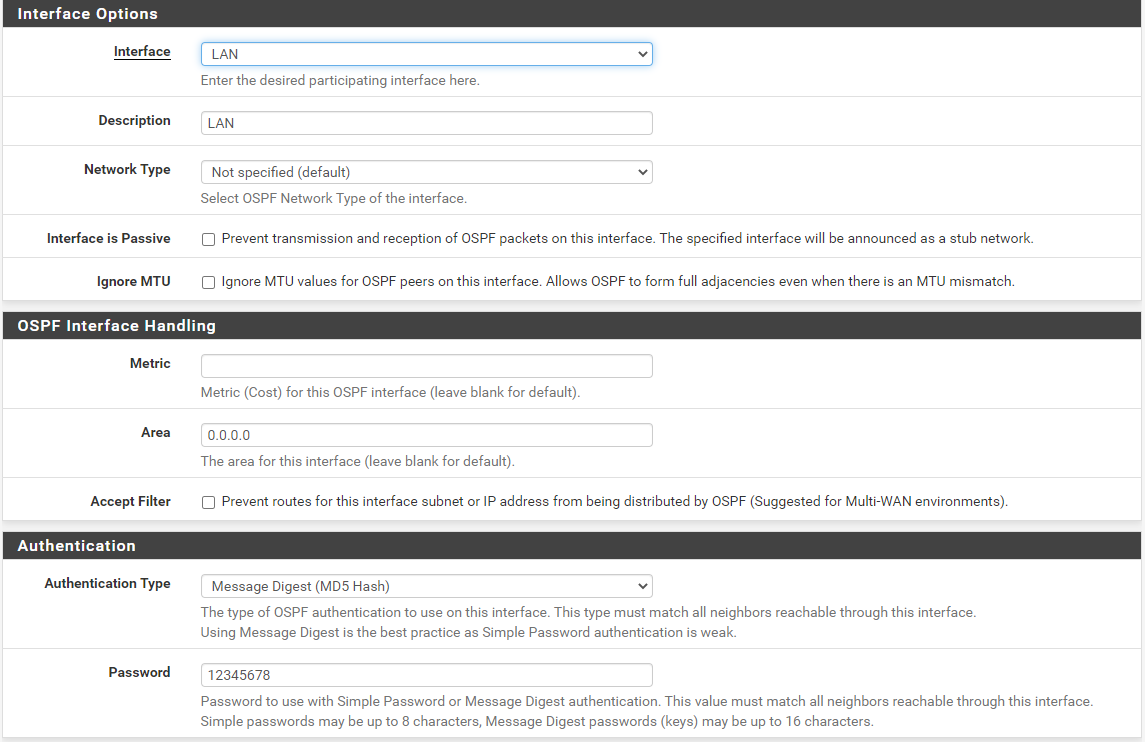

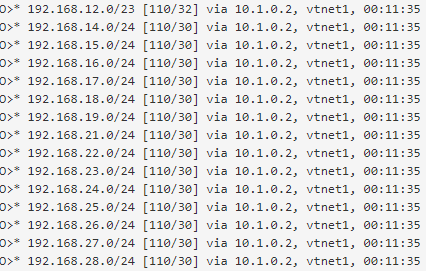

Как раз видно 192.168.0.0/16 (чтобы охватить все) и 192.168.12.0/23 (чтобы при экспериментах ничего не сломать) без которых ничего не работает.

Далее идут маршруты пришедшие через OSPF -

@werter said in Работа OSPF маршрутов:

@Moron

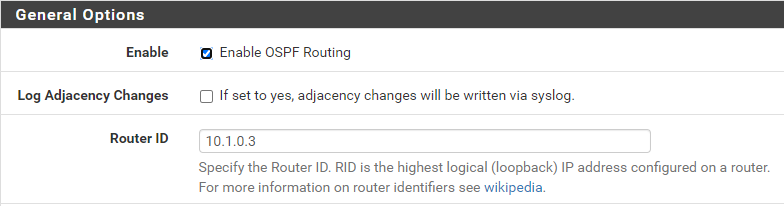

Зы. Настройки ospfНастройки OSPF:

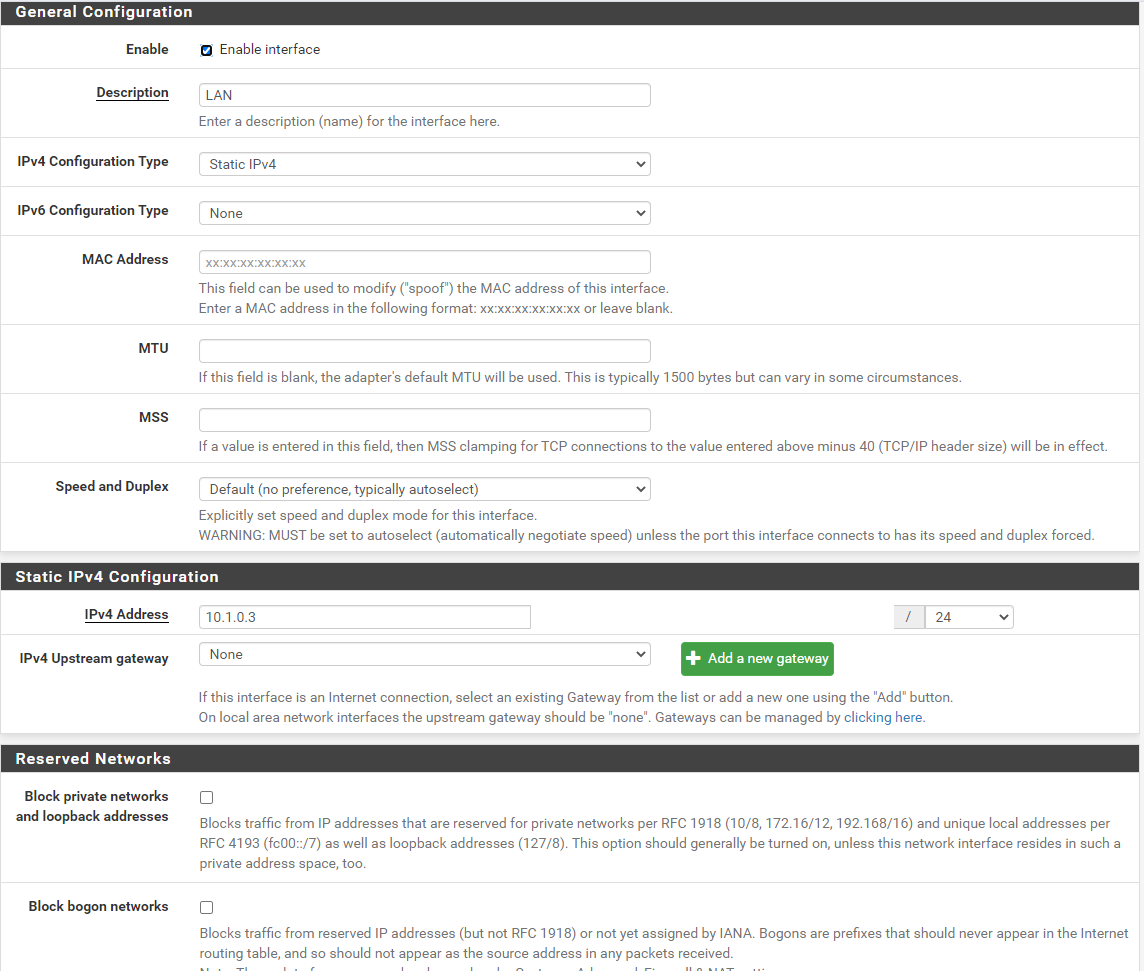

Router ID: 10.1.0.1 и 10.1.0.2 соответственно на pfSense и CHRДалее просто анонс LAN интерфейса в Area 0.0.0.0

-

Собрал стенд, где pfSense и CHR связаны между собой сетью 172.31.250.0/24 и там бегает OSPF

За pfSense в сети 192.168.0.0/24 стоит WinXP, а за CHR сеть 192.168.1.0/24 так же стоит XP

Трафик из XP за pfSense свободно ходит в XP за CHR, наоборот не ходит.Далее отключаю полностью firewall на pfSense и все начинает бегать, как задумано.

-

@Moron

Посмотрите журнал файрвола , нет ли там заблокированных пакетов -

@Moron said in Работа OSPF маршрутов:

Трафик из XP за pfSense свободно ходит в XP за CHR, наоборот не ходит.

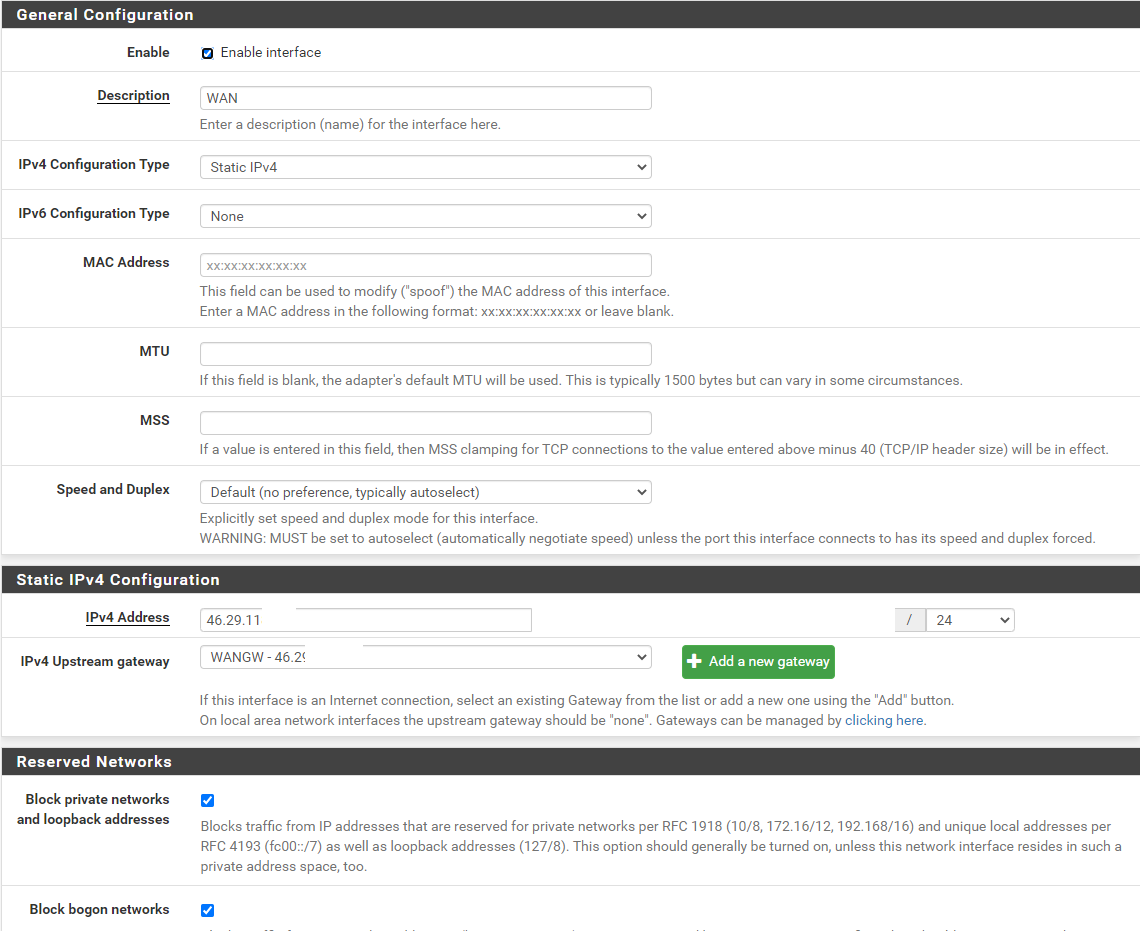

На pfSense есть multiwan?

Попробуйте добавить повыше на LAN pfSense правило вида

IPv4 * LAN net * 192.168.1.0/24 * * none -

@pigbrother said in Работа OSPF маршрутов:

@Moron said in Работа OSPF маршрутов:

Трафик из XP за pfSense свободно ходит в XP за CHR, наоборот не ходит.

На pfSense есть multiwan?

Попробуйте добавить повыше на LAN pfSense правило вида

IPv4 * LAN net * 192.168.1.0/24 * * noneБез multiwan

На стенде трафик стал бегать при добавлении правила в LAN на весь трафик Disable reply-to, на рабочей системе не помогло.

На рабочей системе в LAN уже есть правило

IPv4 * LAN net * * * * none -

@Moron said in Работа OSPF маршрутов:

IPv4 * LAN net * * * * none

Вы про Default allow LAN to any rule ?

IPv4 * LAN net * 192.168.1.0/24 * * none - это правило для negate rules, в свое время тут обсуждалось.

Оно не перекрывается Default allow LAN to any rule, и необходимо при multiwan, но иногда помогало при single wan. -

@pigbrother said in Работа OSPF маршрутов:

@Moron said in Работа OSPF маршрутов:

IPv4 * LAN net * * * * none

Вы про Default allow LAN to any rule ?

IPv4 * LAN net * 192.168.1.0/24 * * none - это правило для negate rules, в свое время тут обсуждалось.

Оно не перекрывается Default allow LAN to any rule, и необходимо при multiwan, но иногда помогало при single wan.Попробую, отпишусь.

Но как тогда это правило влияет на маршрут прописанный руками и пришедший через OSPF? -

Добрый

@MoronНо как тогда это правило влияет на маршрут прописанный руками и пришедший через OSPF?

Правило fw и маршрутизация - это как теплое vs мягкое.

Правило IPv4 * LAN net * 192.168.1.0/24 * * ЯВНО разрешает доступ в удаленную сеть, ориентируясь при этом на таблицу марш-ции.Правило IPv4 * * * * * разрешает доступ, ориентируясь на ДЕФОЛТНЫЙ gw, к-ый НЕ ЯВЛЯЕТСЯ gw для доступа в удален. сеть.

-

@werter said in Работа OSPF маршрутов:

Добрый

@MoronНо как тогда это правило влияет на маршрут прописанный руками и пришедший через OSPF?

Правило fw и маршрутизация - это как теплое vs мягкое.

Правило IPv4 * LAN net * 192.168.1.0/24 * * ЯВНО разрешает доступ в удаленную сеть, ориентируясь при этом на таблицу марш-ции.Правило IPv4 * * * * * разрешает доступ, ориентируясь на ДЕФОЛТНЫЙ gw, к-ый НЕ ЯВЛЯЕТСЯ gw для доступа в удален. сеть.

IPv4 * LAN net * 192.168.1.0/24 * * не помог.

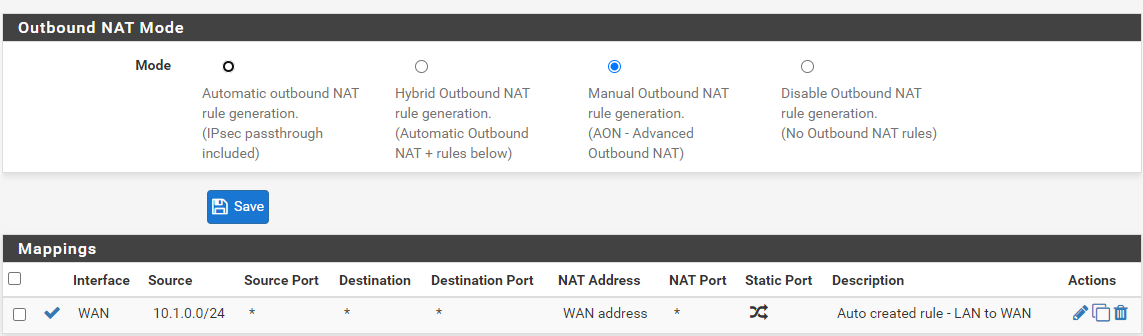

Отключил вообще Firewall в System/Advanced/Firewall & NAT

Disable all packet filtering.Включил обратно и выключил NAT, перезагрузил pfSense, все равно не работает, но ICMP ходит.

-

@Moron

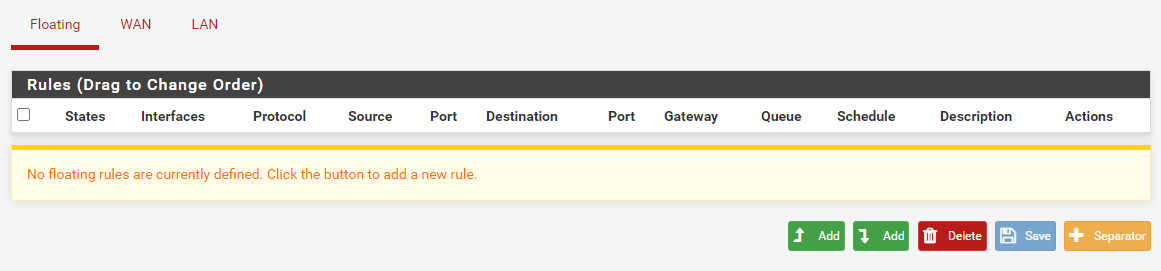

Скрины правил fw на ВСЕХ интерфейсах + правила NAT + таблицу марш-ции пф покажите. -

@werter said in Работа OSPF маршрутов:

@Moron

Скрины правил fw на ВСЕХ интерфейсах + правила NAT + таблицу марш-ции пф покажите.

-

LAN вроде Passive должен быть? Галка не стоит.

Тут https://forum.netgate.com/topic/147028/%D0%B4%D0%B2%D0%B0-%D0%BF%D1%80%D0%BE%D0%B2%D0%B0%D0%B9%D0%B4%D0%B5%D1%80%D0%B0-%D0%B8-openvpn-%D0%BA%D0%BB%D0%B8%D0%B5%D0%BD%D1%82/68?_=1606214566753 настраивал ospf (frr). Сравните скрины со своими. У меня с овпн работало.

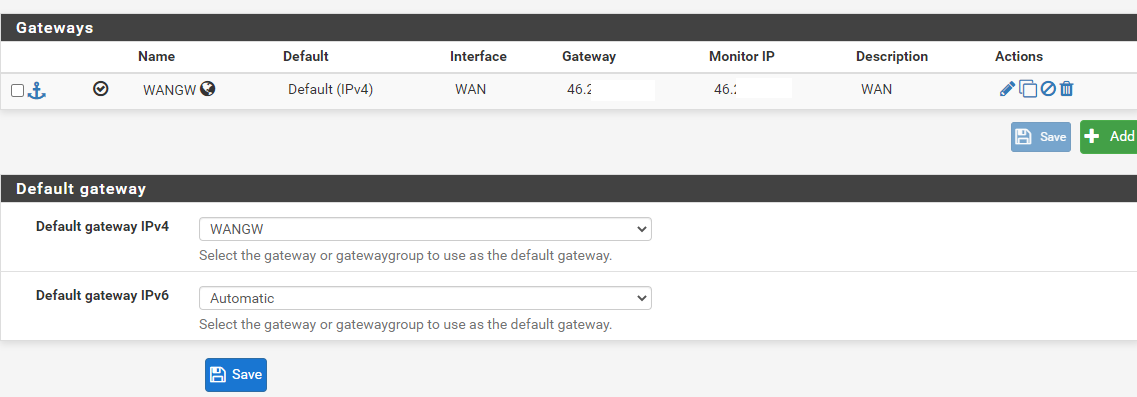

Зы. В Monitor ip НЕ ПОЛЬЗУЙТЕ шлюз пров-а. Пользуйте , напр., ip гугло-днс (8.8.8.8). Потому что доступность gw про-ва НЕ ВСЕГДА подразумевает наличие Инета.

-

@Moron

Если не выгорит, то я бы рискнул перевести 1-2-3 филиала на овпн (да-да, только tcp и вот это вот всё или ROS 7 beta и овпн по udp) и попробовать связку ovpn +ospf. -

@werter said in Работа OSPF маршрутов:

@Moron

Если не выгорит, то я бы рискнул перевести 1-2-3 филиала на овпн (да-да, только tcp и вот это вот всё или ROS 7 beta и овпн по udp) и попробовать связку ovpn +ospf.Совершенно не приемлю использование OVPN для связи офисов при наличии в каждом IP адесов

LAN вроде Passive должен быть? Галка не стоит.

Поставил пассив, объявляю подключенный маршрут. Но все равно не работает.

Тут https://forum.netgate.com/topic/147028/два-провайдера-и-openvpn-клиент/68?_=1606214566753 настраивал ospf (frr). Сравните скрины со своими. У меня с овпн работало.

У вас овпн подключается к самому шлюзу и он один, у меня такая схема работает без проблем

Зы. В Monitor ip НЕ ПОЛЬЗУЙТЕ шлюз пров-а. Пользуйте , напр., ip гугло-днс (8.8.8.8). Потому что доступность gw про-ва НЕ ВСЕГДА подразумевает наличие Инета.

pfSense стоит в датацентре, так что шлюз либо доступен, либо недоступен

Главный вопрос - как они начинает работать при полностью отключенном firewall, что-то ведь пускает ICMP в обе стороны, но при этом остальной трафик только в одну сторону

-

Главный вопрос - как они начинает работать при полностью отключенном firewall, что-то ведь пускает ICMP в обе стороны, но при этом остальной трафик только в одну сторону

Вкл. логирование на fw и смотрите что там происходит. Пробуйте tracert и с пф и с клиента ЗА пф. Только помните, что tracert в никсах по-дефолту работает по udp.

Совершенно не приемлю использование OVPN для связи офисов при наличии в каждом IP адесов

Наличие адресов тут роли не играет (нужет только один "реальный" ip).

Овпн гибче в настройках, чем ипсек - один порт, можно иметь нес-ко овпн на одном интерфейсе, умеет и tcp и udp, умеет L2 (tap) + L3 (tun), умеет через прокси, умеет "шарить" порт между http, ssh и ovpn, умеет пушить роуты клиентам. В свежем 2.5.0 появилось много вкусного www.opennet.ru/opennews/art.shtml?num=53981

Из минусов овпн вижу, что не все железо из-коробки его умеет. Из плюсов же ипсек только нативная поддержка на множестве оборудования (и то только потому, что ипсек появился раньше) и наличие прямо в никсовом ядре.Зы. Три основные команды одмина - ping, tracert, nslookup ))