multi nic / openvpn / remote access

-

Hallo allerseits,

bis auf ein paar Spielereien mit der pfSense bin ich noch nicht groß eingestiegen. Dank Corona will ich nun folgendes Home-Office-Szenario bauen und brauche ein paar Tips:

Gegeben sind:

PC mit i7-7700, 32 GB, 256GB NVM, 3x Gigabit-NIC.

Client-Netz: 20.0 (öffentliche IPs) WAN

Server-Netz: 10.0 (öffentliche IPs) LAN

Wartungs-Netz: 5.0 (private IPs) OPT1Alles hinter eine großen Firewall.

Was will ich machen:

Die pfSense soll einen Open-VPN Site-2-Site-Tunnel ins Home-Office aufbauen, damit ich auch an die besonders gesichterten System rankommen kann. Mein Plan war nun, dass die pfSense auf WAN für OpenVPN von draußen erreichbar ist und danach der VPN ins LAN routet. Für die Start-Phase zum Basteln soll die WebGui sowohl über das LAN als auch OPT1 erreichbar sein, später soll sie nur noch per OPT1 erreichbar sein. Leider habe ich gerade einen Knoten im Kopf und kriege vom OPT1 keinen Zugriff auf die Webgui selbst bei any-any-pass Regel. Der Zugriff von VPN ins LAN klemmt auch noch etwas, gibt es da noch einen guten Tip von Euch oder ist das Design generell blöd?Danke im Voraus,

Chris -

Hallo!

@parker_lewis said in multi nic / openvpn / remote access:

Client-Netz: 20.0 (öffentliche IPs) WAN

Server-Netz: 10.0 (öffentliche IPs) LANDie Netze Haben öffentliche IPs, oder öffentliche forwarded?

@parker_lewis said in multi nic / openvpn / remote access:

Die pfSense soll einen Open-VPN Site-2-Site-Tunnel ins Home-Office aufbauen, damit ich auch an die besonders gesichterten System rankommen kann.

Dafür richtet man eher einen Access Server (Roadwarrior) ein als eine site-2-site.

@parker_lewis said in multi nic / openvpn / remote access:

Mein Plan war nun, dass die pfSense auf WAN für OpenVPN von draußen erreichbar ist und danach der VPN ins LAN routet.

Ist die pfSense das Standardgateway in diesen Netzen und hat sie selbst die öffentliche IP am WAN?

Das klingt irgendwie nach asymmetrischem Routing.

@parker_lewis said in multi nic / openvpn / remote access:

Leider habe ich gerade einen Knoten im Kopf und kriege vom OPT1 keinen Zugriff auf die Webgui selbst bei any-any-pass Regel.

Eine entsprechende Regel sollte reichen, um die WebGUI per http(s)://OPT1-IP:port zu erreichen. https natürlich nur, wenn es angeboten wird.

-

Die IPs sind tatsächlich öffentlich.

Die pfSense "versteckt" sich quasi innerhalb der Clients, hat selbst eine der öffentlichen IPs. Das Ganze ist quasi Teil einer größeren Infrastruktur. Jedes Netz hat sein eigenes Gateways.

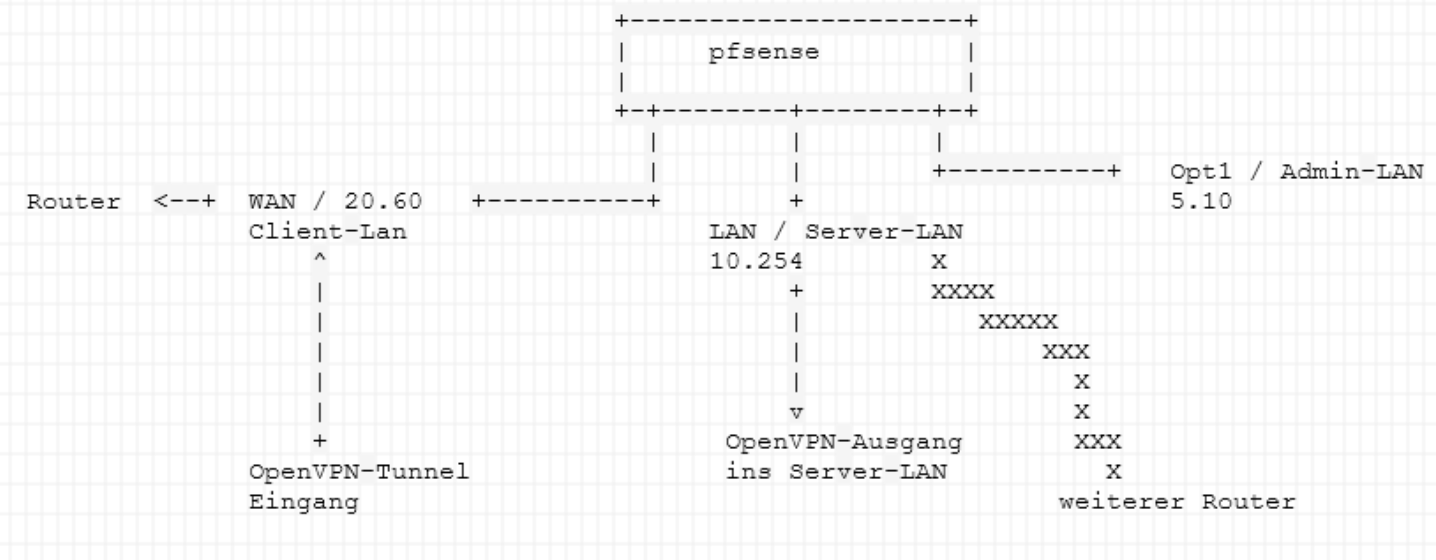

Grafisch wäre es näherungsweise so:

-

Die Grafik macht das Bild zwar etwas klarer, beantwortet aber keine meiner Fragen.

Ist die pfSense nun das Standardgateway in dem LAN, das über VPN erreicht werden soll.

Und was bedeutet das

@parker_lewis said in multi nic / openvpn / remote access:

Der Zugriff von VPN ins LAN klemmt auch noch etwas

?

Kannst du dich grundsätzlich verbinden und irgendetwas erreichen, die pfSense selbst?

Bezüglich des Zugriffs auf OPT1 ist mir noch eingefallen, dass "Block private networks and loopback addresses" in den Interface-Einstellungen nicht gesetzt sein darf. Das ist aber ohnehin nicht Standard und wird in den Firewall-Regeln schön dargestellt.

-

Die Sache hat sich gerade mit einem Hardware-Schaden auf unbestimmte Zeit verschoben... Danke für die schnelle Unterstütztung.

-

Was aber jetzt kein Grund ist/war, sein Konto zu löschen? Komisch das.

-

@JeGr said in multi nic / openvpn / remote access:

Was aber jetzt kein Grund ist/war, sein Konto zu löschen? Komisch das.

Hab ich was falsch gemacht?

-

@viragomann said in multi nic / openvpn / remote access:

Hab ich was falsch gemacht?

Kann ich beim Besten Willen nicht unterschreiben - alles gut!

-

Hi,

deine Hardware scheint mir massiv überdimensioniert. Wenn du das in Betrieb hast wird deine CPU mit 1% Last vor sich herum dümpelt. Wenn du einen anderen Rechner dafür gewinnen kannst wird sich deine Stromrechnung darüber freuen...

Gruß ré