NETGEAR GS108Ev3 Verständnisfrage nur mit LAN IP auf Tagged Port

-

@nosense-0

Sorry, aber aus deinem Post ging nicht hervor, dass du dir tatsächlich über die Sinnlosigkeit der beschriebenen Konfiguration bewusst bist.@nosense-0 said in NETGEAR GS108Ev3 Verständnisfrage nur mit LAN IP auf Tagged Port:

Es hat den Anschein, das der GS108Ev3 Switch, wenn man ein Gerät anschließt, welches nicht 802.1Q fähig ist, umschaltet und den Port als einen ganz normalen Switch Port behandelt, also nix is mit "tagged" oder "untagged" oder native VLAN oder wie der ganze Krempel heißt.

Wo immer du das her hast, aber das ist absoluter Humbug. Dass ich an einem VLAN-fähigen Switch ein nicht-VLAN-fähiges Gerät anschließe, ist ein ganz normales Vorgehen. Wie oben schon geschrieben, bindet man das angeschlossene Gerät in ein VLAN ein, indem eingehende Pakete im Switch getaggt werden und der Tag in ausgehenden Paketen entfernt wird.

Was die Leute vermutlich auf diesen Schluss gebracht hat: Die VLAN-Kennung (ID) ist nichts weiter als 2 Bytes im Header des Datenpakets. Wenn ein solches Datenpaket mit dem VLAN-Tag bei einem "nicht-VLAN-fähigen" Gerät ankommt, kann es diese nicht interpretieren und ignoriert sie einfach. Somit kann das Gerät dennoch mit dem Netzwerk (VLAN) kommunizieren.

Um das zu verhinder, konfiguriert man seinen Switch ordentlich.Ich habe auch schon geschrieben, es kann andere Ursachen haben, dass das jeweilige Gerät trotz VLAN auf die WebGUI des Switch zugreifen kann und Beispiele angeführt. Nachgehen musst du der Sache schon selbst, im Internet wirst du die Lösung nicht finden.

Das Webinterface des Switch lässt sich vermutlich nicht auf ein VLAN legen. Dennoch, wenn den Netzwerk ordentlich konfiguriert ist, können nur Geräte auf dieses zugreifen, die im selben Subnetz sind.

-

Hallo,

das tut mir Leid, ich dachte das würde aus meiner sehr konkreten Fragestellung hervorgehen, da man normalerweise ja so einen Blödsinn nicht macht ;-) Sorry für die Verwirrung.

Ja in der Tat, ich muss Dir Recht geben, so scheint das nicht zu funktionieren, da haben die wohl Quatsch im Forum geschrieben.

Ich habe das jetzt mal weiter selbst ausgetestet, das Web Interface scheint immer erreichbar zu sein, egal wie der Port getagged ist.

Das Ganze hat einen ernsten Hintergrund, auch wenn sehr vieles für mich neu ist. In unserer Familie sind durch Homeoffice, teilweise bis zu 6 Videokonferenzen gleichzeitig am Laufen und ich kenne mich auch noch nicht mit Multicast aus, habe aber da den Verdacht, das da auf die einzelnen Ports alles übertragen wird (und die Bandbreite einbricht), was ich mit VLAN oder VLAN auf Port Basis, zu verhindern versuchen möchte.

Erstmals vielen Dank!

-

@nosense-0 said in NETGEAR GS108Ev3 Verständnisfrage nur mit LAN IP auf Tagged Port:

ch dachte das würde aus meiner sehr konkreten Fragestellung hervorgehen, da man normalerweise ja so einen Blödsinn nicht macht ;-)

Absolute Neulinge doch, und das hast du in der ersten Zeile über dich wissen lassen.

Grundsätzlich ist VLAN nicht ein geeignetes Mittel, um Bandbreitenengpässe zu umgehen. Eigentlich im Gegenteil, wenn du dein Netz in VLANs segmentierst und nur ein Kabel zum Router hast, muss der Datenverkehr von einem VLAN-Subnetz ins andere auch noch über dieses eine Kabel.

Die Segmentierung macht man eher aus Sicherheitsgründen.@nosense-0 said in NETGEAR GS108Ev3 Verständnisfrage nur mit LAN IP auf Tagged Port:

Ich habe das jetzt mal weiter selbst ausgetestet, das Web Interface scheint immer erreichbar zu sein, egal wie der Port getagged ist.

Soll nicht so sein. Wenn der Switch im Subnetz 10.0.10.0/24 ist, ein Rechner am Port 3 im Subnetz 10.0.12.0/24 (VLAN), so kann dieser nur über über den Router auf das Webinterface zugreifen. D.h. die Zugriffe müssten die pfSense passieren und da kannst du sie blockieren.

-

@nosense-0 said in NETGEAR GS108Ev3 Verständnisfrage nur mit LAN IP auf Tagged Port:

Natürlich darf man auf gar keinen Fall an ein solches Bauteil irgendwelche sicherheitstechnischen Anforderungen stellen.

Doch darf man, bei einem Managed Switch, aber der kann auch nur das machen was man ihm bei konfiguriert. Trägst da halt Mist ein, macht er das einfach.

Willst du sicheres Management, musst du nachlesen wie das geht.

z.B. eigenes VLAN dafür anlegen, dem Switch das Interface im VLAN 1 entfernen, nachdem du eines im neuen Managemet VLAN angelegt hast.

Das wird dann über eine Firewall erreichbar gemacht.

Je nach Modell usw. kann das Teil auch ACLs, aber damit solltest du erst Anfangen, wenn ganz genau weißt was du tust. Sonst kommst du an gar nix mehr ran.@nosense-0 said in NETGEAR GS108Ev3 Verständnisfrage nur mit LAN IP auf Tagged Port:

In unserer Familie sind durch Homeoffice, teilweise bis zu 6 Videokonferenzen gleichzeitig am Laufen und ich kenne mich auch noch nicht mit Multicast aus, habe aber da den Verdacht, das da auf die einzelnen Ports alles übertragen wird (und die Bandbreite einbricht), was ich mit VLAN oder VLAN auf Port Basis, zu verhindern versuchen möchte.

Multicast ist leider ohne saubere Einrichtung Müllcast (weil es Broadcast wird).

Also hier muss das Feature im jeweiligem VLAN aktiv sein, ist nicht bei jedem Hersteller per default aktiv. Dann brauchst du noch einen Querier, das macht am besten der Switch. Dazu braucht er aber eine IP.

Hast du die in dem Netz wegen deiner Sicherheitsanforderung entfernt, muss du nachlesen wie man das umsetzten kann. Z.B. ein Management VLAN setzen oder ähnliches.

Oder du musst die IP dann über ein Loopback Interface anlegen, das dem Management VRF nicht zugewiesen ist.

Das hängt dann wieder vom Hersteller und Modell ab.Aber warum willst du in deinem Heimnetz so einen Aufwand betreiben?

Für Gäste legt man ein eigenes VLAN mit SSID an und das darf dann nur ins Internet.

Und willst du alle Clients am Switch in ein anderes VLAN verschieben, dann musst du für Clients die kein 802.q können untagged wählen.

Tagged ist was für Netzwerkkomponenten, also zur Firewall oder einem anderen managed Switch um mit einem Kabel 10 Netze abwickeln zu können. -

Hallo,

stimmt, so kann man das mit dem Neuling auch sehen.

die Sicherheitsgründe sind auch ein sehr wichtiger Aspekt, habe zwei von den GS108Ev3 Kisten und bei der ersten, auf die schnelle, das Port basierend realisiert um die ganzen Arbeitgeber/Uni´s alle zu trennen, was auch gut klappt.

Was die Geschwindigkeit anbelangt, so ist am PC mit der pfSense Firewall noch eine zweite Netzwerkkarte frei (hatte identische mit 802.1Q gekauft), da glaube ich, könnte man noch über die pfSense ein Load Balancing machen, aber eins nach dem anderen.

Ich werde jetzt bei der zweite GS108Ev3 versuchen ein ordentliches VLAN aufzusetzen, klappt das nicht, wird auf Port basierend umgesattelt, denn ich will unbedingt das mit den Videokonferenzen/Multicast geklärt haben, da gibt es signifikante Performance Einbußen (gemäß meiner Familie) und da muss ich auch noch schauen wie ich das am Besten verifizieren kann (hab da jetzt mal das BandwithD angeschmissen).

Das Familien WLAN läuft über das LAN der Firewall, das WLAN vom Arbeitgeber über einen extra Netzwerkanschluss OPTxx an der Firewall.

Die beiden GS108Ev3 Switche haben jeweils eine eigene feste IP-Adresse (IGMP-Snooping aktiviert), auch alle Computer/Drucker haben feste IP´s, außer die Handy´s/Tablets was über eigne DHCP-Server je nach WLAN Familie/Arbeitgeber läuft.

"Also hier muss das Feature im jeweiligem VLAN aktiv sein, ist nicht bei jedem Hersteller per default aktiv."

Das habe ich nicht verstanden, was bitte muss da genau gemacht werden?"Und willst du alle Clients am Switch in ein anderes VLAN verschieben, dann musst du für Clients die kein 802.q können untagged wählen.

Tagged ist was für Netzwerkkomponenten, also zur Firewall oder einem anderen managed Switch um mit einem Kabel 10 Netze abwickeln zu können."

Danke, genauso wollte ich das machen."Aber warum willst du in deinem Heimnetz so einen Aufwand betreiben?"

Damit man mit sicherheit sicher arbeiten kann, ihr habt logischerweise, überhaupt keine Ahnung mit was für Sicherheitsmaßnahmen die Arbeitgeber aufwarten (und das soll auch hier nicht weiter erläutert werden). Im nächsten Schritt werden die Netzwerke der einzelnen Arbeitgeber/Uni´s physikalisch vollkommen getrennt und zu Arbeitgeber-Netzwerken umgebaut, damit das Heimnetz wieder Heimnetz wird; aber nicht heute oder morgen, dafür fehlt mir (im Augenblick) die Zeit.Es gibt viel zu tun...

Danke!

-

Du hast das Prinzip VLAN nicht verstanden.

Ein VLAN ist eine virtuelle Switch Topologie, die unabhängig von der physikalischen besteht.

Verbindest du zwei reale Switche miteinander, hast du einen Uplink.

Machst du das bei Managed Switchen, hast du das auch, jedoch nur per default für das VLAN 1.

Denn das ist überall untagged (also Paket ohne VLAN Frame) angelegt.Willst du aber jetzt Vlan 2,3,4 zusätzlich auf beiden einsetzen, musst du auf den beiden Uplinks Vlan 2 tagged, vlan 3 tagged, vlan 4 tagged mit drauf packen.

Erst dann laufen die VLANs mit über den Uplink.

Willst du jetzt Segmentieren, so nennt man das aufteilen in verschiedene Netze. Dann erstellst du ein paar VLANs.

Vlan 2

Name Uni1

Vlan 3

Name Uni2

Vlan 4

Name Uni5

Vlan 6

Name Krupp

Vlan 7

Name KarstadtDann hast du PC 1 für Uni 3 an Port 2 -> Port 2 untagged vlan 3

PC 3 für Uni 1 an Port 1 -> Port 1 untagged vlan 2

Usw.So trennt man Clients heute, ein großer Switch wo alles rein passt und dann kann man wenn man will jeden Client in einem eigenem VLAN laufen lassen.

Damit dann das Routing einer Etage höher auf Layer 3 funktioniert, brauchst du jetzt auch für jedes VLAN ein eigenes Netz.

Also vlan 1 192.168.1.0/24

Vlan 2 192.168.2.0/24

Usw.Bei einem Cisco Switch ist Multicast in jedem VLAN per default aktiv, bei meinen HPs muss ich das gezielt für die VLANs einschalten.

Wenn du VLANs wie oben beschrieben sauber umsetzt, dann brauchst du keine pysikalische Trennung mehr. Denn ein Client aus VLAN 3 kommt an nix außerhalb seines VLANs ran, wenn du nicht auf dem Layer 3 Gateway entsprechende Routen und Regeln erstellst.

Blockst du also für all diese Work Netze die RFC1918 Netze, dann können die nur Internet.Wenn du das dann so aufgeteilt und berechtigt hast, solltest du die Performace mal genau beobachten, mit einem Manged Switch kannst du ja pro Port die Pakete pro Sekunde und die Bandbreite genau beobachten.

Zudem auf der Firewall die beiden WAN Strecken genau beobachten.Mehr kannst du dann nicht mehr machen, wenn es dann weiterhin klemmt und alles sauber bis zu deinem Gateway kommt, dann hast du alles getan. Dann liegt es an deinem Provider und wenn es ganz doof läuft, am Peering dieser zu den Providern deine genannten Arbeitgeber.

Und was die Sicherheitsmaßnahmen angeht, da habe ich schon eine recht konkrete Vorstellung, wird sicherlich nicht viel anders sein wie bei den Usern die wir mit einem VPN Zugang ausstatten.

Ich habe hier den Aufbau wie folgt. pfSense -> 24 Port Switch -> 24 Port Switch.

Warum Switch an Switch, weil meine Firewall ein L3 Device ist und nur das sehen soll was auch in ein anderes Netz oder ins WAN geht oder daher kommt.

Die Clients mit viel Bandbreite sind alle auf dem ersten Switch, also Firewall, NAS, NAS2, APs, Desktop Clients.

Der Rest ist dann auf dem zweiten Switch und da reicht der 1Gbit Uplink vollkommen aus, der war noch nie am Anschlag und wird das auch so schnell nicht sein.Ich glaube nicht das du eine LAG zwischen Firewall und Switch brauchen wirst oder ist dein Internet ständig mit 1GBit am Anschlag?

Spanning Tree finde ich da schon sinnvoller, denn so kann ein versehentlich gesteckter Loop keinen Schaden mehr anrichten.

Alternativ wenigstens Loop Protection, wenn der Switch Typ das kann. -

Handbuch Seite 64:

Note: Models GS108Ev3, GS108PEv3, and GS308E do not support access control.

Das Webinterface lässt sich bei dem Switch nicht auf ein Management-VLAN legen.

-

@nocling said in NETGEAR GS108Ev3 Verständnisfrage nur mit LAN IP auf Tagged Port:

Du hast das Prinzip VLAN nicht verstanden.

doch, das habe ich.

Erst dann laufen die VLANs mit über den Uplink.

Danke, genauso war das angedacht.

Willst du jetzt Segmentieren, so nennt man das aufteilen in verschiedene Netze. Dann erstellst du ein paar VLANs.

Vlan 2

Name Uni1

Vlan 3

Name Uni2

Vlan 4

Name Uni5

Vlan 6

Name Krupp

Vlan 7

Name KarstadtDann hast du PC 1 für Uni 3 an Port 2 -> Port 2 untagged vlan 3

PC 3 für Uni 1 an Port 1 -> Port 1 untagged vlan 2

Usw.So trennt man Clients heute, ein großer Switch wo alles rein passt und dann kann man wenn man will jeden Client in einem eigenem VLAN laufen lassen.

Damit dann das Routing einer Etage höher auf Layer 3 funktioniert, brauchst du jetzt auch für jedes VLAN ein eigenes Netz.

Also vlan 1 192.168.1.0/24

Vlan 2 192.168.2.0/24

Usw.Prinzipell genauso habe ich das bereits in der pfSense konfiguriert, aber ich scheitere daran einen einzigen Drucker, den wir uns alle teilen müssen, darin zu konfigurieren. Hänge derzeit beim Thema Bridge und NAT und komme da noch nicht weiter.

Wenn du VLANs wie oben beschrieben sauber umsetzt, dann brauchst du keine pysikalische Trennung mehr.

Doch, brauche ich, das gehört nicht hier her, trotzdem danke!

Blockst du also für all diese Work Netze die RFC1918 Netze, dann können die nur Internet.

War bereits erledigt, danke für den Hinweis.

Wenn du das dann so aufgeteilt und berechtigt hast, solltest du die Performace mal genau beobachten, mit einem Manged Switch kannst du ja pro Port die Pakete pro Sekunde und die Bandbreite genau beobachten.

Gute Idee, verdammt, ja das hatte ich bereits gesehen, aber nicht dran gedacht. Prima, sehr guter Hinweis!

Zudem auf der Firewall die beiden WAN Strecken genau beobachten.

Mehr kannst du dann nicht mehr machen, wenn es dann weiterhin klemmt und alles sauber bis zu deinem Gateway kommt, dann hast du alles getan. Dann liegt es an deinem Provider und wenn es ganz doof läuft, am Peering dieser zu den Providern deine genannten Arbeitgeber.

Das werde ich ins Auge fassen, guter Vorschlag!

Und was die Sicherheitsmaßnahmen angeht, da habe ich schon eine recht konkrete Vorstellung, wird sicherlich nicht viel anders sein wie bei den Usern die wir mit einem VPN Zugang ausstatten.

Kein Kommentar ;-)

Ich habe hier den Aufbau wie folgt. pfSense -> 24 Port Switch -> 24 Port Switch.

Warum Switch an Switch, weil meine Firewall ein L3 Device ist und nur das sehen soll was auch in ein anderes Netz oder ins WAN geht oder daher kommt.Noch keinen Plan davon ("sehen soll"), aber das werde ich mir noch im Detail mal anschauen warum das sinnvoll sein sollte.

Die Clients mit viel Bandbreite sind alle auf dem ersten Switch, also Firewall, NAS, NAS2, APs, Desktop Clients.

Der Rest ist dann auf dem zweiten Switch und da reicht der 1Gbit Uplink vollkommen aus, der war noch nie am Anschlag und wird das auch so schnell nicht sein.

Das habe ich auch so gelöst, da habe ich "langsame" Geräte dran.

Das stimmt, 1Gbit auch bei 6 Videokonferenzen mit zusätzlichen VoIP Telefonaten und ein wenig WLAN, hat immer gepasst, das konnte ich im BandwithD sehen.Ich glaube nicht das du eine LAG zwischen Firewall und Switch brauchen wirst oder ist dein Internet ständig mit 1GBit am Anschlag?

Nö, mach ich nicht und wäre mir viel zu teuer, hab bis jetzt bereits mehrere Tausend Euro in neue Rechner und Hardware und Bürostühle, dank der Pandemie privat investieren müssen (die alten Rechner waren halt zu alt für Büroarbeit, wovon jetzt wenigstens eine alte Kiste als pfSense Firewall wieder verwendet werden konnte), irgendwo ist jetzt Schluß.

Da hab´ ich wieder was gelernt, Danke an Alle!

-

Na ich will meine Firewall halt für L3 Trafic einsetzen und L2 kann der Switch halt deutlich besser, in meinem Fall 48Gbit und x Mil Pakete pro Sekunde.

Daher Switch an Switch und nicht alles über die Firewall. Die soll Routing und Firewalling machen und nicht Pakte schubsen, dafür habe ich meine HPs.Ein Videocall braucht ein paar Mbit, das nicht wild.

Bei 6 ist dann noch nicht mal eine 100er Leitung ausgebucht.

Ggf. könnte es mit dem Upload eng werden, denn hier gehen auch ein paar Mbit durch und das dann gleich 6 mal, da könntest du in den Flaschenhals rennen.Den Drucker erlaubst du für das jeweilige Netz oder für alle Internen (wenn du mit Floating Roules arbeitest) mit tcp/9100, das sollte dann passen. Teilweise wird aber noch snmp also udp/161 benötigt.

Warum brauchst du physikalisch getrennte Netze?

Das macht man heute nicht mals mehr im Datacenter, dafür wirft man dann mit VLAN IDs um sich.

Hier bist du halt flexibel, da ein Port weniger in dem Netz, dafür da 2 Ports mehr, moment Switch port x untagged done. -

So, ich war die letzten Tage fleißig gewesen und habe mal eine Beispiel VLAN Konfiguration mit zwei GS108Ev3, auch kascadierend mittels Trunk Port und den untagged Ports, durchgespielt. Das hat alles ganz prima geklappt, nur ist der Aufwand dafür recht hoch, zumal ich keine echte Vertretung in der Familie habe, wenn es mal klemmen sollte.

Daher bin ich auf portbasierend wieder zurück gerudert, da dies auch einfacher, im Falle des Falles, für meine Familie handhabbar ist. Zumal die sich eh nicht dafür interessieren; es soll halt nur funktionieren, wie ist denen verständlicherweise vollkommen egal. Und falls mir mal die Ports ausgehen, kaufe ich mir noch einen hinzu, so teuer sind die Dinger ja nun auch nicht.

Die Web Management Konsole des GS108Ev3 ist egal in welcher Konfigurierung immer erreichbar, die VLAN ID 1 läßt sich auch nicht löschen (gemäß aktueller Firmware), so dass man sich nicht aussperren kann. Ich hatte halt nur das Pech, das als erstes zu probieren und daher entstand die Verwirrung.

Weil ich eh beabsichtige noch mehr Netzwerkkabel einzuziehen, um gerade die Arbeitsrechner vom Heimnetz zu trennen, lohnt sich der Mehraufwand für die VLAN´s für uns nicht.

Auch sollte der Faktor Mensch als Fehlerquelle oder das häuslichen Umfeld als Fehlerquelle nicht unterschätzt werden. Zum Beispiel was die Objektüberwachung betrifft, so hat diese rein gar nichts auf irgendwelchen anderen Netzwerkkabeln verloren, ebenso erfordert eine Hardwareseitige Verschlüsselung bis zum Arbeitsplatz getrennte Netzwerkkabel.

Damit hat sich jetzt die Sache für mich erledigt, mit besten Dank an Euch!

-

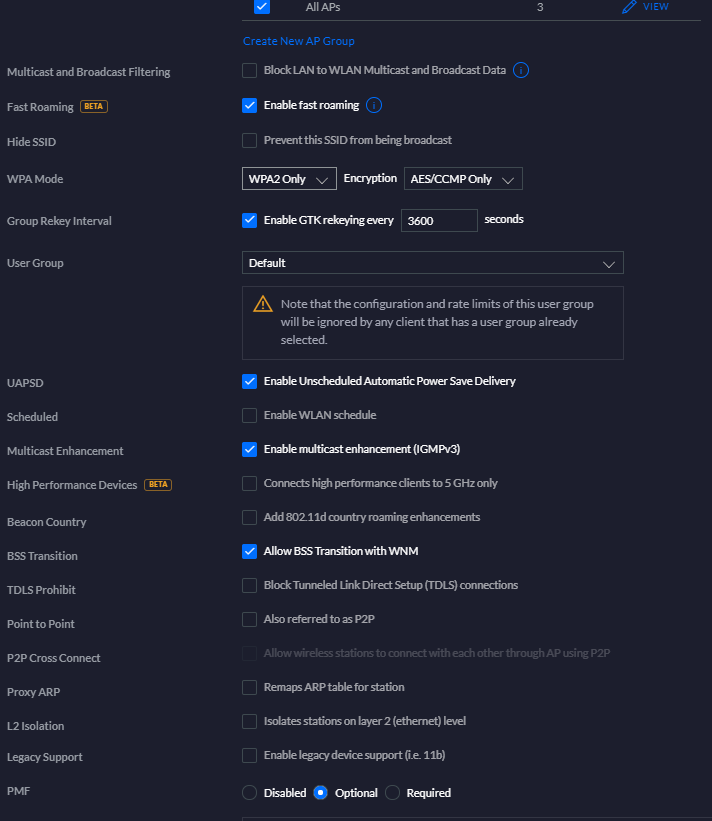

Muss hier nix optimieren, habe die Auto Optimierung abgeschaltet und auch die Min Bandbreite für beide Netze abgeschaltet.

Das hier habe ich gesetzt:

-

Schöner Thread und freut mich dass es gelöst ist. Schiebe das aber weil Primärfokus ja nicht pfSense ist mal ins Allgemeine runter :)