Liberar cliente de e-mail no pfsense

-

@mcury said in Liberar cliente de e-mail no pfsense:

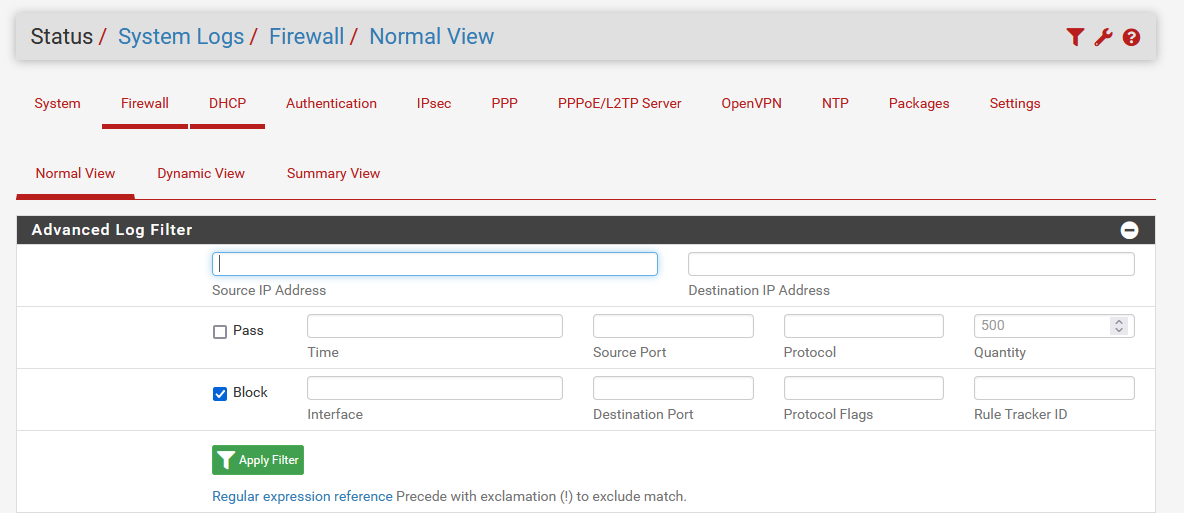

Em Source IP Address, coloque o IP de origem do computador, selecione Block conforme na imagem para ver o que está sendo bloqueado.

E como você conhece o IP do servidor de e-mail, coloque-o no campo Destination IP Address.

Depois clique em Apply Filter.

Para mim não aparece esse advanced log filter.

Aparece direto todos os logs. -

@mshonorato Tem que clicar no copinho lá em cima, a direita.

-

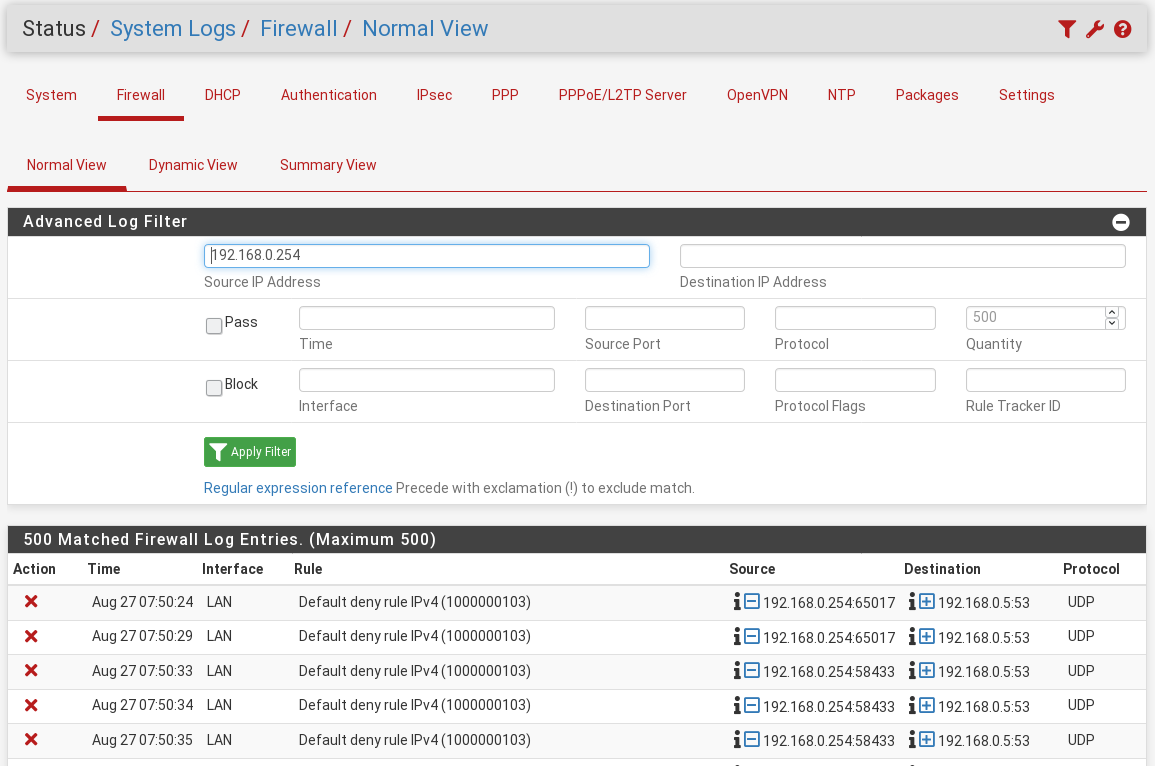

Dá esse bloqueio, se entendi bem, está bloqueando a porta 53, mas já liberei ela e não adianta.

O ip de destino, locaweb, tem muitos então nao tem como colocar ali na opção destination address.

O IP do computador com thunderbird é o 192.168.0.254, o ip 192.168.0.5 é o ip da lan do pfsense.

-

Você precisa liberar DNS, caso contrário como o computador vai resolver nomes ?

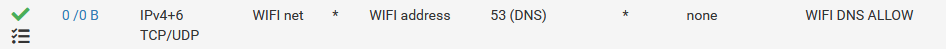

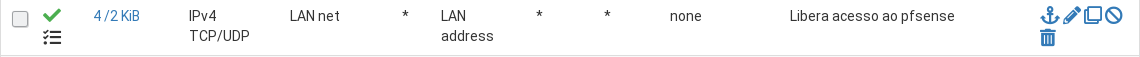

Crie uma regra permitindo o acesso da rede LAN_NET para o IP LAN_IP na porta 53 (DNS), e ponha UDP.Algumas solicitações DNS acontecem em TCP também, caso queira liberar, crie a regra com TCP/UDP.

Algo desse tipo mas na sua LAN.

-

@mcury

Entendi, vc diz liberar para que a rede interna tenha acesso ao pfsense na porta 53.

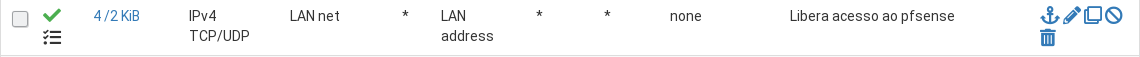

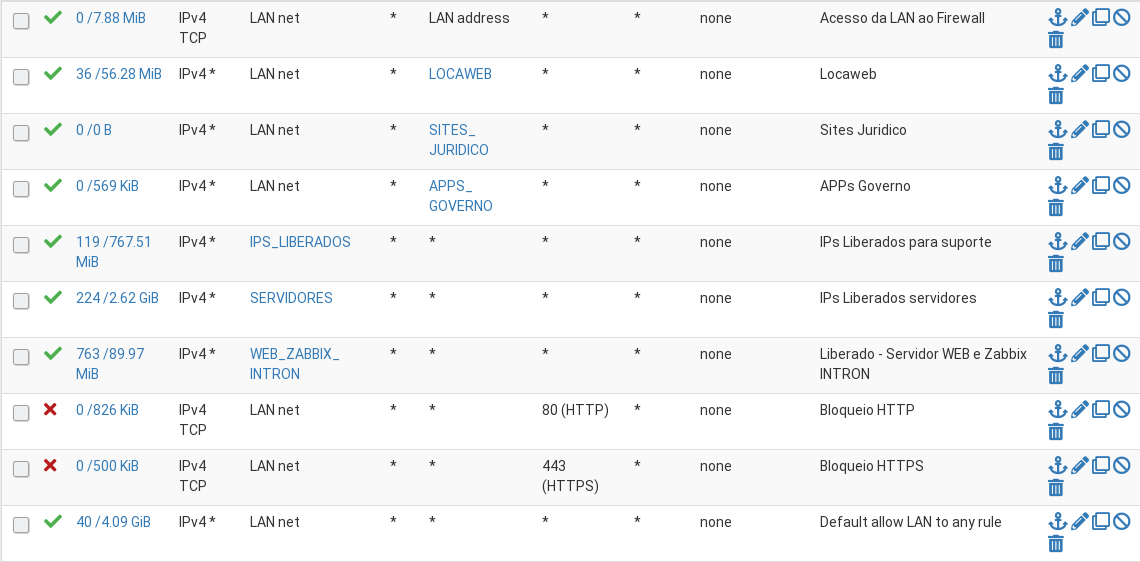

Funcionou, mas posso fazer como a figura abaixo, ou libero só a 53.

-

@mshonorato said in Liberar cliente de e-mail no pfsense:

@mcury

Entendi, vc diz liberar para que a rede interna tenha acesso ao pfsense na porta 53.

Funcionou, mas posso fazer como a figura abaixo, ou libero só a 53.

Tenta só a 53 antes e testa..

Do jeito que está, você está liberando acesso ao pfsense inteiro, incluindo ssh, https.. acredito que não seja isso oq você quer, certo? -

@mcury

Sim, liberando só a porta 53 funciona, mas será que não vou ter outros problemas se eu não deixar livre o acesso ao fw? -

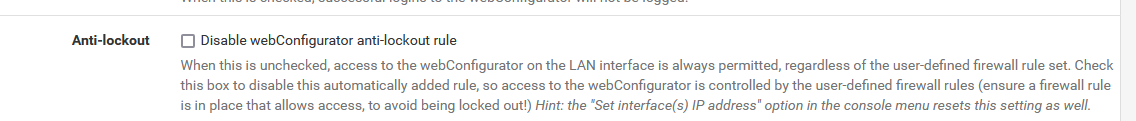

Pelo que você disse antes, já havia bloqueado tudo e ainda sim continuava acessando o pfsense, o que significa que a sua lockout rule está habilitada (essa opção é a default).

Essa opção, permite que você, a partir da LAN, acesse o pfsense para gerencia-lo.

Em relação aos demais itens, como DHCP, esses não precisam de regra para funcionar.

Caso opte por desabilitar a anti lockout rule, será necessário antes criar uma regra de Firewall para permitir a gerencia do firewall, caso contrário você perderá o acesso a gerência do pfsense.

-

-

-

Bom dia @mcury

Pode me tirar mais uma dúvida.

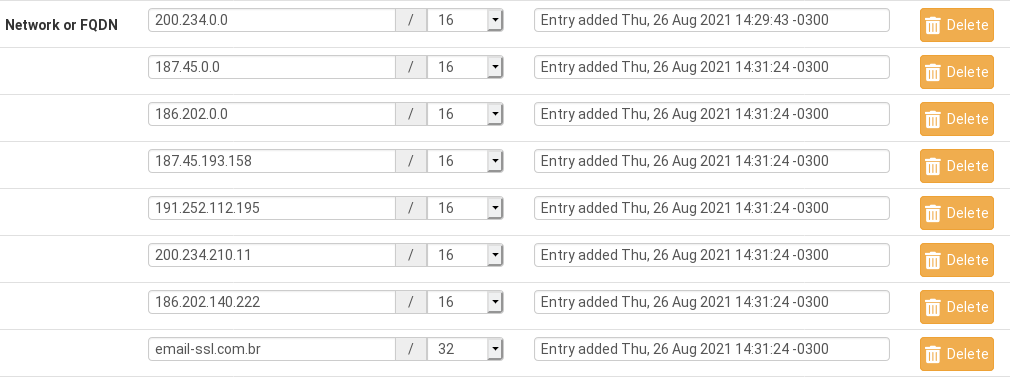

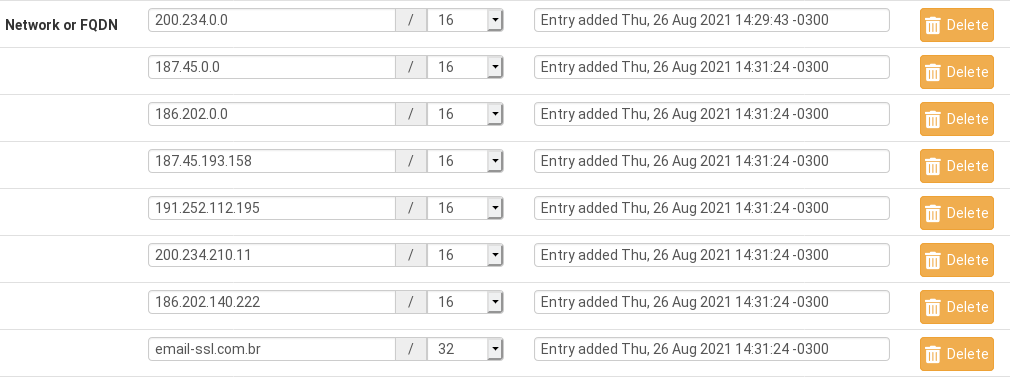

Quando crio um "alias" com IPs e endereços de sites, automaticamente a máscara vai para 32.

Desculpe a pergunta noob, mas como identifico a máscara correta para usar?

No caso abaixo algumas eu mudei para 16 pois copiei do pfsense antigo.

-

@mshonorato said in Liberar cliente de e-mail no pfsense:

Bom dia @mcury

Pode me tirar mais uma dúvida.

Quando crio um "alias" com IPs e endereços de sites, automaticamente a máscara vai para 32.

Desculpe a pergunta noob, mas como identifico a máscara correta para usar?

No caso abaixo algumas eu mudei para 16 pois copiei do pfsense antigo.

Você entende o conceito de máscara de subrede?

Por exemplo, 187.45.193.158, isso é um IP ou é uma rede?

Vamos destrinchar isso:

187.45.193.158/32 = 187.45.193.158 (apenas esse host).

187.45.193.156/30 seriam 4 IPs, 2 válidos mais network + broadcast (192.45.193.156 até 159, sendo o .156 a network, e .159 o broadcast, que não poderiam ser usados).

192.45.193.156/29 = 192.45.193.152/29 que iria de 192.45.193.152 até 159 (sendo .152 a network e .159 o broadcast, que também não poderiam ser usados).

Ou seja, não existe uma rede 187.45.193.158/16, a rede /16 com esse IP seria 187.45.0.0/16Ou seja, me parece que te falta entendimento sobre o conceito de máscara de subrede, dá uma lida em:

https://brasilcloud.com.br/duvidas/o-que-e-uma-mascara-de-sub-rede-sub-mask/ e vê se isso te esclarece algo.

Em relação ao hostname usado, email-ssl.com.br, isso será resolvido pelo DNS para um único IP, e não uma rede.Vale ressaltar que não recomendo o uso de hostname em aliases, pois pode ser um IP dinâmico e o DNS pode resolver um IP diferente, causando as vezes problema na conectividade.

-

@mcury

Sou meio lerdo em redes mesmo, mas sim, entendo um pouco.

187.45.193.158 é um IP, se tivesse o /mascara seria a rede.

Agora descobri que lá no "aliases", se eu deixar como host, não preciso preencher a máscara.Sobre não usar hostname em aliases, como vc libera ou bloqueia o acesso a um site, por exemplo google, facebook, que tem vários IPs?

-

@mshonorato said in Liberar cliente de e-mail no pfsense:

187.45.193.158 é um IP, se tivesse o /mascara seria a rede.

O /32 é uma máscara, e não significa que é uma rede, é um HOST.

Sobre não usar hostname em aliases, como vc libera ou bloqueia o acesso a um site, por exemplo google, facebook, que tem vários IPs?

Normalmente não se permite alguns IPs para a Internet como você está fazendo, pois os IPs mudam, e isso dá um trabalhão.

Amanhã pode simplesmente ter uma mudança nos milhares de servidores do Google, e pronto, você vai ter que ficar pesquisando o novo bloco de IPs..Eu pessoalmente usava o Proxy Squid/Squidguard para bloquear e liberar sites, mas isso traz consigo alguns problemas também pois não é algo tão trivial de implementar.

O conceito de proxy é que o proxy fará a conexão pelo cliente, ou seja, não é mais uma conexão direta entre o computador do cliente (navegador), e o site em questão, e isso causa problemas em alguns cenários conforme detalhado abaixo.

É relevante mencionar que existem 2 tipos de implementação, o proxy explícito e o proxy transparente.

No proxy explícito, o cliente sabe que o proxy existe, portanto, ele envia o pacote propositalmente para o proxy para acessar os sites.

- Arquivo PAC (Proxy automatic configuration), você pode configura-lo para que o cliente envie direto para o site sem passar pelo proxy, nesse caso você pode liberar o domínio do Google inteiro por exemplo).

- Modo splice all, pois assim, você não precisaria instalar certificados nas máquinas, pois o proxy estaria apenas verificando o cabeçalho SNI (Server name indication), para liberar ou bloquear o acesso.

- WPAD: Uma forma de o cliente obter o arquivo PAC em sua configuração automáticamente, pode ser por DHCP ou por DNS, essa opção eu não recomendo, pois o sistema inteiro do cliente estará usando o proxy, o que pode causar problemas com algumas aplicações.

Tem uma configuração que eu faço, que não é muito comum, mas me evita muito problema, que é usar a GPO para instalar o arquivo PAC apenas nos navegadores, dessa forma aplicativos como por exemplo do Itaú continuam funcionando, atualizações do Windows, whatsapp e etc.

Aí você teria também que lidar com o Edge e com o IE, para que acessem apenas alguns sites, mas essa configuração teria que ser feita na GPO pois esses navegadores usam a configuração de Proxy do Windows, não tendo um campo específico apenas pros navegadores.No proxy transparente, o cliente não conhece o proxy, não há configuração alguma no cliente, portanto, o cliente tenta acessar o site e o proxy intercepta a conexão no caminho.

E esse modo costuma ser mais problemático, já tive muitos problemas e evito ao máximo.Existe uma outra possibilidade que é usar o pfblockerNG, mas não tem muita granularidade, pois não tem como criar grupo de usuários como por exemplo, gerentes, marketing e etc, o perfil seria apenas um para todos que usarem o DNS do pfsense..

Resumindo, depende de cada cenário o que você acha melhor, como administrador de rede, você deve ser capaz de identificar o melhor método para implementar.

-

@mcury , Aqui eu uso proxy, porém o por enquanto está instalado em uma VM com Linux, não migrei para o pfsense ainda.

Mas alguns aplicativos, os do governo por exemplo, além de estar liberado no proxy, tb é necessário liberar no fw, senão não passa.

A própria locaweb (com thunderbird), que usamos aqui, se o fw tiver totalmente bloqueado, mesmo liberado no squid, não funciona.

Por isso que no meu pfsense tive que criar um alias com os ips da locaweb e liberar.

-

@mshonorato Entendi.

Bem, eu sou do tipo que deixa o acesso liberado, de dentro para fora, filtrando os acessos a sites por proxy quando necessário.

E quando preciso bloquear por regras de Firewall, normalmente libero as portas que preciso, independente dos IPs.

Por exemplo, libero acesso na porta 53 TCP/UDP para DNS quando clientes não usam o DNS do pfsense.

Libero portas 80 e 443 TCP pois as mesmas estarão sendo filtradas pelo proxy.

E libero alguns específicos para cada ambiente, de acordo com a demanda, as vezes colocando IP ou não, depende muito do ambiente realmente..Depende muito das aplicações que o cliente usa na verdade..

-

Humm, legal...

Vc acha seguro eu deixar minha LAN desse jeito, como mostro abaixo, sendo que tenho squid controlando os acessos?

-

A ideia parece correta, mas lembrando que eu não conheço seu ambiente, não sei as aplicações utilizadas, não sei o perfil de usuários e não tenho certeza do que você quer liberar, e/ou bloquear.

A primeira regra por exemplo, está permitindo qualquer pessoa na LAN de acessar a gerência do Firewall..

Essa sua última regra por exemplo, está permitindo um cliente qualquer da rede LAN_NET1 de acessar um servidor FTP, e enviar arquivos de dentro da empresa para um servidor desconhecido..

E pelo formato que você fez as regras, me parece que está tentando fechar tudo de dentro da fora.. -

Sim, a primeira regra me permite acessar o fw de qualquer pc da LAN, a empresa é pequena e ninguém tem conhecimento para acessar o fw, e mesmo que tivesse ainda tem que saber o usuário, senha e a porta correta, pois alterei a padrão.

Nas 3 últimas regras, eu bloqueio o acesso a internet, mas depois liberado tudo que naõ use a porta 80 e 433, para não termos problemas com os apps do governo, RAIS, Sped, IRPF, DIRF e muitos outros que são usados na empresa.

Essas 3 últimas regras é pq estou migrando de um pfsense bem antigo, 2.2.6 para o atual 2.5.2, e no fw antigo tem muita regra quem nem é usada mais, mas como eu era mais noob do que hoje, tem mais de 50 regras, eu não usava alias.

Depois de o novo fw estar em produção eu iria mudar aos poucos, mas depois que vc disse que deixa a LAN toda liberada, estou repensando...

-

Eu bloqueio o que precisa ser bloqueado, e libero o resto..

Dessa forma, são menos regras, fica mais fácil de gerenciar, dá menos problema e em questão de segurança, se fizer certinho de acordo com o que precisa, não terá problema..Deixando de lado então os acessos ao firewall, como gerência e serviços essenciais, eu criaria regras de bloqueio para as outras subredes internas (caso você as tenha e queira bloquear), e liberaria o resto..

Quando digo resto, você precisa ter em mente que o exemplo do FTP que dei acima, passaria também, então caso você queira bloquear esse tipo de coisa, poderia fazer o oposto, e apenas liberar o acesso as portas 80/443 TCP para qualquer lugar, e por ultimo incluir uma regra de bloqueio para tudo..

Mais uma vez, realmente depende do que você quer, do que o cliente precisa e etc..

Edit: porta 80/443 estariam sendo filtradas pelo proxy

E seria necessário, caso fosse escolhido o proxy explícito, liberar acesso da rede ao Firewall na porta 3128 TCP (porta do squid).Edit 2 Em cenários com multi-wan, as regras teriam que ser bem diferentes, ok? Essa abordagem é primeiramente para ambientes com único gateway de WAN.

Edit 3 Citei ali em cima que "e por ultimo incluir uma regra de bloqueio para tudo..", isso na verdade não seria necessário, pois naquela situação, só passaria o que tem regra, o que não tem regra seria bloqueado automaticamente pela default deny rule.