Lets Encrypt ACMEv2 | RFC 2136 Update | Strato

-

@viragomann ich habe in Host Overdrives einen Eintrag vorgenommen, der Host: cam1

Parent Domain of host: domain.de

ip to return for host: 192.168.1.247 (von der cam)Du meinst aber die WAN von der pfsense, richtig?

Das probiere ich das auch noch. -

@alcamar

Ok. Sieht mal gut aus.

HAproxy scheint damit zu funktionieren.Hast du dich schon vergewissert, ob bei dir überhaupt was aus dem Internet reinkommt?

Versuch mal einen Zugriff via HTTPS, während du die Pakete am WAN der pfSense sammelst. Diagnostic > Packet Capture

Siehst du da was?ich habe in Host Overdrives einen Eintrag vorgenommen, der Host: cam1

Parent Domain of host: domain.de

ip to return for host: 192.168.1.247 (von der cam)Du meinst aber die WAN von der pfsense, richtig?

Das probiere ich das auch noch.Ja, die WAN IP der pfSense.

Eine Firewall-Regel braucht es übrigens auch am WAN, die die Ports 80 und 443 erlaubt.

-

@viragomann

Firewallregel sollte ich haben. G_Ports_HAProxy ist ein Alias mit 80,443Packet Capture bringt sehr viel Output, aber wonach sollte ich schauen?

-

@alcamar dumme Frage. Ich sollte nach meiner IP des Handys schauen, der versucht auf die Fritz!Box->Pfsense zu kommen. Da ist keine IP vom Handy im Capture.

-

@alcamar

Wenn du aus dem internen LAN darauf zugreifst (mit DNS Host Override auf die pfSense WAN IP), dann- ist die Firewall Regel am LAN bzw. dem Interface, an dem das Handy angebunden ist, interessant.

- müsstest du die lokale IP des Handys sehen. Allerdings musst du dann das Capture am LAN machen! Am WAN siehst die die Pakete nicht.

Aber von intern geht es doch schon, oder war das mit Host Override auf die Cam selbst?

-

@viragomann mache ich einen HTTPS-Zugriff aus dem LAN, sehe ich im Capture die IP-Adresse, die ich aktuell vom meinem provider habe.

Der gleich Zugriff über mein Handy, der natürlich eine andere IP-Adresse hat, ist im Capture nicht zu sehen.Also zu der ursprünglichen Frage, ob aus dem Internet überhaupt etwas ankommt, würde ich sagen eher nein. Nur wenn ich aus dem LAN raus gehe und dort, nach Ausflug im Internet, wieder lande.

-

@viragomann ja, mit mit Host Overide.

-

@viragomann So langsam werde ich auch mit dem Capture vertraut. Am WAN Packet Capture, sehe ich die IP des Handys, wenn es darauf zugreift. Dann muss ich korrigieren. Aus dem Internet landet die IP des Handys durchaus auf die pfsense.

-

@alcamar said in Lets Encrypt ACMEv2 | RFC 2136 Update | Strato:

Nur wenn ich aus dem LAN raus gehe und dort, nach Ausflug im Internet, wieder lande.

Verstehe ich nicht. Wenn du den Zugriff auf die WAN IP meinst, da verlässt nix da LAN. Das geht vom Client zur pfSense, von der zum Backend und denselben Weg wieder zurück.

Also zur Überprüfung, ob aus dem Internet was ankommt, kannst du einen simplen Port Checker im Internet benutzen. Manche dieser verraten auch ihre IP.

So langsam werde ich auch mit dem Capture vertraut. Am WAN Packet Capture, sehe ich die IP des Handys, wenn es darauf zugreift. Dann muss ich korrigieren. Aus dem Internet landet die IP des Handys durchaus auf die pfsense.

Dann sollte es von da auch auf die Cam weitergeleitet werden. Die Pakete müssten auch am WAN zu sehen sein, allerdings nicht mehr die IP des Handys sondern die LAN IP der pfSense. Du kannst also diese und die Cam IP durch "," getrennt in den Filter schreiben, um nur diese Pakete zu sehen.

-

@viragomann jetzt versteh ich gar nichts mehr. Der Port Checker meldet für meine IP-Adresse, dass Port 80 und 443 geschlossen sind. Die werden ach von der Fritz weitergeleitet auf die interne statische IP-Adresse der pfsense.

Dann ist doch da der Fehler. Fehlt doch eine FW Regel? Kann es ein NAT Problem sein? -

@alcamar

Hast du mehrere Port Checker probiert?

Die funktionieren nicht alle, habe ich bemerkt. -

@viragomann 2 habe ich probiert

-

@viragomann Ich glaube, das Du mir die passenden Schlüsselbegriffe geliefert hast. Der Port Checker war wohl der entscheidende.

Ich habe auf der Suche nach dem verschlossenen http-Ports entdeckt, dass ich eine Portweiterleitung aktiv hatte, die 80 und 443 in ein anderes Netz leitete. Erst der Port Checker brachte mich darauf bzw. dahin.Vielen Dank für Deine Hilfestellung und dafür dass Du Dir mein Leid angehört hast. Dafür würde ich Dir mindestens ein Bier ausgeben.

-

@alcamar

Das zu Überprüfen, hatte ich genau 3 Stunden zuvor schon gemahnt.

-

@viragomann ich habe auch alle Hinweise verfolgt. Ich wäre aber anders nicht auf die Lösung gekommen. Wenn man eine Weile in seinem Saft brodelt, sieht man vieles nicht mehr. Die Denkanstöße und Hinweise von außen helfen dann sich im Wald neu zu orientieren. Dass die Ports nicht erreichbar sind und das an einer Portweiterleitung liegt, war nicht für mich nicht so naheliegend. Zumal ich im HAProxy den Fehler suchte.

-

@alcamar said in Lets Encrypt ACMEv2 | RFC 2136 Update | Strato:

Ich wäre aber anders nicht auf die Lösung gekommen. Wenn man eine Weile in seinem Saft brodelt, sieht man vieles nicht mehr. Die Denkanstöße und Hinweise von außen helfen dann sich im Wald neu zu orientieren.

Genau darum solltest du die Ratschläge der Leute befolgen, die eben den Kopf noch klarer haben.

Zumal ich im HAProxy den Fehler suchte.

In meinem ersten Post ließ ich da schon Zweifel aufkommen, ohne Details zu kennen und fragte, ob die Verbindungen da überhaupt ankommen.

Denn wenn, gibt HAproxy normalerweise auch eine Rückmeldung, unabhängig davon, ob etwas zum Backend geht. -

@viragomann gib mir die Chance mich zu verbessern. Wenn ich etwas mehr von der pfsense verstehe, werde ich es einfacher haben, fremde Gedankengänge oder Hinweise schneller umzusetzen.

Ich habe aus dem Thread heute viel nebenbei gelernt, so dass auch der Weg ein ebenso wertvolles Ziel war, wie HAProxy selbst zum Laufen zu bringen. :-) -

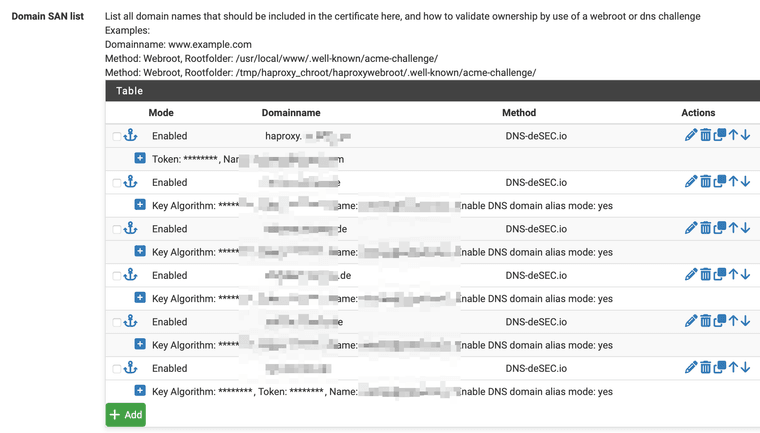

@JeGr said in Lets Encrypt ACMEv2 | RFC 2136 Update | Strato:

Für ACME von der "komplizierten" Domain ohne API setzt man nun - je nachdem ob es ein einzelner Host oder ein Wildcard Zert für die ganze Domain sein soll - einen statischen CNAME Eintrag im DNS des Anbieters an:

_acme-challenge.host.meinedomain.de IN CNAME _acme-challenge.beispiel.dedyn.io.Wenn ich in ACME mehrere Domains auf eine Single _acme-challenge.beispiel.dedyn.io umleite, klappt das mit dem auto renew?

Wobei wo ich gerade so schreibe, es laufen ja nie alle Zertifikate zur gleichen Zeit aus, dann sollte das eigentlich kein Problem geben.

-

Wollte mich gerade durch @JeGr Anleitung arbeiten scheitere aber jetzt daran das man keine .dedyn.io Adresse anlegen kann.

Das ganze DNS von Strato auf deSEC umbiegen erscheint mir auch nicht der richtige Weg.

-

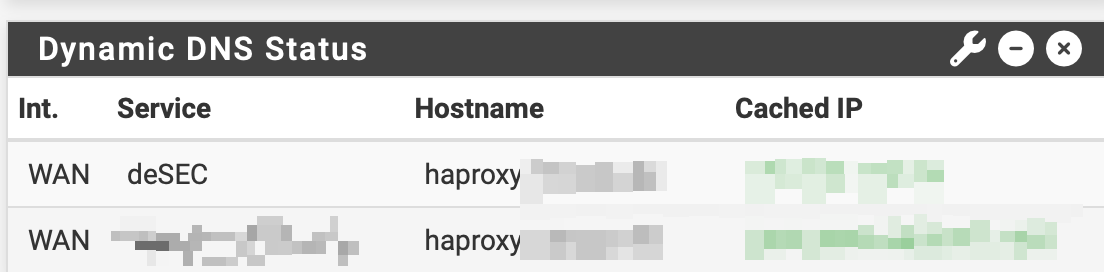

@slu ich verstehe gerade dein problem nicht, ich setze jetzt schon länger desec.io ein (mit 2 domains) ich habe keine probleme.

wo genau ist denn dein problem aktuell?