Installation PFSense auf alten PC per USB-Stick

-

@viragomann said in Installation PFSense auf alten PC per USB-Stick:

system.log

Habe die Datei runtergeladen. Stehen dort Daten drin (IP, Passwörter etc.) die man nicht öffentlich posten sollte ?

Und wie komme ich an das "cron-Package" ran ? Und dort dann eine reboot-Zeit von 04:00Uhr einstellen ?

Gruß

-

In der system.log stehen ggf. IP Adressen wie WAN oder Gateway. Ansonsten nur die gefundene Hardware, Job-Aktionen, Filterregeln und ev. Fehler.

cron kannst du dir über den Paket-Manager installieren: System > Package Manager > Available Packages

Danach findest die in Services > Cron die Möglichkeit, Jobs hinzuzufügen. Die benötigten Felder sind da erklärt. -

Also kann ich die Log-Datei ruhig hier bereitstellen ?

Oder aus Sicherheitsgründen lieber nicht ? -

Externe IPs und Gateway IPs solltest du schon schwärzen / ersetzen. Interne IP zu veröffentlichen ist nicht kritisch, an die kommt eh keiner ran.

Passwörter werden definitiv nicht ins System-Log geschrieben, Benutzernamen und zugewiesene Public-Keys bzw. deren Fingerprints schon.Aber du kannst das Logfile in einem Texteditor öffnen und selbst durchsuchen und ggf. heikle Angaben ersetzen.

Interessant ist, was passiert, wenn die pfSense hängt, bevor du die Box dann rebootest. Der Boot startet mitsyslogd: kernel boot file is /boot/kernel/kernelKönnte auch sein, dass das Log gar nichts zum Problem verrät, weil die Box hängt, ehe das Log geschrieben werden kann. In diesem Fall muss man die diversen Parameter beobachten, ob irgendein Wert überläuft.

-

Hallo,

also als 1. habe ich versucht den Neustart zu finden, und ab da rückwärts die IP zu XXXX´en

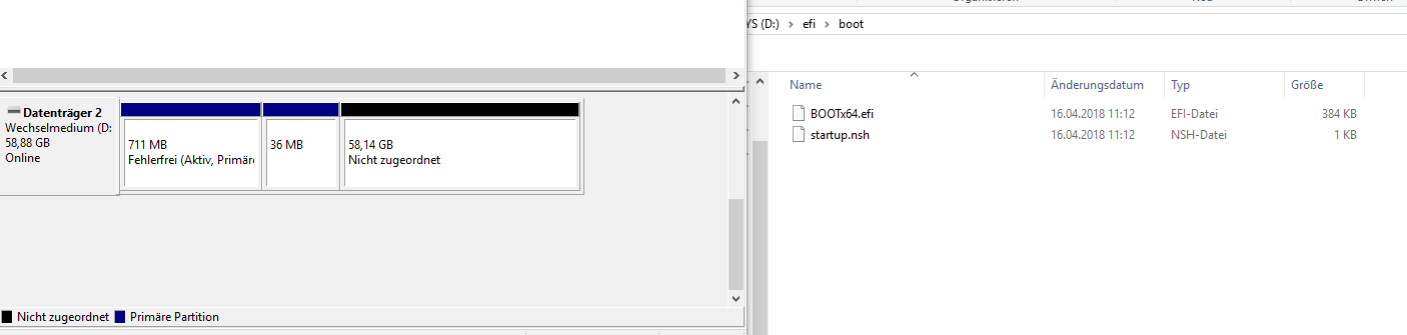

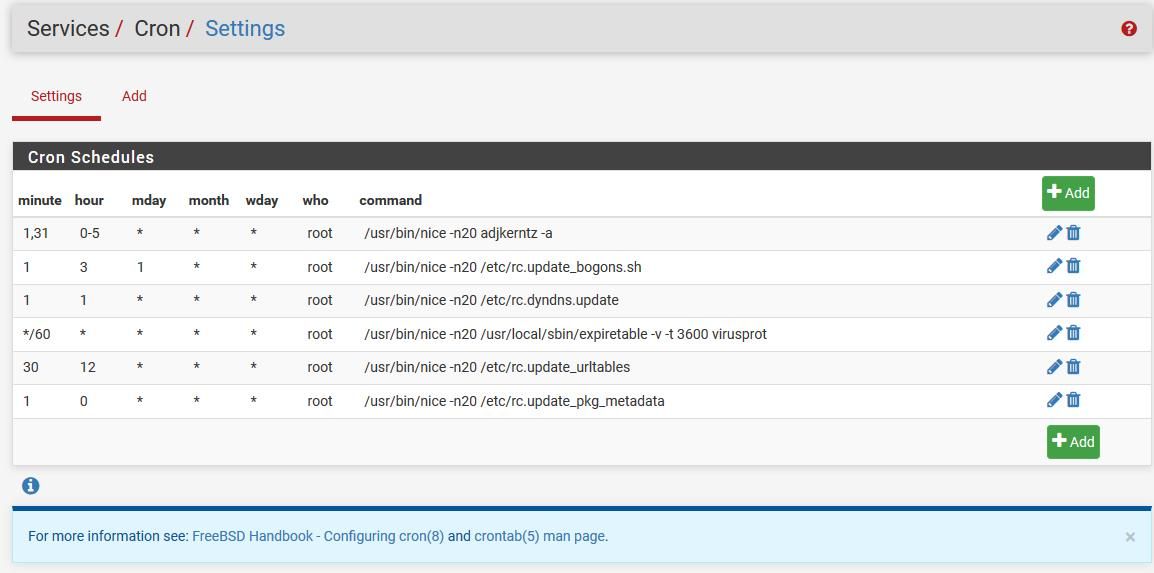

Im Anhang ist der Log als "system.txt"system.txtDesweiteren habe ich den "Cron" installiert und dort erscheinen schon einige Einträge die schon drin waren:

Kann das so bleiben ?

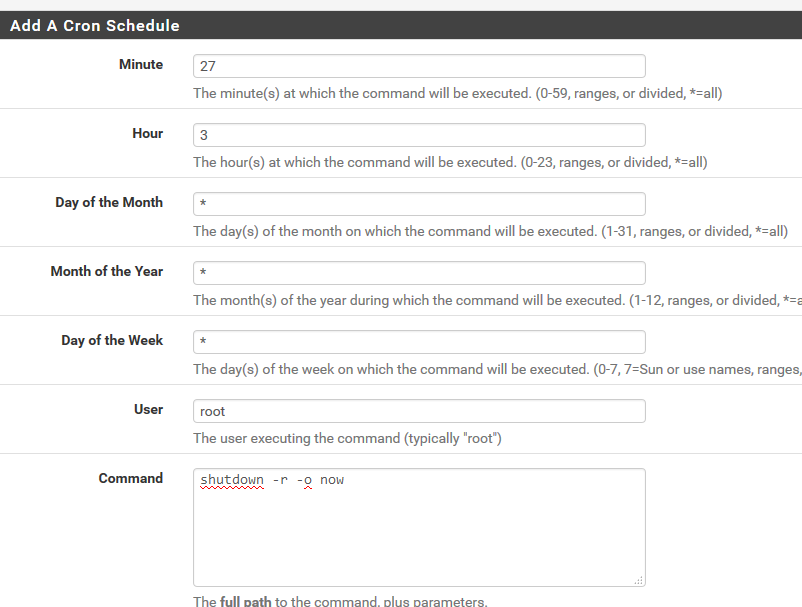

Und wenn ich jetzt einen reboot einrichten will, dann wie ? Also auf "Add", aber dann ?

Und wenn der Cron-Bot schlau ist, könnte er überwachen ob alles wie geplant läuft und bei einem Fehler einen reboot auslösen ?Gruß[0_1574426165595_system.log](Uploading 100%)

-

Ja, die pfSense nutzt standardmäßig schon einige cron Einträge. Und cron (Pendant zum Aufgabenplaner in Windows) existiert auch dem System auch von Haus aus. Das, was du nun installiert hast, ist nur das grafische Userinterface für cron, um bequem zusätzliche Tasks zu konfigurieren.

Ein Eintrag für einen Neustart könnte so aussehen:

Der Rebot würde so täglich um 3:27 Uhr passieren.

Die einzelnen Felder sind aber soweit in den Hints erklärt.@dogfight76 said in Installation PFSense auf alten PC per USB-Stick:

Und wenn der Cron-Bot schlau ist, könnte er überwachen ob alles wie geplant läuft und bei einem Fehler einen reboot auslösen ?

Wenn du ein Script schreibst, dass alle möglichen Parameter überwacht, ja.

Aber wie schon mehrfach erwähnt, der Reboot soll nicht die Lösung des Problems sein sonder ein Notbehelf, um die Zeit bis zur Lösung zu überbrücken. -

@dogfight76 said in Installation PFSense auf alten PC per USB-Stick:

Im Anhang ist der Log als "system.txt"system.txt

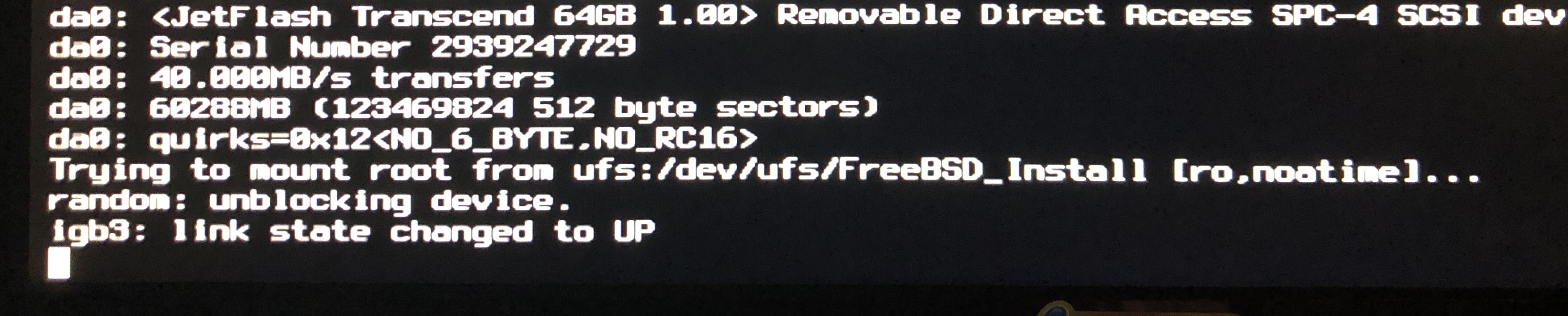

Das war das Ende des Bootvorgangs. War mein Fehler, mir war nicht bewusst, dass die Zeile am Ende des Bootvorgangs noch einmal ins Log geschrieben wird.

Er beginnt mit diesen beiden Zeilen:syslogd: kernel boot file is /boot/kernel/kernel kernel: Copyright (c) 1992-2018 The FreeBSD Project.Nimm aber einen Ausschnitt aus jüngere Zeit, von dem du weißt, dass das Ding hing. Dieser lag ja schon 2 Wochen zurück.

-

Hallo,

ich hoffe das hier ist der korrekt Abschnitt vom system.log:

Und ich hoffe ich habe alles kritische gelöscht, sonst bitte den Anhang löschen.

Gruß

-

@viragomann said in Installation PFSense auf alten PC per USB-Stick:

Magst mir nochmal helfen und dir den Log ansehen. Wäre nett.....

Gruß

-

Hi,

ich hatte mir das Log eh gleich angesehen, kann aber nichts entdecken, was mit einer Blockade des System zusammenhängen könnte. Lediglich etliche Up and Downs verschiedener VPNs und dass offenbar keine IPv6 Gateway gesetzt wurde. Mit letzterem fehlt mir aber die Erfahrung. Vielleicht kann sich das @JeGr ansehen, er ist langjähriger IPv6 Verfechter hier.

Ich habe mich auch gefragt, ob das Log zeitlich überhaupt einen Problemfall abdeckt.

Einen Reboot hattest du um Nov 19 12:30:30 initiiert. Die 2 Einträge davor sagen nichts. Und dann endet es um Nov 20 05:12:10. Gab es da ein Problem?

Und wie wirkt sich denn genau ein solches Problem aus? "Die pfSense spinnt und bleibt hängen" ist etwas wage. Wirklich blockieren tut sie ja offenbar nicht, ansonsten könntest du dich nicht einloggen und sie neu starten. Wie äußert sich das also? -

Ich meinte damit das ich dann mit keinen Gerät welches über den pfSense läuft ins Internet komme. Es kommt dann ein "Timeout"

Nach Reboot lauft wieder alles.Und weil ich nicht sagen kann wann genau das passiert und es schwierig das Log daraufhin einzugrenzen,

Darum meine Frage nach einem Watchdog.Gruß

-

Dass keine Verbindung mehr durchgeht kenne ich nur von irgendwelchen Überläufen reservierter Speicher, wobei die pfSense dann sämtliche Verbindungen trennt und weitere blockiert. So etwas wird aber ins Log geschrieben.

Und wenn das nach wie vor die oben genannte Hardware mit 8 GB RAM ist, sollte es für den Hausgebrauch allemal reichen und die Speicherbereiche ausreichend groß eingerichtet sein.Verbindungen auf andere Interfaces funktionieren nach wie vor im Fehlerfall, falls du welche eingerichtet hast?

Vielleicht hat es aber doch etwas mit der Internet-Verbindung zu tun. Was hat es mit deinen VPN Clients auf sich, die offenbar häufig die Verbindung verlieren?

Was zeigt das Gateway-Log? -

Also erstmal danke für den Versuch dem "Noob" zu helfen !!

Die Hardware ist noch immer die selbe !

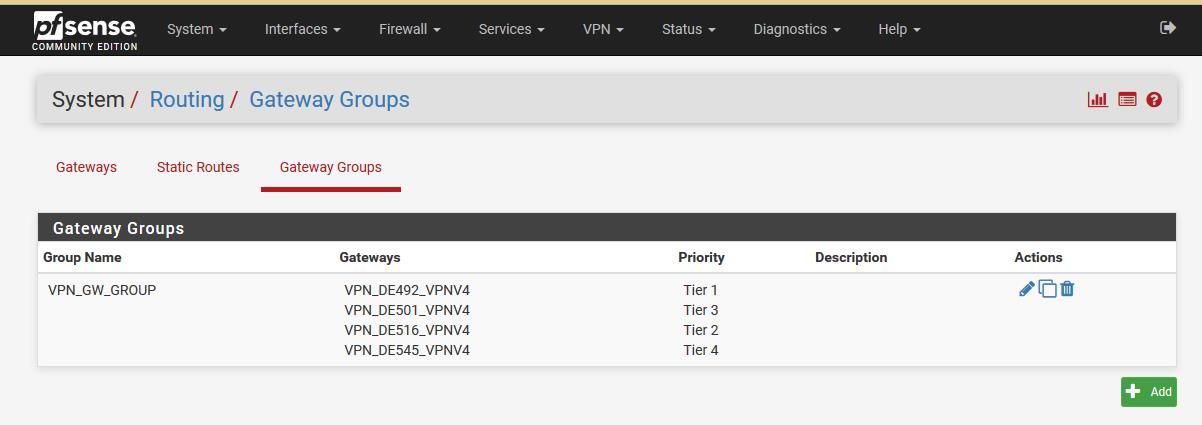

Verbindungen auf andere Interfaces bei Ausfall sind eingerichtet und per Tier 1 bis Tier 4 nach Tempo sortiert.

Aber trotzdem geht in dem Fall keine Verbindung mit dem Internet mehr.

VPN-Clients sind nur dieser PC und "4x VU+ Receiver". Ist mir nicht aufgefallen das diese scheinbar öfters die Verbindung verlieren.

Gateway-Log würde ich gerne bereitstellen.......wenn du mir sagst wie ;)Gruß

-

Und Verbindungen zu Geräten auf anderen Interfaces funktionieren noch im Problemfall, falls solche erlaubt sind? Bzw. von anderen Interfaces ins Internet?

Bei der Gruppe mit 4 Gateways sollte ja zumindest eines verfügbar sein. Aber das Log verrät mehr Details:

/var/log/gateways.logDen Status der Gateways kannst du aber auch im Dashboard sehen, wenn du das Gateway-Widget eingeblendet hast.

-

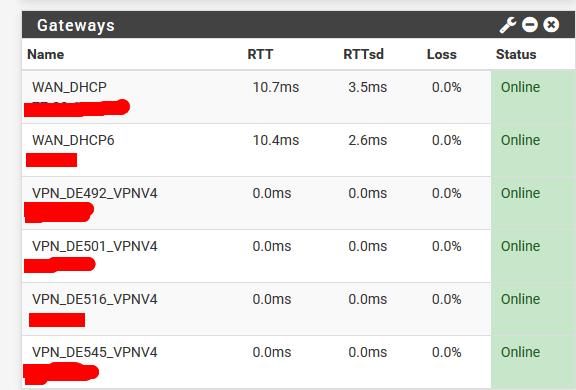

Die Gateways sind alle OK

Wie komme ich das Log ran ?

-

Genau so wie ans System-Log, unter Diagnostics > Command Prompt kannst du es downloaden.

Allerdings solltest du zuvor das Monitoring aller OpenVPN-Gateways auf Monitoring-IPs aus dem Internet setzen wie 8.8.8.8 (System > Routing > Gateways) und dann noch einen Ausfall abwarten(, wenn es dann noch einen gibt), ansonsten sieht man da nix.

Eine lokale IP zu monitoren, mag zwar sehr hübsche Latenzzeiten liefern und die Gateways immer schön als "online" darstellen, doch ist das speziell in Zusammenhang mit Gateway-Gruppen kontraproduktiv.

Das Monitoring wurde ja nicht für kosmetische Zwecke in pfSense implementiert. -

Hallo,

das mit dem Monitoring musst dir mir bitte einfacher erklären ?

Unter "System > Routing > Gateways" stehen in der Spalte "Monitor IP" Angaben wie z.b. 10.8.1.9 (ist identisch mit der Zahl in der Spalte "Gateway")

Ich weiß nicht ob die IP öffnetlich gepostet werden dürfen.Gruß

-

@dogfight76 said in Installation PFSense auf alten PC per USB-Stick:

Unter "System > Routing > Gateways" stehen in der Spalte "Monitor IP" Angaben wie z.b. 10.8.1.9 (ist identisch mit der Zahl in der Spalte "Gateway")

Wie hast ein solches Gateway konfiguriert?

Üblicherweise ist die Gateway-IP die virtuell IP das VPN-Servers, also am anderen Ende der Leitung und diese wird standardmäßig auch fürs Monitoring verwendet.

Latenzen von 0, wie sie dein Screenshot der Gateways zeigt, können aber nicht mit einer Remote-Adresse erreicht werden, zu der eine Verbindung über WAN hergestellt wird, das selbst über 10 ms Umlaufzeit nur bis zu seinem eigenen Gateway hat.Deine virtuellen IPs sind interne, mit denen eh nur du selbst über deine VPNs kommunizieren kannst.

-

Geil.....gerade musste ich selber über mich lachen. Ich lesen deinen Post und verstehe ca. 10%

Kann ich irgendwelche Screenshots gefahrlos posten damit du mir helfen kannst ?

Gruß

-

Tut leid, für tiefer gehende Erklärungen fehlt mir die Zeit.

Ich verstehe zwar nicht, wie diese 0-Latenzen zu Stande kommen, aber egal, du solltest die Monitoring-IP aller VPN-Gateway auf Internet-Adressen setzen, wie schon erwähnt. 8.8.8.8 war ein Beispiel. Bitte suche dir selbst weitere für die anderen Gateways.

Egal ob aktuell eine lokale IP oder die des Servers gemonitort wird, macht beides keinen Sinn. Wenn ein VPN-Provider selbst keine Internetverbindung hat oder du nicht durchkommst, weil er überlastet ist, würde das Gateway dennoch als online angezeigt und damit niemals ein anderes Gateway aus der Gruppe verwendet werden.

Folge: Alles online, aber keine Internet-Verbindung.

Das kommt dir doch bekannt vor, oder?Gleichzeitig macht es vermutlich Sinn in der Gateway-Gruppe den Trigger-Level auf "Paket Loss" oder auf "Paket Loss or High Latency" zu setzen. Musst du austesten.