Доступ в локальную сеть Pfsense из сети за модемом Kennetic

-

@Konstanti

Модем у ТС должен сам все разруливать. Без "рук". При правильных настройках.Использовать в данном случае traceroute не совсем корректно

Ping, telnet и traceroute - лучшие друзья одмина. Пользовать для первичной диагностики всегда и везде.

Не надо начинать решение проблем с сложного, т.е. с конца. Иначе убъете кучу времени зазря. -

@werter Этот триллер уже продолжается 2 недели ))

Думаю , что проблема именно в модеме , но где не знаюtraceroute не работает при ipsec туннеле ( или не будет работать корректно)

Tcpdump здесь нужен на каждом из интерфейсов (wan,enc,lan) для начала

-

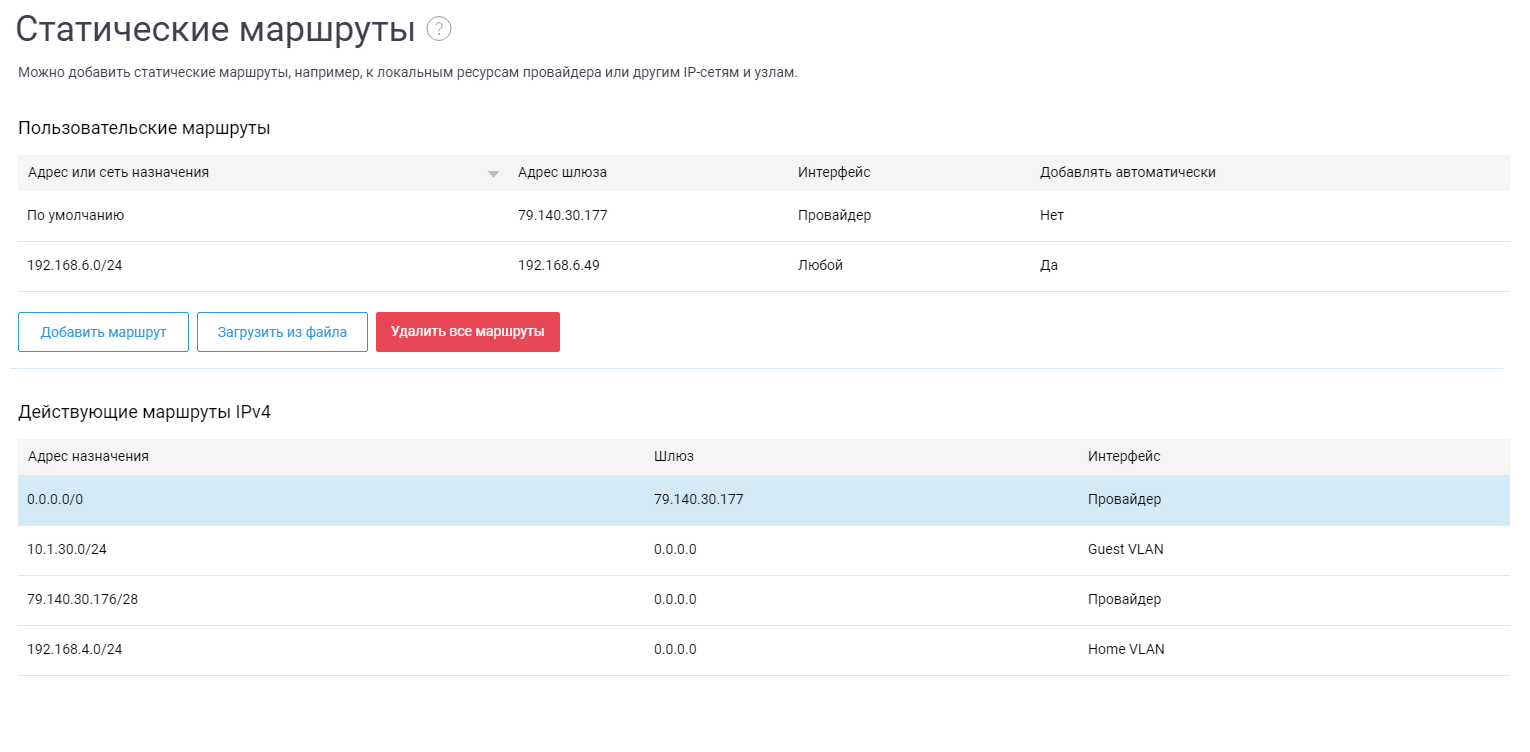

Все маршруты модема

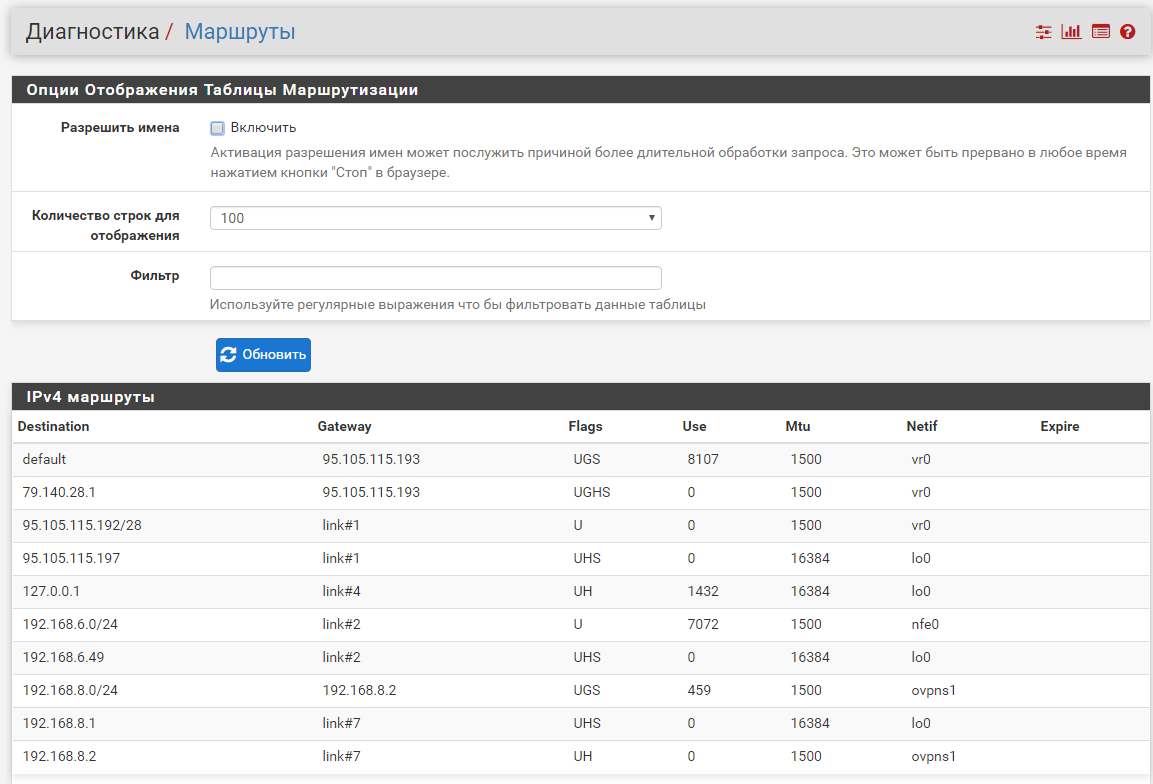

pfsense маршруты

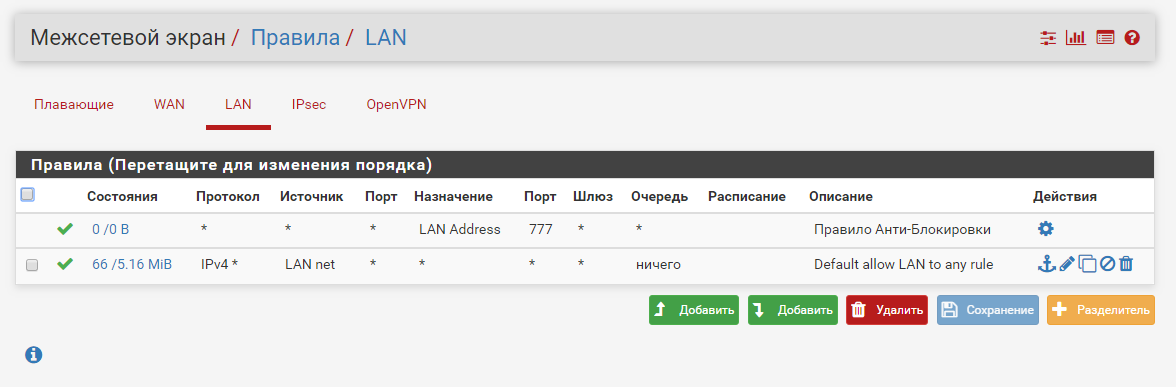

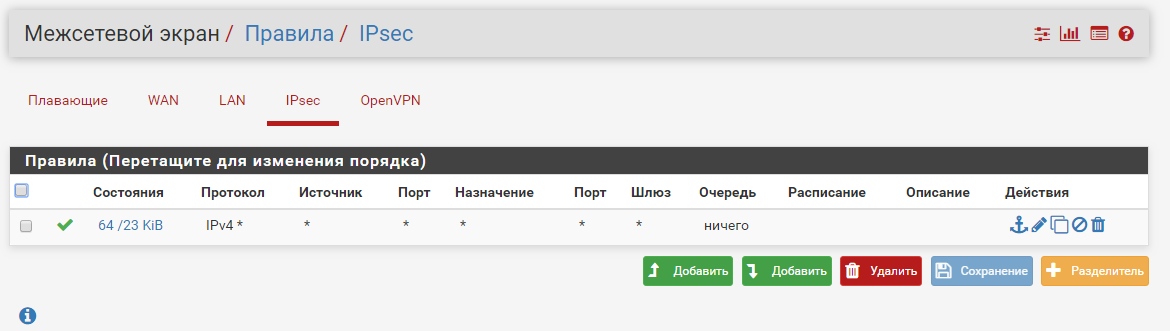

FW на интерфейсах:

На модеме FW пуст, проверял неоднократно.

-

Не соглашусь. Traceroute все равно. Другой вопрос , что в никсах трасер умеет (внезапно!) работать не только по ICMP.

-

@dimm56 Что такое сеть 192.168.4.0 /24 ? Откуда она взялась ???

-

@Konstanti

Так это ж локалка ТС за зюхелем. Вроде.@dimm56

Откуда этот маршрут "ручной" на .6.0 на зюхеле? Он сам это добавляет? -

@werter По условия задачи сети за туннелем (удаленная сторона) начинались с 10.X.X.X .

-

Есть у меня подозрение что на конечных машинах за модемами надо скорее всего посмотреть что у них в сетевых настройках указанно в качестве шлюза.... Раньше роль VPN сервера выполняла машина с адресом 192.168.6.3, а теперь 192.168.6.49 т.к. этот адрес раньше принадлежал модему который интернет по офису раздавал. Вот я все вместе и соединил... и интернет и тоннели и все остальное в одном месте)))

Надо мне скорее всего попать в мои точки удаленные и посмотреть что там и как настроено... -

ТС, определись, что там у тебя за модемом происходит )

@dimm56

Скрин настроек 1-ой фазы ипсек на пф покажи.Надо мне скорее всего попать в мои точки удаленные и посмотреть что там и как настроено...

Аммиадмин, тимвьювер (временно) на том конце запусти, зайди и глянь, что там за сеть(-и).

Зы. Будет "кино", если у кого-то из филиалов адреса сетей совпадают )

Атэта "сюрпрыз" будет.

Для @PTZ-M , его "нач-ка" и иже с ними как раз реальный пример ситуации, когда пользовать на предприятии 192.168.X.0/24 = стрелять себе в ногу. -

@werter Тут должно быть все ровно

С сетью 192.168.4.0/24 надо разбираться

За 2 недели ТС уже должен стать асом в настройке туннелей IPSEC, OPENVPN и мобильных клиентов на разных платформах -

Спасибо за добрые слова, благодаря вам Я очень сильно прозрел по многим вопросам. И это здорово)))

Есть у меня подозрение, что я вам просто голову морочию... Вполне возможно, что все гораздо проще.. поудалять все статические маршрут и проверить что стоит шлюзами на удаленных компах. Почему? Потому что есть у меня сервер, тот самый 192.168.6.70 и на нем как раз шлюз правильный - pfsense 192.168.6.49 и в него по RDP я легко попадаю, что из ipsec, что из ovpn. Есть еще микротик коммутатор в котором я шлюзом то же 6,49 выставил в него я то же попадаю, а вот все что не имеет шлюзом 192.168.6.49 мне недоступно... что вполне логично) -

Для себя, ТС и всех причастных. Отличный цикл статей по сетям. Как раз завершился https://linkmeup.ru/sdsm/

Спасибо за добрые слова, благодаря вам Я очень сильно прозрел по многим вопросам. И это здорово)))

А если еще и english начнете пользовать в вебке пф - будете совсем молодец. Потому как офиц. дока пф-а точно не на русском. И блуждать в поисках пунктов меню, правильности перевода и т.д. тогда не прийдется.

-

@werter благодарствую, очень вовремя и по теме... так сказать не останавливаться на достигнутом!

-

@werter Хороший цикл статей , читал

Вот бы такой мне попался лет 20 назад ))))

Но , увы . Не было такого . Пришлось самому с Cisco разбираться . Книги купил и вперед -

@dimm56

Кстати, а ПО на зюхелях самое свежее? Проверяли?@Konstanti

Да вы уже CCIE должны быть (или кто там самый крутой щас в их иерархии?) За 20 лет-то ) -

Вообщем доеду я на неделе на ближайшую точку удаленную, попробую оттуда что и как, тогда будет пища для размышлений....

-

@dimm56

Ехать то спецом зачем? Вы на кажный филиал вот так выезжать будете? Дурное занятие.

Я ж про аммиадмин\тимьювер писал выше (

Попросите кого-то там запусить любой из на локальной машине и удаленно гляньте. -

Таких точек у меня всего 2. И обе в пределах города. Заодно проверю что там и как с точки зрения размещения и работы оборудования, это то же на мне все висит, как на одмине(

-

@dimm56

Разберитесь с адресацией на месте и переведите всех на dhcp. Кому нужен постоянный ip - привяжите по MAC. И рулить проще и возможности dhcp пользовать можно будет. -

@werter said in Доступ в локальную сеть Pfsense из сети за модемом Kennetic:

Таблицу маршрутизации при поднятом ipsec на пф и на модеме покажите.

@Konstanti said in Доступ в локальную сеть Pfsense из сети за модемом Kennetic:

Но в классическом ipsec-туннеле , по-моему, нет маршрутизации , в классическом смысле этого слова

Да, ipsec не создает маршрутов, видимых в таблице маршрутизации. Я совсем не специалист в ipsec , но это так для PF, Микротик и, вероятно, для других ОС.

@Konstanti said in Доступ в локальную сеть Pfsense из сети за модемом Kennetic:

traceroute не работает при ipsec туннеле ( или не будет работать корректно)

Странно, почему бы ему не работать, если пропускается весь трафик? У меня с машин в LAN работает и ping и трассировка в сторону сети за ipsec. При этом ping и трассировка не работают с самого PF .

Вероятно - по этой причине:

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/accessing-firewall-services-over-ipsec-vpns.htmlDue to the way IPsec tunnels are kludged into the FreeBSD kernel, any traffic initiated by m0n0wall to go through an IPsec tunnel gets the wrong source IP (and typically doesn’t go through the tunnel at all as a result). Theoretically this shouldn’t be an issue for the server side of SNMP, but perhaps the server has a bug (well, deficiency, at least) where it doesn’t send the response out through a socket bound to the request packet. You can fake it out by adding a bogus static route to the remote end of the tunnel via the m0n0wall’s LAN IP (assuming that’s within the near-end tunnel range). A good test is to see whether you can ping something at the remote end of the tunnel (e.g. the SNMP remote) from the m0n0wall. There’s an annoying but mostly harmless side-effect to this - every LAN packet to the tunnel elicits a no-change ICMP Redirect.

Тае что @dimm56 не стоит тестировать работу ipsec пингом с PF, а делать это с ПК в LAN.