VPN IPSEC - ROTEAMENTO

-

Olá galera, boa tarde!

Estou com dificuldades em uma VPN com a nossa central localizada em São Paulo.

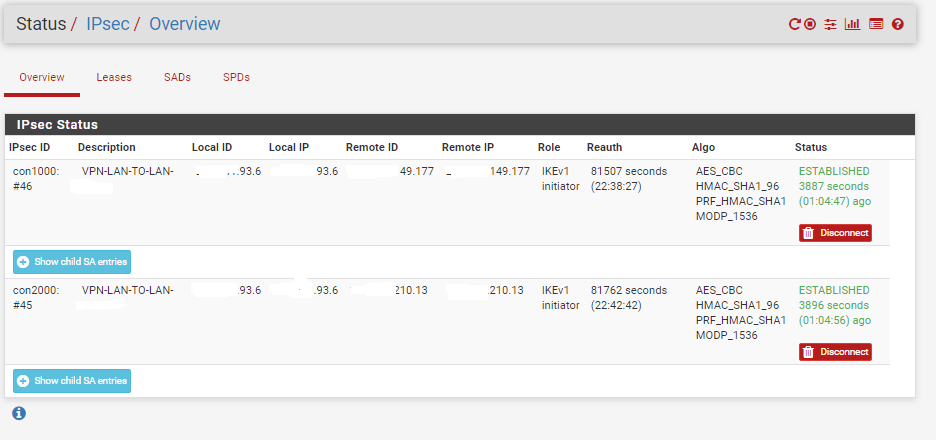

Após o repasse das configurações e da PSK, aparentemente o tunel fehcou, pois quando vou em STATUS > IPSEC os dois peers estão conectados. Porém, quando tento conectar no FTP, o mesmo não conecta dando timed out.

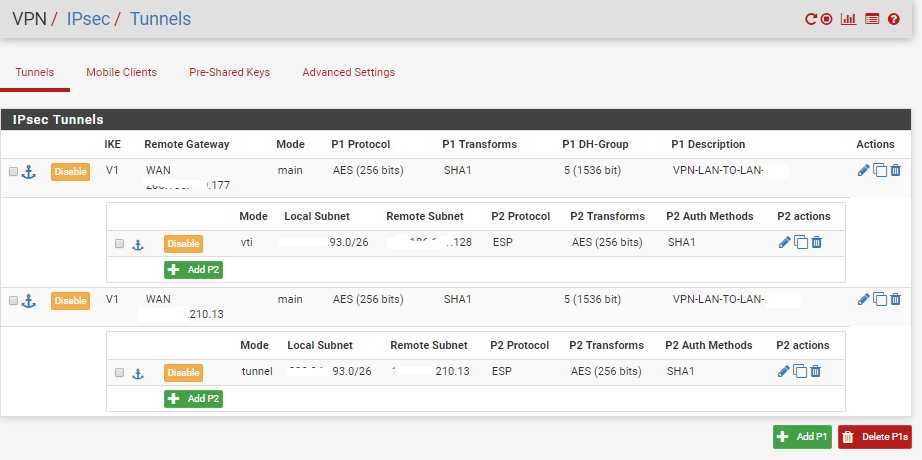

Atualmente nós temos um link dedicado, onde eu faço uma rota estática apontando para a rede remota por meio do gateway X liberando qualquer protocolo.Nas minhas últimas tentativas, decidi colocar a VPN na fase em modo routed (VTI) para que seja criada uma interface, afim de tentar trabalhar com rotas estáticas também, mas sem sucesso.

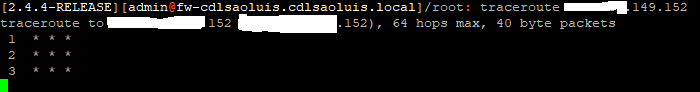

Curioso que, ao aplicar a rota por meio da interface IPSEC, dando um tracert direto do Firewall para o IP do FTP (xxx.xxx.149.152) ela só perde pacote, conforme demonstro abaixo:

Minhas configurações:

Interface WAN: xxx.xxx.93.6

Interface LAN: 172.17.17.1 - 255]

Interface OPT1: Link dedicado MPLS

Interface OPT2: IPSEC VTI

HOST: PFSENSE 2.4.4VPN:

PEER1: XXX.XXX.210.13

PEER2: XXX.XXX.149.177

HOST: CISCO ASAConfigs da VPN:

Encryption Scheme IKE IKE

Group DH GROUP 5 DH GROUP 5

Encryption Algorithm AES256 AES256

Hashing Algorithm SHA1 SHA1

Main or Aggressive Mode Main Main

Renegotiate IKE lifetime 86400 seconds 86400 secondsPhase 2 Properties

Transform (IPSEC Protocol) ESP

Perfect Fwd Secrecy - IPSEC DH GROUP2 DH GROUP2

Encryption Algorithm - IPSEC AES256 AES256

Hashing Algorithm - IPSEC SHA1 SHA1

Renegotiate IPSEC lifetime 28800 seconds 28800 secondsLog TCPDUMP na interface VPN na porta 21:

[2.4.4-RELEASE][admin@fw-cdlsaoluis.cdlsaoluis.local]/root: tcpdump -i ipsec1000 port 21

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on ipsec1000, link-type NULL (BSD loopback), capture size 262144 bytes

13:26:59.346201 IP 172.17.17.97.54880 > dc.dns.impsat.net.br.ftp: Flags [S], seq 3626818464, win 64240, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

13:27:02.347637 IP 172.17.17.97.54880 > dc.dns.impsat.net.br.ftp: Flags [S], seq 3626818464, win 64240, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

13:27:08.344548 IP 172.17.17.97.54880 > dc.dns.impsat.net.br.ftp: Flags [S], seq 3626818464, win 64240, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

13:37:27.891416 IP 172.17.17.97.54982 > dc.dns.impsat.net.br.ftp: Flags [S], seq 563670968, win 64240, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

13:37:30.892732 IP 172.17.17.97.54982 > dc.dns.impsat.net.br.ftp: Flags [S], seq 563670968, win 64240, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

13:37:36.893017 IP 172.17.17.97.54982 > dc.dns.impsat.net.br.ftp: Flags [S], seq 563670968, win 64240, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0Print IPSEC Status:

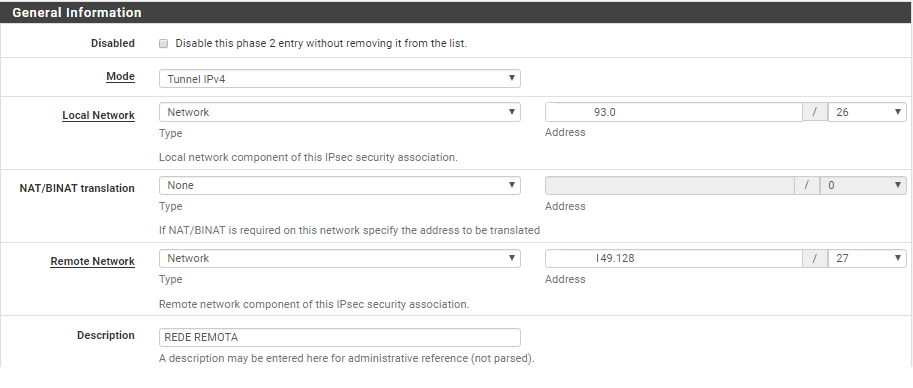

Print configuração VPN:

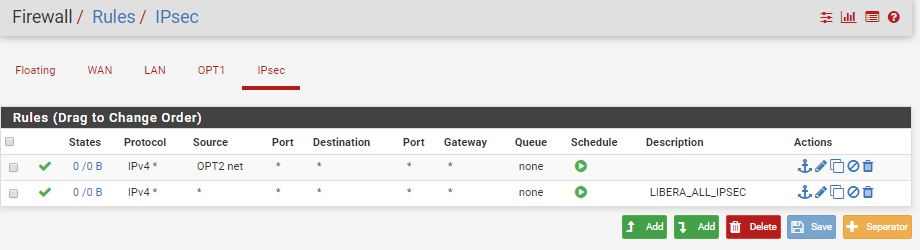

Print das RULES na interface IPSEC:

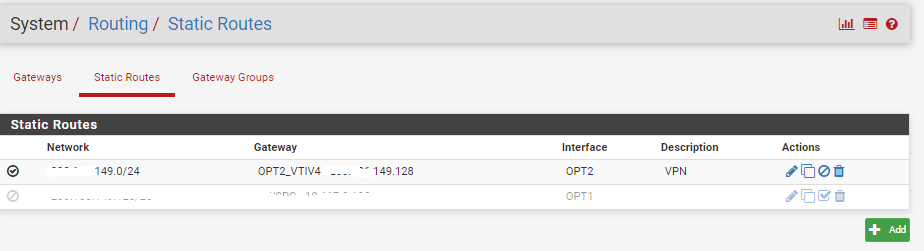

Rota estatica:

Obrigado pela ajuda!

-

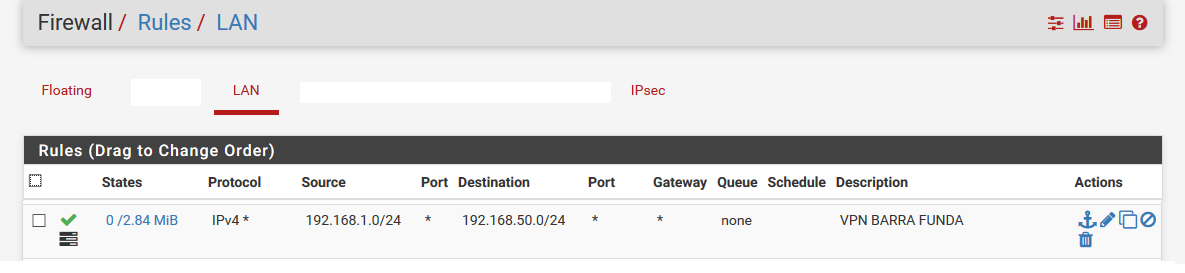

Você criou uma regra na LAN liberando o trafego da sua LAN para a LAN da outra rede? Comigo aconteceu a mesma coisa, a VPN fechava mas não navegava.

-

@julioelbueno Obrigado pela resposta. Nao havia criado essa regra na LAN, acabei de criar permitindo todos os protocolos e deixando o gateway como default, contudo não deu certo.

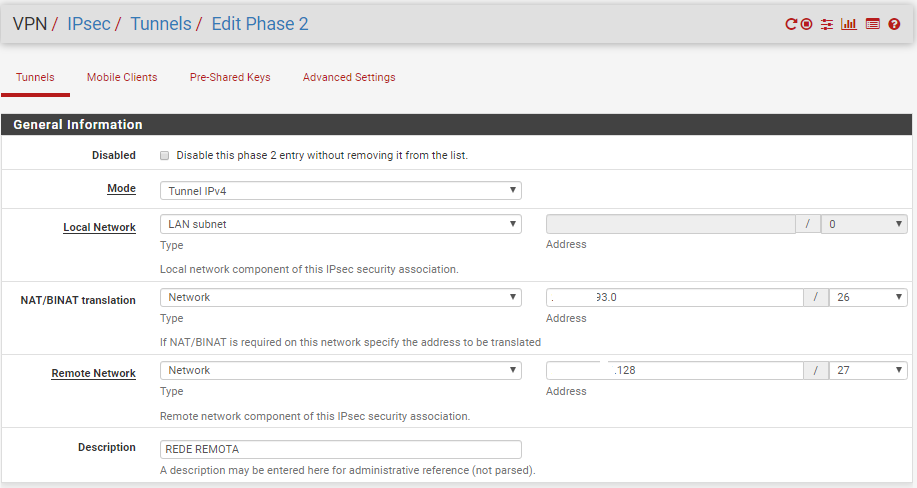

Estou desconfiado de uma configuração na fase2 da VPN, onde em local network deveria ser a minha LAN Subnet, e eu coloquei meu range de IPs válidos da minha WAN, contudo se eu trocar para LAN subnet, a VPN nao fecha mais.Vou entrar em contato com a minha central para eles fazerem esta alteração lá na ponta, o que achas?

-

@julioelbueno Mais uma vez, muito obrigado!

Acabei mudando o meu lado de Local network para Lan Subnet e para evitar que a outra ponta fizesse alteração(devido a dificuldades internas), fiz um NAT para o IP que forneci a eles, conforme PRINT abaixo:

Tunel fechado e encaminhamento OK conforme a sua regra na LAN apontando para LAN deles na porta X por meio de regra de Firewall, sem uso de rotas estáticas e VTI.

Grato.

-

Pelo seu print a configuração não parece no lugar que estou falando, seria em Firewall - Rules - LAN

-

O print é referente a Fase 2 da configuração da VPN IPsec. A regra de firewall é como está a sua, em LAN.

-

- Qual o seu default GW ?

- Se você fechou a VPN, para que criou rota estática ?

- Não entendi muito seu cenário. Hosts nas pontas se enxergam ? Consegue pingar gw de cada lado ?

Abraços, qq coisa entre em contato!