Не отрабатывает проброс произвольных портов с WAN в LAN

-

@Konstanti Спасибо всем кто откликнулся и помог решить проблему port redirect где у локальной машины иной по отношению к pfSense Gate, и в качестве благодарности я оставлю здесь потомкам последовательность действий для организации доступа к внутренним серверам из внешки.

-

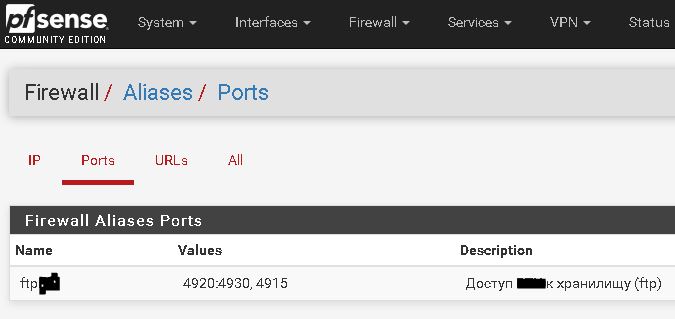

Заходим в aliases > Ports и создаём алиас где указываем порты которые требуется пробросить наружу при этом диапазон указывается через двоеточие 4920:4930 что означает диапазон из 10 портов начиная с 4920 и заканчивая 4930.

-

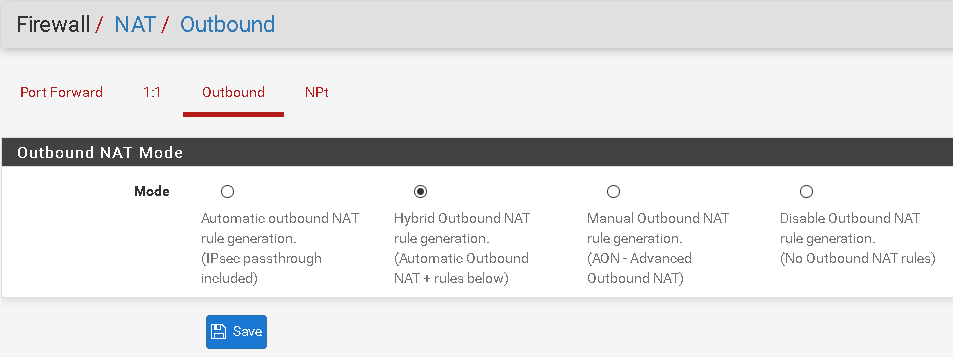

Заходим в Firewall > NAT > Outbound и переключаем NAT в режим Hybrid Outbound NAT (Крутые перцы могут сразу переключать в Manual и убирать все автоматически генерированные правила дабы создать новые правильно)

-

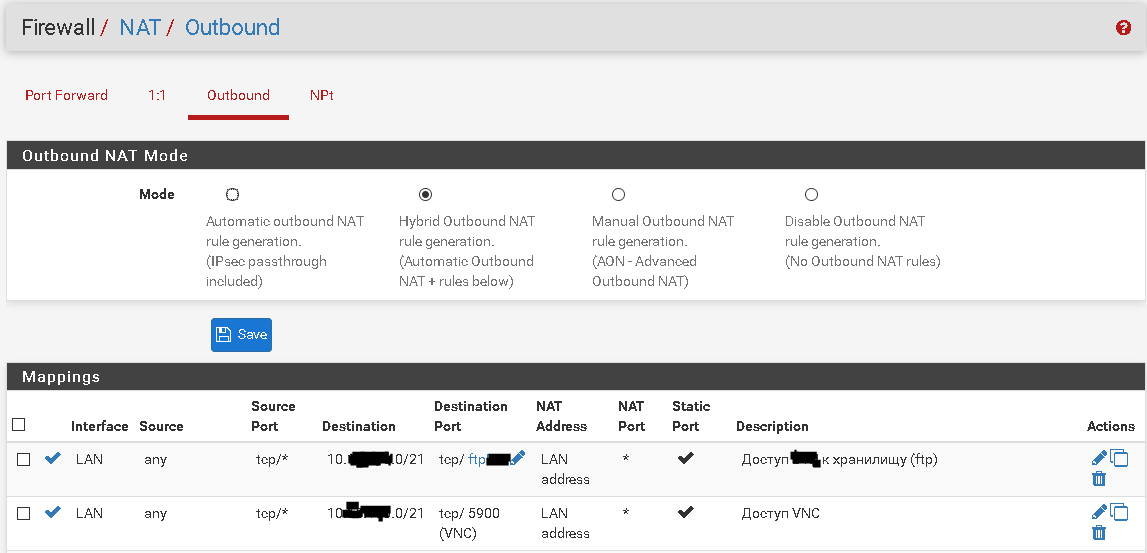

Далее создаём правило где в Destination ip адресация Вашей внутренней сети с соответствующей маской.

-

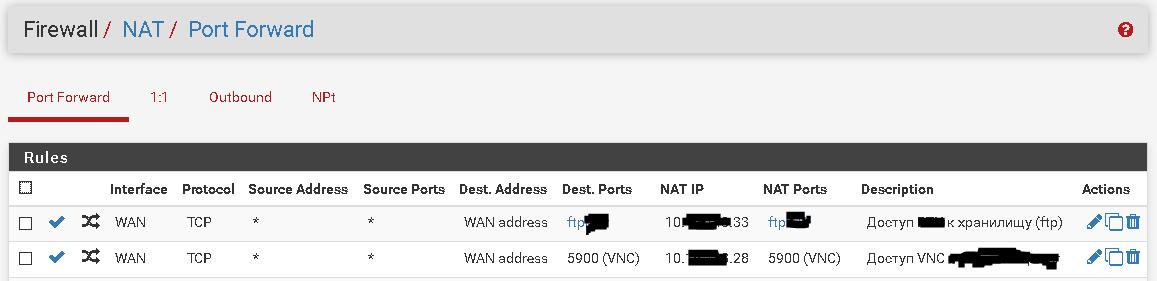

Идём в Firewall > NAT > PortForward и создаём правила как указано в примере. После этих манипуляций Вы получите доступ к соответствующим портам локальной машины из внешки даже если гейтом на локальной машине не прописан pfSense.

-

-

@marchello

Спасибо )Source port в Outbound NAT mode можно убрать - лишнее.

@marchello said in Не отрабатывает проброс произвольных портов с WAN в LAN:

А ещё не понятно как заставить psSense работать с пробросом VNC с внешки внутрь если на клиентской машине указывается гейт не шлюз pfSense

По ТЗ у вас только PC с VNC не имеет гейтом пф. Оказывается , еще и PC с FTP.

-

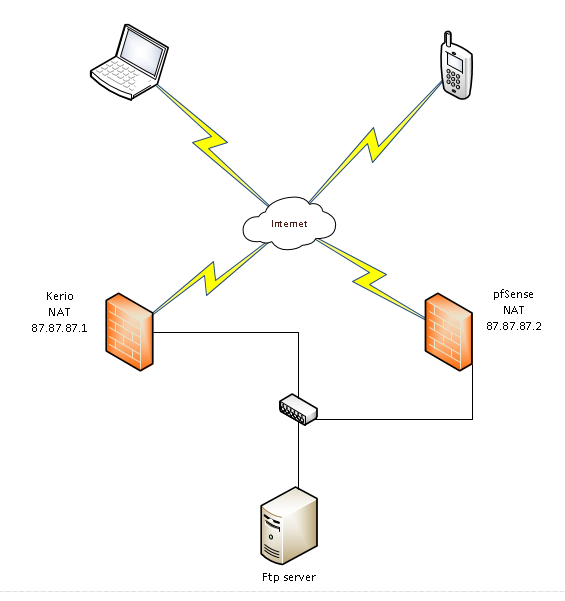

@werter Всё нормально, я намерено включил ещё один вариант чтобы те начинающие работать с pfsense навроде меня при поиске решения наткнулись на такой вариант. Однако с ftp происходит занятная штука ))) я без проблем подключаюсь с клиента на Андроиде но не могу подключиться с клиента установленного на ПК работающего через adsl без реального ip. При этом раньше данный комп без проблем подключался и отрабатывал когда шлюзом стоял Kerio. Даже пинг не проходит. Ну пинг pfsense видимо режет а вот какая ему разница сотовая или adsl связь это вопрос.

-

@marchello

Уверен на 146%, что проблема не в пф. -

@werter Да я так же был в этом уверен, но уверенность пошатнулась когда я на клиентской машине которая ходит через adsl сменил ip для доступа к ftp серверу на старый канал который ходит через шлюз Kerio. Клиент зашёл на сервер ftp как родной. При этом вчера на интерес попробовал зайти с дома, у меня выдан реальный ip и опять зашёл без проблем через канал на котором pfSense. Это странная картина. Это прозвучит странно но может фаер pfSense блокирует сети где не выдан клиенту реальный ip адрес?

-

@marchello Доброе утро

Все просто-

tcpdump на wan интерфейсе ( смотрим , приходят ли пакеты, и что происходит с ними )

-

журнал файрвола , смотрим , не блокирует ли PF что-то , приходящее с нужного ip

если да , то смотрим номер правила , которое блокирует ,и уже от этого отталкиваемся -

и лично я бы сделал VPN туннель на основе PF для удаленных клиентов ( и пустил весь трафик через него)

-

-

@Konstanti Доброго утра, да вчера я запускал на клиенте удалённо через AnyDesk пинги до pfSense но не смог добиться разрешения на ответ клиенту со стороны pfSense. Хотя на WAN я создал явное правило разрешения трафика по протоколу ICMP.

-

@marchello

У ФТП-сервера шлюзом пф ? Или опять какое-то "извращение" ?Хотя на WAN я создал явное правило разрешения трафика по протоколу ICMP.

Скрин правил на WAN покажите.

я бы сделал VPN туннель на основе PF для удаленных клиентов ( и пустил весь трафик через него)

ЛЮТО плюсую. Один-два порта для ВСЕГО. Плюс секурность.

Уверен ,что у ТС фтп без шифрования. -

Насчет Зюхеля. У него в настройках есть NAT Helper (ALG)? Если есть, то выкл. его.