PFSENSE: Squid + ADGroups + HTTPS

-

@werter это первый форум, где я который день не могу понять как по человечески цитировать... ладн

Поставить перед цитируемым знак ">"

я может не так объяснил, допустим пользователю закрыт доступ к vk.com, при попытке зайти на него

Сейчас подавляющее большинство сайтов работает по httpS. Видимо, что-то не то с настройками и браузеру это не нравится (

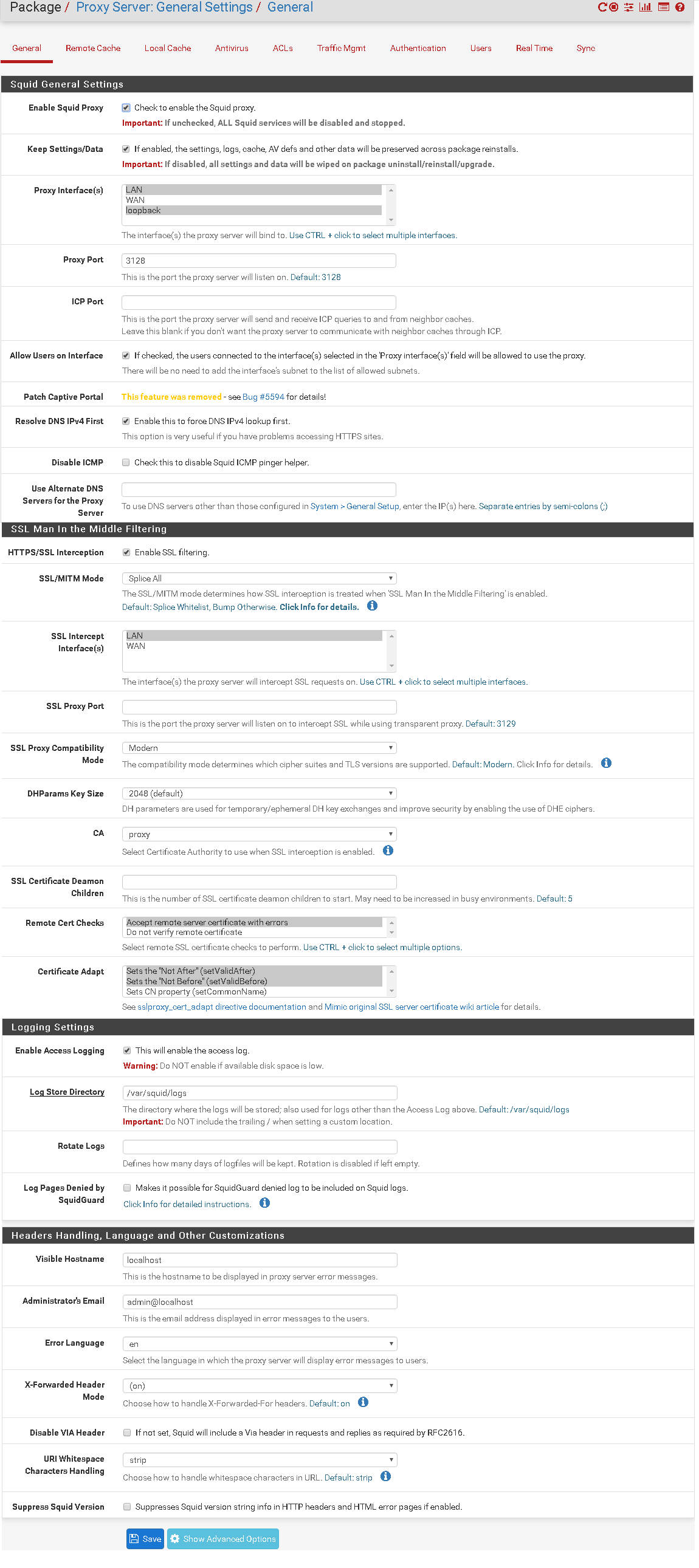

Вы CA для сквида сгенерили? Скрин(ы) настроек сквида покажите. -

-

@modice

У вас сквид непрозрачный?

Попробуйте как тут (прозрачный) https://www.oodlestechnologies.com/blogs/File-extension-type-blocking-on-pfsense/Зы. И ротацию логов вкл. Иначе сквид место вам забьет.

-

@werter Приветствую, не было опыта с настройкой доступа к W\A, telegram? Я так понял что надо или завернуть трафик мимо прокси или воспользоваться этим https://wiki.squid-cache.org/ConfigExamples/Chat/Whatsapp, но я пока совершенно не понял как адаптировать, с учетом того что у меня вообще не стоит галочка Enable SSL filtering.

Был такой опыт? Может я не в том направлении мыслю вообще -

Добрый.

@flamel

Может просто в Dst в исключениях сквида добавить? -

@werter

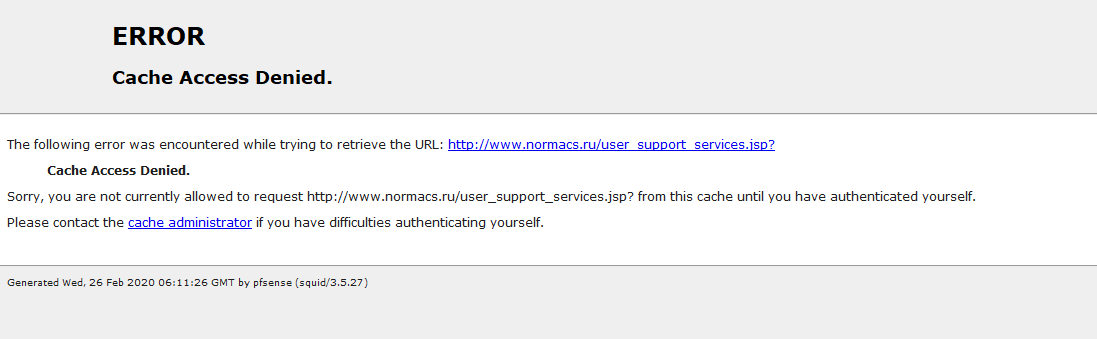

Ошибка имеет такой вид при попытке работы некоторых программ, они ломятся под учетками локальными то компов, то своими собственными и вот результат.

С учетом того что у меня прописана керберос авторизация попытка включить прозрачный вариант и в нем bypass поставить не увенчалась успехом.

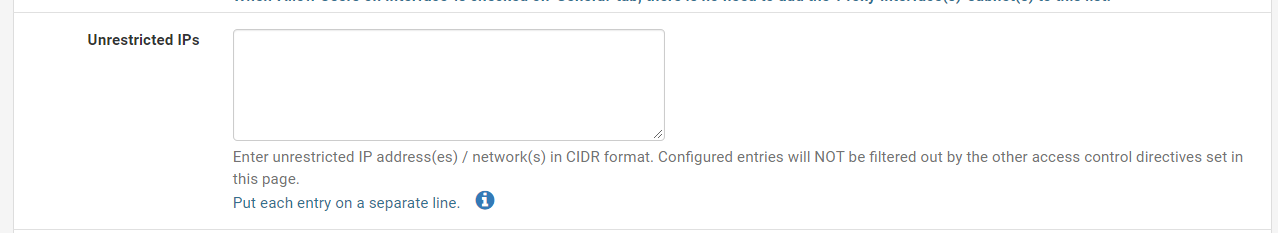

Добавил в whitelist самого сквида - тоже ноль, есть здесь строка

Я так понял что те кто здесь - не фильтруются вообще, whatsapp скрыл свои CIDR после того как фейсбук крепко им занялся, а у NormaCS запросил. Попробую что будет. = Ничего, попробовал, бездарно вышло)

Или вы имели ввиду создавать acl перед авторизацией в поле custom options? -

Ошибка имеет такой вид при попытке работы некоторых программ, они ломятся под учетками локальными то компов, то своими собственными

Если все остальное работает хорошо, то получается, что нек-ый софт у Вас кривой?

Попробуйте откл кеш на сквиде вообще - поставьте 0 (нуль) в размере кеша. После очистить кеш браузера на клиенте и проверить.Или вы имели ввиду создавать acl перед авторизацией в поле custom options?

Стоит попробовать.

-

есть feature request на это дело: https://redmine.pfsense.org/issues/5646

надо бы запилить реализацию

-

@viktor_g

Не оно?

https://habr.com/ru/post/492684/ -

@werter надо бы запилить чтоб из WebGUI всё конфигурилось, без ручной правки /etc/krb5.conf и Custom Options

p.s. спасибо за ссылку

-

-

@flamel said in PFSENSE: Squid + ADGroups + HTTPS:

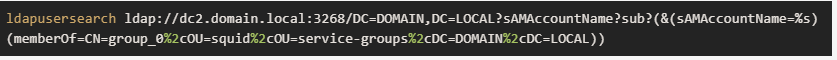

Далее переходим в раздел Groups ACL и в поле Client (source) формируем лдап запрос по которому будет производится поиск принадлежности пользователя к группе, как пример

- как я понимаю, поиск идет по полю CN учетки пользователя, а это не Имя входа пользователя, а Отображаемое имя. Т.е. есть юзер с логином ivanov, а Отображаемое имя у него- Иванов Иван Иванович, поэтому хелпер никогда не найдет его ни в какой группе.

-

@andrey1039

Можно же любые доступные лдап-атрибуты пользовать для этого дела. Я предпочитаю userPrincipalName. -

@werter said in PFSENSE: Squid + ADGroups + HTTPS:

userPrincipalName

Пробовал и так, и так, все-равно не находит- пишет в браузере:

Client address: 192.168.1.2

Client name: test.buh.local

Client user: admin

Client group: default

Target group: none

URL: http://ya.ru/Настройка:

ldapusersearch ldap://192.168.1.2:3268/DC=buh,DC=local?userPrincipalName?sub?(&(sAMAccountName=%s)(memberOf=CN=zakupki%2cCN=Users%2cDC=buh%2cDC=local)) -

This post is deleted! -

В логе пишет:

2021-11-03 23:01:35 [1292] (squidGuard): ldap_search_ext_s failed: Operations error (params: DC=buh,DC=local, 2, (&(sAMAccountName=admin)(memberOf=CN=zakupki,CN=Users,DC=buh,DC=local)), sAMAccountName)

Т.е. еррор= значит, что он не может найти юзера в этой группе? -

@andrey1039

У вас домен BUH.LOCAL наз-ся? Не firma.local хотя бы?

Жесть ( -

@werter это для примера. Называется он по-другому, есс-но. По самому вопросу есть какие-нибудь мысли?

-

В общем.

- Идем на контроллер домена, запускаем dsquery user -name linux1 , где linux1 - юзер для подключения к АД. Видим ответ: CN=linux1,CN=Users,DC=buh,DC=local

В ПФ идем в СквидГвард, в поле "LDAP Options" пишем cn=linux1,cn=Users,dc=buh,DC=local - т.е. ту строку, что выдал нам контроллер домена, в поле LDAP DN Password - пароль этого юзера. - Снова идем на контроллер, даем команду dsquery group -name internet_allow , где internet_allow - группа, которой разрешаем ходить в инет, нам выдает:

CN=internet_allow,OU=proxy,OU=Services,DC=nv,DC=local

В ПФ в СквидГварде идем в Group ACL, идем в редактирование(или добавление, если там нет ничего) и в поле Client (source) пишем:

ldapusersearch ldap://1.2.3.4:3268/DC=buh,DC=local?sAMAccountName?sub?(&(sAMAccountName=%s)(memberOf=CN=internet_allow%2cOU=proxy%2cOU=Services%2cDC=buh%2cDC=local))

1.2.3.4 - это адрес контроллера домена.

- Идем на контроллер домена, запускаем dsquery user -name linux1 , где linux1 - юзер для подключения к АД. Видим ответ: CN=linux1,CN=Users,DC=buh,DC=local

-

Добрый.

@andrey1039

Спасибо )