Liberar acesso a um servidor da rede interna

-

Olá, boa tarde, antes de mais nada busquei informações no fórum, encontrei respostas do que eu deveria fazer só que já fiz e não obtive resultado positivo, por isso estou abrindo novo tópico.

Tenho um IP externo válido (fictício) 187144.25.36

Minha rede interna é (fictício) 192.168.0.0

Meu PFSENSE é 192.168.0.149

O servidor que desejo disponibilizar acesso é (fictício) 192.168.0.13Criei uma regra para acessar o PFSENSE externamente e funciona perfeitamente, porém quando a duplico e altero o servidor e porta, ou mesmo RDP ela não funciona, ou seja apenas a do acesso externo ao PFSENSE eu consegui fazer funcionar.

Será que é necessário criar alguma outra regra que faça minha rede interna se conversar para que o acesso externo a serviços em servidores funcionem?

Obrigado pela ajuda, espero não ter sido tão confuso. -

Olá.

Você tem que fazer um NAT da WAN onde e estará seu IP externo, para o IP do seu servidor na LANFirewall/NAT

Dispositivo (WAN)

Destino a WAN

Coloca a Porta de destino

Redirecionar IP de destino (coloca o Ip do seu servidor)

Redirecionar porta de destino (Coloca aporta)Esse nat vai ficar "vinculado" a uma regra no Firewall liberando, se sua porta para o RDP por 3389, essa porta deve estar liberada.

-

Bom dia, obrigado por responder.

Então, isso que você me disse para fazer é exatamente o que eu estava fazendo e não funciona mesmo assim, (ESTADO: CLOSED:SYN_SENT).WAN tcp x.x.x.x:57466 -> x.x.x.x:3389 (x.x.x.x:3389) CLOSED:SYN_SENT 3 / 0 152 B / 0 B

Tentei liberar tb pelos logs de firewall com aquela regra fácil mas também não vai.

-

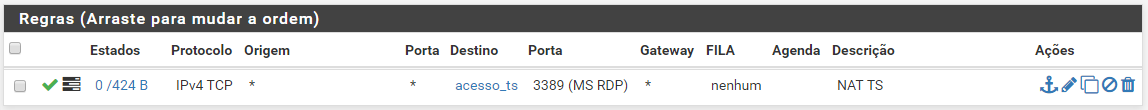

manda um print de como está seu NAT e a regra por favor.

-

-

coloca o IP no "IP NAT" em vez de Aliases

-

Tentei novamente fazer isso agora e não foi da mesma forma.

Você acha que pode ser um problema de roteamento do meu switch para retornar a rota? -

Seu Switch é gerenciado?

Pela rede interna, vc consegue acessar o servidor pelo RDP normalmente ?

Você colocou o IP do servidor no IP NAT ? e no destino da regra ? -

Sim, gerenciado, coloquei o ip no nat e destino da regra.

-

RDP normal na interna.

-

No NAT, na WAN, coloca "WAN address" ao invez de" WAN net"

-

Nicolas seu problema ja foi resolvido? Verifica com sua operadora de internet se está porta está aberta e/ou direcionada para seu IP eu mesmo trabalho com uma operadora que toda porta que preciso trabalhar tenho que enviar solicitação para eles abrirem e direcionarem para meu IP. Outro toque é mascarar essa porta do RDP 3389 ( Para melhorar a segurança) Eu fazia dessa mesma forma até que peguei um ransomware em uma maquina que tinha metade das pastas da rede mapeado nela, muito complicado... Ai sempre mascaro os NAts...

-

@vasconcelos_ti said in Liberar acesso a um servidor da rede interna:

Nicolas seu problema ja foi resolvido? Verifica com sua operadora de internet se está porta está aberta e/ou direcionada para seu IP eu mesmo trabalho com uma operadora que toda porta que preciso trabalhar tenho que enviar solicitação para eles abrirem e direcionarem para meu IP. Outro toque é mascarar essa porta do RDP 3389 ( Para melhorar a segurança) Eu fazia dessa mesma forma até que peguei um ransomware em uma maquina que tinha metade das pastas da rede mapeado nela, muito complicado... Ai sempre mascaro os NAts...

nao adianta mudar a porta pois vao usar port scanner de qualquer forma, tem que usar a cabeça e liberar acesso apenas para ips espeficicos, faço assim e nunca mais tive problemas mesmo com acesso nas portas normais.

Quanto ao problema do individuo ele esta fazendo errado tem que ser destino wan address e redirecionar para o ip 192.168.0.13 porta 3389, recomendo definir a origem para o ip que vai conectar e nao deixar open assim mas é isso ai.

Obs. alguns isps bloqueiam portas abaixo de 10000(normalmente quem usa microtick) entao seria melhor mudar a porta externa por ex 13389 e redirecionar para 3389 assim nao precisa mudar no servidor local. -

@candinho você tem toda razão, realmente definindo o Ip Origem da mais segurança mesmo. O @ismarcs já havia sugerido a ele para mudar de WAN NET PARA WAN ADDRESS. Eu tenho um post aqui também com um dúvida se conseguir me dar uma força ficarei muito grato..

https://forum.netgate.com/topic/153623/open-vpn-server-se-conectando-por-2-links-diferentes/2

abraço..