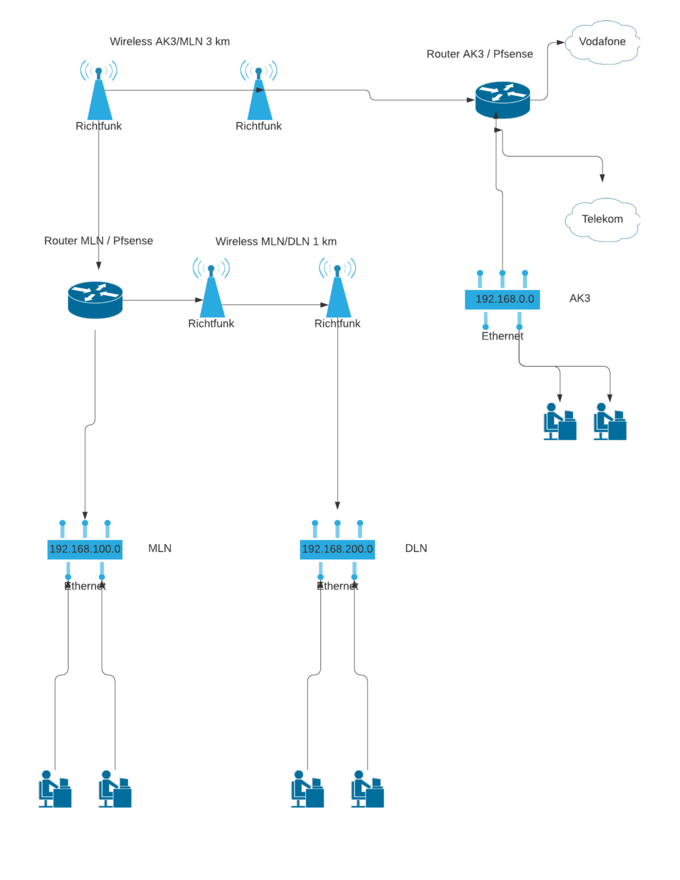

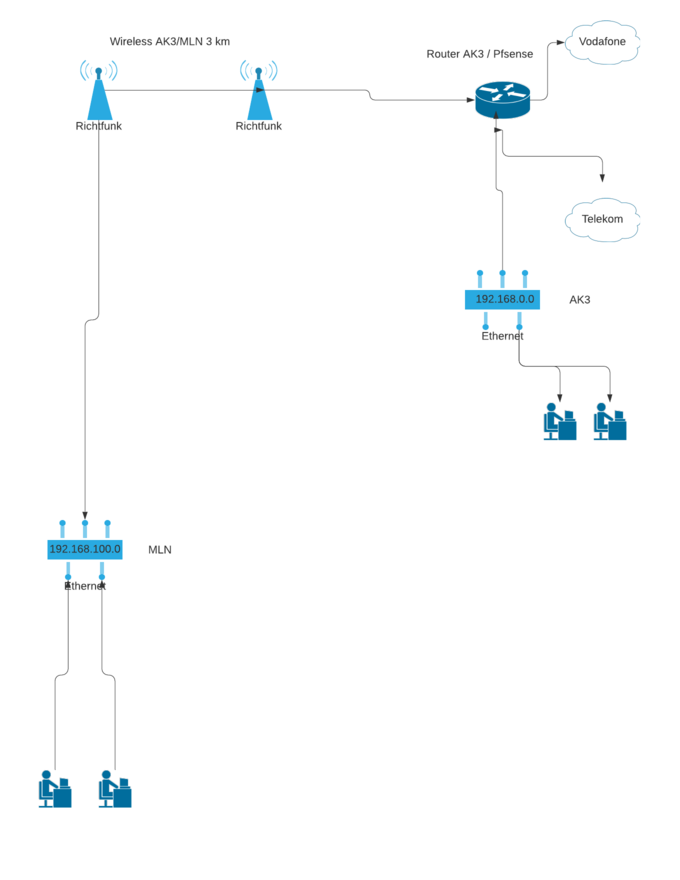

Kompliziertes Setup

-

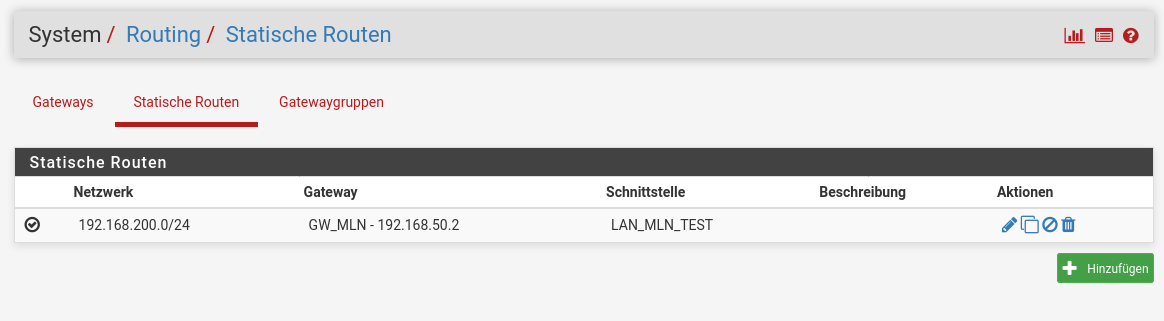

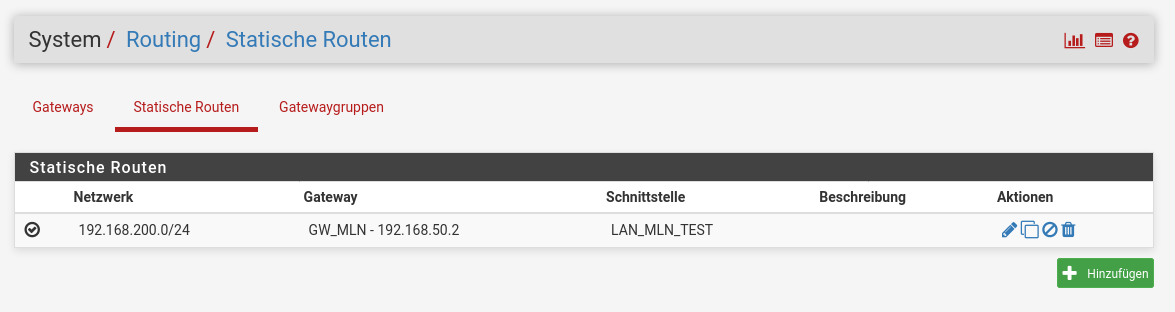

Du musst die 50.2 (die neue sense) dann auf der AK3 Sense als Gateway anlegen und unter statische Routen die beiden Routen zu .100 und .200 auf die .50.2 hinzufügen, dann sollte der Traffic auch sauber ankommen.

Und für die mln Seiten Sense ist natürlich die .50.1 das default Gateway.

-

@JeGr

also ich hab das nun durchgetestet, irgendwo ist aber noch der wurm drin.

ich kann von einem Rechner im Netz DLN der eine 200.x ip hat die 50.1 pingen, bekomme aber keine inet Connection.

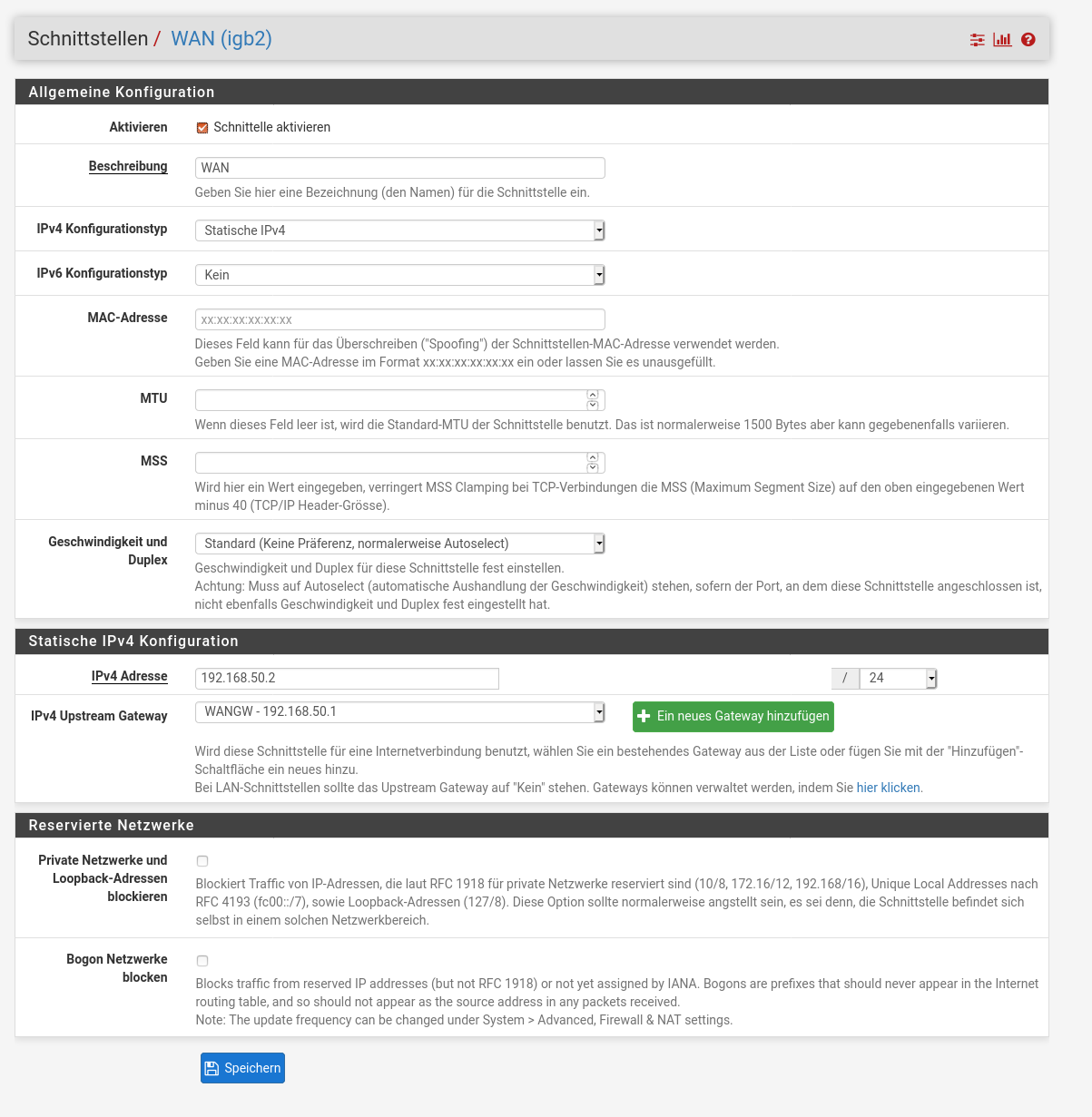

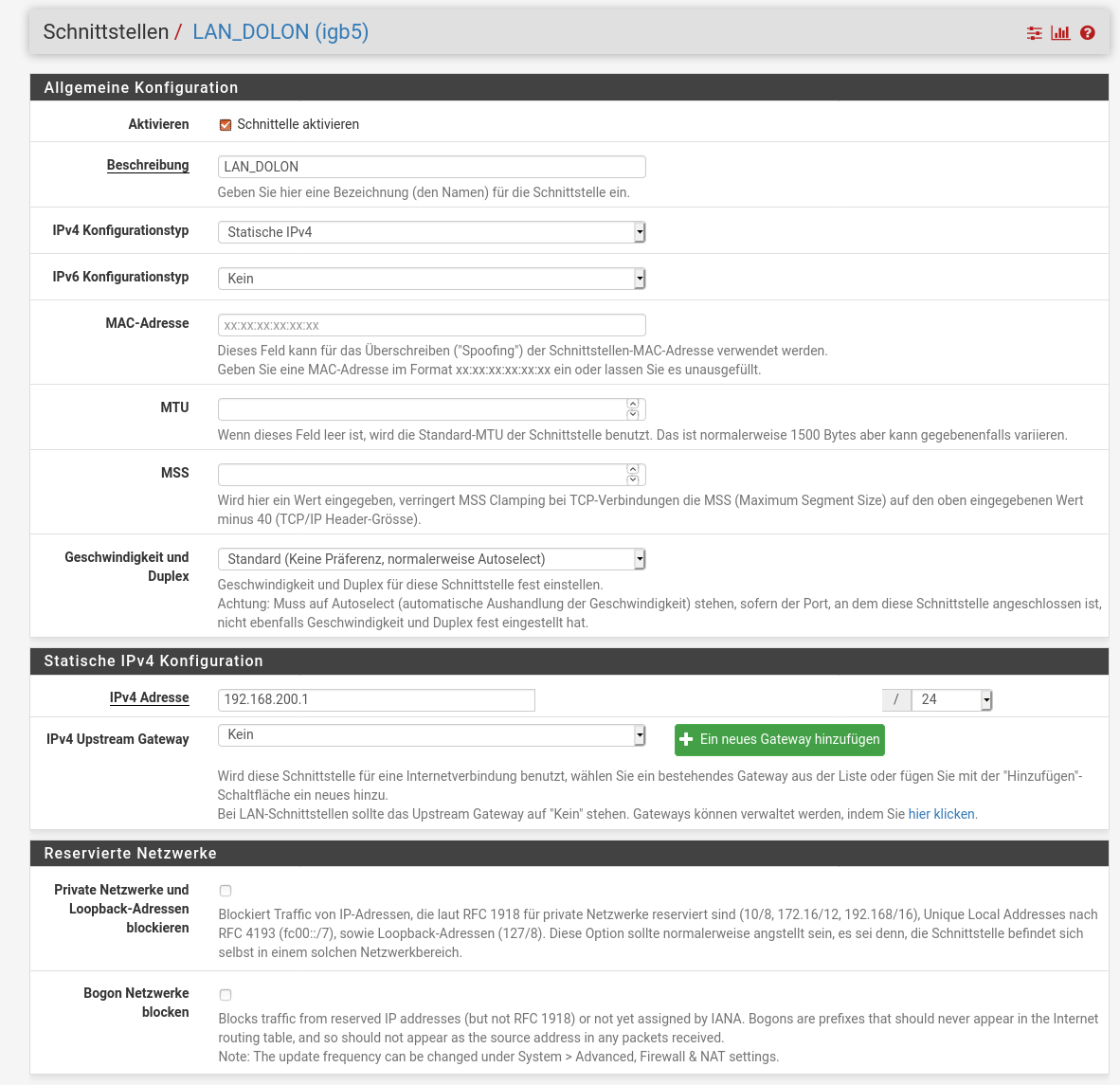

hab mal die setups, irgentwo muss da wohl noch nen kleinens problem sein. Hast du noch eine idee dazu?SETUP ROUTER MLN

Gateway

WAN 192.168.50.2

LAN 192.168.200.0

NAT

SETUP ROUTER AK3

-

Outbound NAT auf AK3? Oder NAT Ausgehend, @JeGr hat es oben bereits erwähnt.

Hier musst du für die entfernten Netze Regeln anlegen. Automatisch funktioniert das nicht, weil die pfSense diese nicht kennt.

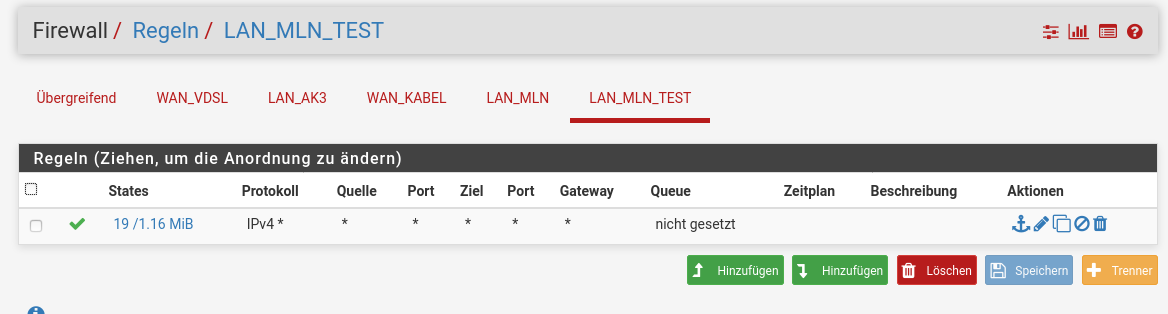

Also in den hybriden Modus wechseln, wenn aktuell auf automatisch, und eine Regel für das .200.0/24 Netz als Quelle am Telekom Interface anlegen.In der Firewall Regel musst du dann auch noch das Telekom Gateway angeben, damit der das Netz ausschließlich dieses verwenden kann.

-

@viragomann said in Kompliziertes Setup:

Outbound NAT auf AK3? Oder NAT Ausgehend, @JeGr hat es oben bereits erwähnt.

Hier musst du für die entfernten Netze Regeln anlegen. Automatisch funktioniert das nicht, weil die pfSense diese nicht kennt.

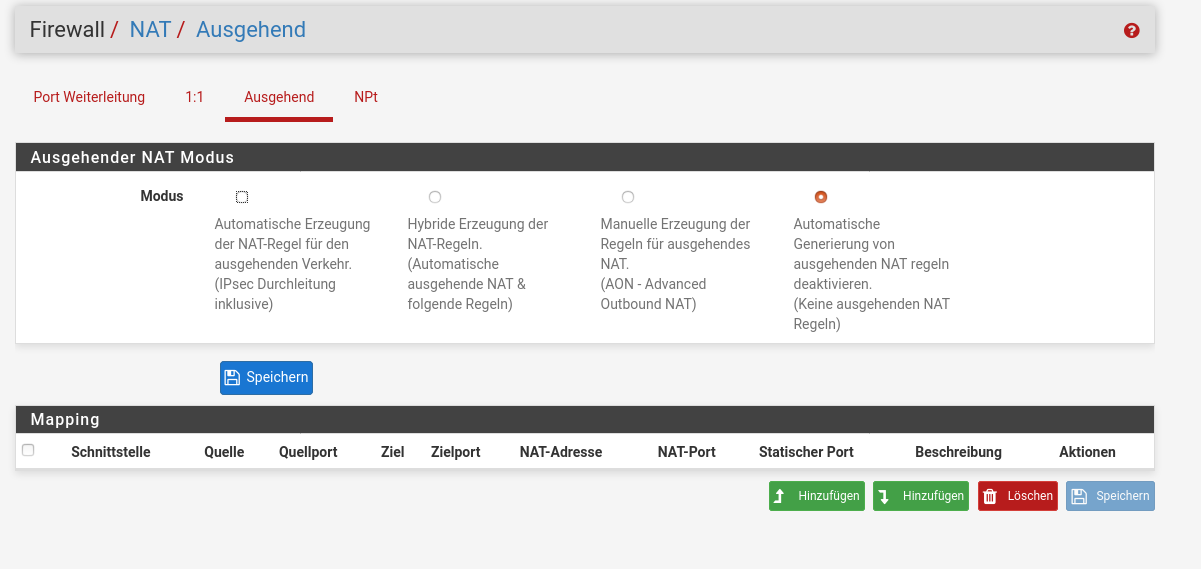

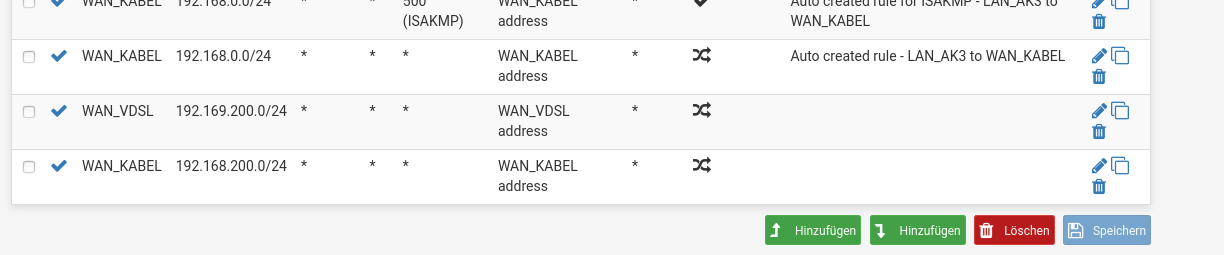

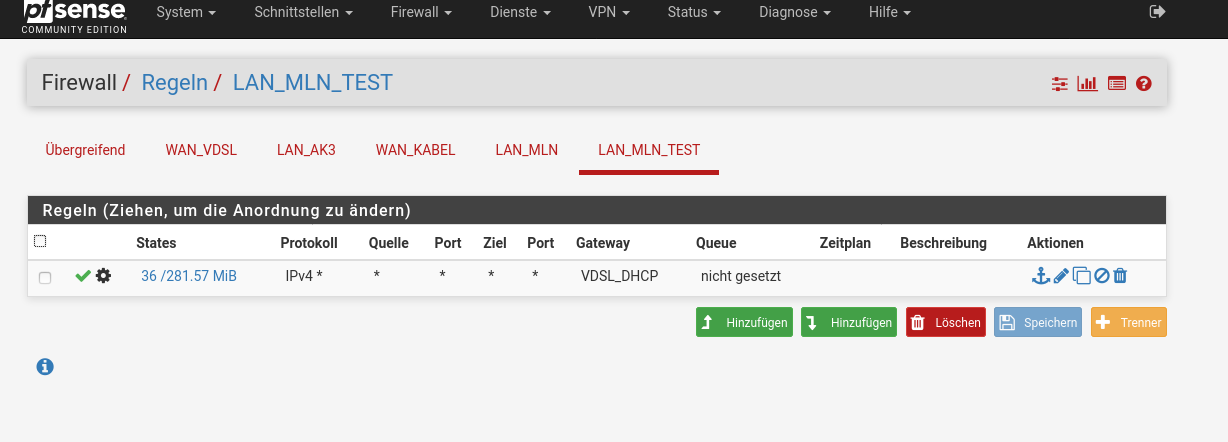

Also in den hybriden Modus wechseln, wenn aktuell auf automatisch, und eine Regel für das .200.0/24 Netz als Quelle am Telekom Interface anlegen.ok, nur wie muss die aussehen? Im moment ist da diese.

In der Firewall Regel musst du dann auch noch das Telekom Gateway angeben, damit der das Netz ausschließlich dieses verwenden kann.

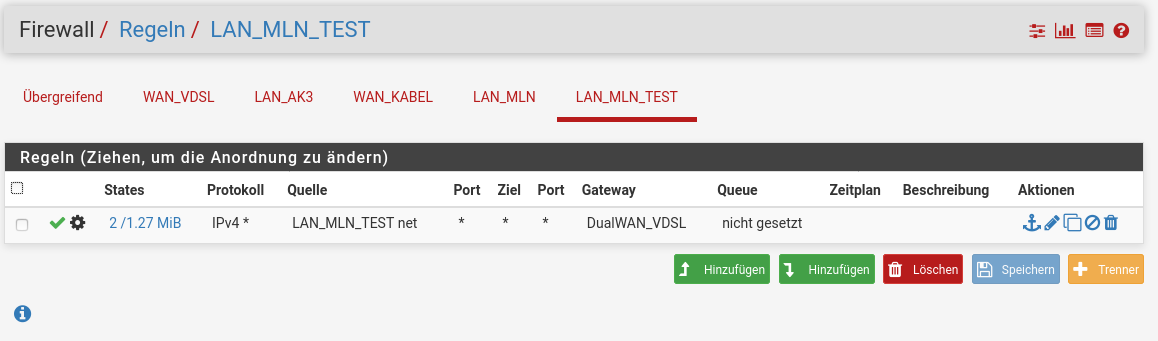

Die Firewall regel auf ak3 sieht so aus:

Irgentwas muss da noch falsch sein, denn es geht nicht.

-

Sieht soweit gut aus - bis auf den kleinen Tippfehler im Quell-Netzwerk.

-

Wenn ich den Screenshot oben vom MLN Gateway richtig gesehen habe steht dessen Outbound NAT auf AUTOMATISCH. Wie ich geschrieben habe -> NAT AUSmachen. Da muss auf Manuell gestellt und alle NAT Regel außer den eigenen (127.0.0.1 etc.) gelöscht werden, damit alles was 192.x ist geroutet und nicht abgehend als 192.168.50.x genattet wird.

Nebenbei: wenn du für 192.168.50.2 nicht mindestens NAT raus zulässt (und auch per Filter Rule), wird die 2. pfSense keine Updates machen können was nur semi-gut ist.

-

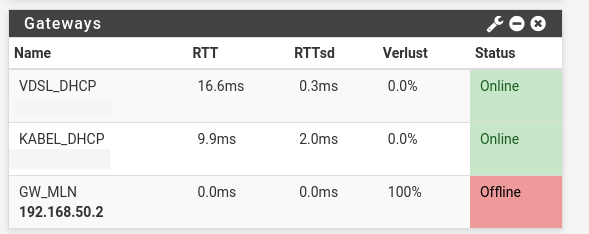

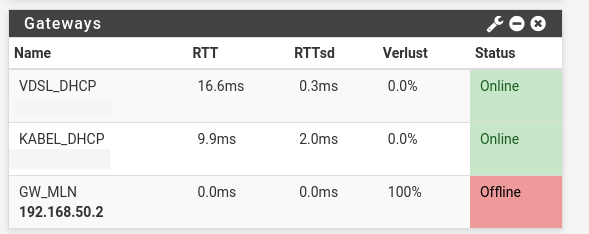

also irgentwie will das nicht, auf dem Pfsense MLN wird auf kein Gateway auf der Übersicht angezeigt. Müsste das nicht angzeigt werden wenn da alles richtig configurert ist? Der Pfsense AK3 zeigt das gateway 50.2 als offline.

Ich erreiche immer nur 50.2 aus dem netzt, 50.1 ist nicht zu pingen und inet geht auch nicht. -

@simoonde said in Kompliziertes Setup:

also irgentwie will das nicht, auf dem Pfsense MLN wird auf kein Gateway auf der Übersicht angezeigt. Müsste das nicht angzeigt werden wenn da alles richtig configurert ist?

Warum zeigt die MLN Sense kein Gateway? Welche GWs sind da konfiguriert? Nachsehen. Posten. Sonst sind wir hier genauso blind.

Der Pfsense AK3 zeigt das gateway 50.2 als offline.

Weil du wahrscheinlich auf der MLN auf WAN keine eingehenden Pings erlaubst. Ist normal - Ping erlauben, sollte grün werden.

Ich erreiche immer nur 50.2 aus dem netzt, 50.1 ist nicht zu pingen und inet geht auch nicht.

Aus welchem Netz erreichst du 50.2 - Da musst du schon genauer werden bei so vielen Netzen. Und wovon kannst du 50.2 pingen und 50.1 nicht? Ohne MEHR Details gehts nicht :)

-

Ok, mitlerweile geht die Connection für das 200.0 er Netz, die Router haben gegenseitig status online, nur der MLN Router kann noch nicht die Lizenzinfos und Updateinfos abfragen. Ich vermute das da noch der Zugang fehlt. Wie würde ich den einstellen? es müsste och eine Regel in der Firewall auf AK3 sein oder? Auf dem Interface ist AK3 Richtung MLN ist folgenden Regel, da sollte doch alles durch gehen auch die 50.2 vom MLN Router oder?

-

Wieder ausgehendes NAT? Wenn die MLN, die ja die IP ..50.2 hat, über die AK3 ins Internet gehen soll, braucht es auf letzterer eine ausgehende NAT Regel am WAN für diese IP.